2022.3.14密码学基础题【网络攻防CTF】(保姆级图文)

目录

-

- 1. 埃特巴什密码

-

- `flaghahactfisnice`

- 2. 疑惑的汉字,当铺密码

-

- `CTF{RM}`

- 3. 莫斯密码

-

- flag

- 4. 培根密码

-

- flag`HELLOWORD`

- 4. 莫斯密码

-

- `flag{MOOOTOOO}`

- 困在栅栏里的凯撒

-

- `flag{CTF{tianshu}}`

- 6.URL编码

-

- `ctf{welcometoshiyanbar}`

- 7. 哈希md5

-

- `flag{sniper}`

- 8. 仿射密码

-

- `flag{AFFINECRYPTO}`(改为大写的``)

- 总结

欢迎关注 『网络攻防CTF』 系列,持续更新中

欢迎关注 『网络攻防CTF』 系列,持续更新中

1. 埃特巴什密码

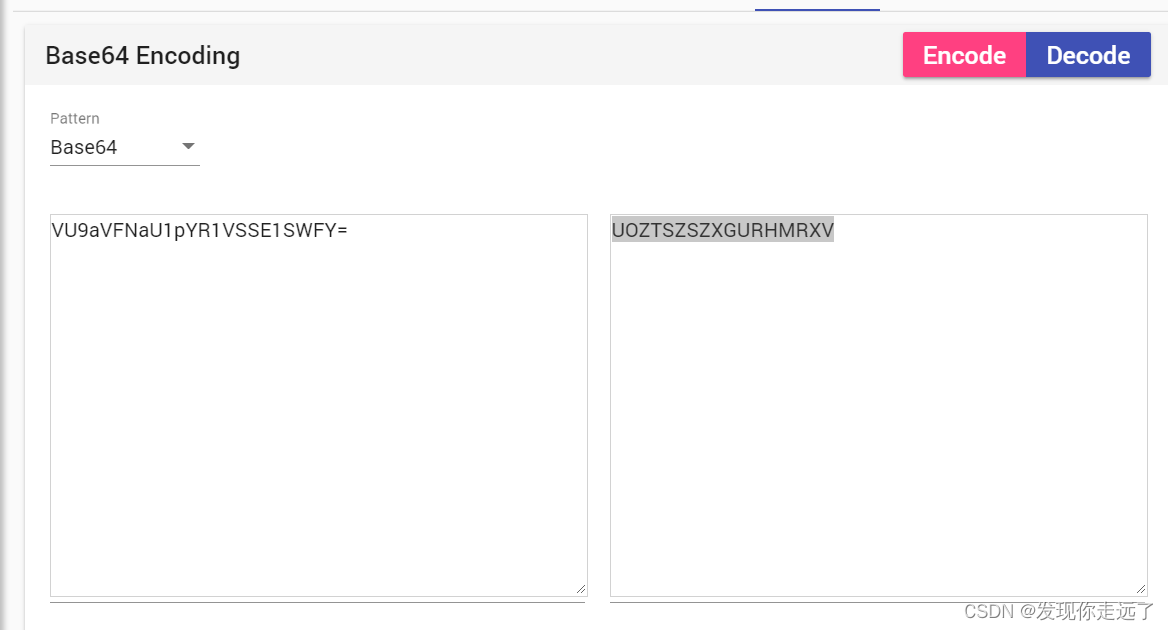

埃特巴什密码VU9aVFNaU1pYR1VSSE1SWFY=

求明文

先进行base64解码

得到了UOZTSZSZXGURHMRXV

再进行Atbash Cipher(埃特巴什码)解码

flaghahactfisnice

2. 疑惑的汉字,当铺密码

王夫 井工 夫口 由中人 井中 夫夫 由中大,求明文

就是一种将中文和数字进行转换的密码

算法:当前汉字有多少笔画出头,就转化为数字几;

王夫 井工 夫口 由中人 井中 夫夫 由中大 对应:67 84 70 123 82 77 125

查阅asii码值,所对应的字符为 CTF{RM};

CTF{RM}

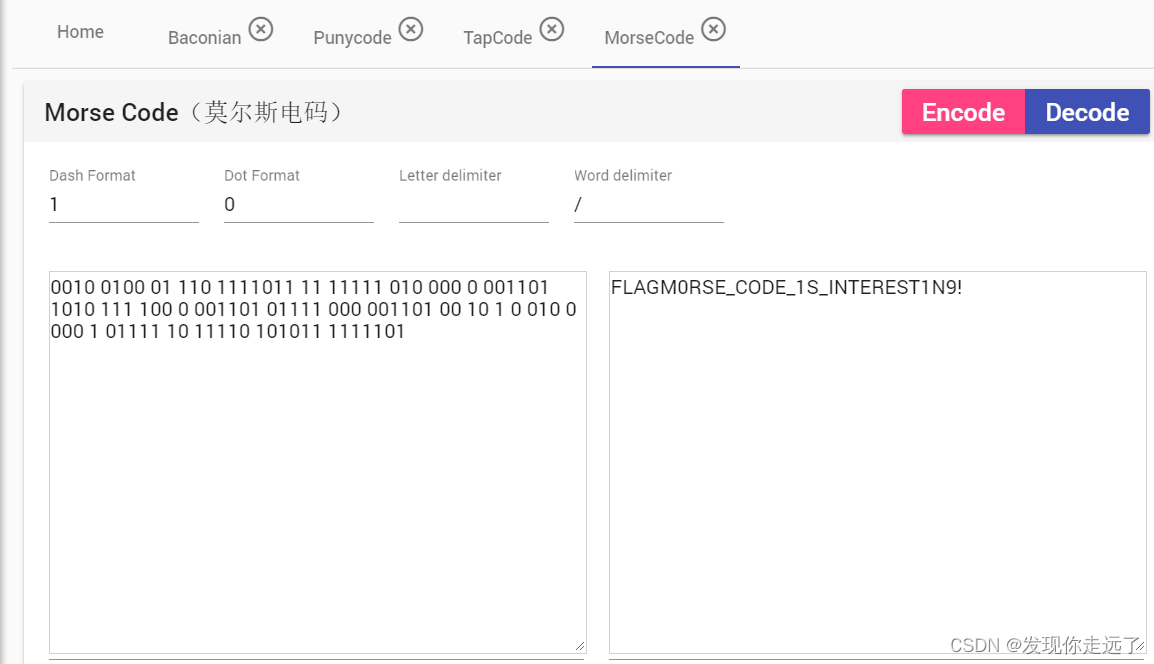

3. 莫斯密码

0010 0100 01 110 1111011 11 11111 010 000 0 001101 1010 111 100 0 001101 01111 000 001101 00 10 1 0 010 0 000 1 01111 10 11110 101011 1111101,求明文

FLAGM0RSE_CODE_1S_INTEREST1N9!flag

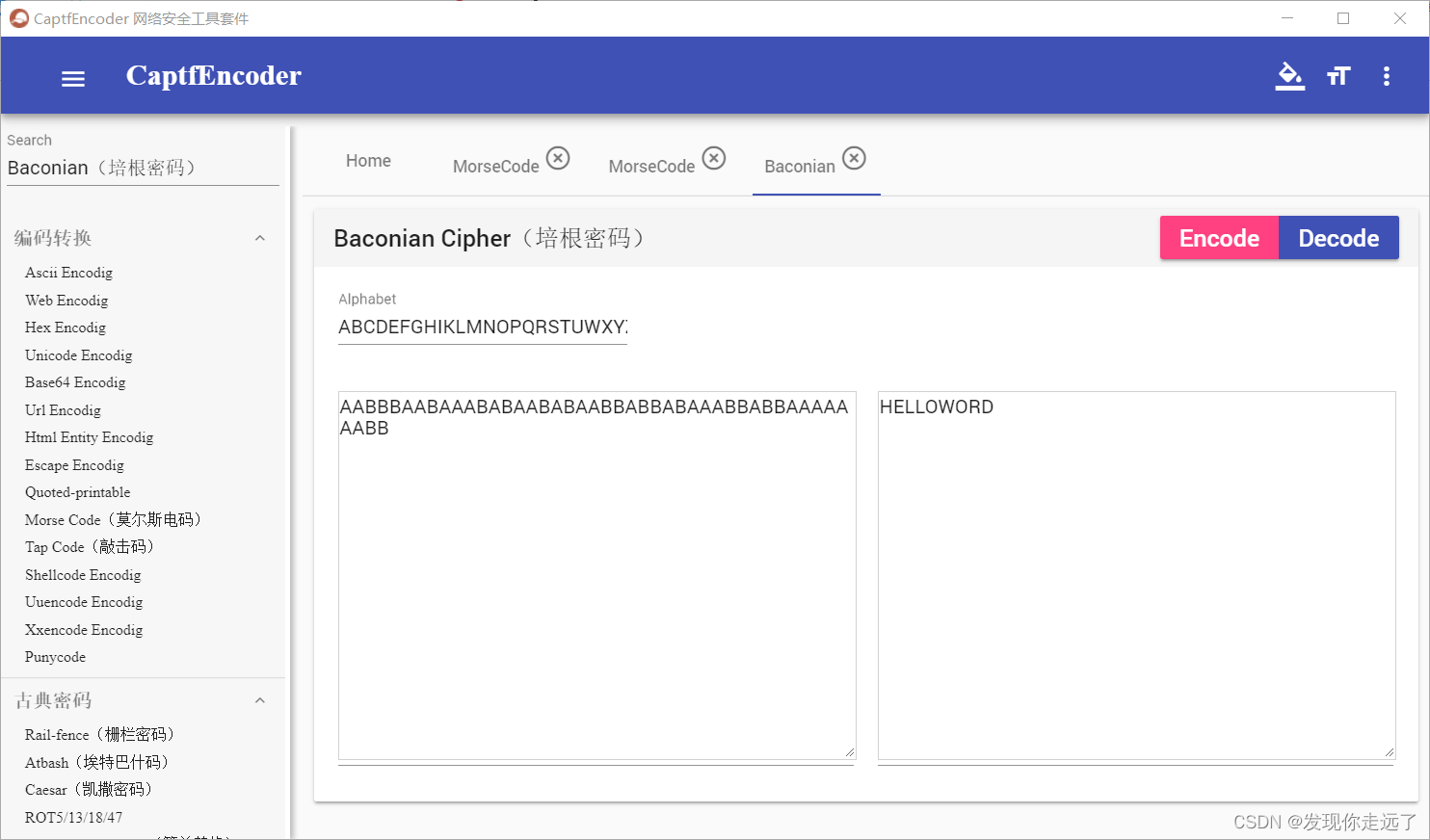

4. 培根密码

-

明文:AABBBAABAAABABAABABAABBABBABAAABBABBAAAAAAABB

-

求密文

使用培根密码解码工具CaptfEncoder-win-1.2.0

flagHELLOWORD

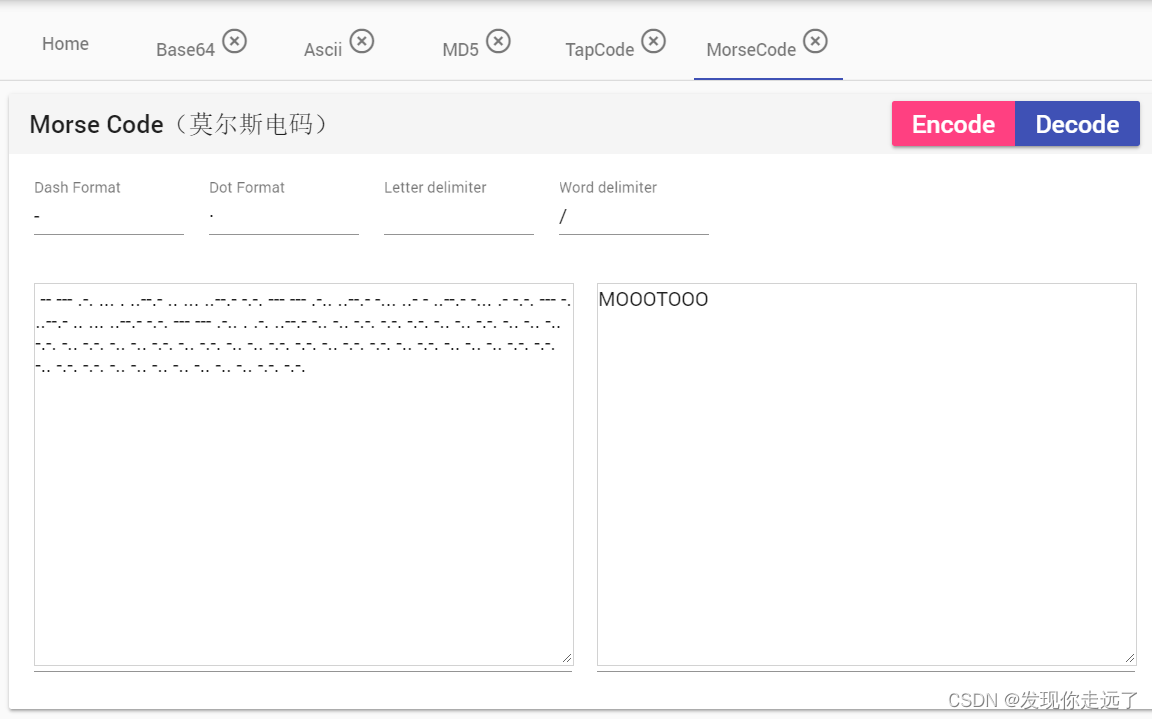

4. 莫斯密码

– — .-. … . …–.- … … …–.- -.-. — --- .-… …–.- -… …- - …–.- -… .- -.-. — -. …–.- … … …–.- -.-. — --- .-… . .-. …–.- -… -… -.-. -.-. -.-. -… -… -.-. -… -… -… -.-. -… -.-. -… -… -.-. -… -.-. -… -… -.-. -.-. -… -.-. -.-. -… -.-. -… -… -… -.-. -.-. -… -.-. -.-. -… -… -… -… -… -… -… -.-. -.-.,求明文

flag{MOOOTOOO}

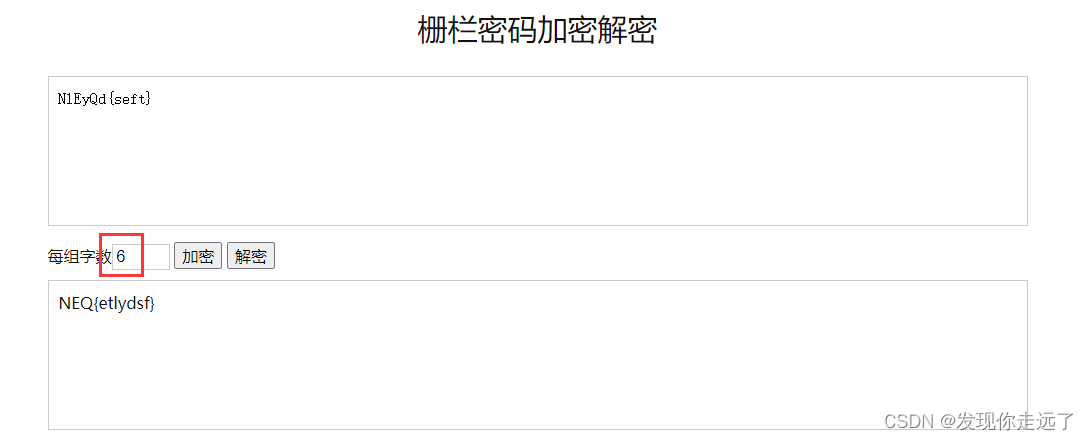

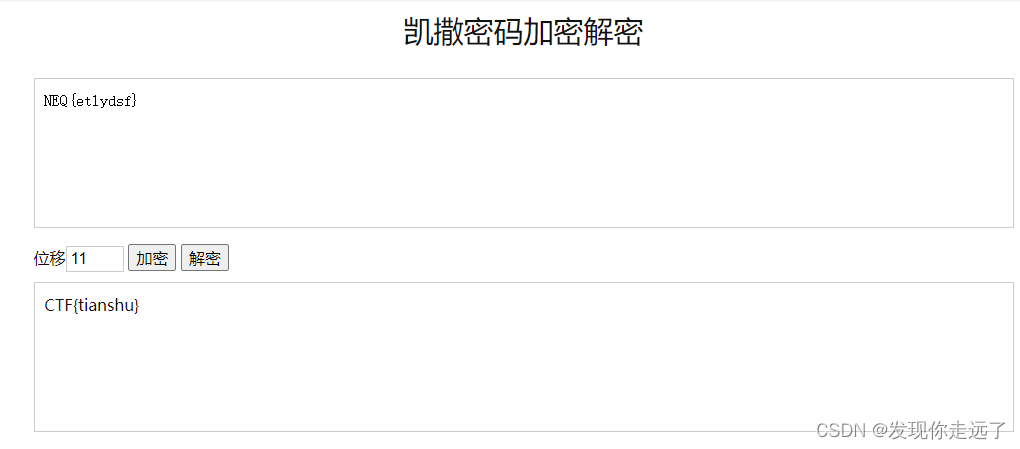

困在栅栏里的凯撒

小白发现了一段很6的字符:NlEyQd{seft},格式为CTF{*}

先进行栅栏密码解密,很6就用6位每组

https://www.qqxiuzi.cn/bianma/zhalanmima.php

得到了NEQ{etlydsf},从1-25进行逐步移位,在位移11时得到了ctf标志

flag{CTF{tianshu}}

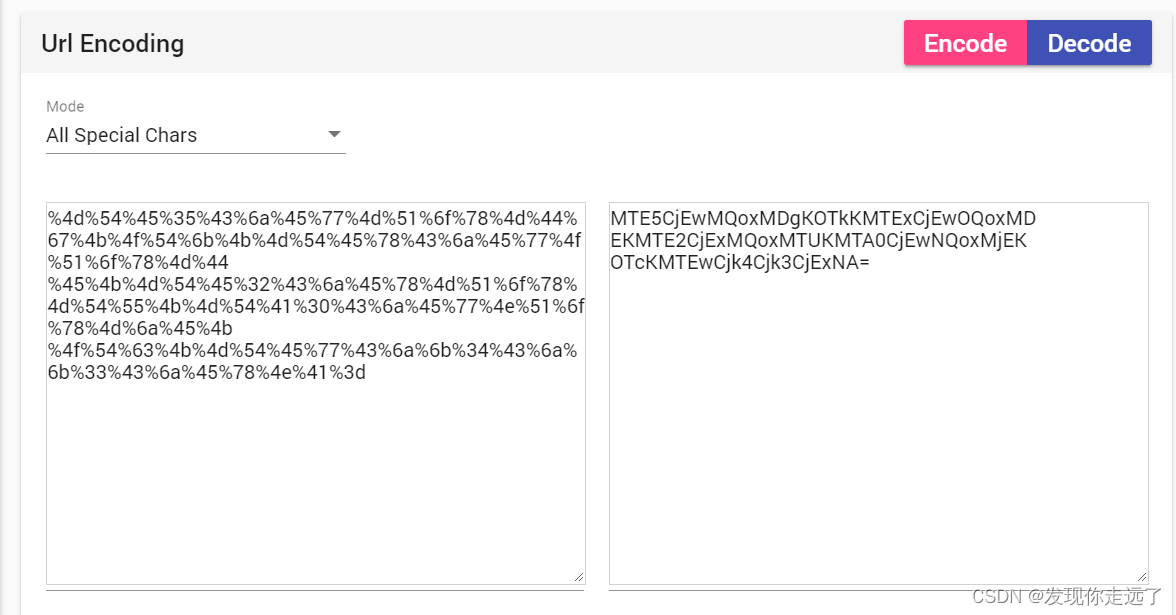

6.URL编码

-

%4d%54%45%35%43%6a%45%77%4d%51%6f%78%4d%44%67%4b%4f%54%6b%4b%4d%54%45%78%43%6a%45%77%4f%51%6f%78%4d%44

%45%4b%4d%54%45%32%43%6a%45%78%4d%51%6f%78%4d%54%55%4b%4d%54%41%30%43%6a%45%77%4e%51%6f%78%4d%6a%45%4b

%4f%54%63%4b%4d%54%45%77%43%6a%6b%34%43%6a%6b%33%43%6a%45%78%4e%41%3d -

格式为CTF{*}

先进行一次URL解码

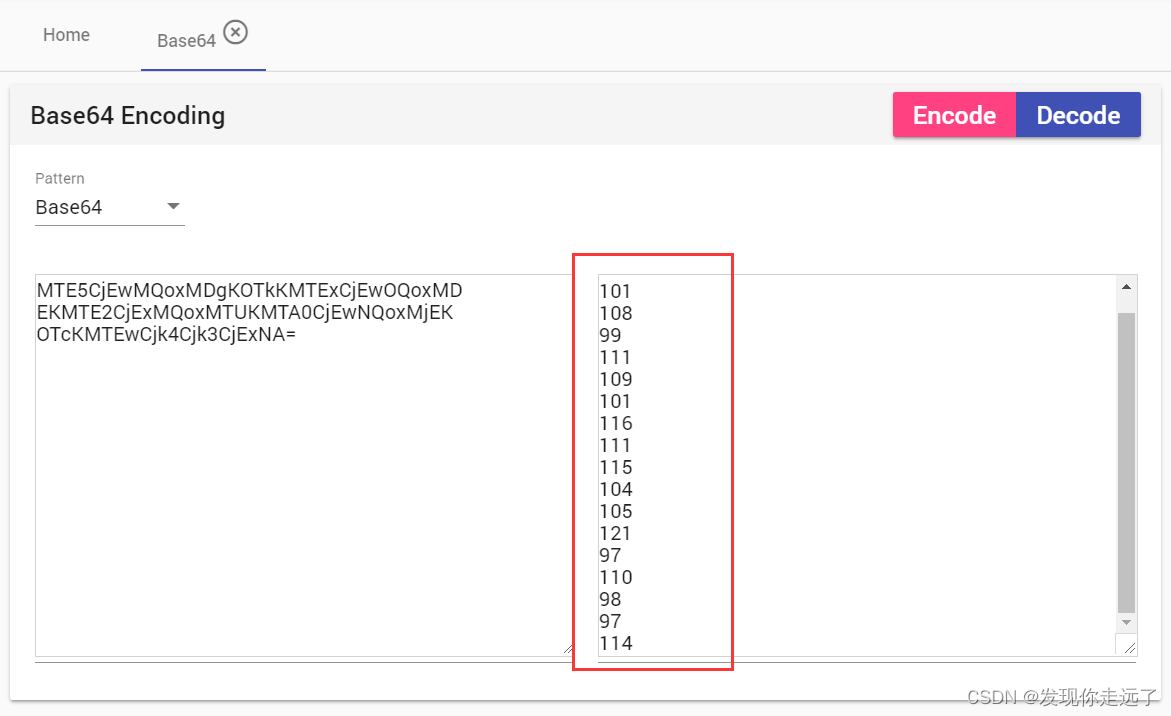

得到了,这显示是base64

MTE5CjEwMQoxMDgKOTkKMTExCjEwOQoxMDEKMTE2CjExMQoxMTUKMTA0CjEwNQoxMjEKOTcKMTEwCjk4Cjk3CjExNA=

得到了,显示是ASCII码

11910110899111109101116111115104105121971109897114我们把上面的ASCII码横放,装进python的list

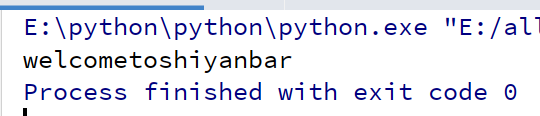

L = [119, 101, 108, 99, 111, 109, 101, 116, 111, 115, 104, 105, 121, 97, 110, 98, 97, 114]使用python转化ASCII(你也可以手动一个个对照表转)

# @Time : 2022/3/14 14:45# @Author : 南黎# @FileName: asc码转化字母.pyL = [119, 101, 108, 99, 111, 109, 101, 116, 111, 115, 104, 105, 121, 97, 110, 98, 97, 114]for x in L: print(chr(x),end="")

ctf{welcometoshiyanbar}

7. 哈希md5

You have found a passwd file containing salted passwords. An unprotected configuration file has revealed a salt of 5948. The hashed password for the ‘admin’ user appears to be 81bdf501ef206ae7d3b92070196f7e98, try to brute force this password.

百度翻译后得到的人话

您发现了一个包含salt密码的passwd文件。一个未受保护的配置文件显示salt为5948。“admin”用户的哈希密码似乎是81bdf501ef206ae7d3b92070196f7e98,请尝试强制使用此密码。哈希密码,而MD5可以说是目前应用最广泛的Hash算法,快进到在线md5解密

找了很久才找到这2个免费的md5解码还能解出来的,大家有更好的网站可以在评论区留言推荐https://pmd5.com/https://www.somd5.com/

删掉题目中说的密码盐5948,得到我们的flag{sniper}

flag{sniper}

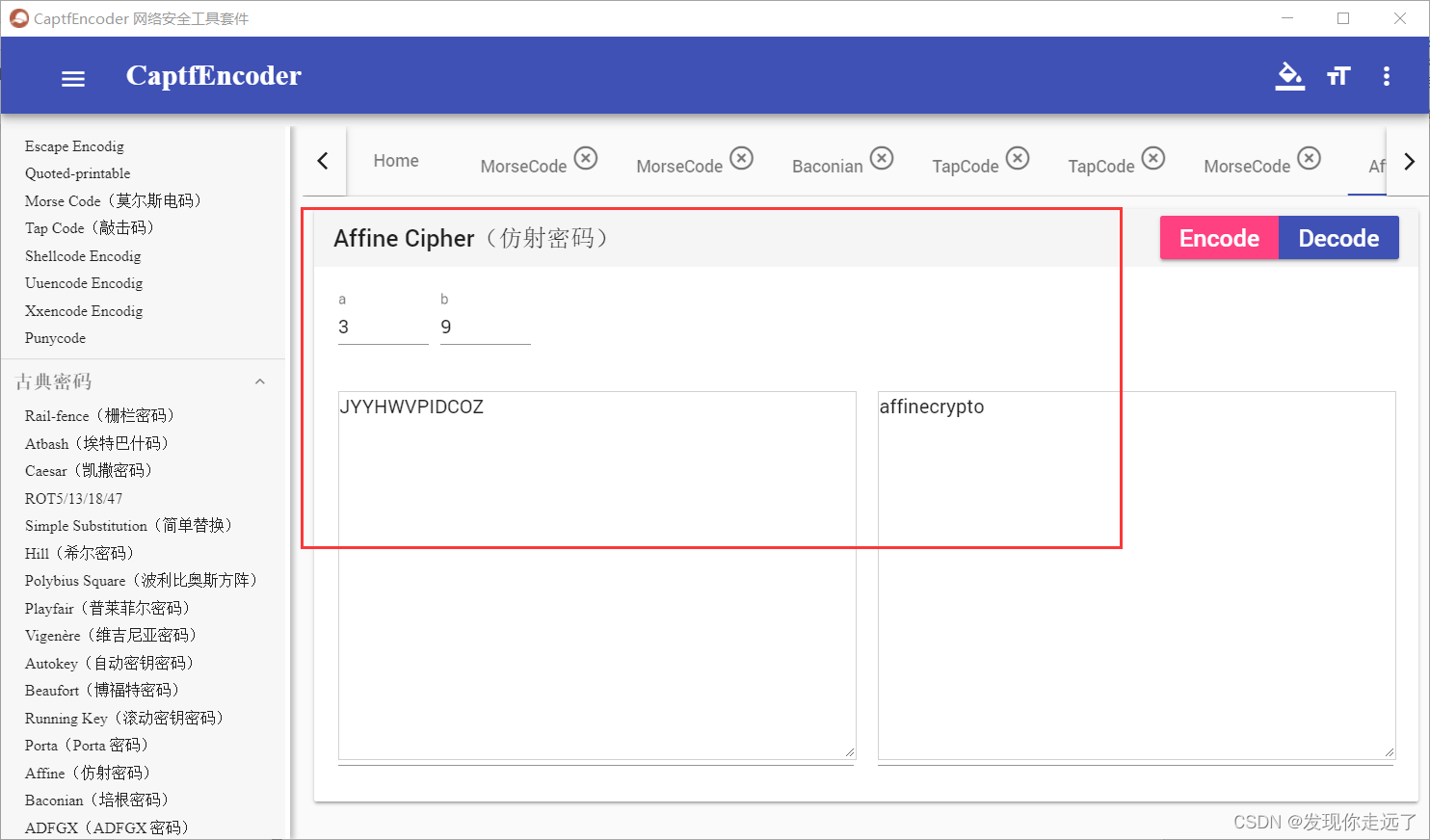

8. 仿射密码

使用仿射函数y=3x+9加密得到的密文为JYYHWVPIDCOZ,请尝试对其解密。flag为flag{大写明文}。

flag{AFFINECRYPTO}(改为大写的``)

总结

大家喜欢的话,给个👍,点个关注!继续跟大家分享敲代码过程中遇到的问题!

版权声明:

发现你走远了@mzh原创作品,转载必须标注原文链接

Copyright 2022 mzh

Crated:2022-3-6

欢迎关注 『网络攻防CTF』 系列,持续更新中

欢迎关注 『网络攻防CTF』 系列,持续更新中

【网络攻防CTF】草稿(保姆级图文)

【更多内容敬请期待】