VMware:“Linux恶意软件呈上升趋势”

网络安全一直是IT行业最为关注的话题,Java之父James Gosling曾在采访中表示“目前,我们依然有各种各样的安全问题,网络攻击不断,如果有一种方式,可以终结网络安全隐患,那将是非常好的。”

在众多的操作系统中,Linux算是比较安全的,前提是你在服务器或云端上正确的安装了Linux,并且给它提供了一定的防护。尽管这样,也无法百分百保证它不面临安全威胁。VMware威胁分析部门(TAU)在其最新威胁报告中,就Linux多云环境下的恶意软件进行了详细探讨。

图片来源VMware

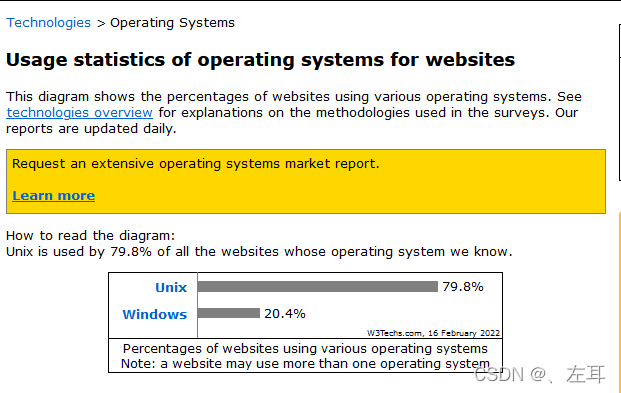

我们都知道,Linux是世界范围内的顶级云操作系统,它为人们常用网站中超过78%的网站提供支持。黑客们都是聪明人,他们也知道针对云计算的批发要比针对Windows PC零售能赚取更多的钱。因此,黑客们把更多的精力放在了脆弱的基于Linux的多云环境上。

图片来源W^3Techs

破解基于Linux的多云环境

虽然破解基于Linux的多云环境很困难,但成功破解后的可观收益驱使着黑客们投入更多的精力。通常,利用破解工具来攻击基于Linux的多云环境基本是不可能完成的。但他们可以针对基于容器的基础设施中那些脆弱的认证、漏洞以及错误配置,利用远程访问工具(RATs)渗透到云环境中。一旦他们在你的云中有了一个立足点,就会尝试运行勒索软件或是部署加密组件,而这一切的目的都是为了钱。

日渐复杂的勒索软件工具

VMware表示,由于自己之前一直没有专注于检测这些威胁,导致Linux的恶意软件检测和预防工具长时间没有过更新。这意味着,现有的工具已经不能胜任检测与预防威胁这项工作了。

而检测与预防工具的落后,却要面对更加复杂的基于Linux系统而制作的勒索软件,这些勒索软件现在的安全威胁等级更高,而且更难查找。例如,现在针对Linux的勒索软件有些已经发展到针对主机图像的地步,而想要找到这些恶意软件需要开启动态分析和主机监控。这意味着如果你的计算机中真的存在这种勒索软件,你很难清楚的知道它带来的影响。

现在有不少于9个勒索软件家族在针对Linux。其中包括REvil的Linux版本;DarkSide;BlackMatter以及Defray777等。其中有几个是提供给那些没什么技术但是想赚点快钱的人的。这些人也可以通过这些勒索软件来找受害者要赎金。

逍遥法外的加密劫持者

加密劫持者是未经授权使用他人计算机来挖矿加密货币的人的称呼。一般加密劫持者选择的加密货币是Monero加密货币(XMR)。89%的Linux加密劫持者使用的都是XMRig的相关库。这些劫持者主要使用两种方法来达到目的。其一是利用具有窃取钱包功能的恶意软件,有时也会将恶意软件冒充为基于加密货币的应用程序。其二就是利用偷来的CPU周期挖掘加密货币。无论是那种方式,挖掘加密货币的代码都是在后台运行的,因此毫无戒心的受害者是不会发现有人在使用自的计算机挖加密货币的,他们只是会好奇自己的计算机为什么运行性能降低了,程序执行也比以前滞后。目前有7个恶意软件家族在这方面针对Linux,包括XMRig、Sysrv和Mexalz等。

除了针对Linux多云环境的攻击,还有许多专门针对常见的云计算配置的攻击。例如,TeamTNT的恶意软件制作者针对开放的Kubernetes pods和Docker来部署XMRig加密软件。为了逃避对恶意软件的检测,它劫持了数据库加载机制,以此隐藏在/proc文件系统的特定目录中,从而隐藏加密器的进程。

为了使自己的恶意软件能够进入到受害者的系统中,这些勒索软件的开发者中,越来越多的人使用RATs。VMware的研究团队发现,自2020年2月底以来,互联网上有超过14000个活跃的Cobalt Strike团队服务器。这个Red Team的软件是为了帮助你保护你的系统,但现在有约56%的Cobalt Strike服务器被破解了或是早就已经泄露了的Cobalt Strike实例。可以说其中大部分已经被这帮黑客利用了。

网络安全近几年真的是令人头疼的问题,为了避免重蹈Apache Log4j这类开源安全问题,谷歌提出了三项安全倡议。现在VMware也发布了这篇文章来提醒你,保护好你的Linux。面对这些安全威胁,我们能做的就是给自己的计算机周全的防护。

参考链接:VMware Finds Linux Malware on the Rise – The New Stack