windows第三方软件化身质检员:怒批微软代码质量变差

文章目录

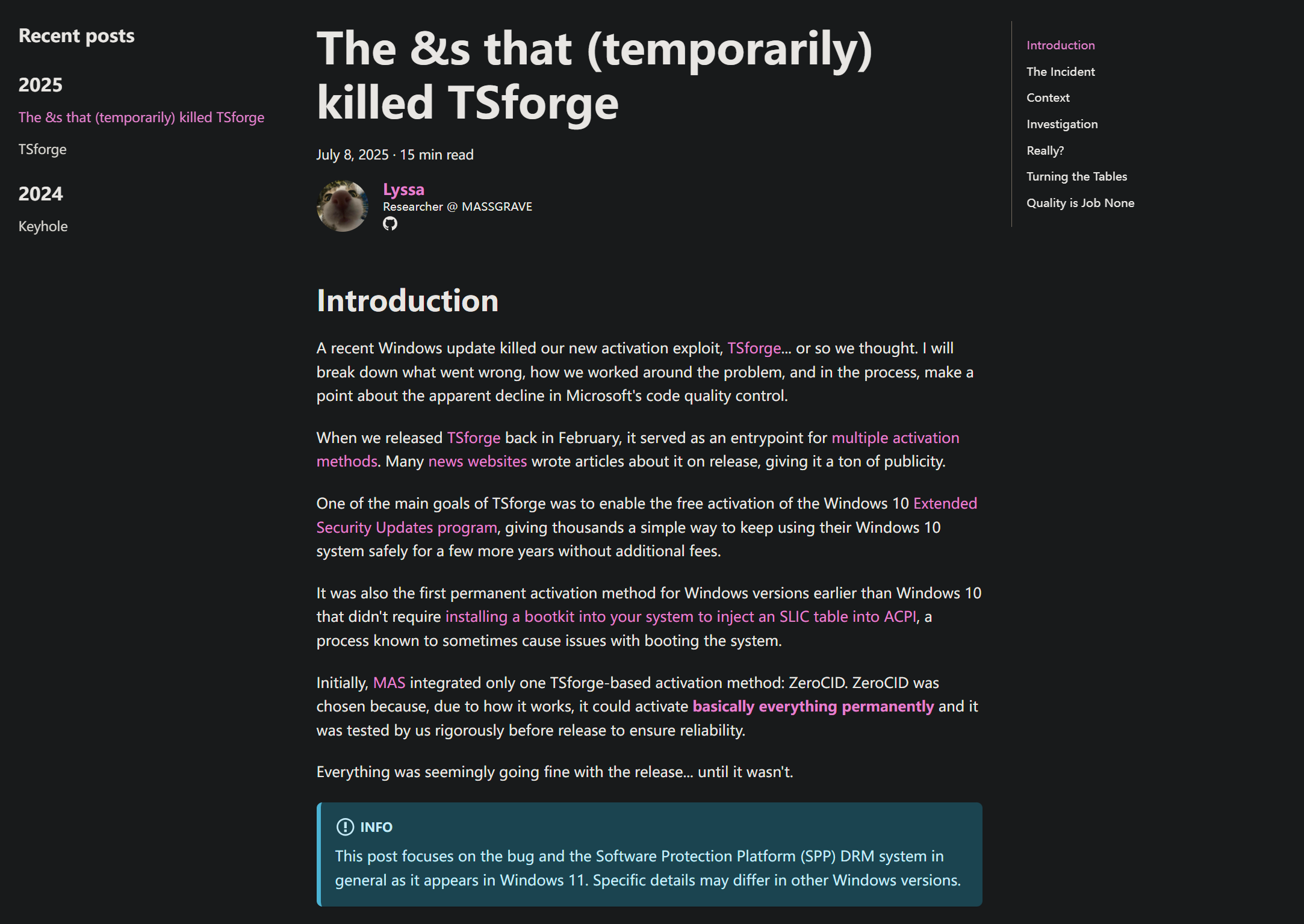

事件背景

2025年3月,Windows 11 Insider Build 27802推送后,第三方工具的ZeroCID方法突然失效。经逆向分析,这并非微软有意反制,而是代码重构中的低级错误导致。

核心技术问题:内存地址哈希错误

微软在将SPP(Software Protection Platform)的哈希逻辑从内部实现迁移到BCrypt库时,犯了两个致命错误:

// 错误实现(微软实际代码)BCryptHashData(hash_handle, &iid_data, size_of_iid, 0); // 传递地址而非数据BCryptHashData(hash_handle, &cid_data, size_of_cid, 0);正确做法应传递数据本身(iid_data而非&iid_data)。这导致哈希值基于内存地址计算,每次运行结果随机,直接破坏了ZeroCID依赖的缓存验证机制。

代码质量问题的具体表现

-

低级语法错误

混淆指针与值传递是C/C++开发的基础常识,此错误暴露了开发人员的基本功缺陷。 -

无意义重构风险

被修改的代码段已稳定运行十年,迁移到BCrypt库未带来性能或安全性提升,反而引入风险。 -

测试与审查流程失效

错误通过Canary/Dev/Beta/Stable四个分支测试,最终随2025年6月累积更新推送至正式版,反映出:- 自动化测试未覆盖关键激活路径

- 代码审查未发现明显逻辑错误

- 内部QA未验证激活功能兼容性

对用户的实际影响

- 合法用户:电话激活仍可通过实时加密验证完成,但每次需重复计算,增加系统开销

- 激活工具用户:ZeroCID方法失效,需紧急开发StaticCID替代方案

- 长期风险:关键DRM组件的稳定性下降,可能引发更多激活相关故障

结论

此次事件并非孤立案例,而是微软近年来代码质量下滑的缩影。从Windows 10到11的多次更新中,类似\"为改而改\"的重构导致的兼容性问题频发,反映出开发流程中测试严谨性的缺失。对于第三方工具开发者而言,微软代码的不可预测性已成为主要维护挑战。### 补充:代码错误的通俗解释与技术影响深化

一、内存地址 vs 数据:关键错误的通俗类比

想象你需要复印一份文件:

- 正确操作:将文件(数据)放入复印机 → 得到可用于验证的复印件(稳定哈希值)

- 微软错误操作:将文件柜抽屉编号(内存地址)放入复印机 → 得到随机乱码(每次不同的哈希值)

在C/C++中,iid_data表示实际数据(文件内容),而&iid_data表示存储这份数据的内存地址(抽屉编号)。微软错误地将后者传递给哈希函数,导致每次计算的哈希值基于随机变化的内存地址而非固定的IID/CID数据。

二、代码错误的技术影响链

#mermaid-svg-DZVcX4W3KAUno9To {font-family:\"trebuchet ms\",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-DZVcX4W3KAUno9To .error-icon{fill:#552222;}#mermaid-svg-DZVcX4W3KAUno9To .error-text{fill:#552222;stroke:#552222;}#mermaid-svg-DZVcX4W3KAUno9To .edge-thickness-normal{stroke-width:2px;}#mermaid-svg-DZVcX4W3KAUno9To .edge-thickness-thick{stroke-width:3.5px;}#mermaid-svg-DZVcX4W3KAUno9To .edge-pattern-solid{stroke-dasharray:0;}#mermaid-svg-DZVcX4W3KAUno9To .edge-pattern-dashed{stroke-dasharray:3;}#mermaid-svg-DZVcX4W3KAUno9To .edge-pattern-dotted{stroke-dasharray:2;}#mermaid-svg-DZVcX4W3KAUno9To .marker{fill:#333333;stroke:#333333;}#mermaid-svg-DZVcX4W3KAUno9To .marker.cross{stroke:#333333;}#mermaid-svg-DZVcX4W3KAUno9To svg{font-family:\"trebuchet ms\",verdana,arial,sans-serif;font-size:16px;}#mermaid-svg-DZVcX4W3KAUno9To .label{font-family:\"trebuchet ms\",verdana,arial,sans-serif;color:#333;}#mermaid-svg-DZVcX4W3KAUno9To .cluster-label text{fill:#333;}#mermaid-svg-DZVcX4W3KAUno9To .cluster-label span{color:#333;}#mermaid-svg-DZVcX4W3KAUno9To .label text,#mermaid-svg-DZVcX4W3KAUno9To span{fill:#333;color:#333;}#mermaid-svg-DZVcX4W3KAUno9To .node rect,#mermaid-svg-DZVcX4W3KAUno9To .node circle,#mermaid-svg-DZVcX4W3KAUno9To .node ellipse,#mermaid-svg-DZVcX4W3KAUno9To .node polygon,#mermaid-svg-DZVcX4W3KAUno9To .node path{fill:#ECECFF;stroke:#9370DB;stroke-width:1px;}#mermaid-svg-DZVcX4W3KAUno9To .node .label{text-align:center;}#mermaid-svg-DZVcX4W3KAUno9To .node.clickable{cursor:pointer;}#mermaid-svg-DZVcX4W3KAUno9To .arrowheadPath{fill:#333333;}#mermaid-svg-DZVcX4W3KAUno9To .edgePath .path{stroke:#333333;stroke-width:2.0px;}#mermaid-svg-DZVcX4W3KAUno9To .flowchart-link{stroke:#333333;fill:none;}#mermaid-svg-DZVcX4W3KAUno9To .edgeLabel{background-color:#e8e8e8;text-align:center;}#mermaid-svg-DZVcX4W3KAUno9To .edgeLabel rect{opacity:0.5;background-color:#e8e8e8;fill:#e8e8e8;}#mermaid-svg-DZVcX4W3KAUno9To .cluster rect{fill:#ffffde;stroke:#aaaa33;stroke-width:1px;}#mermaid-svg-DZVcX4W3KAUno9To .cluster text{fill:#333;}#mermaid-svg-DZVcX4W3KAUno9To .cluster span{color:#333;}#mermaid-svg-DZVcX4W3KAUno9To div.mermaidTooltip{position:absolute;text-align:center;max-width:200px;padding:2px;font-family:\"trebuchet ms\",verdana,arial,sans-serif;font-size:12px;background:hsl(80, 100%, 96.2745098039%);border:1px solid #aaaa33;border-radius:2px;pointer-events:none;z-index:100;}#mermaid-svg-DZVcX4W3KAUno9To :root{--mermaid-font-family:\"trebuchet ms\",verdana,arial,sans-serif;} 错误传递内存地址 哈希值基于随机内存地址生成 缓存中的哈希值与实际数据不匹配 SPP被迫放弃缓存验证 ZeroCID依赖的缓存绕过机制失效 激活失败

三、为什么这个错误如此严重?

-

违背基础编程常识

在C/C++开发中,区分指针(地址)和值(数据)是入门知识。专业开发者犯此类错误,反映出微软可能存在:- 开发人员技术能力不足

- 代码审查流程形式化

-

对系统核心组件的影响

SPP(软件保护平台)是Windows激活系统的基石,其代码修改应经过:- 单元测试(验证哈希计算正确性)

- 集成测试(验证激活流程完整性)

- 兼容性测试(验证旧激活方法兼容性)

但显然这些流程全部失效。

-

用户体验的隐性损害

即使对正版用户,该错误也导致:- 每次激活检查需重新计算加密验证(增加CPU负载)

- Event Viewer中充斥无意义错误日志

- 潜在的系统稳定性风险

四、错误代码对比表

BCryptHashData(hash_handle, &iid_data, ...)BCryptHashData(hash_handle, iid_data, ...)五、对软件质量的反思

此事件揭示了微软开发流程中的系统性问题:

- 无意义重构的风险:对十年稳定运行的代码进行BCrypt迁移,未带来任何功能提升

- 测试覆盖的盲区:激活验证作为核心功能,竟未被自动化测试捕获

- 版本控制的失控:错误通过4个开发分支(Canary→Dev→Beta→Stable)未被发现

这种\"为改而改\"却不保障质量的开发模式,正是第三方开发者批评微软代码质量下降的核心原因。