Linux权限管理:从“Permission denied“到系统安全大师

引入

Linux 作为多用户系统,权限是系统安全的第一道防线。不合理的权限设置可能导致:

掌握权限管理,既能守护系统安全,又能高效实现团队协作(如共享目录权限配置)。本文将权限知识按 模块分组,附原理、命令、实战案例,帮你快速构建知识体系。

序章:权限管理速查表(按知识模块分组)

为了让你快速定位知识点,先奉上「权限地图」—— 核心模块按逻辑分组,点击分组标题可跳转至对应章节:

一、为什么Linux需要权限管理?

在Windows系统中,我们习惯了\"以管理员身份运行\",但Linux的设计哲学完全不同——它假定系统中同时存在多个用户(可能是真实用户,也可能是服务进程),且每个用户的操作需要被严格限制。

举个例子:你的服务器上同时运行着Web服务、数据库服务和邮件服务。如果没有权限限制,Web服务进程可能误删数据库文件,普通用户可能随意修改系统配置——这显然是灾难。

权限管理的核心目标是:确保每个用户(或进程)只能访问其\"应该访问\"的资源。

二、权限的三大要素:“谁\"能对\"什么\"做\"什么”

Linux权限管理围绕三个核心要素展开:访问者(谁)、资源(什么)、操作(做什么)。我们先从\"谁\"开始讲起。

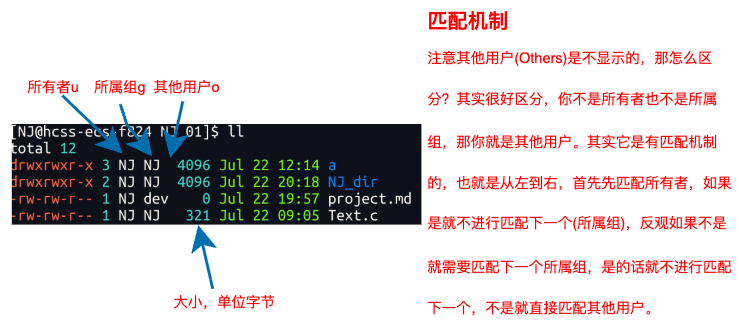

1. 访问者分类:你的\"身份标签\"

Linux将访问者分为三类,就像现实生活中\"家人、同事、陌生人\"的区别:

-

所有者(User,简称u):文件/目录的创建者,默认拥有最高控制权(除非被特殊限制)。

比如你创建的notes.txt,你就是它的所有者。 -

所属组(Group,简称g):与所有者同组的用户。Linux中每个用户可以属于多个组,组的作用是方便批量授权(比如团队共享文件)。

比如市场部的共享文件夹,组内成员(市场部员工)可以编辑,其他部门员工不能。 -

其他用户(Others,简称o):既不是所有者,也不在所属组的用户,相当于\"陌生人\"。

举个场景例子:

南玖(用户NJ)创建了一个项目文档project.md,他将文件所属组设为dev(开发组),组内有小红(xh)和小李(xl),而小张(xz)属于test组(非dev)。此时:

- 所有者u:南玖(

NJ) - 所属组g:

dev组(小红、小李) - 其他用户o:小张(

xz)及所有非dev组用户

- 注意:root用户不受权限约束,属于Linux系统中的特权级别

2. 资源类型:文件的\"身份属性\"

Linux中的\"资源\"就是文件和目录,但它们的类型远不止\"文件\"和\"文件夹\"这么简单。通过ls -l命令查看文件时,最左边的第一个字符就是文件类型:

-a.txt)、脚本(run.sh)、二进制程序(/bin/ls)d/home、/var/log)lls -l会显示链接指向的原文件(如link -> /home/file)b/dev/sda(第一块硬盘)、/dev/sdb1(第二块硬盘第一个分区)c/dev/tty(终端)、/dev/input/mouse0(鼠标)pmkfifo pipe创建的管道s/var/run/mysqld/mysqld.sock(MySQL的套接字文件)小技巧:通过ls -l或ll(别名)可以快速查看文件类型和权限。比如:

ll /dev/sda # 查看块设备ll /var/run/mysqld/mysqld.sock # 查看套接字文件ll ~/ Desktop # 查看软链接(如果有)3. 操作权限:你能\"做什么\"

知道了\"谁\"访问\"什么\",接下来是核心:能执行哪些操作。Linux基础权限有三种,分别用r(读)、w(写)、x(执行)表示,对应八进制数值4、2、1(后面会讲为什么)。

但注意:权限对\"文件\"和\"目录\"的含义完全不同,这是最容易混淆的点!

(1)对文件的权限

文件是\"内容载体\",权限控制的是对内容的操作:

-

r(4):允许读取文件内容(如

cat file、less file)。- 没有r:执行

cat file会提示Permission denied。

- 没有r:执行

-

w(2):允许修改文件内容(如

echo \"abc\" >> file、vim file保存)。- 注意:删除文件的权限不由文件本身的w决定,而是由文件所在目录的权限决定(后面讲目录时细说)。

-

x(1):允许执行文件(如

./script.sh、/usr/bin/ls)。- 没有x:执行

./script.sh会提示Permission denied,即使文件内容是可执行脚本。

- 没有x:执行

实例1:文件权限测试

创建一个测试文件,逐步修改权限观察效果:

# 创建文件并写入内容echo \"hello\" > test.txt# 查看初始权限(默认由umask决定,后面讲)ls -l test.txt # 通常是 -rw-rw-r--# 移除自己的读权限chmod u-r test.txtcat test.txt # 提示:Permission denied(即使是所有者)# 恢复读权限,移除执行权限(文件默认没有x,这里只是演示)chmod u+r,u-x test.txt./test.txt # 提示:Permission denied(因为没有x)(2)对目录的权限

目录是\"文件列表\",权限控制的是对列表的操作(进入、查看、增删文件):

-

r(4):允许查看目录内的文件列表(如

ls dir)。- 没有r:

ls dir会提示Permission denied,但如果知道文件名,可能仍能访问(如cat dir/file,如果文件有权限)。

- 没有r:

-

w(2):允许在目录内增删改文件(如

touch dir/newfile、rm dir/file、mv dir/a dir/b)。- 这是最危险的权限之一:即使你不是某个文件的所有者,只要对文件所在目录有w权限,就能删除它!

-

x(1):允许进入目录(

cd dir)。- 没有x:即使有r,

cd dir会失败,且ls dir只能看到文件名,看不到详细信息(如权限、大小)。

- 没有x:即使有r,

实例2:目录权限测试

创建一个测试目录,测试不同权限的影响:

# 创建目录mkdir testdir# 查看初始权限(通常是 drwxrwxr-x)ls -ld testdir # 用-ld查看目录本身的权限# 移除自己的x权限chmod u-x testdircd testdir # 提示:Permission denied(无法进入)ls testdir # 能看到文件名,但看不到详细信息(如权限、大小)# 恢复x权限,移除w权限chmod u+x,u-w testdirtouch testdir/newfile # 提示:Permission denied(无法创建文件)# 恢复w权限,测试删除文件(关键!)chmod u+w testdir# 创建一个属于其他用户的文件(假设当前用户是user1,切换到user2创建)sudo -u user2 touch testdir/user2filels -l testdir/user2file # 所有者是user2# user1对目录有w权限,能删除user2的文件rm testdir/user2file # 成功删除(危险!)重点总结:

- 对文件:r=读内容,w=改内容,x=执行文件。

- 对目录:r=看列表,w=增删文件,x=进入目录。

三、权限的表示方法:从字符到数字的\"密码本\"

Linux权限有两种表示方式:字符表示法(人类易读)和八进制表示法(计算机易读,批量设置高效)。

1. 字符表示法:直观的\"权限字符串\"

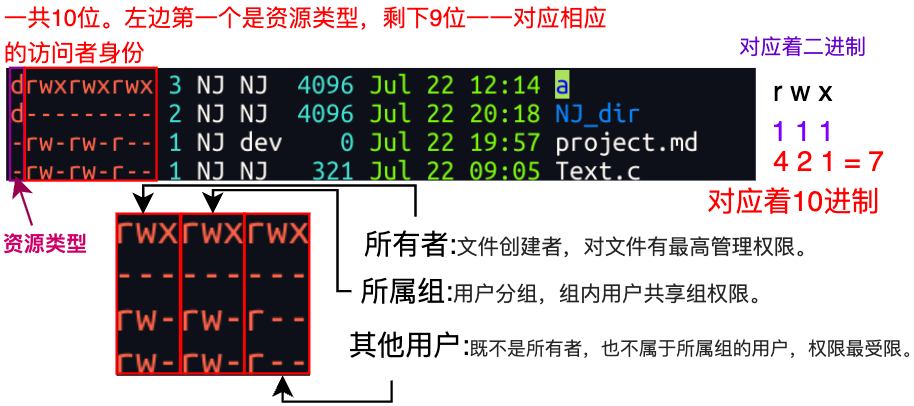

通过ls -l查看文件时,权限部分是一个10位的字符串(第一位是文件类型,后9位是权限):

- rw- rw- r–

- 第1位:文件类型(

-表示普通文件)。 - 2-4位:所有者(u)的权限(

rw-表示有r和w,无x)。 - 5-7位:所属组(g)的权限(

rw-同上)。 - 8-10位:其他用户(o)的权限(

r--表示只有r)。

常见的权限组合:

2. 八进制表示法:高效的\"权限密码\"

八进制(0-7)正好对应3位二进制(000-111),而r、w、x刚好是3个权限,因此可以用一个八进制数字表示一类用户的权限:

- r=4(100),w=2(010),x=1(001)。

- 权限组合=各权限数值之和:rwx=4+2+1=7,rw-=4+2=6,r-x=4+1=5,以此类推。

9位权限(u、g、o各3位)正好对应3个八进制数字,格式为ugo(如755:u=7,g=5,o=5)。

实例3:字符与八进制转换

# 字符方式:给所有者rwx,组内r-x,其他r-xchmod u=rwx,g=rx,o=rx file# 八进制方式:7(rwx)5(r-x)5(r-x),效果同上chmod 755 file# 字符方式:所有者rw,组内r,其他无权限chmod u=rw,g=r,o=- file# 八进制方式:6(rw)4(r)0(无),效果同上chmod 640 file四、权限操作实战:从查看、修改到深度配置

光理解理论不够,我们需要掌握实际操作命令。核心命令有四个:chmod(改权限)、chown(改所有者)、chgrp(改所属组)、umask(改默认权限)。

1. chmod:修改权限的\"万能钥匙\"

chmod(change mode)是修改权限的核心命令,支持字符和八进制两种方式,语法:

chmod [选项] 权限 文件名/目录名常用选项:-R(递归修改目录及子内容,操作目录时常用)。

(1)字符方式:精细调整

通过用户+/-=权限的格式,精确增加/移除权限:

u+w:给所有者增加w权限g-r:给所属组移除r权限o=rx:给其他用户设置rx权限(覆盖原有权限)a-x:给所有用户(u-x g-x o-x )移除x权限

实例4:字符方式修改权限

# 创建测试文件和目录touch demo.txtmkdir demo_dir# 给所有者增加执行权限,给组内增加写权限chmod u+x,g+w demo.txtls -l demo.txt # -rwxrwxr--# 移除其他用户的读权限chmod o-r demo.txtls -l demo.txt # -rwxrwx---# 递归修改目录及子内容:给所有用户增加读权限chmod -R a+r demo_dir #u+r g+r o+r(2)八进制方式:批量设置

当需要统一设置权限时,八进制更高效(尤其对目录递归操作):

实例5:八进制方式修改权限

# 网站目录通常需要755(所有者可改,其他人只读执行)chmod -R 755 /var/www/html # 敏感配置文件(如数据库密码)设为600(只有所有者能读写)chmod 600 /etc/my.cnf# 团队共享目录:所有者和组内可读写执行,其他用户无权限chmod 770 team_dirchmod -R 770 team_dir # 递归修改子内容2. chown:修改所有者的\"身份转让\"

chown(change owner)用于修改文件/目录的所有者(只有root或文件原所有者能执行),语法:

chown [选项] 新所有者 文件名/目录名# 同时修改所有者和所属组:chown 新所有者:新组 文件名常用选项:-R(递归修改目录)。

实例6:修改所有者

# 创建一个root所有的文件(用sudo)sudo touch root_file.txtls -l root_file.txt # 所有者是root# 将所有者改为当前用户(假设当前用户是user1)sudo chown user1 root_file.txtls -l root_file.txt # 所有者变为user1# 同时修改所有者和所属组(将file的所有者改为user2,所属组改为dev组)sudo chown user2:dev file# 递归修改目录所有者(如将网站目录交给www-data用户,避免权限问题)sudo chown -R www-data:www-data /var/www/html3. chgrp:修改所属组的\"团队调整\"

chgrp(change group)专门修改所属组(chown也能改组,chgrp更直观),语法:

chgrp [选项] 新组名 文件名/目录名常用选项:-R(递归修改)。

实例7:修改所属组

# 创建一个文件,查看当前所属组(默认是所有者的主组)touch group_demo.txtls -l group_demo.txt # 组名通常和用户名相同# 创建一个新组(需要root权限)sudo groupadd dev_team# 将文件所属组改为dev_teamchgrp dev_team group_demo.txtls -l group_demo.txt # 组名变为dev_team# 递归修改目录所属组(团队共享目录交给dev_team组)chgrp -R dev_team /shared/dev4. umask:控制默认权限的\"隐藏开关\"

你有没有想过:为什么新建文件默认权限是-rw-rw-r--(664),新建目录默认是drwxrwxr-x(775)?这是umask(权限掩码)在暗中控制。

(1)umask的工作原理

umask就像一个\"权限过滤器\",从默认基础权限中\"减去\"相应权限:

- 文件基础权限:

666(默认没有x,因为安全原因,避免创建文件就可执行) - 目录基础权限:

777(目录必须有x才能进入,所以默认包含x)

实际权限 = 基础权限 & ~umask(按位与非运算,二进制)

(2)umask的默认值

-

普通用户:

0002(八进制)

计算文件权限:666 & ~0002 = 664(-rw-rw-r--)

计算目录权限:777 & ~0002 = 775(drwxrwxr-x) -

root用户:

0022(八进制)

计算文件权限:666 & ~0022 = 644(-rw-r--r--)

计算目录权限:777 & ~0022 = 755(drwxr-xr-x)

(3)umask实战:修改默认权限

通过umask命令查看或修改掩码:

# 查看当前umaskumask # 普通用户输出0002,root输出0022# 临时修改umask(仅当前终端有效)umask 0077 # 设置掩码为0077# 测试新文件权限:666 & ~0077 = 600(-rw-------)touch test_0077.txtls -l test_0077.txt # -rw-------# 测试新目录权限:777 & ~0077 = 700(drwx------)mkdir dir_0077ls -ld dir_0077 # drwx------# 永久修改umask(需写入配置文件)# 普通用户:编辑~/.bashrc,添加umask 0077# root用户:编辑/etc/profile或/etc/bashrc,添加umask 0027(更安全)应用场景:

- 个人隐私目录:设置

umask 0077,新建文件/目录只有自己能访问。 - 团队共享目录:设置

umask 0002,新建内容默认允许同组访问。

五、权限进阶:特殊权限与深度安全配置

除了基础权限,Linux还有三个特殊权限:SUID、SGID、Sticky Bit(粘滞位),它们在特定场景下非常有用,并且不占用额外的位置,而是替换对应访问者的权限位置,具体规则:

SUIDSGIDSticky Bit(粘滞位)注意⚠️:大小写表达的含义是有所不同的,需注意区分。

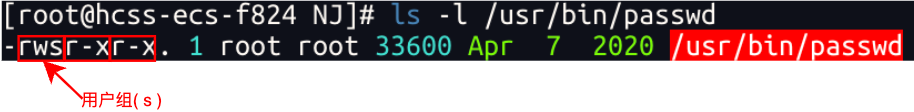

1. SUID:临时获得 所有者 权限的\"特权通行证\"

SUID(Set User ID)是针对可执行文件的特殊权限:当用户执行带有SUID的文件时,会临时获得文件所有者的权限(执行结束后失效)。

标志:所有者权限位的x变为s(如-rwsr-xr-x)。

💡一句话概述:SUID 让执行者 临时继承 “文件所有者” 的权限,而非固定继承 root 的权限 —— 文件所有者是谁,就借谁的权限!

注意⚠️: SUID仅适用于文件(对目录无效,设置了也不会产生任何效果)

典型案例:/usr/bin/passwd

普通用户修改自己的密码时,需要写入/etc/shadow(只有root有权限)。passwd命令有SUID权限(所有者是root),因此普通用户执行passwd时,临时获得root权限,才能修改/etc/shadow。

ls -l /usr/bin/passwd # -rwsr-xr-x 1 root root ...设置SUID:

# 给文件添加SUID(字符方式)chmod u+s /path/to/executable# 八进制方式(SUID对应4000,加到权限前)chmod 4755 /path/to/executable # 4表示SUID,755是基础权限注意:SUID有安全风险,不可随意设置(比如给/bin/bash设置SUID,会允许普通用户获得root权限)。

2. SGID:继承所属组权限的\"团队通行证\"

SGID(Set Group ID)对文件和目录都有效:

- 对文件:执行文件时临时获得文件所属组的权限(类似SUID,但针对组)。

- 对目录:目录内新建的文件/目录会继承该目录的所属组(而非创建者的主组),适合团队共享目录。

标志:所属组权限位的x变为s(如-rwxr-sr-x)。

实例8:团队共享目录配置SGID

# 创建团队目录,所属组设为dev_teammkdir /shared/devchown :dev_team /shared/dev# 设置SGIDchmod g+s /shared/devls -ld /shared/dev # drwxrwsr-x(g位是s)# 普通用户(属于dev_team组)在目录内创建文件touch /shared/dev/newfilels -l /shared/dev/newfile # 所属组是dev_team(继承目录组),而非用户的主组3. Sticky Bit:防止误删的\"保护盾\"

Sticky Bit(粘滞位)只对目录有效:目录内的文件只有所有者或root能删除(简单说除了创建者和root其他无权进行删除),其他用户即使有w权限也不能删除别人的文件。

标志:其他用户权限位的x变为t(如drwxrwxrwt)。

典型案例:/tmp目录

/tmp是所有用户可读写的临时目录,但为了防止用户删除别人的文件,/tmp设置了Sticky Bit:

ls -ld /tmp # drwxrwxrwt 1 root root ...设置Sticky Bit:

# 字符方式chmod o+t /path/to/dir# 八进制方式(Sticky对应1000)chmod 1777 /path/to/dir # 1表示Sticky,777是基础权限六、权限排错:从\"Permission denied\"到\"问题解决\"

遇到权限问题不要慌,按以下步骤排查:

-

明确操作对象:是文件还是目录?路径是否正确?

# 确认文件/目录存在ls -l /path/to/target -

确认自己的身份:当前用户是谁?属于哪些组?

whoami # 查看当前用户groups # 查看所属组 -

查看目标权限:重点看自己对应的类别(u/g/o)是否有需要的权限。

ls -l /path/to/file # 文件ls -ld /path/to/dir # 目录 -

检查父目录权限:访问文件时,需要对所有父目录有x权限(否则无法进入路径)。

例如访问/a/b/c/file,需要/a、/a/b、/a/b/c都有x权限。 -

临时提权:必要时用

sudo临时获得root权限(需配置sudoers)。

案例:解决cd /var/log/nginx提示权限不足

# 步骤1:查看目录权限ls -ld /var/log/nginx # 假设是 drwxr-x--- root adm# 步骤2:查看当前用户所属组groups # 假设输出:user1 wheel(不在adm组)# 步骤3:解决方法# 方法1:加入adm组(需要root)sudo usermod -aG adm user1 # 退出重登录生效# 方法2:临时用sudo提权sudo su - # 切换到rootcd /var/log/nginx # 成功七、总结:权限管理的\"黄金法则\"

Linux权限管理看似复杂,实则有章可循。记住以下原则,能帮你避开90%的权限问题:

- 最小权限原则:只给必要的权限(如配置文件用600,可执行文件用755)。

- 目录谨慎给w:目录的w权限意味着可以删除文件,非必要不设置。

- 敏感文件锁死:

/etc/passwd、/etc/sudoers等系统文件,严格限制权限。 - 善用组管理:通过组权限实现团队协作,避免直接开放o权限。

- 定期检查权限:用

find命令排查异常权限(如777的文件、有SUID的危险程序)。

从\"Permission denied\"到熟练掌控权限,需要不断实践。希望这篇文章能成为你的\"权限指南\",让你在Linux的世界里更自由、更安全地操作。如果有疑问,欢迎在评论区交流——毕竟,权限管理的路上,我们都是学习者。