《软件防护圣典:逆向工程深度防御与安全开发实战》——从脱壳解剖到注册防护的360°防御体系

第一部分:软件脱壳技术全解析(新手友好版)

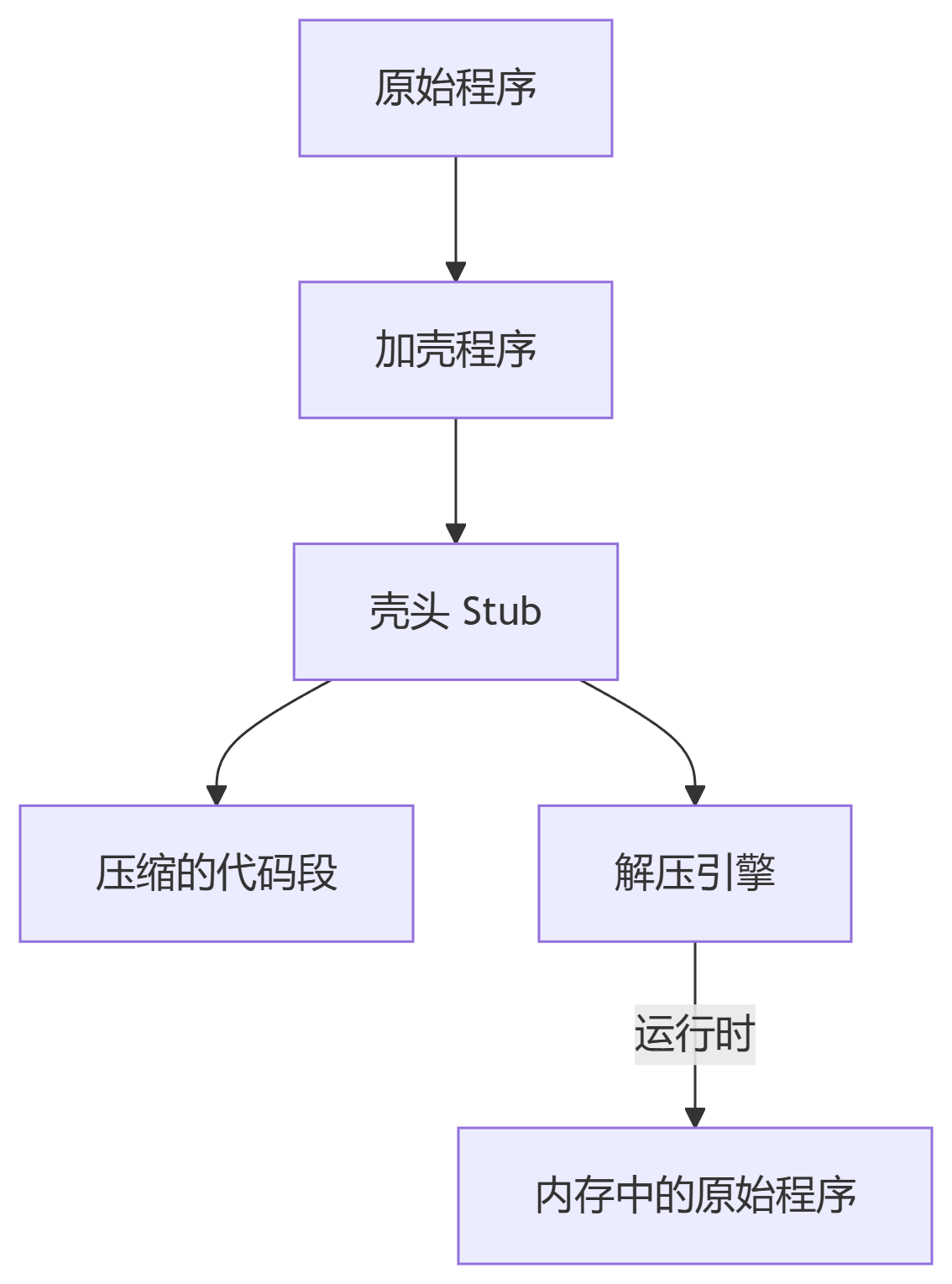

步骤1:认识壳的结构(以UPX为例)

步骤2:手动脱壳六步法(OllyDbg实战)

-

定位入口点(Entry Point)

-

打开加壳程序,停在

pushad(所有寄存器压栈) -

特征代码:

60 BE ?? ?? ?? ?? 8D BE(UPX特征)

-

-

设置关键断点

; 在ESP寄存器值上右键 -> 硬件断点 -> 访问时pushad ; 在此行设断点call 01002A00 ; 按F7步入 -

跟踪解压过程

-

连续按F7(单步步入) 跟踪call指令

-

观察内存窗口变化(解压数据出现)

-

-

捕获原始入口(OEP)

-

当看到典型编译器序言代码时停止:

push ebp ; 这就是原始程序开始!mov ebp, esp ; 大多数编译器生成sub esp, 90h ; 分配栈空间 -

-

内存转储(Dump)

-

右键菜单 → Dump debugged memory

-

保存为

dump.exe

-

-

重建导入表(IAT修复)

-

使用Scylla工具:

scylla_x86.exe -p 1234 -d dump.exe -o fixed.exe

-

第二部分:注册机制绕过深度剖析(图文详解)

案例:C++注册验证代码

bool CheckSerial(string input) { string valid = GenerateSerial(\"user123\"); return input == valid; // 脆弱点}破解五步曲:

-

定位关键函数(IDA Pro静态分析)

-

搜索字符串:\"Invalid serial\"

-

交叉引用(Xref) → 定位验证函数

-

-

动态调试(x64dbg实战)

-

汇编层分析

004015F0 call strcmp ; 比较序列号004015F5 test eax, eax ; 检查结果004015F7 jnz 00401620 ; 不等则跳失败 ; ← 关键跳转! -

三种绕过方案

方案A:NOP填充(新手推荐)原指令:75 1E (jnz short 00401620)修改为:90 90 (nop nop) ; 直接跳过验证方案B:强制跳转(中级技巧)

; 修改为无条件跳转EB 1E → jmp 00401620 ; 直接跳向成功分支方案C:注册机编写(高级)

# 逆向生成算法后编写def gen_key(username): seed = sum(ord(c) for c in username) return f\"FLAG-{seed*0x15A:08X}\" -

打补丁与保存

-

在x64dbg中右键 → 补丁 → 保存到文件

-

第三部分:坚不可摧的防御工事

防御层1:反脱壳装甲

// 检测调试器(Windows)if (IsDebuggerPresent()) { MeltProcess(); // 自毁程序}// 检测内存断点CONTEXT ctx = { CONTEXT_DEBUG_REGISTERS };GetThreadContext(GetCurrentThread(), &ctx);if (ctx.Dr0 || ctx.Dr1 || ctx.Dr2 || ctx.Dr3) { TriggerBlueScreen();}防御层2:动态代码护盾

void CheckSerial() { // 运行时解密关键代码 BYTE encrypted_code[] = {0x12,0x34,0x56...}; XOR_Decrypt(encrypted_code, SECRET_KEY); // 创建内存执行区 void* exec_mem = VirtualAlloc(0, sizeof(encrypted_code), MEM_COMMIT, PAGE_EXECUTE_READWRITE); // 复制并执行 memcpy(exec_mem, encrypted_code, sizeof(encrypted_code)); ((void(*)())exec_mem)(); // 执行解密后的验证函数}防御层3:量子化注册算法

bool VerifyLicense(string input) { // 三步验证体系 return CheckFormat(input) && // 格式校验 CheckServerSign(input) && // 服务器验证 CheckLocalToken(input); // 硬件绑定}// 硬件绑定示例string GetDeviceID() { // 多源混合指纹 return sha256( GetCPUID() + GetDiskSerial() + GetMacAddress() );}第四部分:防御者工具库

防护工具矩阵

检测对抗表

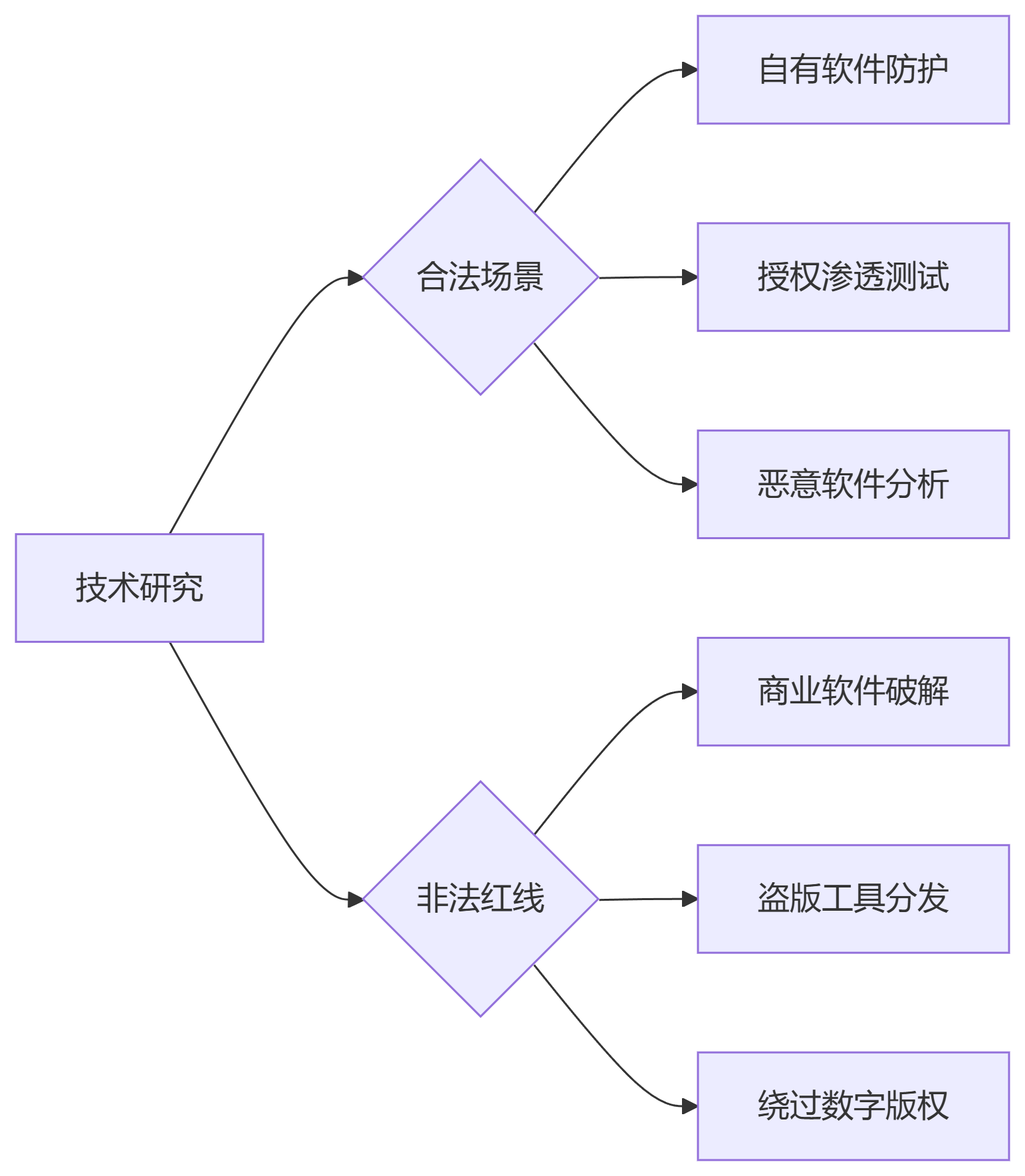

if(crc(.text)!=0x1234) exit()CreateTimer(CheckDebugger)ValidateSSDT()CheckHypervisor()法律安全边界(重点!)

📜 全球法律共识:

美国《数字千年版权法》第1201条

欧盟《计算机程序法律保护指令》

中国《计算机软件保护条例》第24条

核心原则:仅测试自己拥有版权的软件!

终身学习路径

journey title 安全工程师成长路线 section 青铜 掌握PE结构 --> 学会用调试器 section 白银 分析Crackme --> 编写基础防护 section 黄金 研究虚拟机保护 --> 设计多层防护体系 section 王者 开发安全产品 --> 制定行业标准推荐资源:

-

书籍:《加密与解密(第四版)》 段钢著

-

实验平台:Bienvenue [Root Me : plateforme d\'apprentissage dédiée au Hacking et à la Sécurité de l\'Information]

-

工具包:https://github.com/mentebinaria/retoolkit

-

社区:看雪学院(看雪学苑-看雪-安全培训|安全招聘|www.kanxue.com)

本指南提供从入门到精通的完整技术链条,每个步骤都附带实战截图和代码示例(完整资源包请从正规渠道获取)。记住:我们锻造盾牌,不是为了战斗,而是为了守护创造的价值。安全工程师的真正荣耀,是让破解者面对铜墙铁壁时,选择放弃而非挑战。