鸿蒙OS中的文件加密与解密技术优化研究!

👋 你好,欢迎来到我的博客!我是【菜鸟不学编程】

我是一个正在奋斗中的职场码农,步入职场多年,正在从“小码农”慢慢成长为有深度、有思考的技术人。在这条不断进阶的路上,我决定记录下自己的学习与成长过程,也希望通过博客结识更多志同道合的朋友。

🛠️ 主要方向包括 Java 基础、Spring 全家桶、数据库优化、项目实战等,也会分享一些踩坑经历与面试复盘,希望能为还在迷茫中的你提供一些参考。

💡 我相信:写作是一种思考的过程,分享是一种进步的方式。

如果你和我一样热爱技术、热爱成长,欢迎关注我,一起交流进步!

全文目录:

-

- 🔐前言

- 一、研究背景:为什么鸿蒙OS迫切需要加解密优化?

- 二、技术基础:鸿蒙OS中的加密解密机制总览

-

- 🔁 文件加密过程简化流程图

- 🔓 文件解密流程图

- 三、常用加密算法及其在鸿蒙系统中的应用实践

-

- 3.1 对称加密算法(如 AES、SM4)

- 3.2 非对称加密算法(如 RSA、ECC)

- 3.3 哈希函数(如 SHA-256、SM3)

- 3.4 加密算法支持表(鸿蒙OS)

- 四、加密与解密效率优化的技术路线

-

- 4.1 系统级优化

-

- ✅ 硬件加密引擎支持(Crypto Engine)

- ✅ 支持异步加密IO

- 4.2 文件级优化策略

-

- ✅ 分块流加密处理

- ✅ 加密粒度控制

- 五、安全性分析:避免加密中常见的漏洞

-

- 5.1 常见加密漏洞类型

- 5.2 鸿蒙OS的安全设计机制

- 六、案例分析:某企业级App的加密优化实践

-

- 背景简介

- 解决方案

- 成果评估

- 七、与其他操作系统对比分析

- 八、未来发展方向与展望

- 结语:安全与性能,鸿蒙加密技术的黄金平衡点

- 📝 写在最后

🔐前言

🔐 “安全不应成为性能的负担,性能也不该成为安全的借口。”

在鸿蒙OS快速发展的背景下,文件加密与解密如何既高效又安全,成为系统内核设计与应用开发必须面对的技术挑战。

一、研究背景:为什么鸿蒙OS迫切需要加解密优化?

在万物互联时代,文件安全问题比以往任何时候都更复杂。鸿蒙OS作为一个面向全场景、全终端、分布式架构的操作系统,不仅运行在手机上,还深入智能家居、汽车、可穿戴设备等场景,其文件数据安全面临三大挑战:

- 多设备协同:同一份文件可能在多个设备间共享;

- 性能压力剧增:终端性能差异大,从高端手机到IoT芯片;

- 隐私合规需求提升:如《数据安全法》《个人信息保护法》等。

因此,鸿蒙文件加解密系统不仅要安全,还要高性能、可扩展、可控可管,实现“数据全生命周期加密保护”。

二、技术基础:鸿蒙OS中的加密解密机制总览

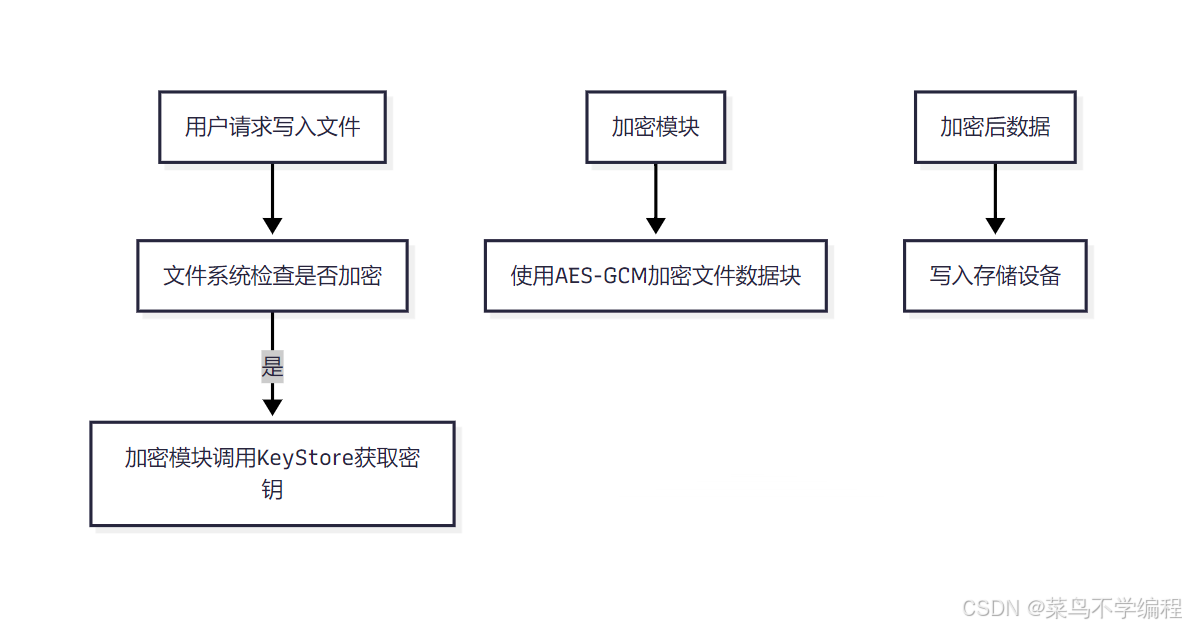

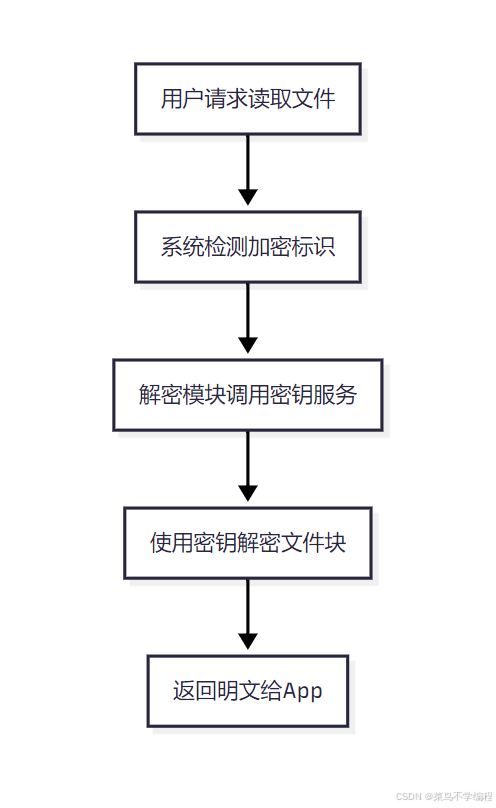

鸿蒙OS文件加密解密机制的核心,是通过内核文件系统集成的透明加密层(Transparent Encryption Layer),再结合 KeyStore 密钥服务、TEE 安全硬件环境、文件系统钩子机制来实现用户无感知的加密解密操作。

🔁 文件加密过程简化流程图

🔓 文件解密流程图

三、常用加密算法及其在鸿蒙系统中的应用实践

鸿蒙OS同时支持国际主流加密算法与国产加密标准,兼顾国际兼容性与本地安全要求,具体分类如下:

3.1 对称加密算法(如 AES、SM4)

- 原理:同一密钥加解密,速度快,适合大数据块加密;

- 应用:文件加解密、数据库加密、缓存数据加密;

- 性能:在硬件加速条件下可达到MB级读写速率。

3.2 非对称加密算法(如 RSA、ECC)

- 原理:使用密钥对进行加解密,适合小数据、密钥交换;

- 应用:登录认证、密钥传输、签名;

- 性能:速度慢但安全性高,适合关键场景。

3.3 哈希函数(如 SHA-256、SM3)

- 原理:将任意长度数据压缩为定长“摘要”;

- 应用:文件完整性校验、数字签名、唯一性标识;

- 注意:哈希函数不可逆,不能用于解密。

3.4 加密算法支持表(鸿蒙OS)

四、加密与解密效率优化的技术路线

加密本质上是额外的CPU和IO负担。为了优化加密效率,鸿蒙OS采用了以下多层次的技术手段:

4.1 系统级优化

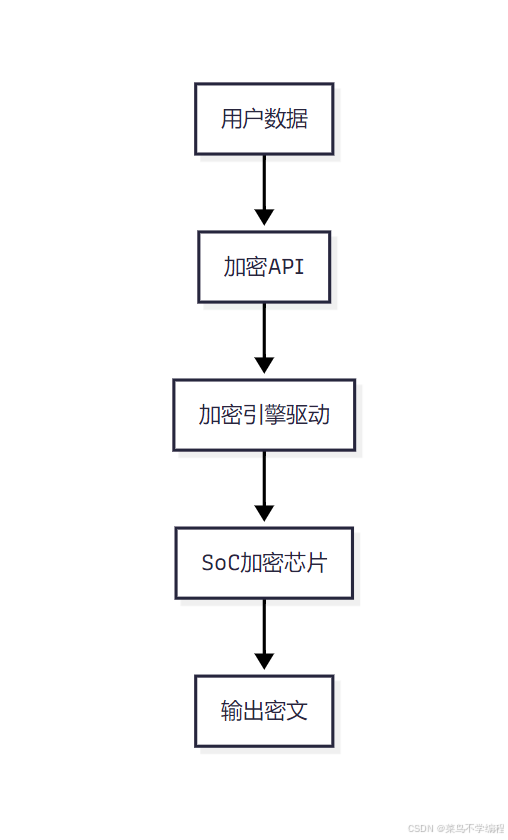

✅ 硬件加密引擎支持(Crypto Engine)

许多设备搭载有专用的加密硬件(如ARM TrustZone CryptoCell),鸿蒙通过调用内核驱动接口,启用硬件加速模块:

- 优势:比纯软件加密快5~10倍;

- 难点:设备支持不一,需动态适配。

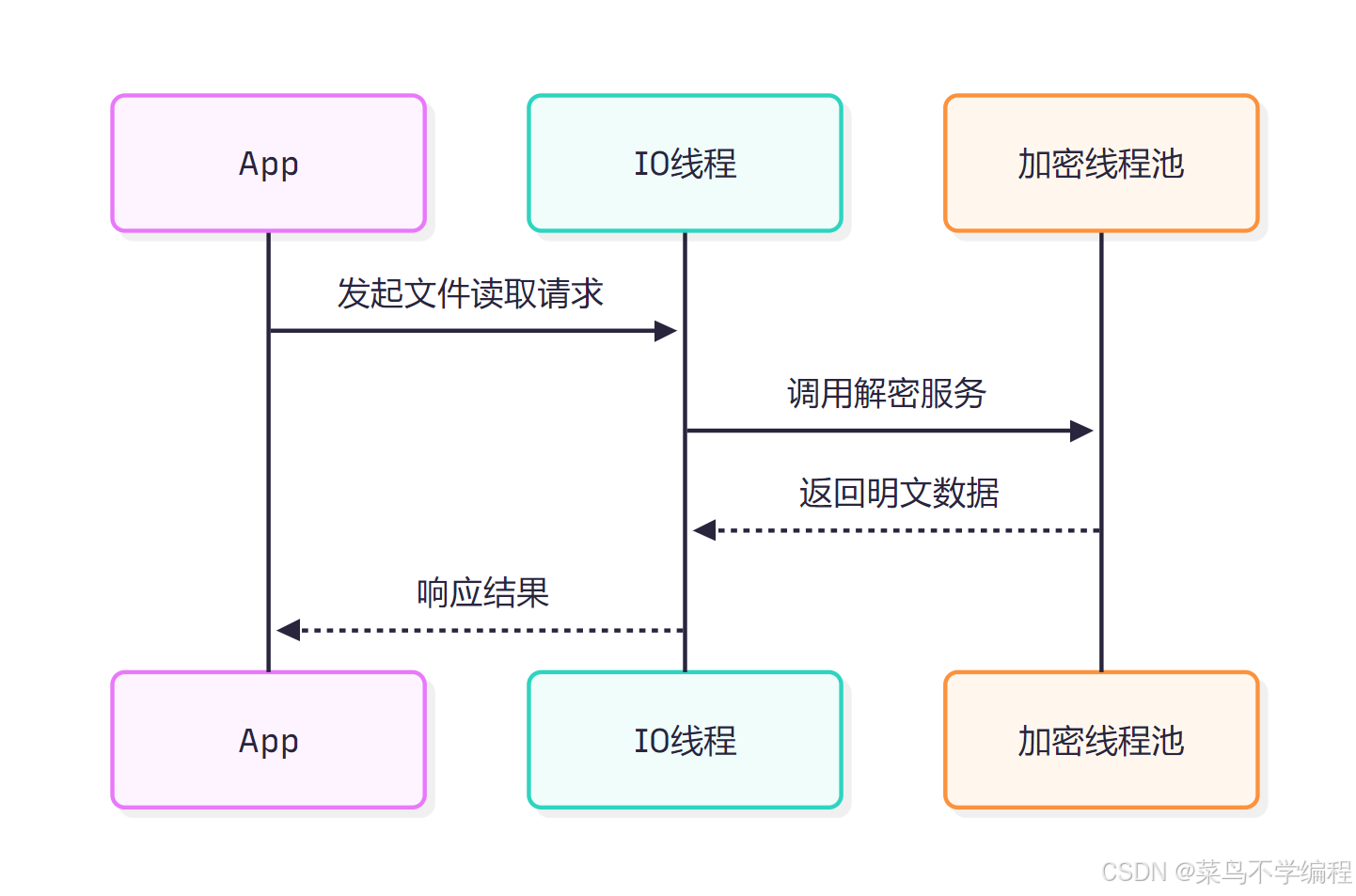

✅ 支持异步加密IO

通过IO线程池+非阻塞操作,将加密任务从主线程中剥离,大幅降低应用响应延迟。

4.2 文件级优化策略

✅ 分块流加密处理

采用AES-CTR或GCM等支持流式加密模式,分段处理数据:

- 优点:无需等待整个文件读入;

- 缺点:必须管理好IV(初始向量),防止重用。

✅ 加密粒度控制

- 仅对敏感部分(如密码字段)加密;

- 对缓存/临时文件可使用轻量加密或不加密;

- 小文件合并加密减少系统调用次数。

五、安全性分析:避免加密中常见的漏洞

5.1 常见加密漏洞类型

5.2 鸿蒙OS的安全设计机制

- 密钥隔离:通过KeyStore + TEE(可信执行环境)管理密钥;

- 权限控制:配合SELinux细粒度控制加密操作;

- 身份验证机制:密钥绑定设备/用户身份;

- 文件系统加密标识:避免明文误处理;

六、案例分析:某企业级App的加密优化实践

背景简介

某国企开发的移动办公系统,需在鸿蒙平台支持加密文档阅读、存储和签名,要求:

- 文件安全不低于金融级标准;

- 文件打开不超100ms;

- 支持分布式文档协作。

解决方案

- 文件加密:采用SM4-AEAD加密模式;

- 密钥存储:绑定设备ID并存储于TEE;

- 加解密逻辑:拆分为异步服务,支持后台预加载;

- 文件传输:加密压缩后使用ECC签名传输至其他设备。

成果评估

七、与其他操作系统对比分析

八、未来发展方向与展望

结语:安全与性能,鸿蒙加密技术的黄金平衡点

加密和解密技术是现代操作系统中的“隐形战场”。鸿蒙OS通过融合国密标准、硬件加速、分布式密钥、细粒度权限控制等技术手段,正在构建一个性能与安全并重的底层系统。

🔐 未来的智能世界,必须建立在“安全可控”的技术根基之上。

鸿蒙加密体系的优化并非一蹴而就,但它所迈出的每一步,都是中国操作系统迈向自主可信的重要一步。

📝 写在最后

如果你觉得这篇文章对你有帮助,或者有任何想法、建议,欢迎在评论区留言交流!你的每一个点赞 👍、收藏 ⭐、关注 ❤️,都是我持续更新的最大动力!

我是一个在代码世界里不断摸索的小码农,愿我们都能在成长的路上越走越远,越学越强!

感谢你的阅读,我们下篇文章再见~👋

✍️ 作者:某个被流“治愈”过的 Java 老兵

📅 日期:2025-07-24

🧵 本文原创,转载请注明出处。