从 Log4j 到 typescript-eslint:开源软件供应链安全威胁情报深度解析与实践指南_cve-2021-3749漏洞利用

一、开源供应链安全:风险全景图与核心威胁剖析

▐ 供应链攻击入口模型

▐ 近三年高危事件数据(来源:Snyk 2023报告)

- 78% 的应用存在直接依赖漏洞

- 恶意包数量年增长率达 230%

- Maven 中央仓库中 42% 的包有传递性漏洞风险

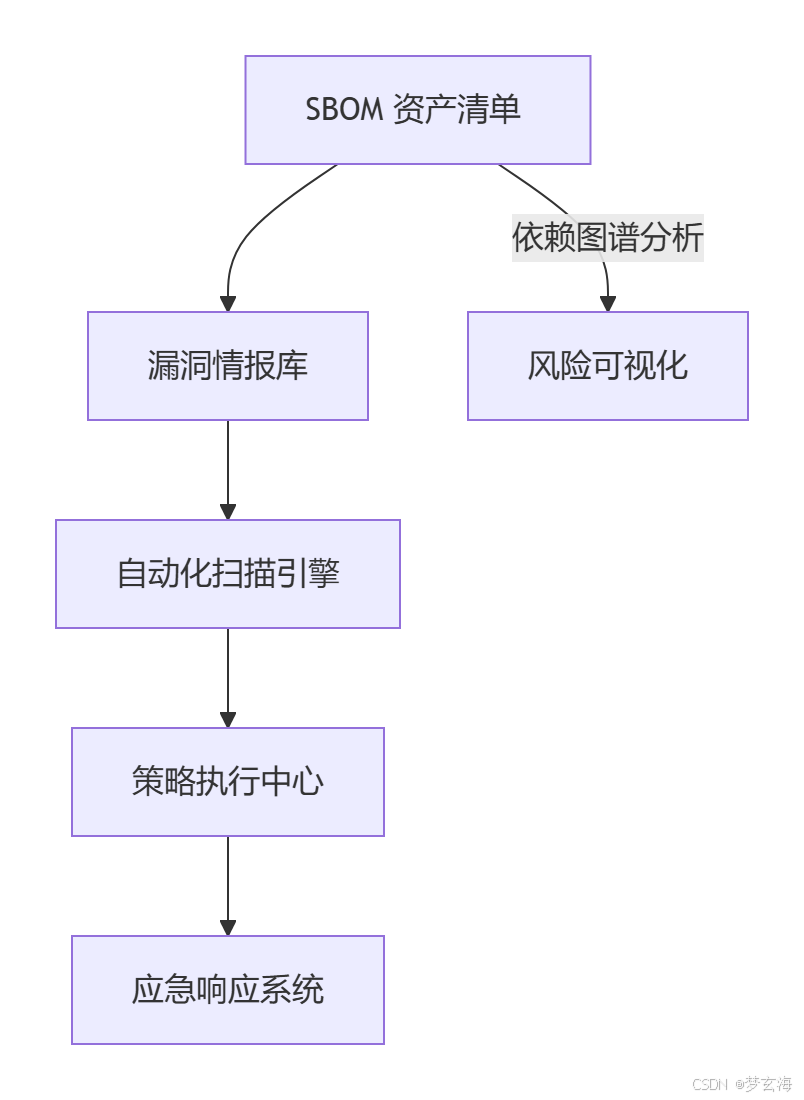

二、威胁情报驱动的防御框架设计

▐ 核心防御矩阵

▐ 关键技术实现

-

SBOM深度生成

bash

# CycloneDX 生成示例(Java项目)mvn org.cyclonedx:cyclonedx-maven-plugin:makeAggregateBom# 输出格式包含依赖层级和许可证信息 -

威胁情报动态注入

python

# 伪代码:CVE 情报匹配引擎def scan_vulnerabilities(sbom): for component in sbom.components: cves = query_cve_db(component.name, component.version) if cves: generate_alert(component, cves) enforce_policy(component) # 自动阻断高危组件 -

纵深检测策略

yaml

# SCA 策略示例(.snyk 策略文件)version: v1.22.0exclude: - low-severitypatch: \'npm:axios@<=0.21.1\': - CVE-2021-3749

三、企业级最佳实践方案

▐ OSS风险治理闭环

sequenceDiagram 开发者->>SCA工具: 提交PR触发扫描 SCA工具-->>威胁情报平台: SBOM分析请求 威胁情报平台-->>SCA工具: 返回CVE/许可证风险 SCA工具->>安全门禁: 风险决策(通过/拦截)

▐ 核心控制点部署

-

开发阶段

- 预提交钩子检查:

gitleaks --path . - IDE插件实时警告(VS Code Snyk插件)

- 预提交钩子检查:

-

构建阶段

dockerfile

# Dockerfile 安全构建示例RUN --mount=type=secret,id=npmrc,dst=/app/.npmrc \\ npm install --audit --prod -

运行阶段

- eBPF运行时监控:检测异常依赖调用

- WASM沙箱隔离高危组件

四、新兴防御技术展望

-

数字签名验证革命

- Sigstore Cosign签名验证:

bash

cosign verify --key https://github.com/org/.github \\ ghcr.io/org/project@sha256:...

- Sigstore Cosign签名验证:

-

SLSA框架实施

https://slsa.dev/images/levels.png -

区块链存证技术

- 组件来源信息上链(Hyperledger Fabric)

五、关键行动建议

-

立即实施

- 对所有生产系统生成SBOM清单(SPDX格式)

- 集成至少2个独立情报源(NVD+OSV)

-

3个月目标

- 关键项目达到SLSA L3标准

- 建立恶意包动态阻断机制

-

长期投入

- 参与Sigstore、Guac等开源安全生态

- 建立内部开源组件评审委员会