物联网设备固件逆向工程深度剖析:U-Boot镜像破解与安全启动绕过

一、引言:U-Boot在物联网安全中的关键地位

作为嵌入式设备的第一阶段引导加载程序,U-Boot(Das U-Boot)掌控着设备启动的初始控制权。其实现的安全启动(Secure Boot)机制通过密码学验证固件完整性,成为厂商保护设备的关键防线。本⽂将深入解析U-Boot镜像的逆向工程技术,并探讨安全启动机制的实战绕过方案。

二、U-Boot镜像逆向基础

2.1 镜像结构解析

典型U-Boot镜像包含以下关键结构(以ARMv7为例):

plaintext

+---------------------+| ARM Exception Table | // 异常向量表(0x00000000)+---------------------+| U-Boot Header | // MKIMAGE生成的头部信息| → Magic Number | // 0x27051956 (IH_MAGIC)| → Load Address | // 镜像加载地址(e.g. 0x80000000)| → Entry Point | // 执行入口地址+---------------------+| Compressed Payload | // 通常是gzip/lzo压缩的u-boot.bin+---------------------+使用binwalk -M可快速定位头部:

bash

$ binwalk -M u-boot.imgDECIMAL HEXADECIMAL DESCRIPTION------------------------------------------------------------------0 0x0 uImage header, header size: 64 bytes...64 0x40 gzip compressed data...2.2 动态调试环境搭建

必备工具链:

- 交叉调试器:arm-none-eabi-gdb + OpenOCD

- 仿真环境:qemu-system-arm(支持全系统仿真)

- 逆向工具:Ghidra(U-Boot专项插件uboot-symbol-finder)

QEMU调试启动命令:

bash

qemu-system-arm -M vexpress-a9 -kernel u-boot.img -nographic \\ -s -S -monitor telnet:127.0.0.1:4444,server,nowait三、安全启动(Secure Boot)机制深度拆解

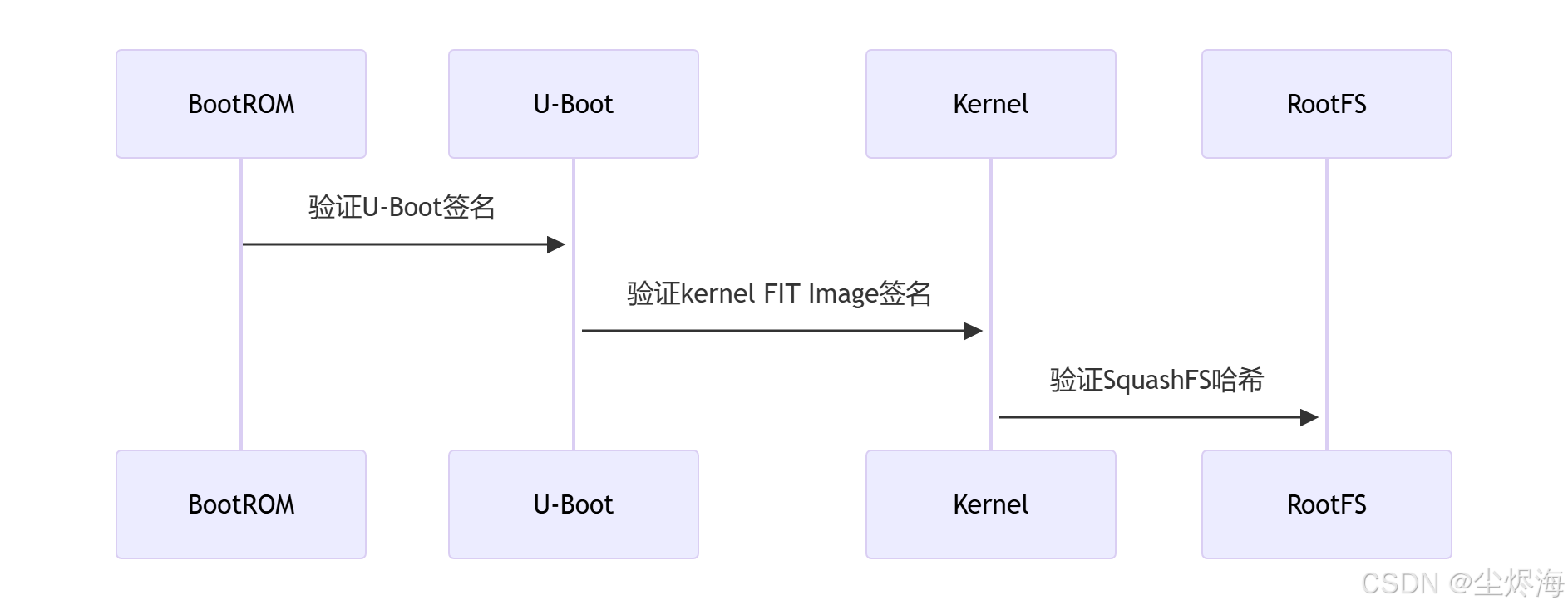

3.1 PKI验证流程

3.2 典型实现漏洞点

-

公钥硬编码风险

在common/image-sig.c中定位厂商公钥:c

static const char pub_key[] = { 0x30, 0x82, 0x01, 0x22, 0x30, 0x0d, 0x06, 0x09, 0x2a, 0x86... // RSA2048公钥};攻击面:提取公钥后可通过私钥签名恶意镜像

-

Secure Boot启用标志位检测缺失

assembly

ldr r0, =SECURE_BOOT_EN_ADDRldrb r0, [r0]cmp r0, #0beq non_secure_boot // 未跳转则执行验证流程

四、安全启动绕过实战技巧

4.1 U-Boot运行时劫持

目标:跳过bootm.c中的image_check_trusted()函数

步骤:

- 通过UART/JTAG获取运行时内存地址

- 修改验证跳转指令(ARM Thumb模式):

bash

# 原始指令:BLX image_check_trusted> md 0x87F0A12C87F0A12C: bf4a f7e5 # 替换为NOP指令> mw 0x87F0A12C 0xbf00 // Thumb-mode NOP

4.2 硬件调试接口利用

JTAG时序攻击绕过eFuse

c

// 针对STMicro STM32MP1的时钟毛刺注入代码jtag_clock_glitch(TCK_PIN, GLITCH_TIMING_AFTER_TMS, GLITCH_DURATION_10NS); 通过精确时序干扰,可使芯片在启动时误判eFuse中的SEC_BOOT_EN标志为关闭状态。

4.3 内存漏洞利用

U-Boot常见漏洞利用链:

- Heap溢出:

malloc/free未校验内存边界(常见于图像解析) - 格式化字符串漏洞:

printf参数控制

markdown

uboot> fdt set /memreserve[0] %n%n%n%n... # 触发格式化字符串写操作五、进阶防护:HSM密钥保护方案

为防止密钥泄露,建议采用硬件安全模块(HSM)进行深度防护:

c

// NXP CAAM硬件加密引擎调用示例struct pk_in_params { uint32_t type; uint8_t *key; // HSM保护的密钥句柄};caam_pub_key_verify(pk_in_params, signature, image_base);六、检测与防护建议

-

安全启动审计清单:

- 签名前执行全镜像熵检测(防白盒加密密钥)

- 关键函数地址随机化(通过PIE编译实现)

- eFuse防回滚计数器启用

-

渗透测试工具推荐:

- uboottamper:U-Boot运行时内存修补框架

- firmwalker:固件敏感信息扫描器

七、结语

U-Boot作为物联网设备安全的基石,其防护机制与破解技术始终处于持续对抗演进中。理解底层硬件工作机制与密码学实现细节,方能构建更坚固的设备安全防线。