2025 一带一路暨金砖国家技能发展与技术创新大赛 【首届网络系统虚拟化管理与运维赛项】样题_brics2025-st-150 — 首届网络系统虚拟化管理与运维

2025 一带一路暨金砖国家技能发展与技术创新大赛 【首届网络系统虚拟化管理与运维赛项】样题

-

- 一、网络规划与配置

-

-

- (一)交换配置

- (二)路由配置

- (三)安全配置

-

- 二、服务器配置与管理(可以培训)

-

- (一)Windows 云服务配置

-

- 1.创建虚拟机

- 2.域服务

- 3.文件共享

- 4.组策略

- 5.WEB 服务

- 6.FTP 服务

- 7.NLB 服务

- (二)Linux 云服务配置

-

- 1.创建虚拟机

- 2.dns 服务

- 3.ntp 服务

- 4.ansible 服务

- 5.CA 服务

- 6.apache2 服务

- 7.samba 服务

- 8.nfs 服务

- 9.mysql 服务

- 10.podman 服务

- 三、系统运维与应急保障

-

- (一)安全加固

-

- A-1:Linux 操作系统安全配置

- (二)安全事件响应/网络安全数据取证/应用安全

-

- B-1:系统漏洞利用与提权

- B-2:Web 安全渗透测试(10 分)

- B-3:数据分析与取证(10 分)

- 需要环境,培训可以私信博主!

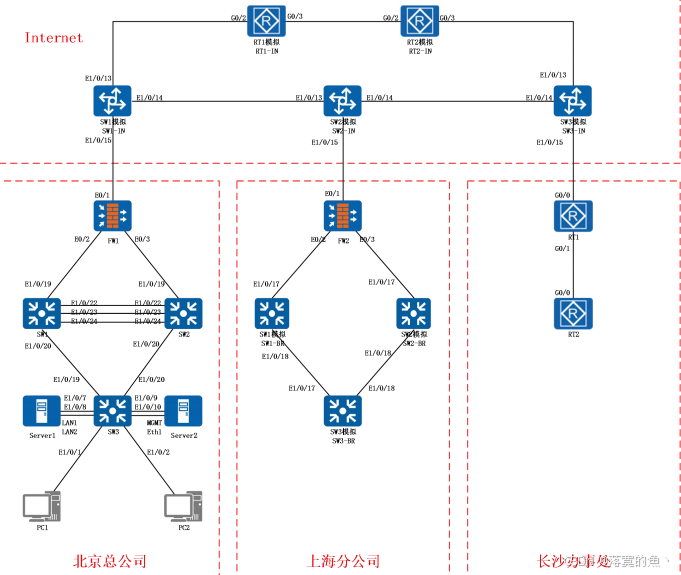

一、网络规划与配置

项目简介: 某集团公司原在北京建立了总公司,后在上海建立了分公司,又在长沙建立了办事处。集团全网采用路由协议进行互联互通。

总公司、分公司、办事处、Internet 的网络结构详见拓扑图。编号为 SW1、SW2、SW3 的设备作

为总公司核心交换机;编号 FW1 的设备作为总公司互联网出口防火墙;编号为 FW2 的设备作为分公

司互联网出口防火墙;编号为 RT1 的设备作为互联网出口路由器;编号为 RT2 的设备作为办事处路

由器。

(一)交换配置

1.配置 SW1、SW2、SW3 的 Vlan,二层链路只允许相关 Vlan 通过,不限制 vlan1。

2.SW1 和 SW2 之间利用连接在 E1/0/23 和 E1/0/24 端口的两条光缆实现链路聚合,编号为 1,用 LACP协议,SW1 为 active,SW2 为 active。

3.SW1、SW2、SW3 模拟分公司交换机,VPN 实例名称为 Branch,RD 为 1:1。SW1、SW2、SW3、RT1、RT2 模拟 Internet 交换机,VPN 实例名称为 Internet,RD 为 2:2。

(二)路由配置

1.配置所有设备主机名,名称见“网络拓扑”。启用所有设备的 ssh 服务,用户名和明文密码均为

admin;配置所有设备 console 连接超时为 30 分;ssh 连接超时为 9 分钟,交换机的最大连接数为 6,路由器和防火墙的最大连接数为 1。

2.配置接口地址,FW1 和 FW2 接口仅启用 ping 功能以及 Loopback1 的 ssh 功能。

3.SW1、SW2、SW3 之间运行 OSPF 协议,process 1,area 0,发布 Loopback 地址路由、产品、营销、财务、管理业务路由。SW1、SW2、FW1 之间运行 RIPv2 协议,FW1 发布 Loopback 地址路由,FW1 通告默认路由。

4.SW1-BR、SW2-BR、SW3-BR、FW2、FW1 的 Tunnel1 之间运行 OSPF 协议,process 2,area 0,发布Loopback 地址路由,FW2 发布 Tunnel1 地址路由,FW2 通告默认路由。

5.RT1、RT2、AC1、FW1 的 Tunnel2 之间运行 RIPv2 协议,RT1 通告默认路由,发布 Loopback 地址路由和 Tunnel1 地址路由。

6.SW1-IN、SW2-IN、SW3-IN、RT1-IN、RT2-IN 之间运行 BGP 协议。SW1-IN 的 AS 号为 100;SW2-IN的 AS 号为 200;SW3-IN 的 AS 号为 300;EBGP 通过互联接口建立邻居,发布 Loopback 地址路由,通过 prefix-list 和 route-map 分别重发布与总公司、分公司、办事处直连路由。

7.RT1-IN 、 RT2-IN AS 号 400 , IBGP 内 部 运 行 ISIS , NET 分 别 为 10.0000.0000.0005.00 、

10.0000.0000.0006.00,路由器类型是 Level-2,通过 Loopback2 与相邻设备建立邻居,发布

Loopback3 地址路由,RT1-IN 为路由反射器,RT2-IN 为路由反射器客户端。

(三)安全配置

说明:按照 IP 地址从小到大的顺序用“IP/mask”表示,IPv4 Any 地址用 0.0.0.0/0,IPv6 Any

地址用::/0,禁止使用地址条目,否则按零分处理。

1.FW1 和 FW2 策略默认动作为拒绝,FW1 允许总公司任意网络访问 Internet 任意服务,FW2 允许分

公司任意网络访问 Internet 任意服务。

2.FW1 与 FW2 之间用 Internet 互联地址建立 GRE Over IPSec VPN,实现总公司与分公司之间的加密访问。

3.FW1 与 RT1 之间用 Internet 互联地址建立 GRE Over IPSec VPN,实现总公司与办事处之间的加密访问。

二、服务器配置与管理(可以培训)

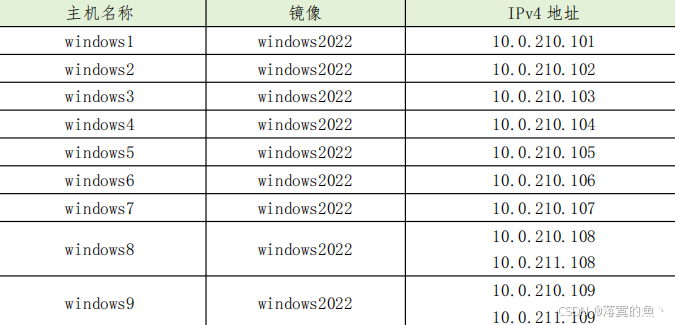

(一)Windows 云服务配置

1.创建虚拟机

2.域服务

(1)配置所有 windows 主机 IP 地址和主机名称。

(2)配置 windows1 为 skills.lan 域控制器;安装 dns 服务,dns 正反向区域在 active directory中存储,负责该域的正反向域名解析。

(3)配置 windows2 为 skills.lan 辅助域控制器;安装 dns 服务,dns 正反向区域在 active directory

中存储,负责该域的正反向域名解析。

(4) 把 其 他 windows 主 机 加 入 到 skills.lan 域 。 所 有 windows 主 机 ( 含 域 控 制 器 ) 用

skills\\Administrator 身份登陆。

(5)在 windows1 上安装证书服务,为 windows 主机颁发证书,证书颁发机构有效期=10 年,证书颁

发机构的公用名=windows1.skills.lan。复制“计算机”证书模板,名称为“计算机副本”,申请并颁发一张证书,证书友好名称为 windowspc,(将证书导入到需要证书的 windows 服务器),证书信息:证书有效期=10 年,公用名=skills.lan,国家=CN,省=Beijing,城市=Beijing,组织=skills,组织单位=system,使用者可选名称=*.skills.lan 和 skills.lan。浏览器访问 https 网站时,不出现证书警告信息。

(6)在 windows2 上安装从属证书服务,证书颁发机构的公用名=windows2.skills.lan。

(7)在 windows1 上新建名称为 manager、dev、sale 的 3 个组织单元;每个组织单元内新建与组织单

元同名的全局安全组;每个组内新建 20 个用户:行政部 manager01-manager03、开发部 dev01-dev03、营销部 sale01-sale03。manager01 拥有域管理员权限。

3.文件共享

(1)在 windows1 的 C 分区划分 2GB 的空间,创建 NTFS 主分区,驱动器号为 D。创建共享目录

D:\\share\\home,共享名为 home,允许所有域用户完全控制。

4.组策略

(1)设置用户 home 目录为 windows1 D:\\share\\home。

(2) 复 制 PowerShell-7.3.9-win-x64.msi 到 windows1 的 D:\\share\\home 。 域 中 主 机 自 动 安 装

powershell-7(提示:如果部署不成功,则需要手动安装,软件包在 D 盘 soft 目录。)

(3)域中主机自动申请“ipsec”模板证书。自动注册“工作站身份验证”模板证书,该模板可用作

“服务器身份验证”,有效期 5 年。

(4)登录计算机时,在桌面新建名称为 vcsc 的快捷方式,目标为 https://www.vcsc.org.cn,快捷

键为 ctrl+shift+f6。

5.WEB 服务

(1)把 windows6 配置为 ASP 网站,网站仅支持 dotnet clr v4.0,站点名称为 asp。

(2)http 和 https 绑定本机与外部通信的 IP 地址,仅允许使用域名访问(使用“计算机副本”证书

模板)。客户端访问时,必需有 ssl 证书(浏览器证书模板为“管理员”)。

(3)网站目录为 C:\\iis\\contents,默认文档 index.aspx 内容为\"HelloAspx\"。

(4)使用 windows5 测试。

6.FTP 服务

(1)把windows7配置为FTP服务器,FTP站点名称为ftp,站点绑定本机IP地址,站点根目录为C:\\ftp。

(2)站点通过 Active Directory 隔离用户,用户目录为 C:\\ftp,用户目录名称与用户名相同,使用

manager00 和 manager01 测试。

7.NLB 服务

(1)配置 windows8 和 windows9 为 NLB 服务器。

(2)windows8 群集优先级为 1,windows9 群集优先级为 2,群集 IPv4 地址为 10.0.210.60/24,群集

名称为 www.skills.lan,采用多播方式。

(3)配置 windows8 为 web 服务器,站点名称为 www,网站的最大连接数为 10000,网站连接超时为

60s,网站的带宽为 100Mbps。

(4) 共 享 网 页 文 件 、 共 享 网 站 配 置 文 件 和 网 站 日 志 文 件 分 别 存 储 到 windows1 的

D:\\FilesWeb\\Contents、D:\\FilesWeb\\Configs 和 D:\\FilesWeb\\Logs。网站主页 index.html 内容为

“HelloNLB”。

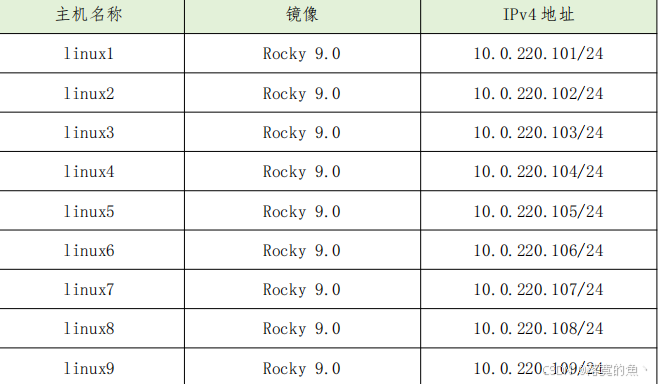

(二)Linux 云服务配置

1.创建虚拟机

2.dns 服务

(1)利用 bind,配置 linux1 为主 DNS 服务器,linux2 为备用 DNS 服务器,为所有 linux 主机提供冗

余 DNS 正反向解析服务。正向区域文件均为/var/named/named.skills,反向区域文件均为/var/named/named.10。

3.ntp 服务

(1)利用 chrony,配置 linux1 为其他 linux 主机提供 NTP 服务。

4.ansible 服务

(1)所有 linux 主机之间(包含本主机)root 用户实现密钥 ssh 认证。

(2)在 linux1 上安装系统自带的 ansible-core,作为 ansible 控制节点。linux2-linux9 作为 ansible

的受控节点。

5.CA 服务

(1)配置 linux1 为 CA 服务器,为 linux 主机颁发证书。证书颁发机构有效期=10 年,公用名=linux1.skills.lan。申请并颁发一张证书,证书信息:有效期=10 年,公用名=skills.lan,国家

=CN,省=Beijing,城市=Beijing,组织=skills,组织单位=system,使用者可选名称=*.skills.lan

和 skills.lan。将证书 skills.crt 和私钥 skills.key 复制到需要证书的 linux 服务器/etc/pki/tls目录。浏览器访问 https 网站时,不出现证书警告信息。

6.apache2 服务

(1)配置 linux1 为 Apache2 服务器,使用 skills.lan 或 any.skills.lan(any 代表任意网址前缀,

用 linux1.skills.lan 和 web.skills.lan 测试)访问时,自动跳转到 www.skills.lan。禁止使用

IP 地址访问,默认首页文档/var/www/html/index.html 的内容为\"HelloApache\"。

(2)把/etc/pki/tls/skills.crt 证书文件和/etc/pki/tls/skills.key 私钥文件转换成含有证书和私钥的/etc/pki/tls/skills.pfx 文件;然后把/etc/pki/tls/skills.pfx 转换为含有证书和私钥的/etc/pki/tls/skills.pem 文件,再从/etc/pki/tls/skills.pem 文件中提取证书和私钥分别到/etc/pki/tls/apache.crt 和/etc/pki/tls/apache.key。

(3)客户端访问 Apache 服务时,必需有 ssl 证书。

7.samba 服务

(1)在 linux4 上创建 user00-user19 等 20 个用户;user00 和 user01 添加到 manager 组,user02 和

user03 添加到 dev 组。把用户 user00-user03 添加到 samba 用户。

(2)配置 linux4 为 samba 服务器,建立共享目录/srv/sharesmb,共享名与目录名相同。manager 组

用户对 sharesmb 共享有读写权限,dev 组对 sharesmb 共享有只读权限;用户对自己新建的文件有

完全权限,对其他用户的文件只有读权限,且不能删除别人的文件。在本机用 smbclient 命令测试。

8.nfs 服务

(1)在 linux5 上,创建用户,用户名为 xiao,uid=2222,gid=2222,家目录为/home/xiaodir。

(2)配置 linux5 为 nfs 服务器,目录/srv/sharenfs 的共享要求为:linux 服务器所在网络用户有读

写权限,所有用户映射为 xiao。

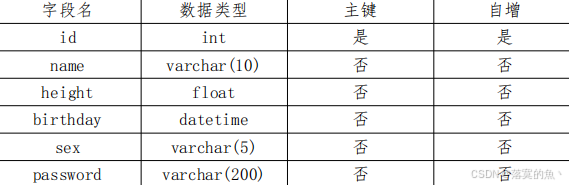

9.mysql 服务

(1)配置 linux7 为 mysql 服务器,创建数据库用户 xiao,在任意机器上对所有数据库有完全权限。

(2)创建数据库 userdb;在库中创建表 userinfo,表结构如下:

(3)在表中插入 2 条记录,分别为(1,user1,1.61,2000-07-01,M),(2,user2,1.62,2000-07-02,

F),password 字段与 name 字段相同,password 字段用 md5 函数加密。

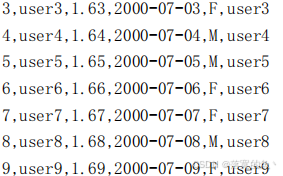

(4)新建/var/mysql/userinfo.txt 文件,文件内容如下,然后将文件内容导入到 userinfo 表中,

password 字段用 md5 函数加密

(5)将表 userinfo 中的记录导出,并存放到/var/mysql/userinfo.sql,字段之间用’,\'分隔。

(6)为 root 用户创建计划任务(day 用数字表示),每周五凌晨 1:00 备份数据库 userdb(含创建数

据库命令)到/var/mysql/userdb.sql。(便于测试,手动备份一次。)

10.podman 服务

(1)在 linux9 上安装 podman,导入 rockylinux-9.tar 镜像。

(2)创建名称为 skills 的容器,映射本机的 8000 端口到容器的 80 端口,在容器内安装 httpd,默

认网页内容为“HelloPodman”。

三、系统运维与应急保障

(一)安全加固

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运

行,并通过综合运用登录和密码策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安

全策略来提升服务器系统的网络安全防御能力。

二、服务器环境说明

A-1:Linux 操作系统安全配置

1.设置最小密码长度不少于 8 个字符,密码最长使用期限为 15 天。

2.设置在用户登录系统时,会有“For authorized users only”提示信息;

3.设置 root 用户的计划任务。每天早上 7:50 自动开启 vsftpd 服务,22 点 50 时关闭;每周六

的 7:30 时,重新启动 vsftpd 服务;

4.禁止匿名用户登录 vsftpd 服务;

5.限制客户端连接 vsftpd 服务时,同一个 IP 最多只能打开两个连接;

(二)安全事件响应/网络安全数据取证/应用安全

B-1:系统漏洞利用与提权

1.使用 nmap 扫描靶机系统,将靶机开放的端口号按从小到大的顺序作为 FLAG(形式:[端口1,端口 2…,端口 n])提交;

2. 通过上述端口访问靶机系统,使用弱口令进行登录,将正确的用户名和密码作为 FLAG(形式:[用户名,密码])提交;

3. 利用 Kali 渗透机生成反弹木马,将生成木马命令执行后提示的第四行的首个单词作为 FLAG(形式:[单词])提交;

4. 对上述木马文件进行修改后上传到靶机系统中,使用 MSF 开启监听,将获得的当前权限的用户名作为 FLAG(形式:[用户名])提交;

5. 查看系统内核版本信息,将系统内核版本号作为 FLAG(形式:[版本号])提交;

B-2:Web 安全渗透测试(10 分)

1.通过浏览器访问 http://靶机服务器 IP/1,对该页面进行渗透测试, 找到 flag 格式:flag

{Xxxx123},括号中的内容作为 flag 值并提交;

2. 通过浏览器访问 http://靶机服务器 IP/2,对该页面进行渗透测试, 找到 flag 格式:flag

{Xxxx123},括号中的内容作为 flag 值并提交;

3. 通过浏览器访问 http://靶机服务器 IP/3,对该页面进行渗透测试, 找到 flag 格式:flag

{Xxxx123},括号中的内容作为 flag 值并提交;

4. 通过浏览器访问 http://靶机服务器 IP/4,对该页面进行渗透测试, 找到 flag 格式:flag

{Xxxx123},括号中的内容作为 flag 值并提交;

5.通过浏览器访问 http://靶机服务器 IP/5,对该页面进行渗透测试, 找到 flag 格式:flag

{Xxxx123},括号中的内容作为 flag 值并提交。

B-3:数据分析与取证(10 分)

1.使用 Wireshark 抓包软件查看并分析虚拟机 windows7 桌面上的数据包 dump.pcap 文件,分

析出服务器对外开放的端口有哪些,将这些端口(从小到大用”,”隔开,例:21,22)作

为 Flag 提交;

2.继续分析数据包文件 dump.pcap,分析出数据库里的 Flag 是多少,将 Flag 作为 FLAG 提交;

3.继续分析数据包文件 dump.pcap,分析出该服务器的主机名是什么,将该主机名作为 Flag

提交;

4.继续分析数据包文件 dump.pcap,找到恶意用户从服务器上下载的文件,将文件内容作为 Flag 提交;