《VPN、零信任、4A系统:运营商安全圈的“塑料兄弟情“大揭秘!》当传统VPN哭着喊扩容,零信任怒斥“内网裸奔“,4A在后台说不关我的事啊...|晚安是一只小猫_运营商的4a 平台,通过teamview远程登录访问可以吗

⭐免责说明⭐文章内容用来个人学习笔记与分享交流使用,来源网络各个角落的知识积累,如有部分理解雷同,纯属巧合

目录

前言

一、安全三巨头的“职场角色”

1.VPN

2.零信任(SDP)

3.4A

(1)多系统账号管理场景

(2)身份认证场景

(3)权限分配与管控场景

(4)操作审计与合规场景

(5)外部人员访问场景

二、“兄弟”之间的爱恨情仇

三、终极生存指南

1.VPN+4A

2.零信任(SDP)+4A

总结

前言

\"每次VPN崩溃被业务部门追杀时,我都想对着交换机发誓:下次一定上零信任!直到看见报价单又默默关掉了浏览器...\" --某运维工程师的深夜朋友圈吐槽

一、安全三巨头的“职场角色”

1.VPN

VPN(虚拟专用网络)的发展历史与技术演进可追溯到20世纪末,微软开发的“点对点隧道协议(PPTP)”是首个广泛应用的VPN协议。它通过GRE(通用路由封装)建立隧道,支持IP、IPX等多协议传输。后来IETF推出第二层隧道协议(L2TP),L2TPv3后来进一步扩展至传输以太网、ATM等二层协议,成为企业专线VPN的核心技术。

21世纪,SSL VPN基于SSL/TLS协议在应用层建立安全连接,无需安装客户端即可通过浏览器访问企业资源,市场规模快速增长,成为混合办公的关键基础设施。

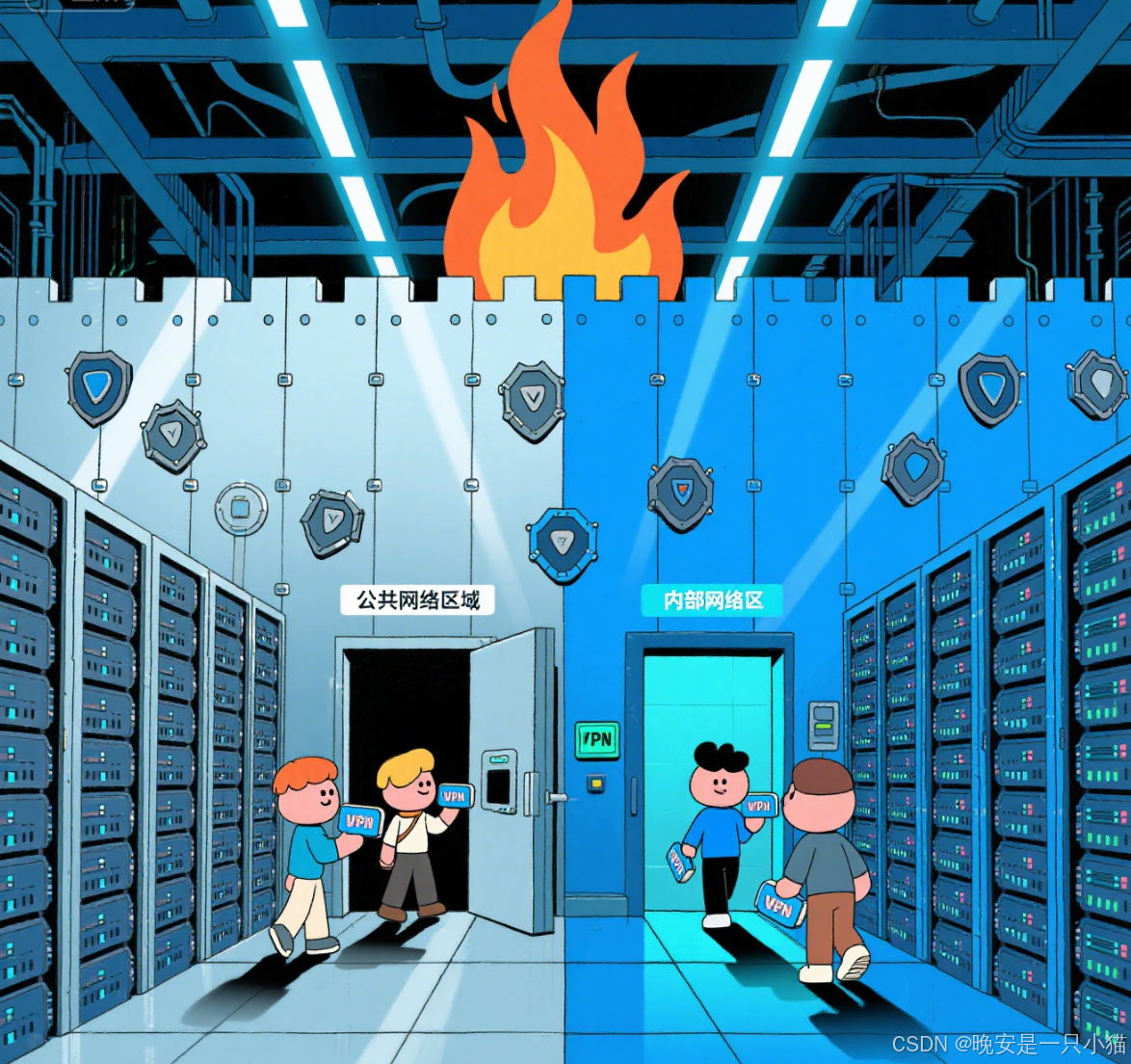

在功能上,VPN提供加密隧道,实现远程用户或分支安全计入内网,能够绕过防火墙。

传统VPN基于网络边界信任模型(内网可信、外网不可信),造成了可能存在横向攻击风险,权限粗放等问题。

使用场景及痛点:企业靠OA、ERP、CRM等信息化手段管理,但是业务系统彼此独立,员工在访问时,需要切换账号去访问不同的业务系统,账号数量非常多。并且大多数账号都是共用的,既难以支持多人同时访问资源的需求,且一旦发生信息泄露等安全事件,溯源困难,只能定位到IP地址,不能精准定位到人。

在这些痛点的情况下,安全形势也在不断严峻,VPN逐渐无法跟上企业安全接入的需求了。

2.零信任(SDP)

基于“永不信任、始终验证”的理念,零信任旨在解决传统网络边界防护的局限性。它不是一个单一的技术,而是一套融合身份认证、访问控制、加密、监控等多维度的安全体系。

传统的业务边界是以防火墙、VPN来做隔离和保护的,也就是说通过防火墙了,或者你通过VPN进入之后,随便你访问这些网络区域。

但是云计算、移动办公、物联网的普及,网络边界逐渐消失,从内部进入,然后横向扩展攻击才是主要风险。2020年,NIST发布《零信任架构ZTA》标准,推动零信任从理念走向标准化落地。

零信任依赖设备健康检查、上下文策略(位置、时间、行为),替代传统边界防御,动态管控每次访问。

3.4A

4A是企业信息安全领域中用于身份管理和访问控制的核心体系,其名称源于四个关键功能的英文首字母:

“认证(Authentication)、授权(Authorization)、账号(Accounting)、审计(Auditing)“

通过这四项功能, 解决“谁能访问什么资源、如何访问、访问行为是否合规” 等问题。

随着企业信息化发展,内部系统(如 ERP、OA、CRM、财务系统)日益增多,传统 “各系统独立管理账号” 的模式导致诸多问题:用户需记忆多套账号密码(体验差)、权限分配混乱(易出现超权限访问)、操作无记录(安全事件难以追溯)。

4A系统解决的场景和问题:

(1)多系统账号管理场景

问题:用户需记忆多个系统的账号密码,IT 部门重复创建 / 注销账号,效率低且易遗漏

解决:

账号(Account)模块实现 “一人一号” 集中管理,统一创建、删除、冻结用户账号,并同步至所有关联系统,避免 “僵尸账号”(离职员工账号未注销)。

支持密码集中管理(如强制密码复杂度、定期更换、密码重置),甚至集成单点登录(SSO),用户一次认证即可访问多系统,提升体验与安全性。

(2)身份认证场景

问题:静态密码易泄露,无法确认访问者是否为合法用户(如账号被盗用)。

解决:

认证(Authentication)模块支持多因素认证(MFA,如密码 + 短信验证码 + 指纹)、动态令牌、生物识别等强认证方式,确保 “你是谁” 的真实性。

针对高风险操作(如转账、删除数据),触发二次认证,降低越权访问风险。

(3)权限分配与管控场景

问题:权限分配依赖人工,过度授权或权限回收不及时,导致数据泄露风险(如普通员工访问核心客户数据)。

解决:

授权(Authorization)模块基于 “最小权限原则” 和角色(RBAC,如 “财务岗”“研发岗”)分配权限,仅授予用户完成工作必需的权限。

支持权限动态调整(如临时权限申请 - 审批 - 回收流程),并记录权限变更轨迹,避免权限滥用。

(4)操作审计与合规场景

问题:用户误删数据、恶意篡改配置后,无法追溯操作来源;合规检查时缺乏完整日志。

解决:

审计(Audit)模块记录用户的所有访问行为(如登录时间、访问的资源、操作内容、IP 地址),形成不可篡改的审计日志。

支持日志检索、异常行为分析(如非工作时间大量下载数据)、生成合规报告,满足等保 2.0、行业法规的审计要求,同时在安全事件发生后快速溯源。

(5)外部人员访问场景

问题:合作伙伴、外包人员访问企业内网资源时,权限难以控制,且访问行为不可控。

解决:

为外部用户创建临时账号,通过强认证限制访问范围(如仅允许访问指定服务器),并设置有效期,到期自动失效。

全程记录外部人员的操作日志,确保 “可管、可控、可追溯”。

二、“兄弟”之间的爱恨情仇

VPN和零信任都是为了解决远程接入所提供的通道:

VPN绕过网络边界后不做权限管控,接入即信任。

零信任持续验证,永不信任,一旦身份有变化,就要重新验证。

我用豆包(AI)搜索了两者的定位与协同逻辑:

- 分公司与总部的跨地域数据传输。

- 移动办公(BYOD 设备访问核心数据)

- 高安全需求场景(金融 / 医疗)。

- 无法应对内部威胁

- 不适应云环境。

从技术角度讲,我个人认为采用零信任是技术迭代的必然更替,有以下几点原因:

1. 动态验证:从“一次信任”到“持续验证”

VPN:用户通过身份验证(如账号密码)接入VPN后,默认获得“永久信任”,只要隧道不中断,后续访问资源无需二次验证(除非VPN超时断开)。即使中途用户身份发生变化(如被调离岗位),VPN也无法感知,仍允许访问原权限资源。 -

SDP:遵循“永不信任,始终验证”,每次访问资源(甚至同一资源的不同操作)都需重新验证。例如:用户上午用合规设备访问财务系统被允许,下午用未安装杀毒软件的设备访问同一系统时,SDP会拒绝;即使账号不变,只要终端状态、访问时间、地理位置等场景参数变化,验证结果就可能改变

2. 访问权限粒度:从“网段级”到“资源级”

VPN:权限本质是“网络层放行”,即允许用户接入某个网段(如192.168.1.0/24),一旦接入,理论上可访问该网段内所有未单独设防的资源(如服务器、打印机、数据库)。权限调整需手动修改VPN的网段规则或4A的静态配置,无法精准到“某台服务器的某端口”。

SDP:权限是“应用/资源级精准管控”,直接关联具体资源(如“ERP系统的财务模块”“10.0.0.5服务器的8080端口”)。例如:即使两个用户都能访问同一网段,SDP可限制A用户仅能访问该网段内的OA系统,B用户仅能访问该网段内的CRM系统,且两者无法互相越权。

3. 身份与终端验证:从“单一身份”到“多维信任链”

VPN:核心验证“用户身份”(如账号密码+OTP),几乎不检查终端状态。即使接入设备是感染病毒的个人电脑,只要身份正确,VPN仍会放行,相当于给“带病设备”开放了内网入口。 -

SDP:构建“用户身份+终端健康+环境合规”的多维信任链。例如: -身份验证:不仅验证账号密码,还需生物识别(指纹/人脸)或硬件令牌(Ukey); 终端验证:检查设备是否越狱/root、是否安装最新补丁、是否接入不安全Wi-Fi等; 环境验证:判断访问时间是否在工作时段、IP地址是否为常用办公地等。 任何一环不满足,即使身份正确也会被拒绝。

4. 暴露面风险:从“主动暴露”到“隐藏资源”

VPN:需要在公网暴露VPN网关的IP和端口(如443、1723),相当于在互联网上设置了一个“明显入口”,容易成为黑客扫描和攻击的目标(如DDoS攻击、网关漏洞利用)。一旦网关被攻破,攻击者可直接接入内网。 -

SDP:采用“资源隐藏”策略,公网中不存在可被扫描的固定入口。用户需先通过SDP控制器的验证,控制器才会动态建立与目标资源的加密连接,且资源的真实IP和端口始终对未授权者隐藏。这就像“隐形的门”,只有持有效钥匙的人才能看到并打开,极大降低了被攻击的可能性。

总结来说,VPN是“基于边界的安全通道”,而SDP是“基于身份的动态保护网”——前者解决“安全传输”问题,后者解决“谁能安全访问什么”的问题,这也是零信任架构能更好适配云时代无边界场景的核心原因。

三、终极生存指南

作为网络工程师,都知道4A系统师身份治理的基础,那么分配不同的执行搭档(VPN or 零信任SDP),能分别擦除什么样的火花呢?

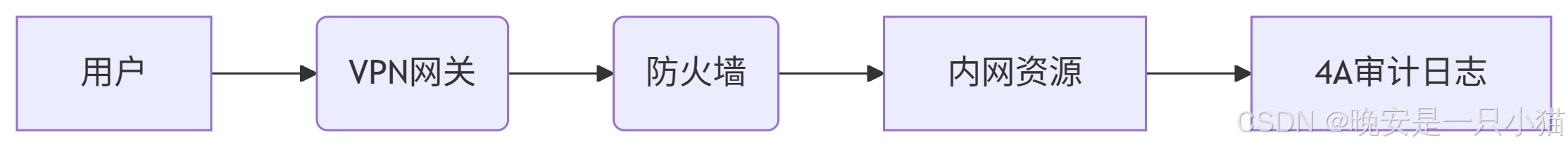

1.VPN+4A

信任模型:基于 “网络边界信任”:VPN 确保远程接入的加密通道,接入后默认信任用户 / 设备;4A 仅负责身份与权限的静态管理。

协同逻辑:4A 负责 “前置管控”:账号生命周期管理(如员工入离职同步)、接入前的身份认证(如密码 + OTP)、静态权限分配(如 RBAC)。VPN 负责 “通道加密”:通过加密隧道传输数据,不参与接入后的权限动态调整。

访问控制粒度:相对粗放,接入 VPN 后,用户可访问 4A 授权范围内的 “大片资源”(如整个部门网段);权限调整依赖 4A 的静态配置(如手动修改角色),缺乏实时适配场景的灵活性。

安全能力边界:优势是成熟度高、部署快(依托 VPN 的广泛兼容性),4A 可解决身份管理的规范化问题。短板为无法应对 “边界突破” 风险(如 VPN 账号泄露后,攻击者可自由访问内网资源);对终端风险(如感染病毒的设备接入)无感知。

运维效率对比:账号管理混乱:VPN与4A账号独立,离职员工权限残留风险;审计盲区:VPN只能记录IP登录,无法关联具体操作(如谁删了路由表)

合规能力升级:勉强满足等保2.0三级要求,“账号+认证”,但权限粒度/持续审计不足

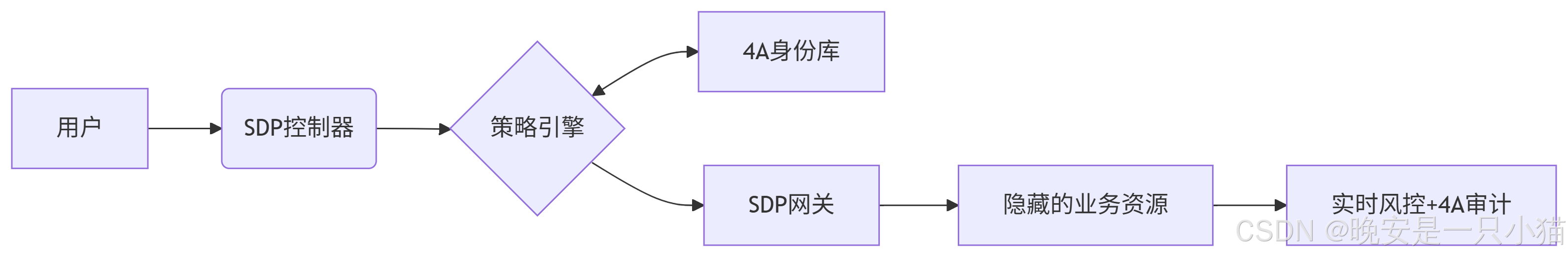

2.零信任(SDP)+4A

信任模型:基于 “零信任架构”:SDP 不依赖网络位置,对每一次访问持续验证;4A 作为核心组件提供动态身份与权限支撑。

协同逻辑:4A 负责 “全流程支撑”:不仅包含账号管理、认证(MFA)、授权(ABAC 动态权限),还为 SDP 提供实时身份与权限数据(如用户角色、设备绑定关系)。SDP 负责 “动态执行”:基于 4A 的身份数据,叠加终端健康度、访问场景(时间 / IP)等,实时决定是否允许访问及权限范围。

访问控制粒度:精细化到 “资源级”, 即使通过 4A 认证,每次访问具体资源(如某份财务报表)时,SDP 仍需验证终端是否合规(如是否安装杀毒软件)、访问时间是否合理(如非工作时间拒绝);权限基于 “最小必要” 动态生成(如临时访问某系统 2 小时),由 4A 与 SDP 协同实时调整。

安全能力边界:优势:覆盖 “身份 - 设备 - 行为 - 资源” 全链路安全,可抵御账号泄露、内部滥用、终端感染等内外部威胁;适配云时代无边界场景。短板:部署复杂度高(需整合 4A 与 SDP 的身份数据、终端管理系统等),初期成本较高(需终端 Agent、SDP 控制器等组件)。

运维效率对比:身份统一纳管:VPN账号淘汰,4A成为唯一身份源;操作全链路溯源:SDP网关捕获SQL命令/文件传输 ,同时回传4A生成审计录像。

合规能力升级:天然支持最小权限+实时行为审计。

总结

有一句吐槽很贴切:

VPN是敞篷拖拉机,SDP是装甲车——等保审计你选哪个?

俺选吕小布!他才是众望所归!

每日金句:工作处处留痕迹,既是护身符也是效率梯。防甩锅、助追溯、显担当,职场之路更稳当,好习惯成就专业强!