在RHEL/CentOS 8中安装和配置FreeIPA服务器

在我之前的文章中,我分享了在 CentOS/RHEL 7 中安装和设置 FreeIPA 服务器的步骤。现在,在本文中,我将分享在 RHEL 8 和/或 CentOS 8 中安装和配置 FreeIPA 服务器的步骤。现在,在 RHEL 8 中,openldap-servers 已被弃用,而且 rpm 也不再可用。因此,在 RHEL 8 中安装和配置 FreeIPA 服务器的 rpm 已更改,我们将在本文中深入讨论。ipa-server

FreeIPA 是一种使用本机 Linux 工具在 Linux 系统上创建身份存储、集中身份验证、Kerberos 和 DNS 服务的域控制以及授权策略的方法。虽然集中式身份/策略/授权软件并不是什么新鲜事物,但 FreeIPA 是支持 Linux/Unix 域的唯一选项之一。IPA 代表 Identity、Policy 和 Authentication。

我们将涵盖的主题 隐藏 FreeIPA 与 LDAP:一种更专注的服务类型 身份管理 (FreeIPA) 服务器 Identity Management (FreeIPA) 客户端 在 RHEL 8 中配置 FreeIPA 服务器的先决条件 安装在 RHEL 8 中配置 FreeIPA 服务器所需的 RPM 在RHEL 8中安装和配置FreeIPA服务器,并集成DNS和CA证书 访问 IPA 服务器的 WebGUI 将系统设置为 FreeIPA 客户端 安装 Identity Management 客户端所需的软件包 安装 Identity Management 客户端 卸载 Identity Management 客户端

FreeIPA 与 LDAP:一种更专注的服务类型

在最基本的层面上,FreeIPA 是 Linux 和 Unix 计算机的域控制器。FreeIPA 使用控制服务器和已注册的客户端计算机定义域。这提供了以前 Linux/Unix 环境不可用的集中式结构,并且它使用本机 Linux 应用程序和协议来实现。

FreeIPA 做三件事:

- 创建基于 Linux 和 Linux 控制的域。FreeIPA 服务器和 FreeIPA 客户端都是 Linux 或 Unix 计算机。虽然 FreeIPA 可以与 Active Directory 域同步数据以允许与 Windows 服务器集成,但它不是 Windows 计算机的管理工具,也不支持 Windows 客户端。FreeIPA 是 Linux 域的管理工具。

- 集中身份管理和身份策略。

- 基于现有的原生 Linux 应用程序和协议进行构建。虽然 FreeIPA 有自己的流程和配置,但其底层技术为 Linux 管理员所熟悉和信任,并且在 Linux 系统上已经建立起来。

身份管理 (FreeIPA) 服务器

- 身份管理服务器是用作域控制器 (DC) 的 Red Hat Enterprise Linux 系统。在大多数部署中,集成的证书颁发机构 (CA) 也与 IdM 服务器一起安装。

- 服务器是身份和策略信息的中央存储库。它们还托管域成员使用的服务。

Identity Management (FreeIPA) 客户端

- 身份管理客户端是向服务器注册并配置为使用这些服务器上的身份管理服务的 Red Hat Enterprise Linux 系统。

- 客户端与 Identity Management 服务器交互以访问它们提供的服务。例如,客户端使用 Kerberos 协议执行身份验证并获取企业 SSO 的票证,使用 LDAP 获取身份和策略信息,使用 DNS 检测服务器和服务的位置以及如何连接到它们。

- Identity Management 服务器也是嵌入式 Identity Management 客户端。当客户端向自身注册时,服务器提供与其他客户端相同的功能。

另请参阅 如何在 Linux 中安装 apr 和 apr-util [分步]

在 RHEL 8 中配置 FreeIPA 服务器的先决条件

在 RHEL 8 中安装和配置 FreeIPA 服务器之前,请确保安装环境已正确配置。在安装和配置过程中,您还需要提供某些信息,包括领域名称以及某些用户名和密码。

硬件建议

基本用户条目或带有证书的简单主机条目的大小约为 5-10 kB,带有证书的简单主机条目也是如此。要正确调整大小的最重要的硬件功能是 RAM。虽然所有部署都不同,但根据用户和组的数量以及存储的数据类型,有一个经验法则可用于帮助确定要使用多少 RAM:

- 对于 10000 个用户和 100 个组:至少 3 GB 的 RAM 和 1 GB 的交换空间

- 对于 100,000 个用户和 50,000 个组:至少 16 GB 的 RAM 和 4 GB 的交换空间

验证服务器主机名

要在 RHEL 8 中配置 freeipa 服务器,主机名必须是完全限定域名,例如 server.example.com。

要验证主机名,请使用要安装的系统上的 hostname 实用程序:

重击

# hostnameipa-server.example.com

hostname 的输出不能为 或 。localhostlocalhost6

广告

下面是一个文件示例/etc/hosts

重击

[root@ipa-server ~]# cat /etc/hosts127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4::1 localhost localhost.localdomain localhost6 localhost6.localdomain610.0.2.20 ipa-server.example.com ipa-server

Firewalld 配置

在 RHEL 8 中配置 FreeIPA 服务器之前,请务必打开重要端口。

使用命令将 firewalld 服务添加到防火墙。例如,要打开默认区域中的端口:firewall-cmd --add-service

重击

# firewall-cmd --permanent --add-service={freeipa-ldap,freeipa-ldaps,dns}

重新加载配置以确保更改立即生效:firewall-cmd

重击

# firewall-cmd --reload

安装在 RHEL 8 中配置 FreeIPA 服务器所需的 RPM

在 RHEL 8 中安装和配置 FreeIPA 服务器所需的软件包以模块形式提供。IdM 服务器模块流称为 DL1 流,您需要在从此流下载包之前启用此流。

注意: 在 RHEL 系统上,您必须具有 RHN 的有效订阅,或者您可以配置本地离线存储库,“yum”软件包管理器可以使用该存储库安装提供的 rpm 及其依赖项。 重击

[root@ipa-server ~]# yum module enable idm:DL1

切换模块流不会更改已安装的软件包

广告

切换到通过流传输的 RPM:idm:DL1

重击

[root@ipa-server ~]# yum distro-syncUpdating Subscription Management repositories.Last metadata expiration check: 0:00:24 ago on Thu 26 Sep 2019 12:40:03 PM IST.Dependencies resolved.================================================================================================ Package Arch Version Repository Size================================================================================================Installing: kernel-core x86_64 4.18.0-80.11.2.el8_0 ipa-server-for-x86_64-baseos-rpms 24 M kernel x86_64 4.18.0-80.11.2.el8_0 ipa-server-for-x86_64-baseos-rpms 424 k kernel-modules x86_64 4.18.0-80.11.2.el8_0 ipa-server-for-x86_64-baseos-rpms 20 M Installed: kernel-core-4.18.0-80.11.2.el8_0.x86_64 kernel-4.18.0-80.11.2.el8_0.x86_64 kernel-modules-4.18.0-80.11.2.el8_0.x86_64 grub2-tools-efi-1:2.02-66.el8_0.1.x86_64Removed: kernel-4.18.0-80.el8.x86_64kernel-core-4.18.0-80.el8.x86_64 kernel-modules-4.18.0-80.el8.x86_64Complete!

如果在上述步骤中安装了新内核,则最好重启节点以激活新内核。您还可以检查下一个内核版本将在重启后加载

重击

[root@ipa-server ~]# reboot

要下载在具有集成 DNS 的 RHEL 8 中安装和配置 FreeIPA 服务器所需的软件包,请执行以下步骤:

提示: 要下载必要的软件包,请在 RHEL 8 中安装和配置 FreeIPA Server,而无需集成 DNS: 重击

[root@ipa-server ~]# yum module install idm:DL1/server

重击

[root@ipa-server ~]# yum module install idm:DL1/dnsUpdating Subscription Management repositories.Last metadata expiration check: 0:16:42 ago on Thu 26 Sep 2019 12:40:03 PM IST.Dependencies resolved.================================================================================================ Package Arch Version Repository Size================================================================================================Installing group/module packages: ipa-server-dns noarch 4.7.1-11.module+el8+2842+7481110c ipa-server-for-x86_64-appstream-rpms 177 kInstalling dependencies: ldns x86_64 1.7.0-20.el8 ipa-server-for-x86_64-appstream-rpms 165 k bind-dyndb-ldap x86_64 11.1-13.module+el8+2555+b334d87b ipa-server-for-x86_64-appstream-rpms 130 k opendnssec x86_64 1.4.14-1.module+el8+2555+b334d87b ipa-server-for-x86_64-appstream-rpms 468 k bind x86_64 32:9.11.4-17.P2.el8_0.1 ipa-server-for-x86_64-appstream-rpms 2.1 M bind-pkcs11-utils x86_64 32:9.11.4-17.P2.el8_0.1 ipa-server-for-x86_64-appstream-rpms 225 k bind-pkcs11-libs x86_64 32:9.11.4-17.P2.el8_0.1 ipa-server-for-x86_64-appstream-rpms 1.1 M bind-pkcs11 x86_64 32:9.11.4-17.P2.el8_0.1 ipa-server-for-x86_64-appstream-rpms 378 kInstalled: ipa-server-dns-4.7.1-11.module+el8+2842+7481110c.noarch ldns-1.7.0-20.el8.x86_64 bind-dyndb-ldap-11.1-13.module+el8+2555+b334d87b.x86_64 opendnssec-1.4.14-1.module+el8+2555+b334d87b.x86_64 bind-32:9.11.4-17.P2.el8_0.1.x86_64 bind-pkcs11-utils-32:9.11.4-17.P2.el8_0.1.x86_64 bind-pkcs11-libs-32:9.11.4-17.P2.el8_0.1.x86_64 bind-pkcs11-32:9.11.4-17.P2.el8_0.1.x86_64 libitm-8.2.1-3.5.el8.x86_64 opencryptoki-3.10.0-3.el8.x86_64 opencryptoki-libs-3.10.0-3.el8.x86_64 sqlite-3.26.0-3.el8.x86_64 opencryptoki-icsftok-3.10.0-3.el8.x86_64Complete!

另请参阅 设置 Samba Active Directory DC CentOS 15 的 8 个步骤

在RHEL 8中安装和配置FreeIPA服务器,并集成DNS和CA证书

FreeIPA 设置脚本将创建一个服务器实例,其中包括为 FreeIPA 域配置所有必需的服务:

- 网络时间守护程序 (ntpd)

- 一个 389 Directory Server 实例

- Kerberos 密钥分发中心 (KDC)

- 阿帕奇 (httpd)

- 更新的 SELinux 目标策略

- Active Directory WinSync 插件

- 证书颁发机构

- 自选。域名服务 (DNS) 服务器

要在 RHEL 8 中配置 FreeIPA 服务器,请从终端执行脚本。此脚本可以接受 FreeIPA 实例使用的服务(如 DNS 和 Kerberos)的用户定义设置,也可以为管理员提供最少的输入预定义值。ipa-server-install

重击

[root@ipa-server ~]# ipa-server-install --allow-zone-overlapThe log file for this installation can be found in /var/log/ipaserver-install.log==============================================================================This program will set up the IPA Server.Version 4.7.1This includes: * Configure a stand-alone CA (dogtag) for certificate management * Configure the NTP client (chronyd) * Create and configure an instance of Directory Server * Create and configure a Kerberos Key Distribution Center (KDC) * Configure Apache (httpd) * Configure the KDC to enable PKINITTo accept the default shown in brackets, press the Enter key.Do you want to configure integrated DNS (BIND)? [no]: yesEnter the fully qualified domain name of the computeron which you\'re setting up server software. Using the form.Example: master.example.com.Server host name [ipa-server.example.com]:Warning: skipping DNS resolution of host ipa-server.example.comThe domain name has been determined based on the host name.Please confirm the domain name [example.com]:The kerberos protocol requires a Realm name to be defined.This is typically the domain name converted to uppercase.Please provide a realm name [EXAMPLE.COM]:Certain directory server operations require an administrative user.This user is referred to as the Directory Manager and has full accessto the Directory for system management tasks and will be added to theinstance of directory server created for IPA.The password must be at least 8 characters long.Directory Manager password:Password (confirm):The IPA server requires an administrative user, named \'admin\'.This user is a regular system account used for IPA server administration.IPA admin password:Password (confirm):Checking DNS domain example.com., please wait ...DNS zone example.com. already exists in DNS and is handled by server(s): a.iana-servers.net., b.iana-servers.net. Please make sure that the domain is properly delegated to this IPA server.Invalid IP address fe80::a00:27ff:fe26:9186 for ipa-server.example.com: cannot use link-local IP address fe80::a00:27ff:fe26:9186Do you want to configure DNS forwarders? [yes]:Following DNS servers are configured in /etc/resolv.conf: 8.8.8.8Do you want to configure these servers as DNS forwarders? [yes]:All DNS servers from /etc/resolv.conf were added. You can enter additional addresses now:Enter an IP address for a DNS forwarder, or press Enter to skip:Checking DNS forwarders, please wait ...Do you want to search for missing reverse zones? [yes]:Do you want to create reverse zone for IP 10.0.2.20 [yes]:Please specify the reverse zone name [2.0.10.in-addr.arpa.]:Using reverse zone(s) 2.0.10.in-addr.arpa.The IPA Master Server will be configured with:Hostname: ipa-server.example.comIP address(es): 10.0.2.20Domain name: example.comRealm name: EXAMPLE.COMThe CA will be configured with:Subject DN: CN=Certificate Authority,O=EXAMPLE.COMSubject base: O=EXAMPLE.COMChaining: self-signedBIND DNS server will be configured to serve IPA domain with:Forwarders: 8.8.8.8Forward policy: onlyReverse zone(s): 2.0.10.in-addr.arpa.Continue to configure the system with these values? [no]: yesThe following operations may take some minutes to complete.Please wait until the prompt is returned.Adding [10.0.2.20 ipa-server.example.com] to your /etc/hosts fileSynchronizing timeNo SRV records of NTP servers found and no NTP server or pool address was provided.Using default chrony configuration.Attempting to sync time with chronyc.Time synchronization was successful.Configuring directory server (dirsrv). Estimated time: 30 secondsConfigured sudoers in /etc/nsswitch.confConfigured /etc/sssd/sssd.confSystemwide CA database updated.Adding SSH public key from /etc/ssh/ssh_host_ed25519_key.pubAdding SSH public key from /etc/ssh/ssh_host_ecdsa_key.pubAdding SSH public key from /etc/ssh/ssh_host_rsa_key.pubWARNING: The configuration pre-client installation is not managed by authselect and cannot be backed up. Uninstallation may not be able to revert to the original state.SSSD enabledConfigured /etc/openldap/ldap.confConfigured /etc/ssh/ssh_configConfigured /etc/ssh/sshd_configConfiguring example.com as NIS domain.Client configuration complete.The ipa-client-install command was successful==============================================================================Setup completeNext steps: 1. You must make sure these network ports are open: TCP Ports: * 80, 443: HTTP/HTTPS * 389, 636: LDAP/LDAPS * 88, 464: kerberos * 53: bind UDP Ports: * 88, 464: kerberos * 53: bind * 123: ntp 2. You can now obtain a kerberos ticket using the command: \'kinit admin\' This ticket will allow you to use the IPA tools (e.g., ipa user-add) and the web user interface.Be sure to back up the CA certificates stored in /root/cacert.p12These files are required to create replicas. The password for thesefiles is the Directory Manager passwordThe ipa-server-install command was successful

这应该为您在 RHEL 8 中配置 FreeIPA 服务器,接下来验证您的 DNS 区域配置和记录条目

重击

[root@ipa-server ~]# dig +short ipa-server.example.com A10.0.2.20[root@ipa-server ~]# dig +short -x 10.0.2.20ipa-server.example.com.

使用 admin 用户的凭证对 Kerberos 领域进行身份验证,以确保用户配置正确且 Kerberos 领域可访问。

重击

[root@ipa-server ~]# kinit adminPassword for admin@EXAMPLE.COM:

使用命令验证来自服务器的身份和票证授予票证 (TGT):klist

重击

[root@ipa-server ~]# klistTicket cache: KCM:0Default principal: admin@EXAMPLE.COMValid starting Expires Service principal09/26/2019 17:07:22 09/27/2019 17:07:18 krbtgt/EXAMPLE.COM@EXAMPLE.COM

广告

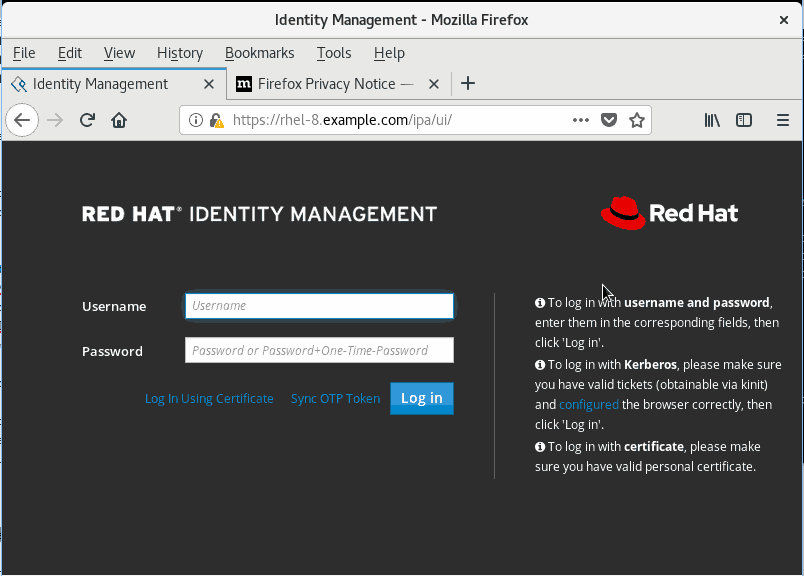

访问 IPA 服务器的 WebGUI

在 RHEL 8 中成功安装和配置 FreeIPA 服务器后,您还可以使用 UI 访问 IPA 服务器。要使用 Web UI,用户必须使用 FreeIPA Kerberos 域进行身份验证,并具有有效的 Kerberos 票证。通常,Web UI 只能从 FreeIPA 服务器或客户端计算机访问,并且用户必须经过本地身份验证。有几种方法可以解决此问题,方法是在非域计算机上配置 Kerberos 以连接到 Kerberos 域,或者通过对 UI 进行密码身份验证。

另请参阅 在 RHEL/CentOS 7/8 中重新启动网络的 8 个不同命令

要打开 Web UI,请执行以下作:

- 使用 kinit 获取有效的 Kerberos 票证

- 打开 FreeIPA URL。完整的 URL 是 ,但此服务也只需打开 即可访问 。

https://IPAserver-FQDN/ipa/uihttps://IPAserver-FQDN

示例屏幕截图:

将系统设置为 FreeIPA 客户端

Once you finish configure FreeIPA server in RHEL 8, proceed with setting up client nodes. Below are the set of tasks performed in the background while integrating a system as a client to FreeIPA server

- 检索 FreeIPA CA 的 CA 证书。

- 创建单独的 Kerberos 配置以测试提供的凭证。这将启用与 FreeIPA XML-RPC 服务器的 Kerberos 连接,这是将 FreeIPA 客户端加入

- FreeIPA 域。此 Kerberos 配置最终将被丢弃。

- 设置 Kerberos 配置包括指定领域和域详细信息以及默认票证属性。默认配置可转发票据,方便

- 从任何作系统连接到管理界面,并且还提供管理作的审计。

- 运行命令以执行实际的联接

ipa-join - 获取主机服务的服务主体并将其安装到 中。例如。

/etc/krb5.keytabhost/ipa.example.com@EXAMPLE.COM - 启用 certmonger,检索 SSL 服务器证书,并将证书安装在 /etc/pki/nssdb 中。

- 禁用 nscd 守护程序。

- 配置 SSSD 或 LDAP/KRB5,包括 NSS 和 PAM 配置文件。

- 配置 OpenSSH 服务器和客户端,并允许主机创建 DNS SSHFP 记录。

- 配置 NTP。

先决条件

确保您拥有有权将客户端注册到 Identity Management 域的用户的凭证。例如,这可能是具有 Enrollment Administrator 角色的 hostadmin 用户。我们将使用 IPA 管理员凭证来实现此目的。

在/etc/resolv.conf

重击

[root@ipa-client ~]# grep DNS /etc/sysconfig/network-scripts/ifcfg-enp0s3DNS1=10.0.2.20[root@ipa-client ~]# cat /etc/resolv.conf# Generated by NetworkManagersearch example.comnameserver 10.0.2.20

重新启动网络服务

注意: 在 RHEL 8 中,默认情况下 network.service 不可用,因为它已弃用,因此必须单独处理。 重击

[root@ipa-client ~]# systemctl restart network

另请参阅 在 Ubuntu 中使用 TLS、MTLS、STARTTLS 保护 OpenLDAP

安装 Identity Management 客户端所需的软件包

在 RHEL8 中,安装 Identity Management 客户端所需的软件包作为模块提供。两个 IdM 流提供 IdM 客户端包:

- 溪流

idm:client - 溪流

idm:DL1

注意: 在 RHEL 系统上,您必须具有 RHN 的有效订阅,或者您可以配置本地离线存储库,“yum”软件包管理器可以使用该存储库安装提供的 rpm 及其依赖项。

从 idm:client 流安装 ipa-client 软件包

要下载安装 IdM 客户端所需的软件包:

重击

[root@ipa-client ~]# yum module install idm

从 idm:DL1 流安装 ipa-client 软件包

要切换到通过流传输的 RPM,请执行以下作:idm:DL1

广告 重击

[root@ipa-client ~]# yum module enable idm:DL1 -y

切换模块流不会更改已安装的软件包

重击

[root@ipa-client ~]# yum distro-sync -y

要下载安装 IdM 客户端所需的软件包:

重击

[root@ipa-client ~]# yum module install idm:DL1/client -yUpdating Subscription Management repositories.Unable to read consumer identityThis system is not registered to Red Hat Subscription Management. You can use subscription-manager to register.Last metadata expiration check: 0:02:49 ago on Thu 26 Sep 2019 05:09:38 PM IST.Dependencies resolved.========================================================================================================== Package Arch Version Repository Size==========================================================================================================Installing group/module packages: ipa-client x86_64 4.7.1-11.module+el8+2842+7481110c rhel_dvd_appstream 266 kInstalling dependencies: certmonger x86_64 0.79.6-5.el8 rhel_dvd_appstream 654 k ipa-client-common noarch 4.7.1-11.module+el8+2842+7481110c rhel_dvd_appstream 169 k ipa-common noarch 4.7.1-11.module+el8+2842+7481110c rhel_dvd_appstream 725 k nss-tools x86_64 3.41.0-5.el8 rhel_dvd_appstream 567 k python3-qrcode-core-5.1-11.module+el8+2555+b334d87b.noarch python3-yubico-1.3.2-9.module+el8+2555+b334d87b.noarch autofs-1:5.1.4-29.el8.x86_64 krb5-workstation-1.16.1-22.el8.x86_64 libkadm5-1.16.1-22.el8.x86_64 python3-dns-1.15.0-8.el8.noarch python3-libipa_hbac-2.0.0-43.el8.x86_64 python3-sss-2.0.0-43.el8.x86_64 python3-sss-murmur-2.0.0-43.el8.x86_64 sssd-tools-2.0.0-43.el8.x86_64Complete!

安装 Identity Management 客户端

在要配置为 Identity Management 客户端的系统上运行该实用程序。安装脚本会尝试自动获取所有必需的设置,例如 DNS 记录。ipa-client-install

提示: 添加选项以使用客户端系统的 IP 地址更新 DNS 记录--enable-dns-updates 重击

# ipa-client-install[root@ipa-client ~]# ipa-client-installThis program will set up IPA client.Version 4.7.1Discovery was successful!Client hostname: ipa-client.example.comRealm: EXAMPLE.COMDNS Domain: example.comIPA Server: ipa-server.example.comBaseDN: dc=example,dc=comContinue to configure the system with these values? [no]: yesSynchronizing timeNo SRV records of NTP servers found and no NTP server or pool address was provided.Using default chrony configuration.Attempting to sync time with chronyc.Time synchronization was successful.User authorized to enroll computers: adminPassword for admin@EXAMPLE.COM:Successfully retrieved CA certSubject: CN=Certificate Authority,O=EXAMPLE.COMIssuer: CN=Certificate Authority,O=EXAMPLE.COMValid From: 2019-09-26 11:22:07Valid Until: 2039-09-26 11:22:07Enrolled in IPA realm EXAMPLE.COMCreated /etc/ipa/default.confConfigured sudoers in /etc/nsswitch.confConfigured /etc/sssd/sssd.confConfigured /etc/krb5.conf for IPA realm EXAMPLE.COMSystemwide CA database updated.Hostname (ipa-client.example.com) does not have A/AAAA record.Missing reverse record(s) for address(es): 10.0.2.14.Adding SSH public key from /etc/ssh/ssh_host_rsa_key.pubAdding SSH public key from /etc/ssh/ssh_host_ecdsa_key.pubAdding SSH public key from /etc/ssh/ssh_host_ed25519_key.pubSSSD enabledConfigured /etc/openldap/ldap.confConfigured /etc/ssh/ssh_configConfigured /etc/ssh/sshd_configConfiguring example.com as NIS domain.Client configuration complete.The ipa-client-install command was successful

使用 admin 用户的凭证对 Kerberos 领域进行身份验证,以确保用户配置正确且 Kerberos 领域可访问。

重击

[root@ipa-client ~]# kinit adminPassword for admin@EXAMPLE.COM:

使用命令验证来自服务器的身份和票证授予票证 (TGT):klist

重击

[root@ipa-client ~]# klistTicket cache: KCM:0Default principal: admin@EXAMPLE.COMValid starting Expires Service principal09/26/2019 17:17:38 09/27/2019 17:17:36 krbtgt/EXAMPLE.COM@EXAMPLE.COM

另请参阅 更改默认内核版本 RHEL/CentOS 8 的简单步骤

卸载 Identity Management 客户端

作为管理员,您可以从环境中删除 Identity Management 客户端。

卸载客户端会从 Identity Management 域中删除客户端,以及系统服务的所有特定 Identity Management 配置,例如系统安全服务守护程序 (SSSD)。这将恢复客户端系统的先前配置。

运行命令:ipa-client-install --uninstall

重击

[root@ipa-client ~]# ipa-client-install --uninstallUnenrolling client from IPA serverRemoving Kerberos service principals from /etc/krb5.keytabDisabling client Kerberos and LDAP configurationsRedundant SSSD configuration file /etc/sssd/sssd.conf was moved to /etc/sssd/sssd.conf.deletedRestoring client configuration filesUnconfiguring the NIS domain.nscd daemon is not installed, skip configurationnslcd daemon is not installed, skip configurationSystemwide CA database updated.Client uninstall complete.The original nsswitch.conf configuration has been restored.You may need to restart services or reboot the machine.Do you want to reboot the machine? [no]: noThe ipa-client-install command was successful

最后,我希望本文中有关在 RHEL 8 和 CentOS8 Linux 中安装和配置 FreeIPA 服务器的步骤对您有所帮助。所以,使用评论部分让我知道您的建议和反馈。

参考资料:

FreeIPA:身份/策略管理

安装 Idetity Management