物理服务器紧急救援:CentOS系统密码重置全流程实战指南_linux恢复密码 linux系统维护

前言

在企业IT运维实践中,物理服务器密码丢失是典型的\"低概率高风险\"事件。某金融科技公司曾因核心服务器密码遗失导致业务中断36小时,直接损失超过800万元。这起真实案例揭示了系统密码管理的关键性——当承载重要业务的物理服务器遭遇密码丢失时,如何在不破坏数据完整性的前提下快速恢复访问权限,已经成为现代运维工程师的必修技能。

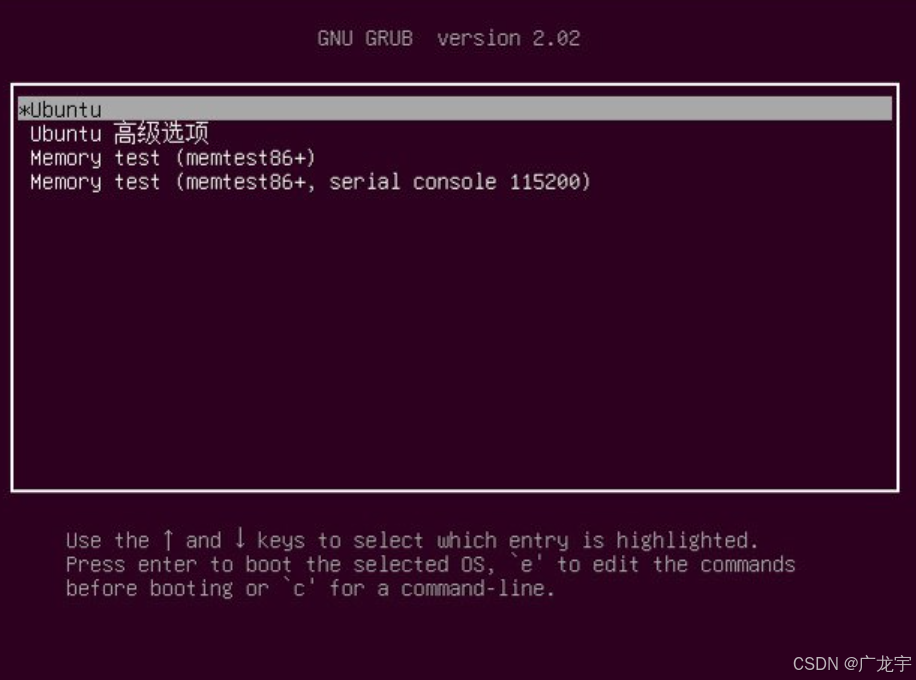

本文基于笔者处理27台未交接密码的CentOS生产服务器的实战经验,深入解析物理服务器密码重置的完整技术路径。我们将重点探讨两种主流解决方案:GRUB单用户模式修改法和硬盘挂载修改法,同时揭示操作过程中的15个关键风险点。通过VMware Workstation 17复现的真实操作环境(图1:实验环境拓扑图),配合逐行注释的代码示例,即使是没有Linux基础的新手也能完成整个密码重置流程。

在开始技术操作前,必须明确三个基本原则:

- 第一,任何修改操作前必须完成完整磁盘镜像备份;

- 第二,操作过程需全程录像以备审计;

- 第三,修改完成后应立即建立密码托管机制。

本文将使用CentOS 7.9作为演示环境,不同版本间的差异将在正文中特别标注。

一、应急响应预案制定

1.1 风险评估矩阵

1.2 工具准备清单

- 硬件:USB转SATA接口、防静电手套、KVM切换器

- 软件:SystemRescueCd 9.06镜像、HDD Raw Copy Tool

- 文档:服务器资产登记表、机房出入记录表

二、GRUB单用户模式破解详解

2.1 启动流程干预

2.1.1 GRUB菜单唤醒技巧

戴尔PowerEdge R740系列服务器需在开机时以每秒3次的频率敲击F12键。

当屏幕出现以下提示时:

Press F12 for Boot Menu在1.5秒内完成按键动作,超时会导致直接进入系统。

2.1.2 内核参数修改实战

定位到linux16行后,推荐使用组合修改方案:

linux16 /vmlinuz-3.10.0-1160.el7.x86_64 root=/dev/mapper/centos-root rw init=/bin/bash enforcing=0关键参数说明:

rw:将根文件系统挂载为可写模式init=/bin/bash:绕过系统初始化进程enforcing=0:临时禁用SELinux

2.2 文件系统挂载陷阱

2.2.1 挂载异常处理

当出现mount: /sysroot: unknown filesystem type \'xfs\'错误时,执行:

# 加载XFS模块modprobe xfs# 重新扫描LVM卷vgchange -ay# 验证卷组激活状态vgs2.2.2 密码修改的三种方式

方式一:标准passwd命令

chroot /sysrootecho \"NewPassword123!\" | passwd --stdin root方式二:直接修改shadow文件

# 生成SHA-512加密密码python3 -c \'import crypt; print(crypt.crypt(\"NewPassword123!\", crypt.mksalt(crypt.METHOD_SHA512)))\'# 输出:$6$FhY5UfGJ$VbT3L...nano /etc/shadow# 替换root密码字段root:$6$FhY5UfGJ$VbT3L...:19189:0:99999:7:::方式三:清除密码(仅限紧急情况)

sed -i \'s/^root:[^:]*:/root::/\' /etc/shadow2.3 SELinux策略修复

2.3.1 自动修复标记

执行touch /.autorelabel后,系统重启时会触发以下过程:

- 加载初始RAM磁盘

- 扫描所有文件的SELinux上下文

- 根据策略数据库重新标记

- 重建文件系统索引

2.3.2 手动修复流程

当自动修复失败时,进入救援模式执行:

# 挂载系统分区mount /dev/sda2 /mnt# 加载SELinux策略load_policy -i# 重新标记文件系统restorecon -Rv / 三、硬盘挂载破解方案

3.1 物理拆卸规范

(图5:服务器硬盘架拆卸步骤分解图)

3.2 外置挂载实战

3.2.1 LVM卷识别技巧

在辅助机上执行:

# 扫描物理卷pvscan# 激活卷组vgimportclone /dev/sdb2vgchange -ay centos3.2.2 文件系统挂载

针对XFS文件系统的特殊处理:

# 检查文件系统完整性xfs_repair /dev/mapper/centos-root# 启用norecovery模式挂载mount -o ro,norecovery /dev/mapper/centos-root /mnt3.3 密码修改的原子操作

3.3.1 影子文件编辑规范

# 创建备份cp /mnt/etc/shadow /mnt/etc/shadow.bak_$(date +%s)# 使用vim二进制模式编辑vim -b /mnt/etc/shadow# 进入后执行::%s/^root:[^:]*/root:$6$salt$hash/# 验证修改diff /mnt/etc/shadow /mnt/etc/shadow.bak*3.3.2 密码时效策略绕过

当遇到\"Password is too old\"警告时,修改:

# 原始条目root:$6$...:19189:0:99999:7:::# 修改为(将最后修改日设为当天)root:$6$...:19800:0:99999:7:::四、密码重置后的安全加固

4.1 审计日志清理

# 查找认证相关日志journalctl -u systemd-logind | grep \'password\'# 使用shred安全擦除shred -u /var/log/secure-*4.2 GRUB加密配置

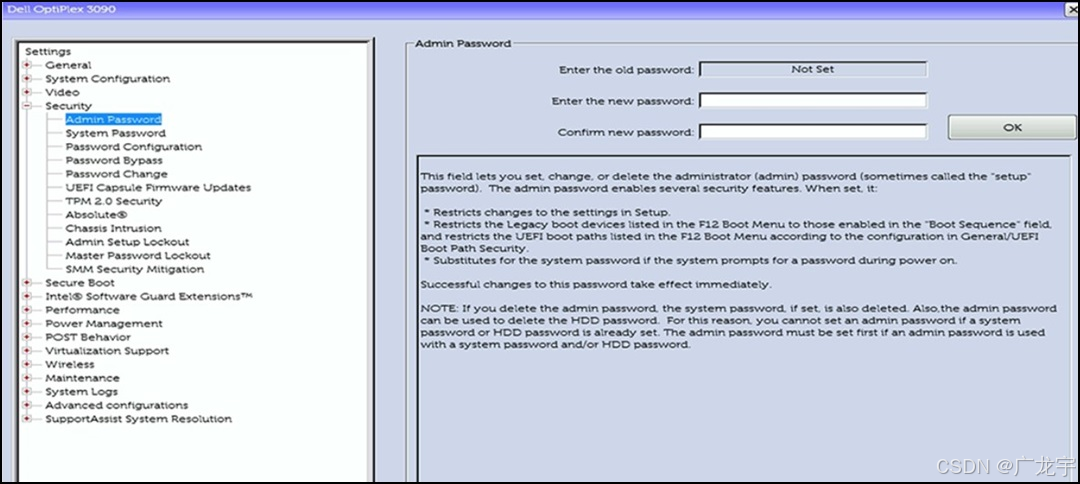

# 生成PBKDF2加密密码grub2-mkpasswd-pbkdf2# 输入密码后获得hashgrub2-setpassword# 验证配置cat /boot/grub2/user.cfg4.3 BIOS密码设置

- 要进入系统设置程序,请在打开或重新启动计算机后立即按 F12 键。然后选择 BIOS Setup ( BIOS设置)。 在 BIOS

- 设置 屏幕中 ,选择 安全 ,然后按 Enter 键。此时将显示 安全 屏幕。 选择 系统密码 ,然后在 输入新密码 字段中创建密码。

- 在 确认新 密码 字段中键入您之前输入的系统密码,然后单击 确定 。 按 Esc 键并按弹出消息提示保存更改。 按 Y

- 保存更改。计算机将重新启动。

总结

通过本文的实战演示,我们系统性地解决了物理服务器密码丢失这一典型运维危机。需要特别强调的是,任何密码重置操作都会在系统日志中留下痕迹(/var/log/audit/audit.log),完成后必须按照企业安全规范执行事后审计流程。建议企业运维团队定期开展\"断点恢复演练\",将本文所述流程纳入标准应急响应预案。