⸢ 叁 ⸥ ⤳ 默认安全:概述与建设思路

👍点「赞」📌收「藏」👀关「注」💬评「论」

在金融科技深度融合的背景下,信息安全已从单纯的技术攻防扩展至架构、合规、流程与创新的系统工程。作为一名从业十多年的老兵,将系统阐述数字银行安全体系的建设路径与方法论,旨在提出一套可落地、系统化、前瞻性的新一代安全架构。

实时监测、分析威胁,快速处置安全事件,优化第二、三部分策略。

目录

编辑

3.默认安全概念

3.1 默认安全机制

3.2 SDL、DevSecOps

3.2.1 SDL(安全开发生命周期):针对开发人员

3.2.2 DevSecOps:包含开发、测试、安全和运维等团队

3.3 三大框架共性原则

4. 默认安全建设思路

4.1 设计目标编辑

4.2 设计思路

4.2.1 背景与问题

4.2.2 问题拆解与应对策略

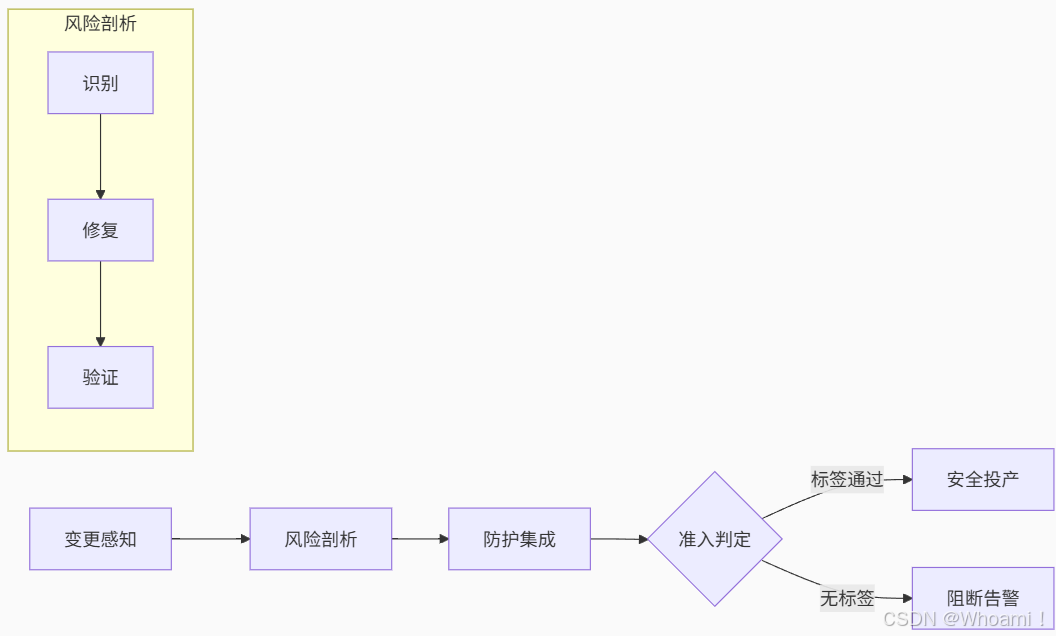

4.2.3 关键模块流程图

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

3.默认安全概念

3.1 默认安全机制

默认安全核心目标

🔒 业务投产即安全:在数据全生命周期规避已知安全风险,保护客户数据。

默认安全风险治理体系:

关键创新与实践

-

🔍 变更类型全面感知

| 将引入风险的变更分为 7类:

| 📐 需求设计 | 💻 应用迭代 | 🌐 网络资源 |

| 🖥️ 计算资源 | 💾 存储资源 | ⚙️ 策略配置 | 👥 人力资源

| 将这些变更纳入感知范围,覆盖所有变更,避免预期外风险 -

⏱️ 风险前置发现与处置

| ❌ 传统流程:依赖漏洞检测→陷入“应急-修复”循环

| ✅ 默认安全方案:

| - 尽早发现:建立上线前风险评估机制

| - 高效处置:提供友好流程降低修复成本

| - 默认最强防御:统一安全防护能力集成 -

🛡️ 风险窗口期压缩

|❌ 不安全的变更生效 → 风险暴露窗口 → 事后补救成本高

| ↓ 默认安全机制介入 ↓

| ✅风投产前加固 → 风险暴露窗口趋近于零

3.2 SDL、DevSecOps

3.2.1 SDL(安全开发生命周期):针对开发人员

3.2.2 DevSecOps:包含开发、测试、安全和运维等团队

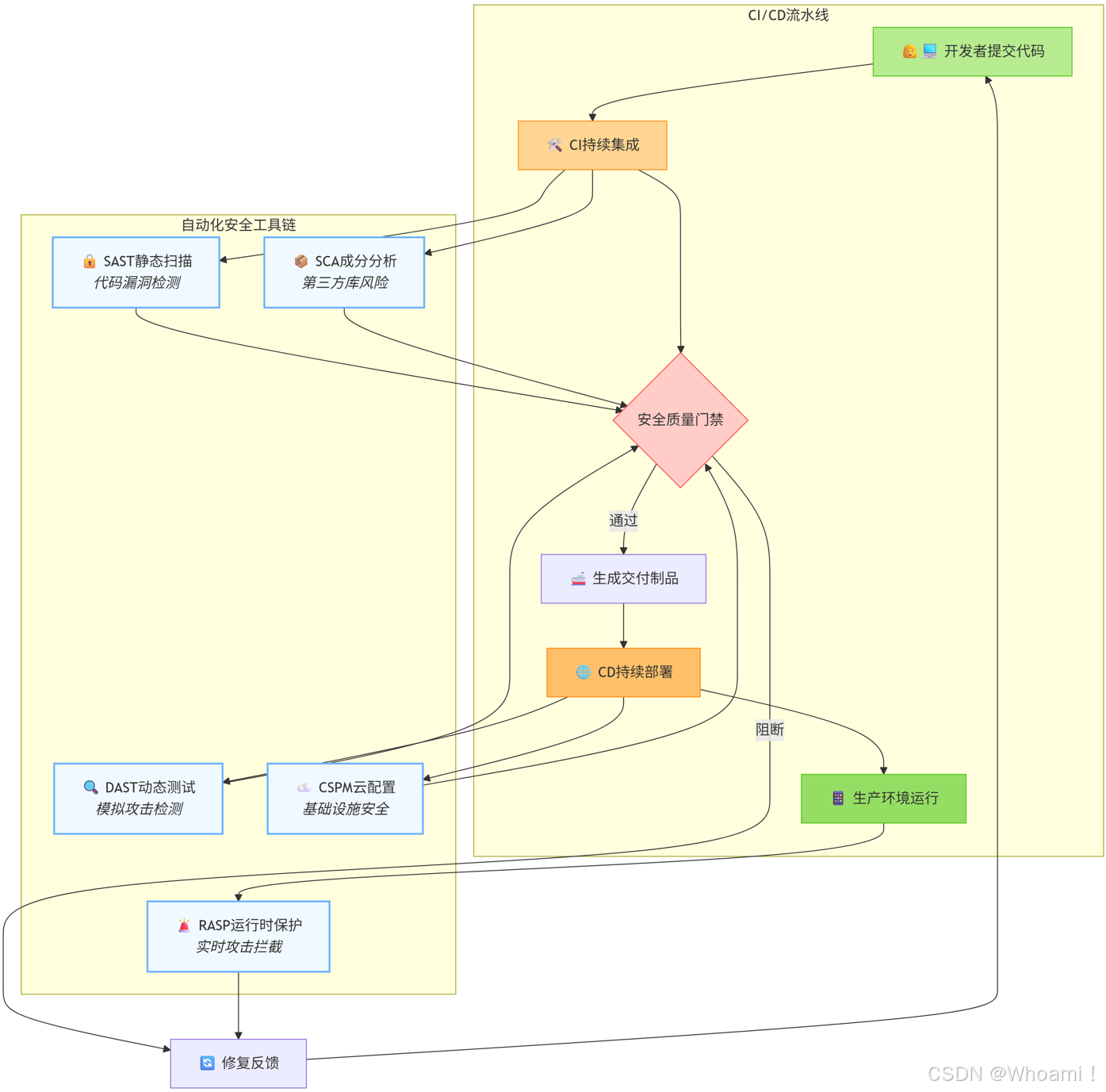

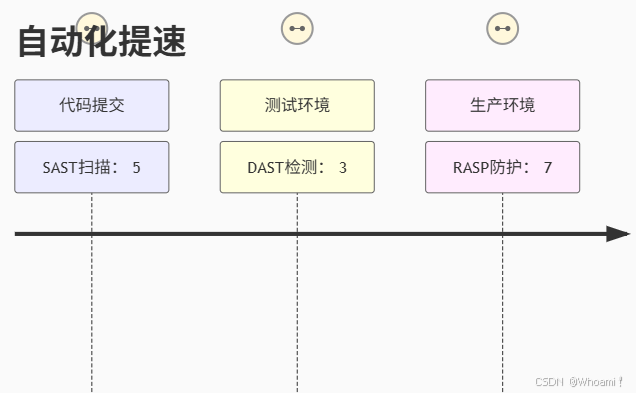

1.自动化安全嵌入CI/CD流程图

结合关键角色与工具链可视化呈现:

2.DevSecOps 核心组件解析

形象比喻,便于理解:

🛠️ CI持续集成 - 自动化流水线

就像一条汽车组装流水线。每个工人(开发者)把自己造好的零件(代码提交)放到传送带上,流水线自动将所有人的零件拼装成一辆完整的汽车(可运行的软件)。它保证了组装过程快速、自动化,每天能产出无数辆新车。

🌐 CD持续部署 - 无人驾驶交付卡车

这条流水线的尽头连着一条高速公路。组装好的汽车自动被开上无人驾驶卡车,直接运往各个4S店(生产环境),随时准备交到客户手中。实现了从“造好”到“交付”的全自动化。

🔒 SAST (静态应用安全测试) - 蓝图安全审查员

在零件还没组装成汽车,还只是设计蓝图(源代码) 的时候,审查员就用放大镜仔细检查蓝图的设计是否存在结构性问题(安全漏洞),比如发动机安装不稳、刹车系统设计缺陷等。早发现,早修复,成本最低。

📦 SCA (软件成分分析) - 零部件供应链质检员

一辆汽车用了很多第三方供应商的零件(开源库)。这位质检员手里有个零件黑名单,他会检查每个第三方零件的品牌、批次,看看是不是已知的劣质、有问题的召回件(已知漏洞),确保供应链安全。

🔍 DAST (动态应用安全测试) - 专业试车员

汽车组装完成后,试车员会实际坐进车里,在各种路况下狂飙、急刹车、乱按按钮,尝试用各种非常规方式把车子开坏,从而发现只有在真实运行时才会暴露的问题(运行时的漏洞)。

☁️ CSPM (云安全态势管理) - 云端城市规划师与巡警

我们的汽车工厂建在云端城市里。这位规划师/巡警不关心某辆具体的汽车,而是关心整个城市的安全规划:城墙(云网络)有没有缺口?银行金库(云存储)的门是不是没锁?哪条路权限设置错误,谁都能走?他确保整座城市的基础设施安全无恙。

🚨 RASP (运行时应用自我保护) - 汽车内置的智能防御系统

这是一套安装在每辆量产汽车里的AI保镖。当有人试图砸车窗、剪线打火(攻击应用)时,保镖会立刻在车内采取行动:锁定方向盘、鸣笛报警、甚至自动把车开到安全区域(实时阻断攻击)。它就在汽车内部,贴身防护。

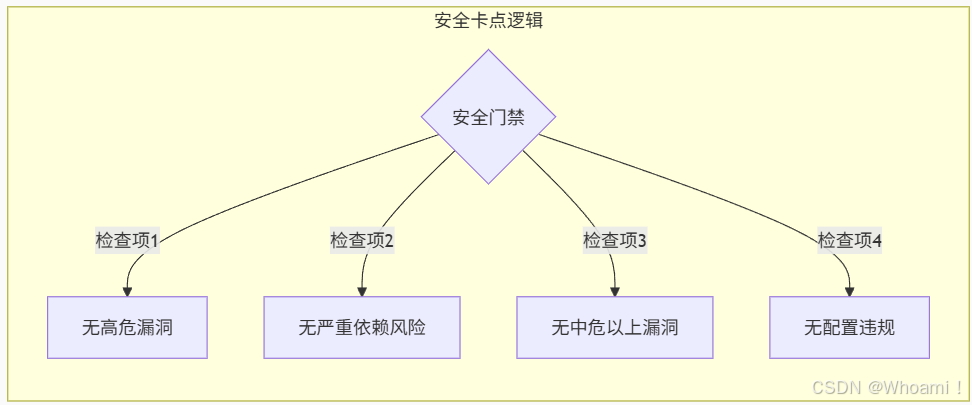

🔴 安全门禁 - 工厂总质量闸门

这是竖在整个流水线关键节点的一道红色闸门。如果蓝图审查(SAST)没通过、或者发现使用了有致命缺陷的第三方零件(SCA),这个闸门就坚决落下,停止流水线,拒绝这辆汽车被生产或交付。质量不过关,绝对不放行。

补充说明:安全门禁

🚦 门禁阻断场景(任一不满足即阻断):

🔴 SAST发现SQL注入/XSS等高危漏洞

🔴 SCA检测到Log4j类致命组件

🟠 DAST扫描出未授权访问漏洞

🟠 CSPM发现公开存储桶或超权配置

3.DevSecOps 三大核心理念

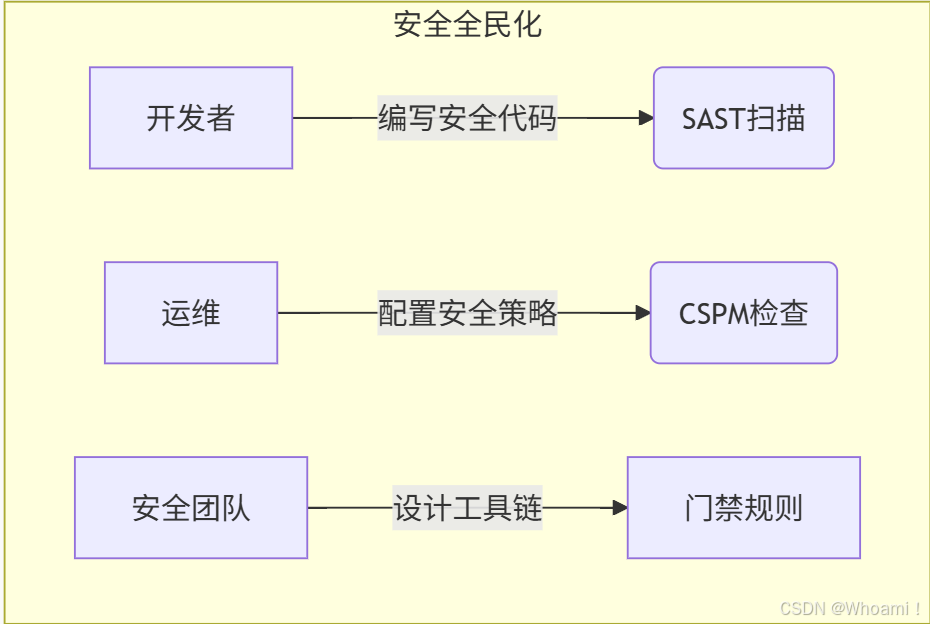

- 🤝 安全责任共担

- ⚡自动化安全内嵌

- 🔄 持续反馈闭环

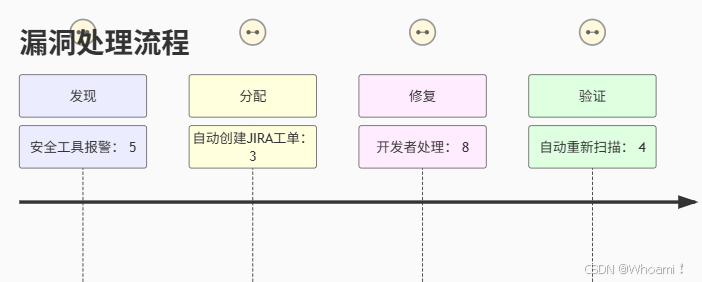

[🚫 漏洞发现] → [📮 自动通知] → [👩💻 开发修复] → [🔄 重新触发管道]

3.3 三大框架共性原则

默认安全 🛡️

所有变更默认安全

(7阶段)

全量变更操作

(含非代码变更)

业务投产即安全

变更感知→风险剖析→防御默认集成

上线前智能决策

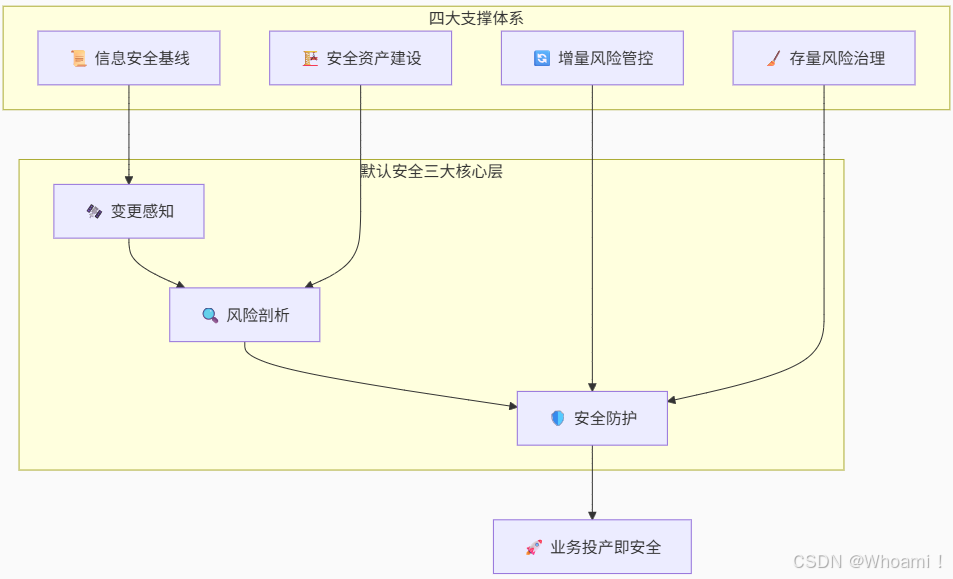

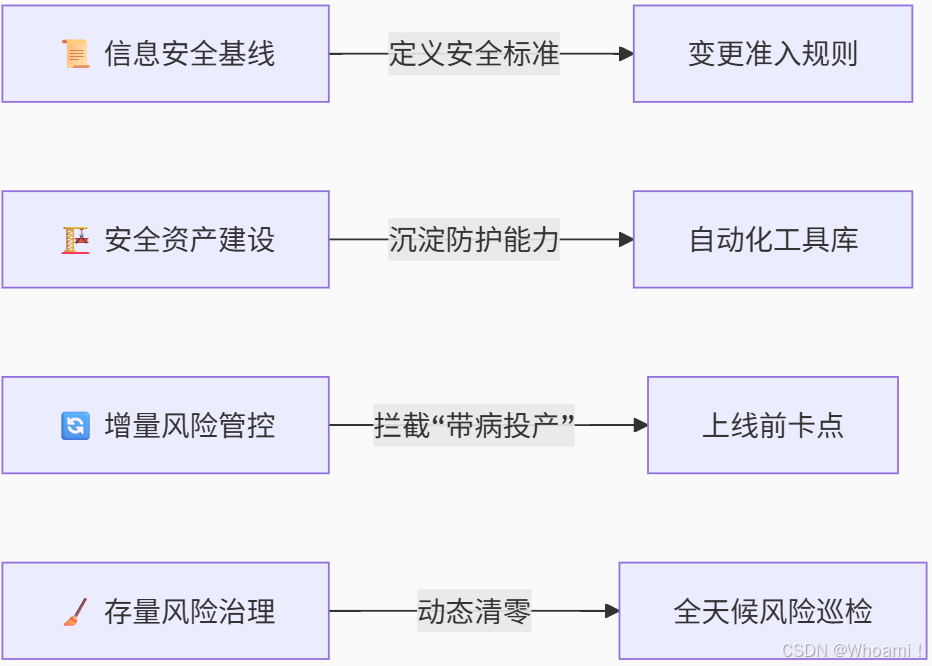

4. 默认安全建设思路

4.1 设计目标

三层核心能力解析

4.2 设计思路

4.2.1 背景与问题

在业务研发迭代中,安全团队常面临以下被动局面:

-

信息获取滞后:难以第一时间准确获取业务变更信息,无法及时跟进和评估安全影响。

-

阶段参与依赖性强:在需求设计、研发、测试、上线等各阶段的安全参与,严重依赖产品、研发、测试等角色的主观意识和主动配合。

-

风险评估与测试延迟:安全活动往往滞后于研发进度,导致风险评估和测试无法在关键节点前完成,错失最佳控制时机。

-

安全风险不可控:滞后和被动的参与方式使安全风险难以早期发现和闭环管理,最终可能导致风险带入生产环境。

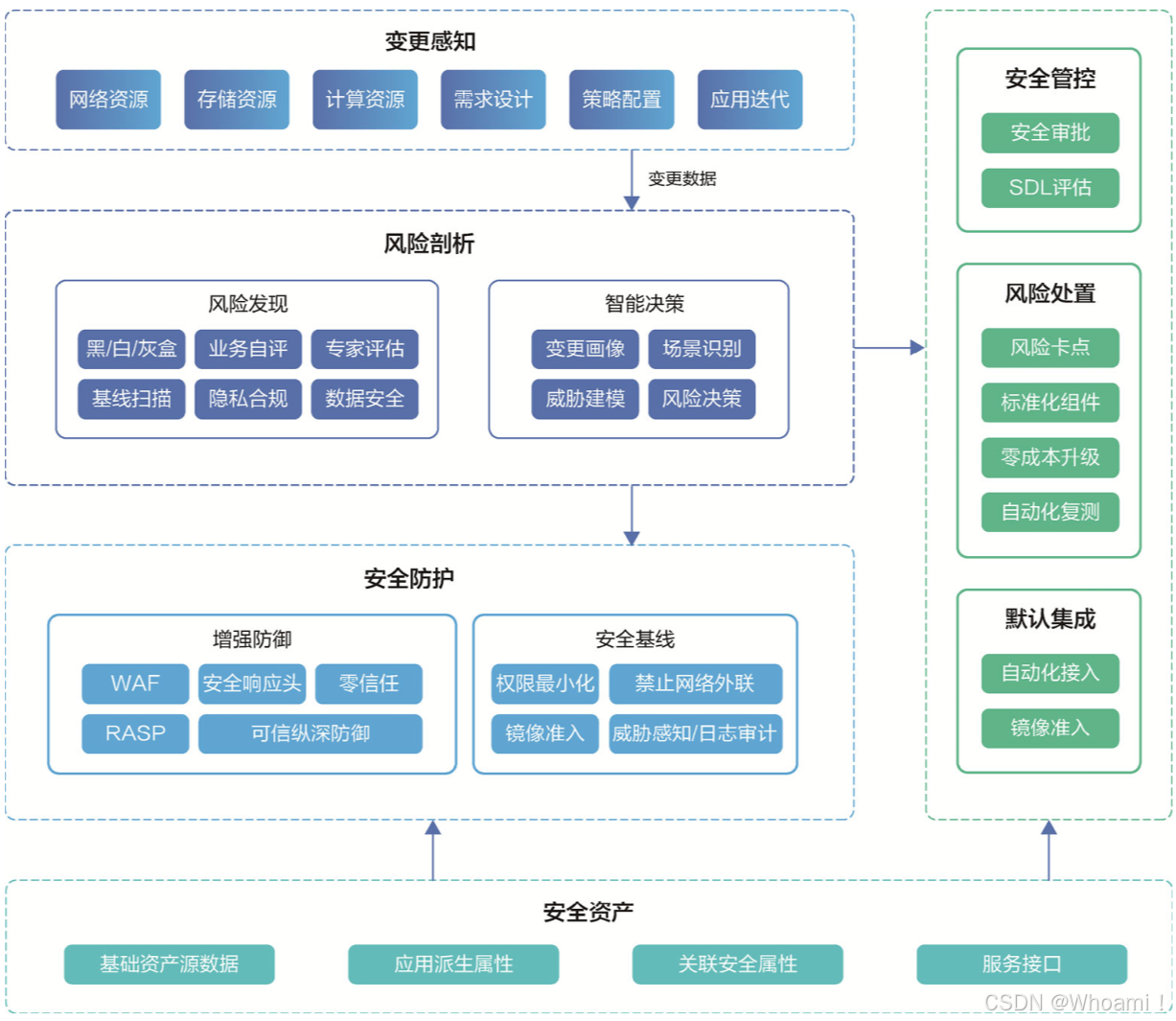

4.2.2 问题拆解与应对策略

避免预期外风险

▪ 线上白屏化:消除人工黑屏操作

▪ 统一接入平台:7类变更全监控

▪ 策略定制:按类型设审批卡点

变更自动化对接规范

零业务打扰

▪ 业务场景化风险矩阵

▪ 智能决策替代多头评估

🔧 风险修复

▪ 标准化安全组件开箱即用

▪ 0Day应急自动PR修复

✅ 修复验证

▪ 自动化复测任务触发

JAR包自动升级工具

漏洞留存复测引擎

▪ 基础层:镜像签名/容器加固/存储加密

▪ 接入层:WAF/零信任/HTTPS强制

▪ 运行时:RASP/服务鉴权/流量管控

▪ 业务层:敏感操作风控/RDS防护

零信任网关

RASP运行时插件

1. 变更被实时感知

2. 已知风险100%修复

3. 防护能力全链路就绪

拦截机制:

▪ 无标签变更自动阻断

▪ 实时告警责任人

发布流水线门禁

4.2.3 关键模块流程图

实施效果:

✅ 风险管控前置:100%变更投产前完成风险闭环

✅ 防御出厂预装:全链路防护自动化部署

✅ 研发无感安全:零人工介入实现“安全默认化”

参考资料:《数字银行安全体系构建》

👍点「赞」➛📌收「藏」➛👀关「注」➛💬评「论」

🔥您的支持,是我持续创作的最大动力!🔥