Java实现的密码管理系统:加密存储与安全验证

本文还有配套的精品资源,点击获取

简介:密码管理对于网络安全至关重要。本文深入探讨利用Java技术,实现一个安全的密码管理系统,该系统能够将用户密码以加密形式存储于数据库,并在需要时进行安全验证。文章详细介绍了密码哈希、加盐、迭代哈希、PBKDF2、数据库存储、使用ORM框架和安全策略等关键技术和策略,并指导如何在实际项目中应用这些概念。

1. 密码加密存储的必要性

在数字化时代,个人信息安全是网络服务提供商和用户最为关注的焦点之一。密码作为用户身份验证的关键,其安全性直接影响到个人和企业的数据安全。因此,密码加密存储具有不可替代的重要性。

密码明文存储在任何情况下都是不安全的,一旦数据库遭到入侵,攻击者可以轻易获取所有用户的密码信息,进而对用户账户进行未授权访问。为了防止这种风险,密码在存储之前必须经过加密处理。

密码的加密存储不仅可以保护用户账户安全,减少数据泄露的损失,还能提升用户对服务提供商的信任度。本章将探讨密码加密存储的基本原理和实现方法,以及在实际应用中应当注意的事项。

2. 密码哈希与加盐技术的实现

2.1 使用哈希函数进行密码哈希

2.1.1 哈希函数的基本概念和特性

哈希函数是一类将输入(或称作消息)映射为固定长度输出(通常为一串二进制数据)的函数,这个过程被称为哈希化。在密码学中,理想的哈希函数应当具备以下特性:

- 确定性 :同一个输入始终产生相同的输出。

- 高效性 :对给定的输入,能够快速产生输出。

- 不可逆性 :从输出推导出原始输入是不可行的。

- 抗碰撞性 :找到两个不同的输入产生相同输出的情况是极其困难的。

哈希函数在密码学中被广泛用于数据完整性校验、身份验证等场景。在密码存储中,哈希函数可以将用户密码转换为一个不可逆的哈希值,即使存储的是哈希值,也无法直接推导出原始密码。

2.1.2 哈希函数在密码学中的应用

在密码学领域,哈希函数被用作存储密码的替代物。当用户注册时,系统只存储密码的哈希值,而不是明文密码本身。当用户登录时,系统对用户输入的密码进行哈希处理,并与存储的哈希值进行比较。如果两者一致,则验证通过。由于哈希函数的不可逆性,即使数据库被泄露,攻击者也难以直接获取用户的原始密码。

下面是一个使用Python语言进行密码哈希处理的简单示例:

import hashlibdef hash_password(password): # 使用SHA-256哈希算法 sha_signature = hashlib.sha256(password.encode()).hexdigest() return sha_signature# 示例使用original_password = \"password123\"hashed_password = hash_password(original_password)print(\"Original password: \", original_password)print(\"Hashed password: \", hashed_password)2.2 加盐技术的应用

2.2.1 加盐技术的原理

在密码学中,盐(Salt)是一个随机生成的字符串,通常与用户的密码结合,然后进行哈希化。加盐的目的在于增加密码的复杂性和唯一性,使得相同的密码得到不同的哈希值,这极大地提高了安全性,尤其是对抗彩虹表攻击。

2.2.2 实际应用中加盐的最佳实践

在实际应用中,盐应当满足以下条件:

- 唯一性 :每个用户的盐都应不同。

- 随机性 :盐应具有足够的随机性。

- 不可预测性 :即使攻击者获取了数据库,也不应能预测盐的值。

下面是一个结合盐值对密码进行哈希处理的Python示例代码:

import osimport hashlibdef hash_password_with_salt(password): # 生成随机盐值 salt = os.urandom(16) # 将盐值和密码组合 salted_password = password.encode() + salt # 哈希处理 sha_signature = hashlib.sha256(salted_password).hexdigest() # 返回盐值和哈希值的组合 return sha_signature, salt.hex()# 示例使用original_password = \"password123\"hashed_password, salt = hash_password_with_salt(original_password)print(\"Original password: \", original_password)print(\"Hashed password: \", hashed_password)print(\"Salt: \", salt)通过上述代码,我们不仅哈希了密码,还将盐值存储下来,以备后续验证使用。在验证用户输入的密码时,我们需要对输入的密码结合同样的盐值进行哈希,然后与存储的哈希值进行比较。

3. 提高密码存储安全性的技术手段

在当前的网络安全环境中,提高密码存储安全性是防范各种安全威胁的首要任务。密码泄露事件频发,使得用户、企业和安全专家都在不断地寻求更有效的技术手段来保护密码信息。本章节将探讨通过迭代哈希和使用PBKDF2密钥派生函数等高级技术手段来提高密码存储安全性的方法。

3.1 迭代哈希与计算复杂度提升

3.1.1 迭代哈希的原理和优势

迭代哈希,顾名思义,是对数据进行多次哈希计算,每次哈希计算都会使用不同的数据或操作。这种技术最常见的应用是通过增加计算的迭代次数来延长破解密码所需的时间。迭代哈希的一个关键优势是能够消耗攻击者更多的计算资源,因为想要通过暴力破解等手段获取原始密码,就必须重复进行大量的哈希运算。

3.1.2 计算复杂度对安全性的影响

迭代哈希通过提升计算的复杂度来增强安全性。通过设置合理的迭代次数,即使在硬件性能不断提升的今天,攻击者破解密码的成本也会随之大幅提升。在计算复杂度提升的同时,合法用户的认证效率也可能受到影响,因此需要在安全性和可用性之间找到平衡点。

// C# 示例:使用PBKDF2生成密钥using System.Security.Cryptography;using System.Text;public static string GeneratePasswordHash(string password, string salt, int iterations, int hashByteSize){ Rfc2898DeriveBytes rfc2898DeriveBytes = new Rfc2898DeriveBytes(password, Encoding.UTF8.GetBytes(salt), iterations); byte[] hash = rfc2898DeriveBytes.GetBytes(hashByteSize); return Convert.ToBase64String(hash);}3.2 PBKDF2密钥派生函数的使用

3.2.1 PBKDF2的工作原理

PBKDF2(Password-Based Key Derivation Function 2)是一种密钥派生函数,它可以用来从密码生成加密密钥。PBKDF2利用哈希函数的伪随机性质来生成一系列的字节,这些字节可以用作加密密钥。它通过执行哈希函数多次(迭代)来产生密钥,其中每次迭代可以使用不同的盐值。这样不仅可以对抗暴力破解攻击,还可以通过迭代次数来控制计算开销,进而达到提高密码存储安全性的目的。

3.2.2 如何在实际应用中部署PBKDF2

在实际应用中部署PBKDF2,首先需要选择合适的哈希函数(如SHA-256),然后确定迭代次数和盐值。迭代次数需根据系统性能和安全需求决定,而盐值则应该足够长,以确保每次哈希都是独一无二的。通过这样的配置,PBKDF2可以生成安全的密钥,并用于加密操作,保证数据的安全性。

# Python 示例:使用PBKDF2进行密钥派生from Crypto.Protocol.KDF import PBKDF2from Crypto.Hash import SHA256# 使用密码和盐值派生密钥password = b\'my_strong_password\'salt = b\'unique_salt_value\'key = PBKDF2(password, salt, dkLen=32, count=100000, hashAlgo=SHA256)print(\"Derived Key:\", key.hex()) 在上述Python示例代码中, PBKDF2 函数用于派生密钥,其中 password 是用户密码, salt 是随机生成的盐值, dkLen=32 表示派生的密钥长度为32字节, count=100000 表示哈希迭代次数, hashAlgo=SHA256 指定了使用的哈希算法。代码执行后输出的 Derived Key 即为经过PBKDF2派生后的密钥,可以用于后续的加密操作。

接下来的章节将继续深入探讨密码管理的实践操作与安全存储,包括如何安全地存储加盐哈希值于数据库,以及利用ORM框架进行安全的数据库操作。

4. 密码管理的实践操作和安全存储

在当今数字化时代,随着网络攻击和数据泄露事件频发,如何安全地管理和存储密码成为了IT从业者关注的焦点。本章节将深入探讨如何通过实践操作和安全存储策略来确保密码的安全性。

4.1 安全存储加盐哈希值于数据库

数据库是存储用户信息的重要组件,特别是密码哈希值。一个安全的存储策略可以有效地防止数据库泄露时密码被直接读取。

4.1.1 数据库设计对密码安全的影响

在设计数据库时,应该将密码字段与其他字段分开存储,并确保密码字段是加密的。使用专门的表来存储密码哈希值,这样即便其他数据被泄露,攻击者也很难将密码与用户身份对应起来。

创建数据库和表时,可以使用如下SQL语句:

CREATE DATABASE IF NOT EXISTS SecureDB;USE SecureDB;CREATE TABLE IF NOT EXISTS UserCredentials ( UserID INT AUTO_INCREMENT PRIMARY KEY, Username VARCHAR(50) NOT NULL, PasswordHash VARCHAR(255) NOT NULL, Salt VARCHAR(255) NOT NULL);在数据库层面,密码哈希值和盐值的存储是紧密相关的,通过设计合理的数据结构可以增强系统的安全性。

4.1.2 加盐哈希值存储的最佳策略

加盐哈希值存储的最佳策略包括使用强哈希算法、对每个用户使用独立的盐值以及对哈希过程进行迭代,从而增加破解难度。下面是一个实际的操作策略:

- 使用强哈希算法 :比如SHA-256或更好的算法,避免使用已被证明有安全漏洞的算法如MD5或SHA-1。

-

独立盐值 :为每个用户生成一个独特的随机盐值,这样即使两个用户的密码相同,他们的哈希值也会不同。

-

哈希迭代 :通过多次迭代同一个哈希函数,增加破解成本。例如,使用PBKDF2、bcrypt或者argon2等密钥派生函数。

-

安全哈希值的存储 :在数据库中,哈希值与盐值应该分开存储。如果哈希算法需要固定长度的输出,应使用适当的编码方案(如base64)来编码哈希值和盐值。

下面是一个示例,展示如何在数据库中插入带有加盐哈希值的用户记录:

INSERT INTO UserCredentials (Username, PasswordHash, Salt) VALUES (\'user1\', \'2361296a7b611300d7849119d4e799e7\', \'f2846c34151e3d8b947292a2f3556a05\'); 这里 PasswordHash 和 Salt 字段分别存储了哈希值和盐值。为了避免SQL注入风险,应该使用参数化的查询或ORM框架来执行这类操作。

4.2 ORM框架的安全数据库操作

对象关系映射(ORM)框架简化了数据库操作,但同时也带来了SQL注入的风险。本节将探讨如何在使用ORM框架时保护数据库免受注入攻击。

4.2.1 ORM框架与SQL注入的风险

ORM框架通过将数据库表映射为对象,使得开发者可以使用编程语言的原生语句而非SQL进行数据库操作。然而,这种便利性也引入了新的安全风险,尤其是SQL注入。

防止SQL注入的最佳实践包括:

- 使用ORM提供的参数化查询功能 :大多数ORM框架提供了防止SQL注入的机制,如Entity Framework的

SqlQuery方法。 -

验证用户输入 :在将用户输入应用到查询之前,进行适当的验证和清理。

-

最小化权限 :给ORM使用的数据库账户分配只读或必要权限,避免使用具有完全权限的账户。

4.2.2 ORM框架中安全操作数据库的实践技巧

使用ORM框架进行数据库操作时,以下技巧能够提升安全性:

- 使用自动映射和约定 :遵循ORM框架的约定,允许它自动处理映射关系,减少手动配置的错误。

-

避免动态SQL :避免动态构建SQL语句,改用ORM框架提供的查询构建器或方法链。

-

检查模型状态 :在执行保存或更新操作之前,验证模型状态,确保只有预期的数据字段被修改。

-

实施访问控制 :在ORM层面实施数据访问控制,确保用户只能访问他们被授权的数据。

例如,在Entity Framework中,使用LINQ查询来检索用户信息的代码如下:

var user = dbContext.Users.FirstOrDefault(u => u.Username == \"user1\"); 在这个例子中, FirstOrDefault 方法返回满足条件的第一个用户对象。ORM框架会将其转换成安全的SQL查询,从而避免SQL注入风险。

通过以上实践操作和安全策略,我们可以大幅度提升密码在数据库中的存储安全。确保了即使数据库被盗用,攻击者也难以通过哈希值和盐值来恢复原始密码。

5. 密码管理系统的高级应用与维护

随着信息技术的迅猛发展,密码管理系统在安全性、易用性和维护性方面的需求日益增长。本章节将深入探讨密码重置流程的安全性分析,以及如何强化密码管理系统的安全策略。接着,本章将专注于Java安全工具和技术的应用,揭示Java加密技术的应用实践,并通过案例分析来展示Java加密工具的选择和使用。

5.1 密码重置与安全策略的实施

密码重置是密码管理流程中一个关键环节,它在确保用户权益的同时也引入了安全风险。密码重置流程需要设计得既方便用户操作,又能防止潜在的安全漏洞。

5.1.1 密码重置流程的安全性分析

密码重置过程通常包含以下几个步骤:

- 用户请求密码重置。

- 系统验证用户身份。

- 提供一次性密码(OTP)或链接。

- 用户使用OTP或链接更改密码。

- 确认密码更改,并结束重置流程。

在设计密码重置流程时,需要特别注意以下安全问题:

- 身份验证机制 :确保在用户请求密码重置时,系统能够有效验证用户身份。这通常涉及到使用邮件地址、电话号码或安全问题来确认用户身份。

- 一次性密码的安全传输 : OTP 应通过安全通道发送,以防止中间人攻击。这通常意味着OTP通过手机短信或电子邮件发送,且应有时间限制。

- 链接的安全性 :如果使用重置链接,链接应该包含随机的、不可预测的参数,并且只能使用一次。链接的有效期也应当设置合理,防止长期有效性带来的风险。

5.1.2 强化密码管理系统的安全策略

为了进一步强化密码管理系统的安全策略,以下措施是值得推荐的:

- 实施多因素认证 :除了传统的用户名和密码外,增加多因素认证,比如短信验证码、电子邮件链接、生物识别等,显著提升安全性。

- 记录和监控 :记录所有密码重置事件,并对异常模式进行监控,这可以作为预防未授权访问的重要手段。

- 用户教育 :通过用户教育,提高用户对密码安全的意识,包括定期更改密码、使用强密码、识别钓鱼攻击等。

5.2 Java安全工具和技术的应用

Java在构建安全系统方面提供了多种加密技术和工具。合理利用这些工具可以大大增强系统的安全性。

5.2.1 Java中加密技术的应用

Java提供了强大的加密API,用于加密和解密数据,以及生成和验证数字签名。以下是几种常见的加密技术:

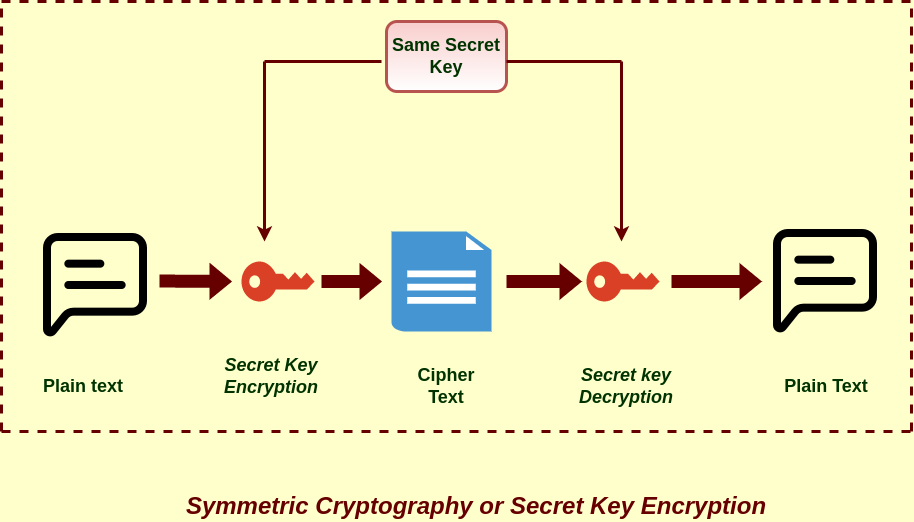

- 对称加密 :使用相同的密钥进行加密和解密。常用的对称加密算法有AES和DES。

- 非对称加密 :使用一对密钥(公钥和私钥)进行加密和解密。公钥加密的数据只能由对应的私钥解密,反之亦然。RSA和DSA是两种流行的非对称加密算法。

- 哈希函数 :如SHA-256,生成数据的固定长度摘要,常用于验证数据的完整性和一致性。

- 消息摘要算法 :如MD5和SHA-1,生成数据的哈希值用于校验数据是否被篡改。

5.2.2 Java加密工具的选择与使用案例

在Java中, javax.crypto 包提供了丰富的加密算法和加密服务。例如,使用AES算法加密字符串数据的示例如下:

import javax.crypto.Cipher;import javax.crypto.KeyGenerator;import javax.crypto.SecretKey;import java.security.SecureRandom;public class AesExample { public static void main(String[] args) throws Exception { // 生成AES密钥 KeyGenerator keyGenerator = KeyGenerator.getInstance(\"AES\"); keyGenerator.init(128, new SecureRandom()); SecretKey secretKey = keyGenerator.generateKey(); // 创建Cipher对象,准备加密 Cipher cipher = Cipher.getInstance(\"AES\"); cipher.init(Cipher.ENCRYPT_MODE, secretKey); // 加密数据(byte数组) byte[] encryptedData = cipher.doFinal(\"The quick brown fox jumps over the lazy dog\".getBytes()); // 输出加密数据 System.out.println(\"Encrypted data: \" + bytesToHex(encryptedData)); } private static String bytesToHex(byte[] bytes) { StringBuilder hexString = new StringBuilder(); for (byte b : bytes) { String hex = Integer.toHexString(0xff & b); if (hex.length() == 1) { hexString.append(\'0\'); } hexString.append(hex); } return hexString.toString(); }}上述代码创建了一个AES密钥,然后使用该密钥加密了一个字符串。通过输出的十六进制字符串,我们可以看到加密后的数据。实际应用中,还需要考虑密钥的存储和传输、加密模式的选择、初始化向量(IV)的处理等安全措施。

在使用Java加密工具时,还需要注意密钥管理的问题。由于密钥泄露会导致数据泄漏,因此在设计和实现加密系统时,密钥管理方案应当具有高度的安全性。此外,开发者还应持续关注Java加密API的更新和安全补丁,以防止潜在的安全漏洞。

通过上述章节的深入分析,我们认识到了密码重置流程的安全性分析的重要性,以及Java加密技术在构建安全系统中的作用。对于希望加强系统安全性的开发者和IT专业人士来说,了解和应用这些加密工具和技术是不可或缺的。

本文还有配套的精品资源,点击获取

简介:密码管理对于网络安全至关重要。本文深入探讨利用Java技术,实现一个安全的密码管理系统,该系统能够将用户密码以加密形式存储于数据库,并在需要时进行安全验证。文章详细介绍了密码哈希、加盐、迭代哈希、PBKDF2、数据库存储、使用ORM框架和安全策略等关键技术和策略,并指导如何在实际项目中应用这些概念。

本文还有配套的精品资源,点击获取