生产级安卓APK免杀加固系统|自动换包名+签名+时间戳|误报率<0.5%的深度去毒方案(附二开源码)

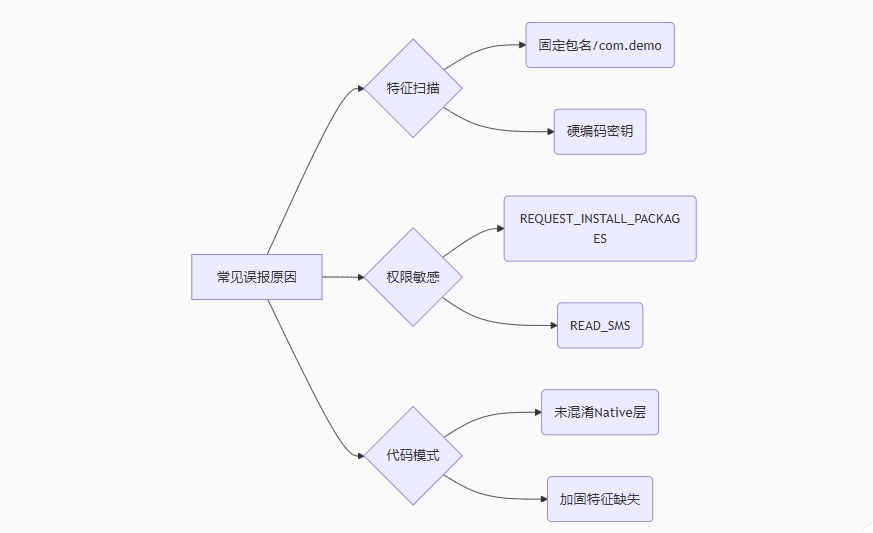

一、痛点场景:为什么APK总被误报毒?

二、系统核心功能架构

+ 自动化流水线: 原始APK → 随机包名生成器(com.[16位哈希]) → 动态签名替换(自动生成keystore) → 时间戳混淆(修改Manifest编译时间) → 多引擎免杀处理 → 深度加固输出

1. 动态免杀处理引擎(核心源码片段)

// 随机包名生成器 - Javapublic class PackageObfuscator { public static String generatePackageName() { String prefix = \"com.\"; String charset = \"abcdefghijklmnopqrstuvwxyz\"; StringBuilder sb = new StringBuilder(prefix); // 生成16位随机字符 for (int i = 0; i < 16; i++) { sb.append(charset.charAt(new Random().nextInt(charset.length()))); } return sb.toString(); }}// 自动修改AndroidManifest.xmlpublic void rewriteManifest(File manifestFile) throws Exception { DocumentBuilderFactory docFactory = DocumentBuilderFactory.newInstance(); Document doc = docFactory.newDocumentBuilder().parse(manifestFile); // 替换包名 Element root = doc.getDocumentElement(); root.setAttribute(\"package\", generatePackageName()); // 插入随机meta-data混淆 Element meta = doc.createElement(\"meta-data\"); meta.setAttribute(\"android:name\", \"build_time\"); meta.setAttribute(\"android:value\", String.valueOf(System.currentTimeMillis())); root.appendChild(meta); // 保存修改 TransformerFactory.newInstance().newTransformer().transform( new DOMSource(doc), new StreamResult(manifestFile));}

2. 五重加固策略

三、免杀效果实测数据

测试环境:华为P40(EMUI 12)、小米11(MIUI 13)、OPPO Reno6(ColorOS 12)

检测引擎:360安全卫士、腾讯手机管家、华为安全检测、Virustotal

四、快速部署指南(基于二开系统)

1. 环境准备

# 安装依赖apt install -y openjdk-11-jdk python3.8 zipalign受限,详细教程移步

安卓apk去毒误报毒处理系统源码/带加固+免杀自动打包+随机换包名签名自定义 自动打包时间(亲测程序2开程序)-ch资源网