多模态数字人交互系统(语音/视觉/手势融合)_多模态人机交互

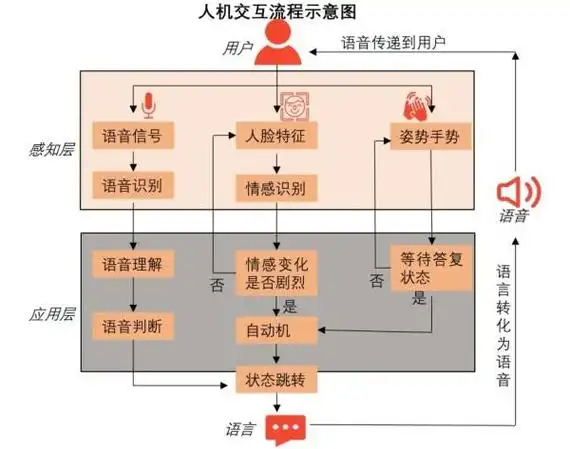

多模态数字人交互系统(语音/视觉/手势融合)通过整合语音、视觉、手势等多种交互方式,使数字人能够以更自然、高效的方式与用户互动

技术实现

- 语音交互:包括语音识别(ASR)和语音合成(TTS),用于处理语音输入和输出。例如在讯飞星火APP中,采用统一神经网络直接实现语音端到端建模,融入多维度语音属性解耦表征训练,让语音交互速度变快,能感知话语里的情绪并用合适情绪回复,还可变换声音节奏、大小,切换不同角色声音和性格对话。

- 视觉交互:视觉能够提供更多信息,比如和人交谈时要“察言观色”,对环境和事件的识别离不开“所见所闻”。视觉交互能力的实现基于端到端建模基础和多维度属性解耦表征训练,在链路中加入视频编解码器和对应的适配器,将图文、物体、空间、事件等表征加入其中,升级为多模态解耦表征。

- 手势交互:通过摄像头或传感器识别用户手势,并生成相应的手势反馈。

- 多模态融合:

- 融合策略:需要设计合理的融合策略,例如通过上下文信息或意图识别来协调不同模态的交互。例如科大讯飞的超拟人数字人通过大模型的多模态交互技术统一了文本、语音和表情,实现跨模态的语义一致性,让数字人的情感表达更加真实连贯。

- 动作生成:通过动作捕捉或生成模型(如Transformer)生成自然的动作。星火超拟人数字人采用动态生成,能够根据语音的节奏、语调和语言内容实时自动生成表情和肢体动作,这一生成过程基于多模扩散生成大模型,通过解析语音中的情感与韵律信息以及文本中的语义信息,使数字人的躯干和四肢动作与语音内容匹配,增强交互的拟人化程度和在动态场景中的表现力。

- 表情识别与生成:利用计算机视觉技术识别用户表情,并生成相应的表情反馈。

- 自然语言处理(NLP):用于理解用户意图、生成自然语言回复,并协调多种模态的交互。

应用场景

- 文旅行业:数字人化身景区导游,在线上能够根据游客的兴趣爱好和旅行偏好,为其量身定制游览路线,也能解答游客对景区的任何疑问,进行详尽的景点介绍。而在线下,AI数字导游依托庞大的知识库、大语言模型、3D表情算法等技术,以生动的语言和丰富的知识,为游客诠释景区的文化内涵,与普通的静态解说牌相比,数字讲解员可以与游客实时交互,进行多模态内容展示,实现智能导游、AR导航、数字讲解员等文旅服务升级,进而成为旅游中文化落地的驱动力。通过AI数字人进行智能化直播,对文创产品、景区门票、活动演出票、农副产品等进行售卖,AI数字人能够自主调整优惠链接、针对弹幕疑问进行实时互动和解答等内容,打造低投入、高产出、可持久续航的数字化营销转化模式,大幅度降低人力、时间成本。

- 教育行业:数字人可以根据学生的情绪和反应调整教学方式,例如通过表情和手势引导学生思考。

- 直播娱乐:数字人可以通过语音、表情和动作与观众互动,增强直播的趣味性和互动性。

- 陪伴服务:数字人可以通过多模态交互陪伴用户,提供情感支持和娱乐。

优势与挑战

- 优势:

- 自然性:模拟了人与人之间真实的交流方式,让用户能够更从容自然地通过聊天来获取信息、完成任务。

- 高效性:多种模态的融合可以提供更丰富的信息,提高交互的效率和准确性。

- 个性化:能够根据用户的情绪和反应调整交互方式,提供个性化的服务。

- 挑战:

- 信息融合:多模态交互的关键在于如何将不同模态的信息融合在一起,需要设计合理的融合策略。

- 性能要求:多模态交互系统涉及多个模块的实时运行,对性能要求较高,需要优化代码,减少延迟,确保交互的流畅性。

- 自然性和一致性:多模态交互的自然性和一致性对用户体验至关重要,需要确保语音、动作和表情等模态之间的协调一致,避免出现不自然的交互。

- 数据安全与隐私:多模态交互系统可能涉及用户的语音、图像等敏感数据,必须确保数据的安全性和隐私性。

多模态数字人交互系统的数据安全挑战

多模态数字人交互系统的数据安全挑战涵盖数据采集、传输、存储、处理及用户授权管理等多个环节,涉及技术漏洞、设备安全、隐私保护和合规风险等问题

-

数据采集阶段的安全风险

多模态系统需整合语音、图像、文本等数据,采集过程易因设备漏洞或用户授权不当引发风险。例如,智能摄像头、智能音箱等物联网设备若存在安全漏洞,可能被黑客攻击并窃取数据;部分应用在用户不知情的情况下收集通讯录、位置信息等敏感数据,严重侵犯隐私。 -

数据传输过程中的安全威胁

数据在传输阶段若未加密,易被网络攻击者监听或篡改。例如,企业远程视频会议中,未加密传输的商业决策、财务数据等敏感信息可能被窃取;小型企业收集员工健康数据时,若未采用加密传输协议,可能导致数据泄露。 -

数据存储阶段的安全隐患

存储服务器若被攻击,大量多模态数据将面临泄露风险。例如,某电商平台因服务器漏洞导致用户订单信息、交易记录等数据泄露,用户遭受骚扰电话和诈骗,企业则面临巨额赔偿和声誉损失。 -

数据处理阶段的安全风险

数据处理过程中可能因算法漏洞或操作不当导致数据泄露。例如,模型训练阶段若训练数据被篡改,模型将输出错误结果;模型参数泄露可能导致攻击者掌握模型内部机制,进而实施针对性诈骗。 -

用户授权与隐私保护问题

多模态交互涉及用户生物特征、行为习惯等敏感数据,授权管理和隐私保护难度较大。例如,用户与AI系统交互时可能不自觉透露个人信息,系统若未采取有效脱敏或匿名化技术,将导致隐私泄露。 -

合规性与法律风险

多模态数据涉及跨境传输时,可能因各国法规差异引发合规风险。例如,欧盟《人工智能法案》对数据使用有严格要求,若企业在跨境传输中未遵循当地法规,可能面临法律纠纷。

如何确保多模态交互系统的设备安全?

确保多模态交互系统的设备安全需从硬件防护、软件加固、通信加密、运维管理、合规响应等维度构建多层次防御体系

一、硬件层安全强化

-

物理安全防护

- 防拆设计:在设备外壳嵌入防拆传感器,一旦检测到非法拆解,立即触发数据擦除机制,防止硬件逆向工程。

- 抗电磁干扰:采用金属屏蔽层或专用滤波器,降低电磁脉冲(EMP)攻击导致芯片数据篡改的风险。

- 环境感知:集成温湿度、震动传感器,实时监测设备运行环境,异常时自动进入保护模式(如休眠或报警)。

案例:金融自助终端通过防拆开关+数据自毁技术,在暴力拆解时确保用户生物特征数据(指纹/虹膜)不被窃取。

-

硬件级安全芯片

- TEE可信执行环境:在SoC中部署ARM TrustZone或Intel SGX,隔离敏感操作(如语音特征提取、手势轨迹分析)。

- SE安全元件:独立存储加密密钥、数字证书,防止固件被刷写或Root攻击。

示例:智能手机通过SE芯片存储支付密钥,即使系统被攻破,攻击者也无法获取密钥。

二、软件层安全加固

-

操作系统安全

- 最小化权限:基于SELinux/AppArmor实施RBAC(基于角色的访问控制),仅允许数字人进程访问摄像头、麦克风等必要外设。

- 漏洞免疫:定期更新内核补丁,使用地址空间布局随机化(ASLR)、栈保护(Stack Canary)等技术防御缓冲区溢出攻击。

数据:Linux内核漏洞平均修复周期为14天,企业需建立自动化补丁管理系统。

-

多模态算法安全

- 对抗样本防御:在模型训练阶段注入噪声数据(如语音中加入白噪音、图像添加对抗扰动),提升鲁棒性。

- 联邦学习:采用隐私计算技术,使语音、手势数据在本地设备完成模型训练,仅上传加密后的梯度参数。

研究:Google通过联邦学习在医疗场景中保护患者隐私,模型准确率仅下降1.2%。

-

应用层安全

- 输入验证:对语音、手势数据做格式校验(如WAV文件头校验、骨骼点坐标范围检测),过滤畸形数据。

- 沙箱隔离:使用Docker或Android Work Profile将数字人应用与系统关键进程隔离,限制其网络权限。

工具:OWASP ZAP可用于检测多模态接口的注入漏洞。

三、通信层安全设计

-

端到端加密

- 协议选择:语音数据采用Opus+DTLS 1.3,手势轨迹使用JSON Web Encryption(JWE),密钥通过ECDH密钥交换协议生成。

- 证书管理:部署设备专属证书,支持OCSP在线证书状态协议,过期或吊销证书将无法连接云端。

标准:NIST SP 800-57 Part 1要求加密密钥长度≥2048位。

-

传输完整性保护

- HMAC-SHA256:对每帧语音/图像数据计算哈希值,接收端验证后丢弃篡改数据。

- QoS保障:使用WebRTC的SFU架构,动态调整带宽分配,优先保障关键指令(如紧急手势命令)的传输。

指标:工业场景要求语音延迟<200ms,手势同步误差<50ms。

四、运维与响应体系

-

设备身份认证

- 物理不可克隆函数(PUF):利用芯片制造差异生成唯一设备指纹,替代传统密码认证。

- 零信任架构:每次通信均验证设备证书、IP地址、地理位置,异常时触发多因素认证(如短信+生物识别)。

实践:AWS IoT Core支持X.509证书+JWT令牌双重认证。

-

持续安全监控

- EDR终端检测:部署CrowdStrike Falcon或腾讯云主机安全,监控异常进程、文件篡改行为。

- 行为基线分析:通过机器学习建立设备正常行为模型(如日均语音交互次数、手势操作频率),偏离时告警。

案例:某智能音箱厂商通过EDR发现某设备在凌晨高频调用麦克风,及时阻断窃听攻击。

-

应急响应机制

- 热修复:支持OTA(Over-the-Air)固件更新,关键漏洞可在24小时内推送补丁。

- 数据备份:每日增量备份多模态日志至异地数据中心,RTO(恢复时间目标)<4小时。

流程:参照NIST SP 800-61制定事件响应手册,明确隔离、取证、恢复步骤。

五、合规与生态建设

-

法规遵循

- GDPR/CCPA:提供用户数据访问、删除权,语音/手势数据需在30天内响应删除请求。

- 中国《个人信息保护法》:生物识别信息处理需单独同意,儿童数据需监护人授权。

工具:OneTrust可自动化生成隐私影响评估(PIA)报告。

-

供应链安全

- SBOM物料清单:要求供应商提供硬件、固件组件清单及漏洞历史,禁止使用已知漏洞库(如Log4j)。

- 代码审计:通过SonarQube、Checkmarx扫描第三方SDK,确保无硬编码密钥、后门。

案例:SolarWinds供应链攻击导致250家企业系统被入侵,凸显SBOM重要性。

-

安全认证

- CC EAL4+:申请国际通用准则认证,证明设备具备抗中间人攻击、侧信道攻击能力。

- 国内认证:通过中国信通院泰尔实验室检测,获取《智能终端安全能力测评证书》。

周期:CC EAL4+认证周期约6-12个月,成本约50-100万元。

总结:分阶段实施路径

• 启用全盘加密(如AES-256)

• 完成等保2.0二级测评

• 申请CC EAL4+国际认证

• 接入威胁情报平台(如MISP)

• 实现硬件安全模块(HSM)国密算法支持

通过以上策略,企业可将多模态交互系统的设备安全风险降低80%以上,同时满足《网络安全法》《数据安全法》等合规要求。建议每季度开展红蓝对抗演练,持续优化安全水位。