揭秘 Supabase 安全:为什么 RLS(行级安全)是你的数据库的最后一道防线?_Supabase数据库安全最佳实践

揭秘 Supabase 安全:为什么 RLS(行级安全)是你的数据库的最后一道防线?🛡️

你是不是也遇到过 Supabase 一直提示你开启 RLS,但你觉得 SUPABASE_ANON_KEY 藏在后端就很安全了?🤔 许多开发者在初次接触 Supabase 时,都会有类似的困惑。今天,我们就来深入探讨 Supabase 的核心安全机制:行级安全(RLS),以及如何正确使用你的 API 密钥,确保数据万无一失!🔒

1. 认识你的 Supabase API 密钥 🔑

在 Supabase 中,我们主要会接触到两种 API 密钥:

1.1 SUPABASE_ANON_KEY (Public Key)

- 性质: 它就是为你的前端应用(如浏览器、移动 App)设计的公共 API 密钥。

- 用途: 用于客户端直接与 Supabase 交互,执行匿名操作(如读取公开数据、用户注册/登录)。

- 默认权限: 如果 RLS 未开启,它拥有对你数据库中所有表的完全读写权限!🚨 这意味着任何能获取到这个 Key 的人,都能随意操作你的数据库。

1.2 SUPABASE_SERVICE_ROLE_KEY (Secret Key)

- 性质: 这是你的超级管理员密钥!🔑 它是高度敏感的秘密密钥。

- 用途: 仅用于安全的后端环境,执行需要绕过 RLS 策略的管理员操作(例如:后台任务、数据迁移、用户管理等)。

- 权限: 它拥有对数据库的完全控制权,并且会绕过所有 RLS 策略。

- 重要警告: 绝对、绝对、绝对不能暴露在前端! ⚠️ 一旦泄露,你的整个数据库将面临巨大风险。

2. 为什么 RLS(行级安全)是你的救星?🌟

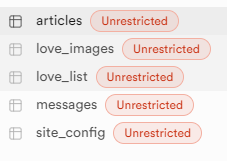

在你的 Supabase 控制台中,你可能已经注意到每个表旁边都有一个“Unrestricted”的标签,并且 Supabase 会不断提示你“RLS disabled”(如下图所示)。

2.1 RLS 是什么?

RLS 是 PostgreSQL 数据库层面的安全机制,它允许你定义细粒度的访问控制策略。简单来说,它就像你数据库里每一行的私人保镖!💂♂️ 你可以精确地控制:

- 谁(哪个用户、哪个角色)

- 能对哪一行数据

- 进行什么操作(读取、插入、更新、删除)

2.2 RLS 禁用时的巨大风险 😱

你可能会想:“我的 SUPABASE_ANON_KEY 放在后端使用,前端根本拿不到,这样不就安全了吗?”

答案是:不!这仍然是非常危险的! ❌

即使 SUPABASE_ANON_KEY 藏在后端,如果 RLS 没有开启,它依然是一个拥有无限制权限的公共密钥。这意味着:

- 后端漏洞风险: 你的后端代码并非无懈可击。如果你的后端应用程序存在任何安全漏洞(例如:SQL 注入、不安全的 API 端点、服务器端请求伪造 SSRF 等),攻击者一旦成功利用这些漏洞,他们就可以通过你的后端,利用这个拥有无限制权限的

ANON_KEY对你的数据库进行任意操作(读取、修改、删除所有数据)。RLS 的缺失,让你的后端成为了一个“敞开大门”的代理。 - 违背最小权限原则: 安全领域有一条金科玉律——“最小权限原则”。任何系统或用户都应该只拥有完成其任务所需的最低权限。如果你的后端使用

ANON_KEY并且 RLS 未开启,那么它就拥有了对数据库的完全控制权,这通常超出了它在处理普通用户请求时所需的权限。

总结: RLS 就像你数据库的最后一道防线。它在数据库层面提供了额外的安全保障,即使你的应用层(前端或后端)出现漏洞,RLS 也能大大限制攻击者能造成的损害范围。

3. Supabase 安全最佳实践:RLS 是基石! фундамент 🏗️

3.1 永远开启 RLS!✅

这是最重要的第一步。点击 Supabase 控制台中的“Enable RLS for this table”按钮,为你的所有敏感表开启 RLS。

3.2 精心设计你的 RLS 策略 📝

开启 RLS 后,你需要为每个表定义具体的策略。Supabase 的 RLS 策略基于 PostgreSQL 的策略系统,非常灵活。

你可以为以下操作类型定义策略:

FOR SELECT:读取数据FOR INSERT:插入数据FOR UPDATE:更新数据FOR DELETE:删除数据

在策略中,你可以使用 USING 和 WITH CHECK 子句来定义条件:

USING (condition):用于SELECT,UPDATE,DELETE操作,决定哪些行对当前用户可见或可修改。WITH CHECK (condition):用于INSERT,UPDATE操作,决定哪些新数据或修改后的数据可以被写入。

常用 RLS 策略示例:

Supabase 提供了内置的 auth 模式,你可以通过 auth.uid() 获取当前认证用户的 ID,通过 auth.role() 获取当前用户的角色。

示例 1: 公开可读,认证用户可写/修改自己的数据(例如:博客文章、用户发布的内容)

假设你的 articles 表有一个 author_id 列,存储文章作者的用户 ID。

-- 策略名称:Allow public readCREATE POLICY \"Allow public read\" ON public.articlesFOR SELECT USING (true); -- 任何人都可以读取所有文章-- 策略名称:Allow authenticated user to insert own articleCREATE POLICY \"Allow authenticated user to insert own article\" ON public.articlesFOR INSERT WITH CHECK (auth.uid() IS NOT NULL AND auth.uid() = author_id);-- 只有认证用户才能插入文章,并且插入时 author_id 必须是自己的 UID-- 策略名称:Allow owner to update own articleCREATE POLICY \"Allow owner to update own article\" ON public.articlesFOR UPDATE USING (auth.uid() = author_id);-- 只有文章的作者(通过 auth.uid() 匹配 author_id)才能更新自己的文章-- 策略名称:Allow owner to delete own articleCREATE POLICY \"Allow owner to delete own article\" ON public.articlesFOR DELETE USING (auth.uid() = author_id);-- 只有文章的作者才能删除自己的文章示例 2: 仅认证用户可读写自己的私有数据(例如:用户配置文件、购物车)

假设你的 user_profiles 表有一个 user_id 列,存储用户 ID。

-- 策略名称:Allow authenticated user to read own profileCREATE POLICY \"Allow authenticated user to read own profile\" ON public.user_profilesFOR SELECT USING (auth.uid() = user_id);-- 只有认证用户才能读取自己的个人资料-- 策略名称:Allow authenticated user to insert own profileCREATE POLICY \"Allow authenticated user to insert own profile\" ON public.user_profilesFOR INSERT WITH CHECK (auth.uid() IS NOT NULL AND auth.uid() = user_id);-- 只有认证用户才能插入自己的个人资料-- 策略名称:Allow authenticated user to update own profileCREATE POLICY \"Allow authenticated user to update own profile\" ON public.user_profilesFOR UPDATE USING (auth.uid() = user_id);-- 只有认证用户才能更新自己的个人资料-- 策略名称:Allow authenticated user to delete own profileCREATE POLICY \"Allow authenticated user to delete own profile\" ON public.user_profilesFOR DELETE USING (auth.uid() = user_id);-- 只有认证用户才能删除自己的个人资料3.3 正确使用 SUPABASE_SERVICE_ROLE_KEY 🤫

- 只在后端使用: 当你的后端需要执行一些管理员操作,并且这些操作需要绕过 RLS 限制时,才使用

SUPABASE_SERVICE_ROLE_KEY。 - 严格保密: 将此密钥存储在环境变量中,绝不能硬编码在代码中,更不能发送到前端。

3.4 客户端与后端交互的最佳实践 🤝

- 前端直接访问 Supabase: 对于公开数据读取、用户认证(注册/登录)等操作,前端可以直接使用

SUPABASE_ANON_KEY配合 RLS 策略进行访问。 - 后端作为代理: 如果你的前端需要执行一些复杂或敏感的数据库操作,或者需要整合其他业务逻辑,可以由前端调用你的后端 API,然后后端再使用用户的

access_token(或在必要时使用SERVICE_ROLE_KEY)来与 Supabase 交互。- 推荐: 后端在收到用户请求后,使用该用户的

access_token来初始化 Supabase 客户端,这样所有数据库操作都会自动应用到该用户的 RLS 策略上,确保权限隔离。

- 推荐: 后端在收到用户请求后,使用该用户的

3.5 其他重要的安全实践 🚀

- 环境变量管理: 永远不要将敏感信息(如 API 密钥)硬编码到代码中。使用环境变量来管理它们。

- 输入验证: 无论数据来自前端还是后端,始终在应用层和数据库层进行严格的输入验证,防止恶意数据注入。

- 速率限制(Rate Limiting): 在你的 API 网关或后端服务中实施速率限制,防止暴力破解和拒绝服务攻击。

- 定期审计: 定期检查你的 Supabase 项目的日志和安全设置,确保没有异常活动。

- 依赖更新: 及时更新你的 Supabase 客户端库和后端框架,以获取最新的安全补丁。

Supabase, RLS, 行级安全, 安全, 最佳实践, SUPABASE_ANON_KEY, SUPABASE_SERVICE_ROLE_KEY, PostgreSQL, 数据库安全, 后端安全, 前端安全, 数据保护, 策略, 访问控制, 最小权限原则, 开发, 教程, 指南。

Meta Description (供搜索引擎显示):

深入了解 Supabase RLS(行级安全)的重要性及其最佳实践。本文将揭示为何即使 SUPABASE_ANON_KEY 仅在后端使用,RLS 仍然是保护你数据库的关键防线,并提供详细的 RLS 策略示例和安全建议。