微软最近的几个BUG_id57

微软最近BUG挺多,我们来列举一下:

比较普通的BUG

- Windows 更新导致 SSD 故障:Windows 11 24H2(KB5063878、KB5063875)和 Windows 10(KB5063709、KB5063877、KB5063871、KB5063889)的 Defender 安全更新存在问题,在连续传输大文件时,尤其是单次传输超过 50GB、硬盘使用率又超过 60% 的情况下,可能会导致 SSD 或 HDD 出现严重故障,硬盘会从电脑中消失,文件资源管理器卡死或崩溃,出现 I/O 错误等。

- Windows 更新导致重置与恢复功能故障:微软 8 月发布的周二补丁更新,导致许多用户的 Windows 10 和 Windows 11 电脑的重置和恢复功能出现故障。用户尝试通过 “系统> 恢复 > 重置我的电脑” 或 “系统 > 恢复 > 使用 Windows 更新解决问题” 等方式进行重置或恢复时,都会失败。

- Windows 11 更新引发 NDI 串流问题:Windows 11 KB5063878 更新后,网络设备接口(NDI)协议出现严重性能问题。在使用 NDI 进行流媒体传输或在不同 PC 之间传输音频 / 视频内容时,可能会出现严重的卡顿、延迟和音视频不连贯问题,即便在低带宽条件下也会出现。受影响的应用包括 OBS 及 NDI Tools 等。

- Windows 系统存储相关漏洞:Check Point Research 发现微软 Windows 系统中存在六个新漏洞,其中包括一个可能是首个公开披露的基于 Rust 的 Windows 内核组件安全漏洞,该漏洞可能导致系统完全崩溃,迫使用户强制重启并立即断开网络连接。另外还有两个漏洞(CVE-2025-30388 与 CVE-2025-53766)允许攻击者在受影响系统上执行任意代码,使他们能够运行恶意软件,还有三个漏洞涉及内存损坏,主要导致信息泄露,其中 CVE-2025-47984 可通过网络远程泄露内存内容。

- Kerberos 漏洞:CVE-2025-53779 是 Kerberos 的 Windows 实现中的一个特权提升漏洞,该漏洞通过滥用 dMSA 配置实现,攻击者必须预先控制 dMSA 的两个属性才能成功利用该漏洞。

- Windows 图形组件漏洞:CVE-2025-50165 是 Windows 图形组件中的漏洞,漏洞利用是通过恶意 JPEG 文件进行的,该文件可以通过 Office 文档或其他方式传递,甚至访问网站或在 Outlook 中接收电子邮件也可能触发,该漏洞无需用户交互。

- Windows GDI + 漏洞:CVE-2025-53766 是 Windows GDI + 中的一个关键远程代码执行漏洞,攻击者可以通过缓冲区溢出实现代码执行,无需特权或用户交互,最令人担忧的利用途径是将恶意元文件上传到运行未指定 Web 服务的 Windows 计算机。

- DirectX 图形内核漏洞:CVE-2025-50176 是 DirectX 图形内核中的漏洞,可导致在内核上下文中执行代码,微软认为该漏洞被利用的可能性较大。

- Windows 恢复环境漏洞:在 Black Hat USA 2025 与 DEF CON 33 大会上,微软安全测试与进攻性研究团队(STORM)披露 Windows 恢复环境(WinRE)存在多个漏洞,相关漏洞编号为 CVE-2025-48800、CVE-2025-48003、CVE-2025-48804 和 CVE-2025-48818。攻击者可利用这些漏洞操控 WinRE 执行恶意代码,提取 BitLocker 密钥或直接复制加密数据,从而绕过 BitLocker 加密,窃取全盘加密数据。不过这些漏洞已在 2025 年 7 月星期二补丁活动日发布的累积更新中修复。

- SQL Server 信息泄露漏洞:CVE-2025-49719 是一个公开披露的 SQL Server 信息泄露漏洞,所有版本(回溯至 SQL Server 2016)均需安装补丁。该漏洞可在无需认证的情况下被利用,且许多第三方应用依赖 SQL Server 及受影响驱动,可能引发超出直接 SQL Server 用户范围的供应链风险。

- Microsoft Configuration Manager 远程代码执行漏洞:CVE-2025-47178 是 Microsoft Configuration Manager 中的远程代码执行漏洞,该漏洞利用所需权限极低,具有只读访问角色的用户或攻击者均可能利用。利用此漏洞可使攻击者以特权 SMS 服务账户身份在 Microsoft Configuration Manager 中执行任意 SQL 查询,进而操纵部署、向所有托管设备推送恶意软件或脚本、更改配置、窃取敏感数据等。

- SharePoint 漏洞:CVE-2025-53760 是 SharePoint 中的权限提升漏洞,CVE-2025-49712 是 SharePoint 中的远程代码执行漏洞。CVE-2025-49712 这个 RCE 漏洞需要身份验证,但与已知的身份验证绕过漏洞结合使用时非常危险,攻击者将此漏洞与之前的缺陷链接,可能实现服务器完全沦陷和数据泄露。

被称为“幽灵漏洞”的BUG

- 漏洞概述:“幽灵” 漏洞是基于处理器的分支预测机制产生的,它利用了现代微处理器为降低内存潜伏、加快执行速度的 “预测执行” 副作用。恶意程序可以通过操纵分支预测逻辑,从其他程序的内存空间中获取敏感信息,而无需提升权限。该漏洞于 2018 年 1 月被公开,相关的通用漏洞披露 ID 为 CVE-2017-5753 和 CVE-2017-5715。

- 影响范围:“幽灵” 漏洞影响范围极广,几乎所有的 Intel CPU 和 AMD CPU,以及主流的 ARM CPU 都受其影响,从个人电脑、服务器到移动端的智能手机等设备均未能幸免。

- 对微软系统的影响及修复:微软针对 “幽灵” 漏洞发布了相应的系统补丁,然而这些补丁在修复漏洞的同时,也带来了一些问题。例如,微软为 Windows 10 发布的针对 “幽灵” 漏洞的补丁 KB4100347,导致不少用户出现系统崩溃的问题,尤其是 AMD 平台的用户,部分使用 Intel 处理器的用户也受到了影响。此外,安装系统补丁本身虽不会影响 CPU 性能,但如果打开 SSBD(修补漏洞必需步骤),根据微软测试会出现性能损失。

另外,微软还存在与 “幽灵” 漏洞类似名称的漏洞,如 SMBGhost 漏洞(CVE-2020-0796),该漏洞源于 SMBv3 协议处理恶意压缩数据包时出现的错误,允许远程未经身份验证的攻击者在目标系统上执行任意代码。

幽灵错误之——ID 57错误

据IT之家消息:

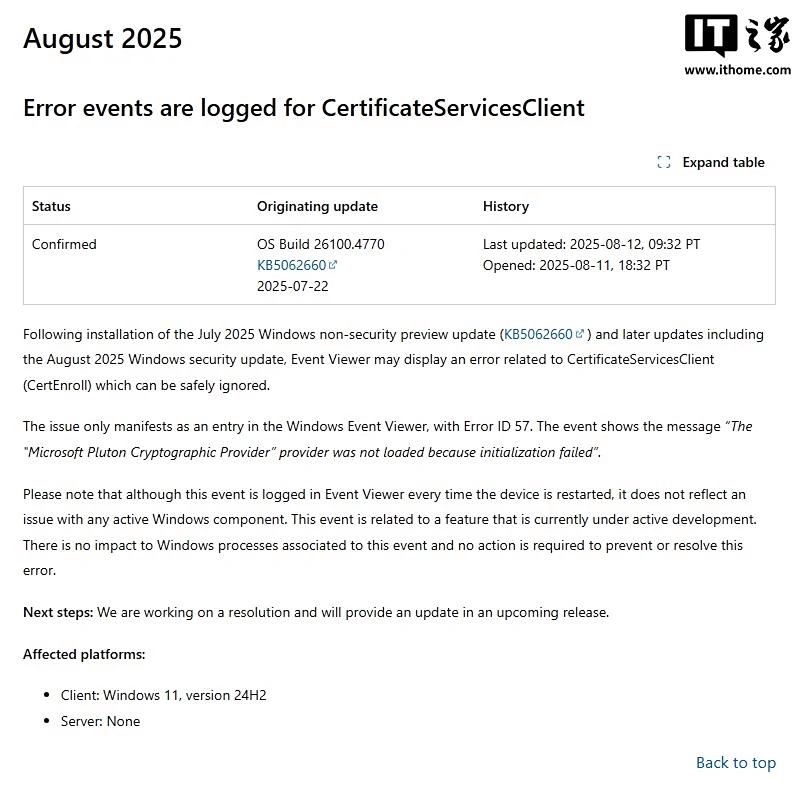

IT之家 8 月 13 日消息,科技媒体 NeoWin 昨日(8 月 12 日)发布博文,报道称微软提醒 Windows 11 24H2 用户,再次忽略事件查看器(Event Viewer)中跳出的相关错误。

IT之家此前报道,微软于今年 7 月承认 Windows 11 事件查看器存在 BUG,随后多次更正此类公告,最终于 7 月底修复了该防火墙错误。

而近期不少 Windows 11 用户反馈再次遭遇类似问题。微软更新 Windows Release Health 仪表板,称基于最新追踪调查结果,事件查看器会记录与 CertificateServicesClient(CertEnroll)相关的新错误。

具体表现为用户每次重启设备后,系统会记录事件 ID 57,提示“Microsoft Pluton Cryptographic Provider”初始化失败。

微软表示,该错误日志不会影响任何实际的 Windows 组件或系统功能,是开发新功能过程中出现的临时现象。因此,IT 管理员和普通用户均无需采取任何措施,也不会影响日常使用。

好了以上就是微软最近的BUG。算是《微软日报第一期》的第一条“微软的BUG”的续集。