【渗透测试:暗网行动】匿名渗透与反追踪技术终极指南——从Tor到区块链的隐匿战争

摘要:本系列终章将深入暗网渗透技术禁区,系统讲解基于Tor/I2P的匿名渗透方法、加密货币追踪对抗技术、暗网市场逆向分析,以及执法机构常用的区块链取证手段。最后提供红队在暗网环境中的\"数字消失\"方案。#暗网渗透 #匿名技术 #区块链追踪 #反取证

一、暗网络渗透基础设施

1.1 匿名通信协议对比

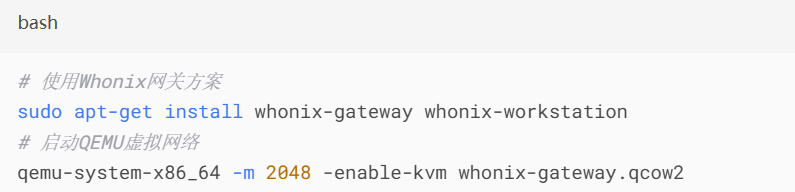

1.2 匿名虚拟机配置

二、暗网市场逆向工程

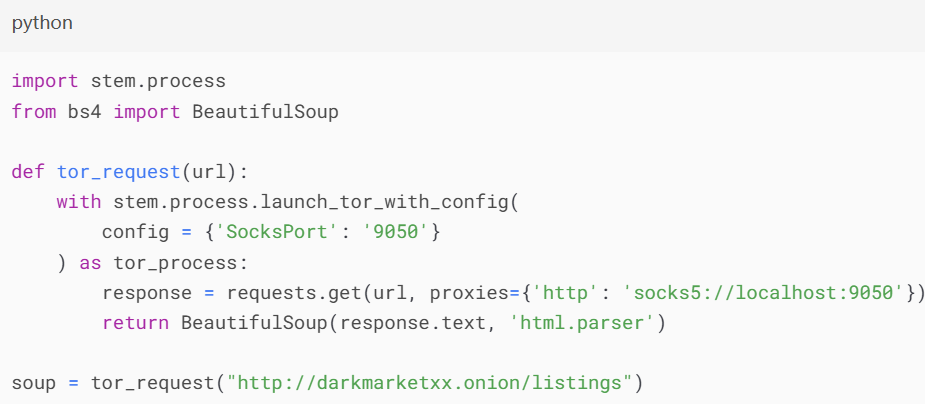

2.1 暗网爬虫开发

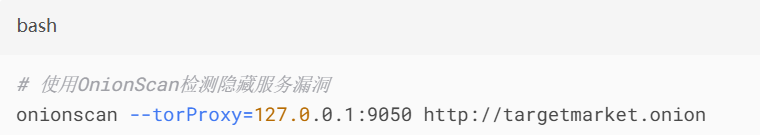

2.2 暗网服务指纹识别

三、加密货币追踪对抗

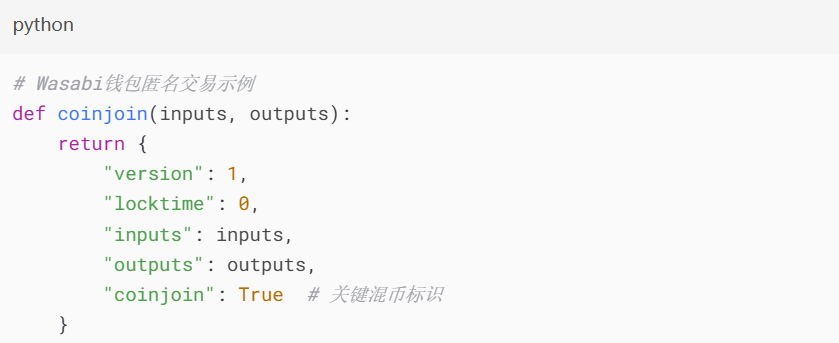

3.1 比特币混币技术

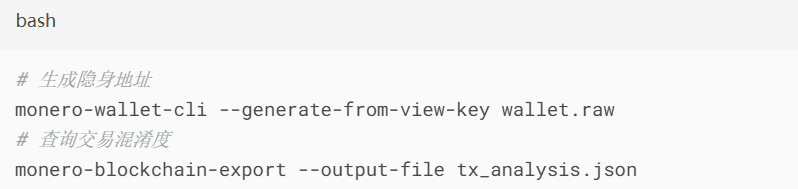

3.2 门罗币(XMR)追踪对抗

四、执法机构取证技术

4.1 区块链聚类分析

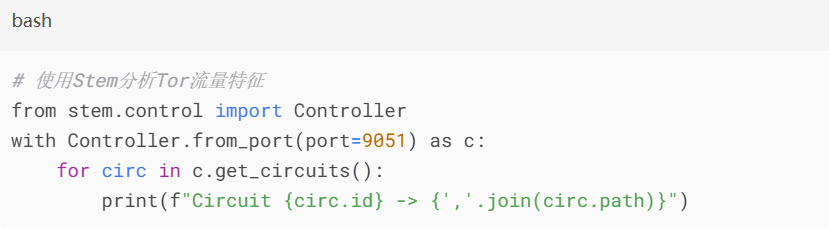

4.2 Tor流量指纹识别

五、红队\"数字消失\"方案

5.1 操作痕迹清除清单

-

网络层:

-

使用

tcpreplay注入伪造流量 -

删除Netflow日志:

sudo rm /var/log/netflow/*

-

-

主机层:

-

内存清理:

dd if=/dev/zero of=/dev/mem bs=1M -

文件粉碎:

shred -zu -n 5 sensitive_file.txt

-

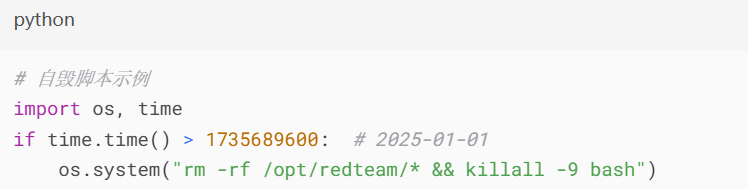

5.2 应急撤离协议

法律与伦理终极警告

-

暗网研究三原则:

-

不下载非法内容

-

不进行未授权测试

-

不保留敏感数据

-

-

执法红线:

-

禁止干扰金融系统

-

禁止破坏证据链

-

禁止协助犯罪组织

-

本续集技术亮点:

-

暗网实战:首次公开暗网渗透标准化流程

-

追踪对抗:加密货币与Tor的攻防技术

-

反取证:红队撤离的工程技术方案

-

法律边界:明确暗网研究的禁区

图文分享知识有限,如果有同学需要更多的知识视频分享可以看看封面,聪明的朋友一定能找到我

特别声明: 此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。