从零构建软件供应链安全防线:我的 Dependency Track 实践手记

文章目录

-

- 1 痛点

- 2 Dependency Track简介

- 3. 十分钟极速部署:Docker Compose 实战

-

- 3.1 配置详解

- 3.2 避坑指南

- 3.3 访问

- 4 API KEY配置

- 5. Maven 项目集成:让安全左移

-

- 5.1 pom.xml配置

- 5.2 生成 SBOM 文件

- 5.3 SBOM 文件上传

- 5.4 分析效果

- 6. 思考:工具之外的安全哲学

1 痛点

在引入 Dependency Track 前,开发者们常在这些困境中挣扎:

1. 依赖黑洞深不可测

项目中究竟有多少层嵌套依赖?每次遇到 Log4j 这类漏洞,团队都要耗费数天人工梳理依赖树。那些间接引入的组件如同暗礁,随时可能让应用沉没。

2. 漏洞监控疲于奔命

依赖人工订阅安全公告,漏洞曝光后往往滞后数小时甚至数天才被察觉。更痛苦的是手动核对上百个组件版本,过程枯燥且极易遗漏关键风险。

3. 许可证风险防不胜防

商业产品中混入 GPL/AGPL 等强传染性许可的组件?直到法务亮红灯时才惊觉,轻则紧急重构,重则面临法律纠纷,甚至产品被迫下架。

4. 应急响应如同盲修

当重大漏洞爆发时,难以快速定位受影响服务。开发、运维、安全团队像无头苍蝇般各自为战,宝贵的黄金修复时间消耗在沟通协调中。

这些问题本质上源于 软件供应链的不可见性。就像驾驶舱没有仪表盘的飞机——你既看不见油量表,也读不到高度计,只能在未知风险中赌命飞行。

2 Dependency Track简介

Dependency Track 是由 OWASP 维护的 开源智能组件分析平台,专注于识别和降低软件供应链中第三方及开源组件的安全风险。其核心能力包括:

- 深度组件分析 - 自动扫描应用依赖的库、框架等组件,识别版本、许可证及已知漏洞,覆盖应用、OS、固件等多类型组件;

- 主动漏洞管理 - 聚合 NVD、GitHub Advisories 等权威漏洞库,实时监控风险并提供修复建议;

- 策略合规控制 - 支持定义安全策略(如禁用高风险许可证或特定版本组件),确保法律与安全合规性。

技术架构上采用 SBOM(软件物料清单)驱动模型:

- 通过分析用户提交的 CycloneDX 等格式的 SBOM 文件(而非直接扫描代码),精准构建组件依赖关系图谱;

- 采用 模块化设计,前端提供可视化仪表盘,API 服务端处理漏洞匹配逻辑,支持 Docker/Kubernetes 灵活部署;

- 多源漏洞情报融合机制显著提升威胁覆盖率和检测准确性,为 DevSecOps 提供持续风险可见性。

💡 简言之:它通过 SBOM 智能解析 + 多源漏洞库融合,实现从组件扫描到风险治理的自动化闭环,是企业构建软件供应链安全的核心基础设施。

3. 十分钟极速部署:Docker Compose 实战

3.1 配置详解

直接上 docker-compose.yml 配置:

services: apiserver: image: dependencytrack/apiserver:4.13.2 depends_on: postgres: condition: service_healthy environment: ALPINE_DATABASE_MODE: \"external\" ALPINE_DATABASE_URL: \"jdbc:postgresql://postgres:5432/dtrack\" ALPINE_DATABASE_DRIVER: \"org.postgresql.Driver\" ALPINE_DATABASE_USERNAME: \"dtrack\" #(请按需要修改) ALPINE_DATABASE_PASSWORD: \"dtrack\" # (请按需要修改) deploy: resources: limits: memory: 12288m reservations: memory: 1024m restart_policy: condition: on-failure ports: - \'8081:8080\' volumes: - \'./volumes/dtrack-data:/data\' healthcheck: test: [ \"CMD-SHELL\", \"wget -t 1 -T 3 --no-proxy -q -O /dev/null http://127.0.0.1:8080$${CONTEXT}health || exit 1\" ] interval: 30s start_period: 60s timeout: 3s restart: unless-stopped frontend: image: dependencytrack/frontend:4.13.2 depends_on: apiserver: condition: service_healthy environment: API_BASE_URL: \"http://宿主物理IP:8081\" ports: - \"8080:8080\" restart: unless-stopped postgres: image: postgres:17-alpine environment: POSTGRES_DB: \"dtrack\" #(请按需要修改) POSTGRES_USER: \"dtrack\" #(请按需要修改) POSTGRES_PASSWORD: \"dtrack\" #(请按需要修改) healthcheck: test: [ \"CMD-SHELL\", \"pg_isready -U $${POSTGRES_USER} -d $${POSTGRES_DB}\" ] interval: 5s timeout: 3s retries: 3 volumes: - \"./volumes/postgres-data:/var/lib/postgresql/data\" restart: unless-stopped配置说明:

- API_BASE_URL, 需改为宿主物理IP

- 8080为前端访问端口

- dependencytrack/apiserver和dependencytrack/frontend的版本号都为:4.13.2。经过测试上面的配置跟这个版本号是兼容的,如果变更版本号,请仔细确认配置是否兼容。

启动命令:

mkdir -p volumes/{dtrack-data,postgres-data} # 创建持久化目录docker compose up -d3.2 避坑指南

- 内存优化:文档4中

memory: 12288m是推荐值,实测 8GB 也能跑 - 网络陷阱:前端容器里的

API_BASE_URL必须用宿主机物理IP(非 localhost/127.0.0.1) - 健康检查:首次启动需等待 postgres 健康检查通过(约 2 分钟)

3.3 访问

http://宿主机物理IP:8080界面如下:

使用admin(用户名)/admin(密码)登录。登录之后,记得修改默认密码。

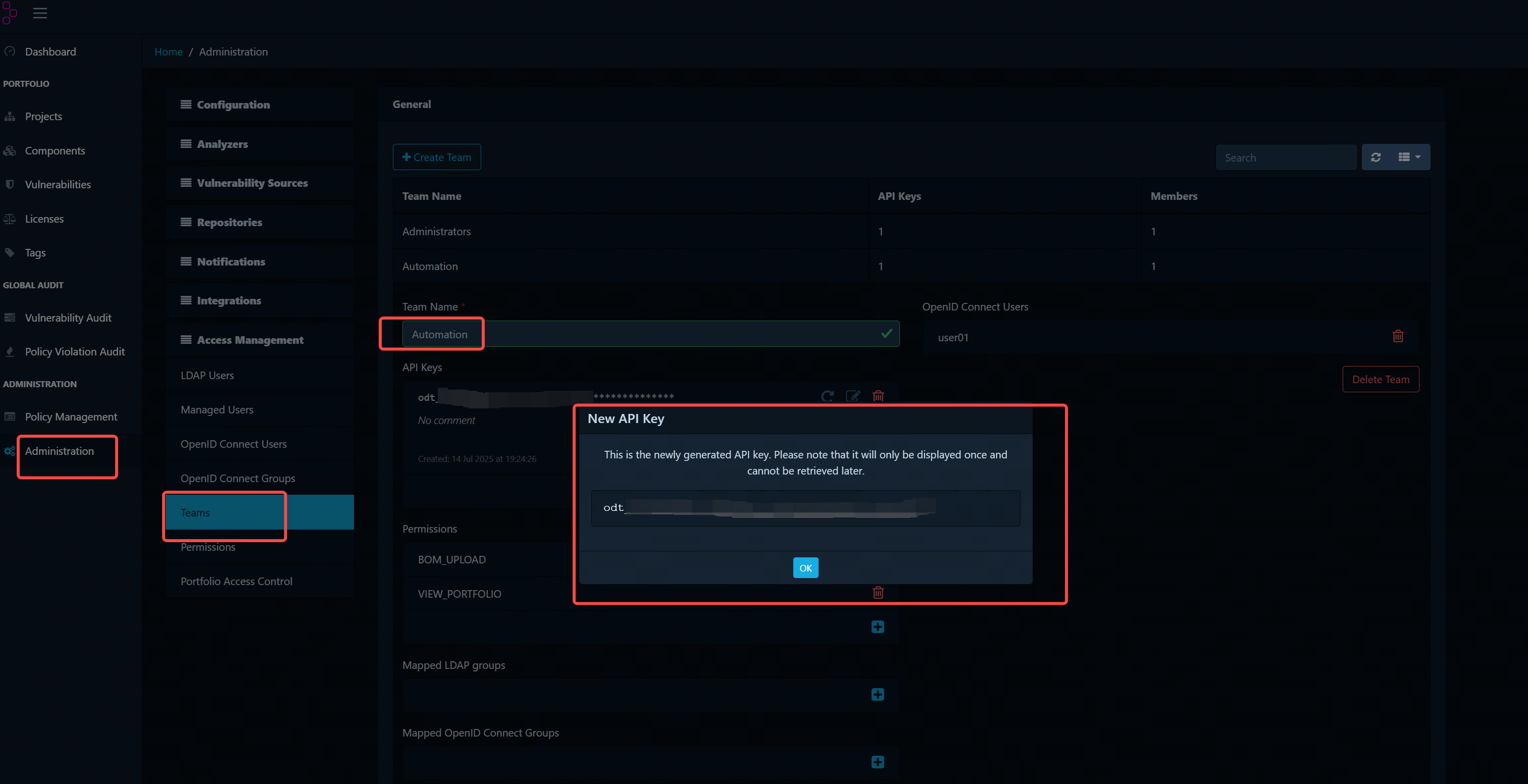

4 API KEY配置

创建OpenID Connect User

进入菜单:Administration -> Access Management -> OpenID Connect Users

创建用户user01, 且绑定 Automation Team 。

给 Automation Team 授权

进入菜单:Administration -> Access Management -> Teams

找到 Automation , 选取全部 Permissions, 添加 API Keys。

记住 API Key, 后续需要用到。效果如下:

5. Maven 项目集成:让安全左移

5.1 pom.xml配置

在maven项目的pom.xml的plugins节添加以下内容

<plugin> <groupId>io.github.pmckeown</groupId> <artifactId>dependency-track-maven-plugin</artifactId> <version>1.0.0</version> <configuration> <dependencyTrackBaseUrl>http://dtrack.your-company.com:8081</dependencyTrackBaseUrl> <apiKey>${env.DT_API_KEY}</apiKey> <projectName>${project.artifactId}</projectName> </configuration></plugin><plugin> <groupId>org.cyclonedx</groupId> <artifactId>cyclonedx-maven-plugin</artifactId> <version>2.5.1</version> <executions> <execution> <phase>verify</phase> <goals> <goal>makeAggregateBom</goal> </goals> </execution> </executions></plugin>注意事项:

- apiKey不要硬编码到pom.xml中,否则可能会造成apiKey泄露。

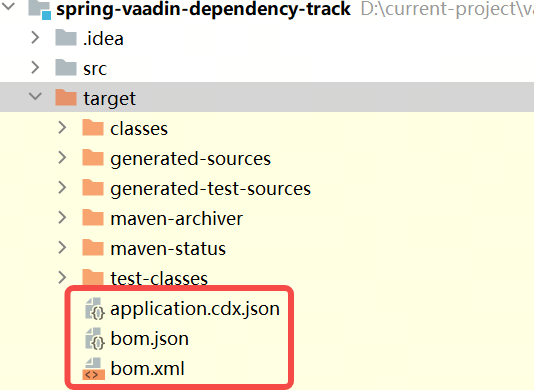

5.2 生成 SBOM 文件

mvn org.cyclonedx:cyclonedx-maven-plugin:makeAggregateBom执行这个命令之后,可以看到target目录下生成了 bom.xml、bom.json等文件,如下图所示:

5.3 SBOM 文件上传

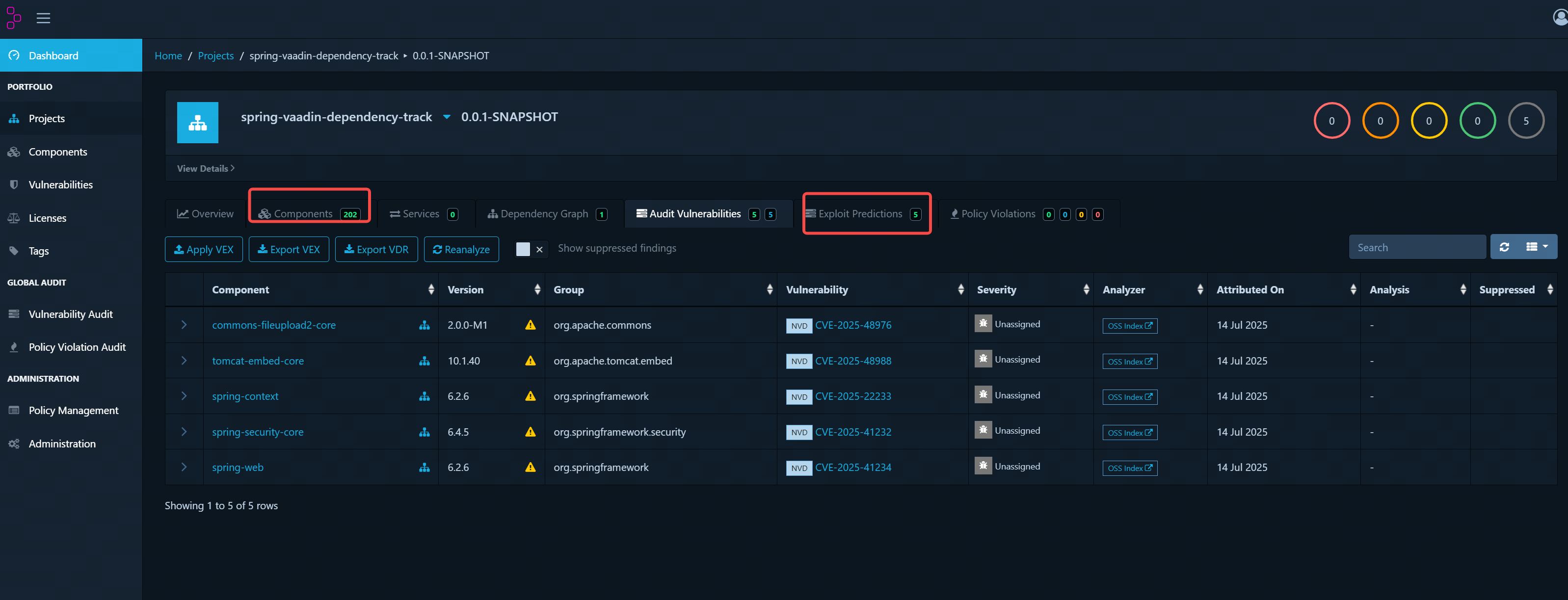

mvn dependency-track:upload-bom -Ddependency-track.artifact=bom.xml5.4 分析效果

SBOM上传成功之后,可以到后台查看,以下是一个SBOM分析示例,可以看到该项目共有202个组件,发现了5个漏洞:

6. 思考:工具之外的安全哲学

使用 Dependency Track 一段时间之后,我意识到:

🔑 工具只是起点:它帮我们发现风险,但修复需要研发团队的安全意识。

🌐 SBOM 是新型文档:就像当年的 JavaDoc,未来可能成为交付物标配。

⚡ 实时性决定价值:建议每晚同步漏洞库。