SEC_FirePower 第三天作业

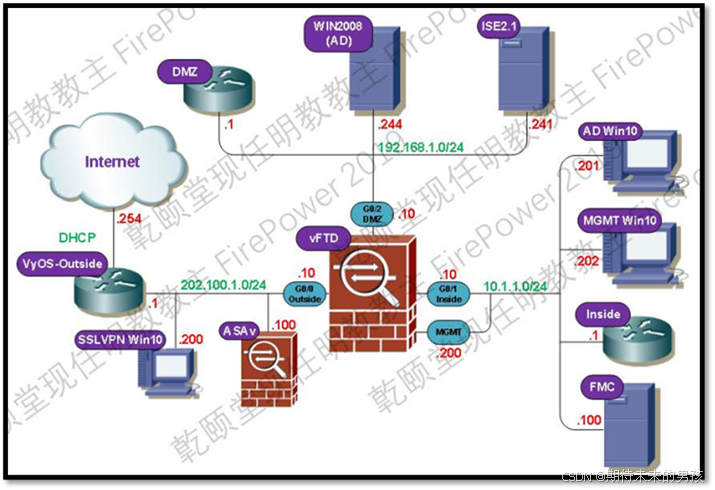

实验拓扑:

Firepower实验拓扑:

环境描述:

Firepower实验拓扑

- 本拓扑中包含两台防火墙,vFTD防火墙和ASAv防火墙为虚拟墙;三台路由器(Outside、Inside和DMZ);一台域控制器(WIN2008AD);一台FMC;三台WIN10(AD Win10、MGMT Win10、SSLVPN Win10);一台ISE2.1。

- 连接方式:本拓扑中的设备均为虚拟机桥接。

- 地址范围:

- Inside:10.1.1.1/24

- FMC:10.1.1.100/24

- AD WIN10:10.1.1.201/24

- MGMT Win10:10.1.1.202/24

- VyOS_Outside:202.100.1.1/24

- DMZ:192.168.1.1/24

- WIN2008:192.168.1.244/24

- ISE:192.168.1.241/24

- vFTD:

G0/0——202.100.1.10/24

G0/1——10.1.1.10/24

G0/2——192.168.1.10/24

MGMT——10.1.1.200/24

- 用户密码:

Chrome浏览器已做好书签

ISE: username:admin password:Cisc0123

WIN2008: username:administrator password:Cisc0123

FTD: username:admin password:Cisc0@123

FireAMP底层: password:Cisc0123

FireAMP上层: username:admin@cisco.com password:Cisc0123

FMC: username:admin password:Cisc0123

WIN10_AD: username:fpuser password:Cisc0123

WIN10_MGMT: username:qytuser password:Cisc0123

SSLVPN: username:administrator password:Cisc0123

- 注意事项:

- 配置前请先恢复快照,以免之前同学留下的配置影响实验。

实验需求:

- 简单介绍NGIPS有哪些默认策略。

解答:

##文字描述##

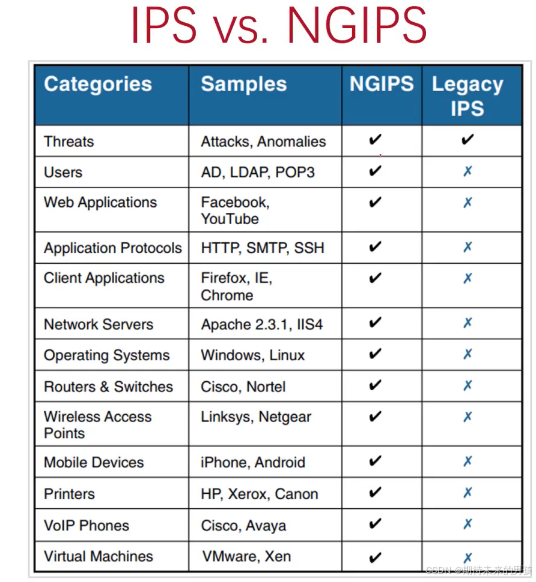

下一代入侵防御系统(NGIPS)能够阻断大多数攻击所利用的漏洞、脆弱点和威胁。该系统使组织能够洞察网络中的威胁、漏洞、设备、操作系统、应用程序、用户及网络行为。一旦获取相关信息,系统可结合上下文关联数据,并自动决策以保护组织环境。

默认策略:

默认策略:

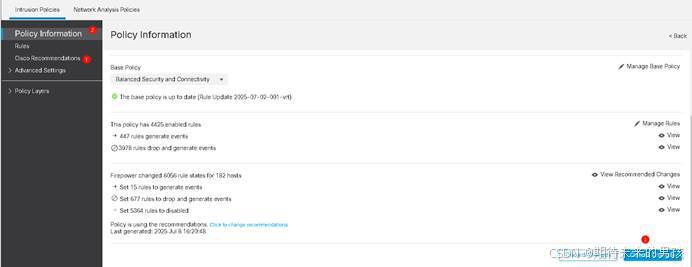

- 平衡安全和连接:

- 连接高于安全

- 安全高于连接

- 最大检测

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

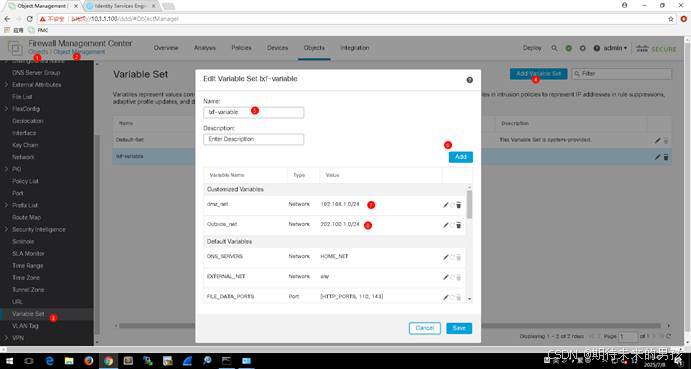

创建变量

创建IPS策略

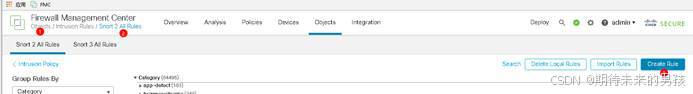

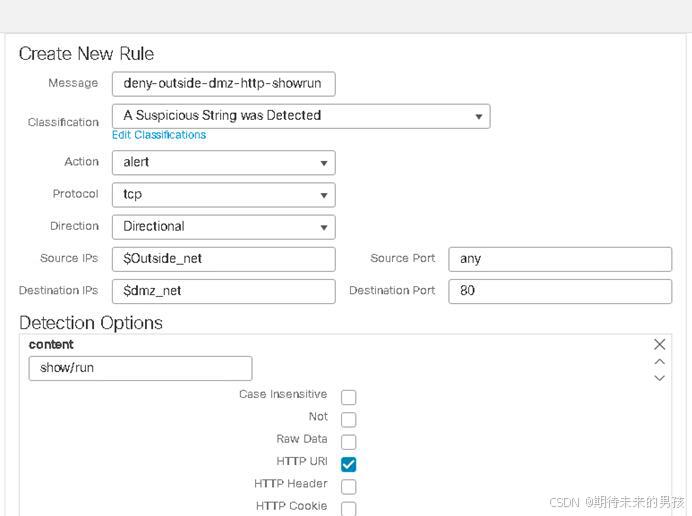

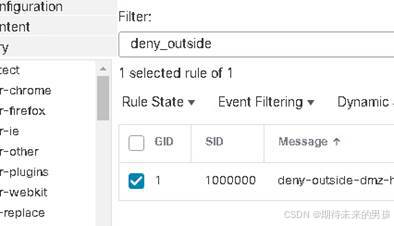

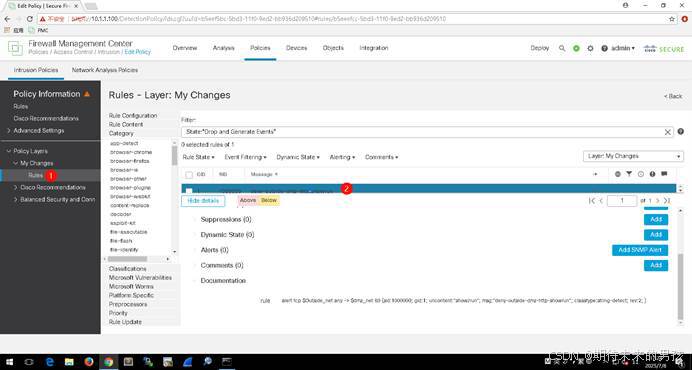

创建IPS规则

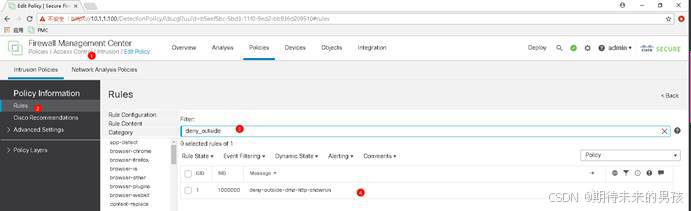

调用IPS规则

Snort2版本

查看详情

Snort3 版本

alert tcp $Outside_NET any -> $DMZ_NET 80

(

msg: \"Match Any to DMZ HTTP Traffic\";

gid:2000;

sid: 1000000;

http_uri;

content:\"show/run\";

classtype:string-detect;

)

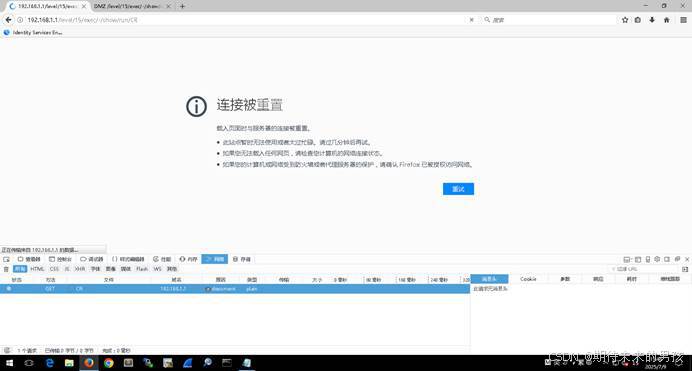

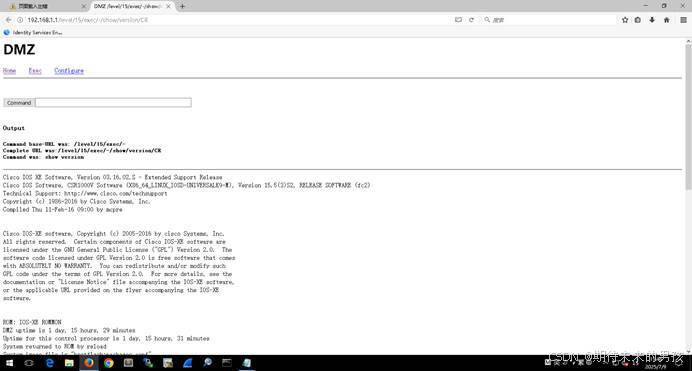

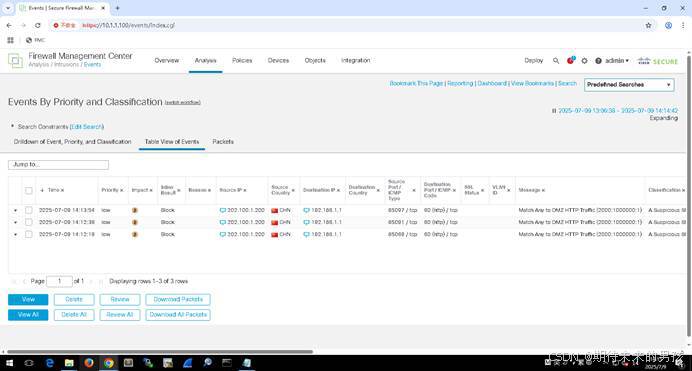

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

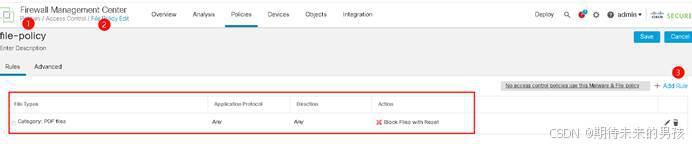

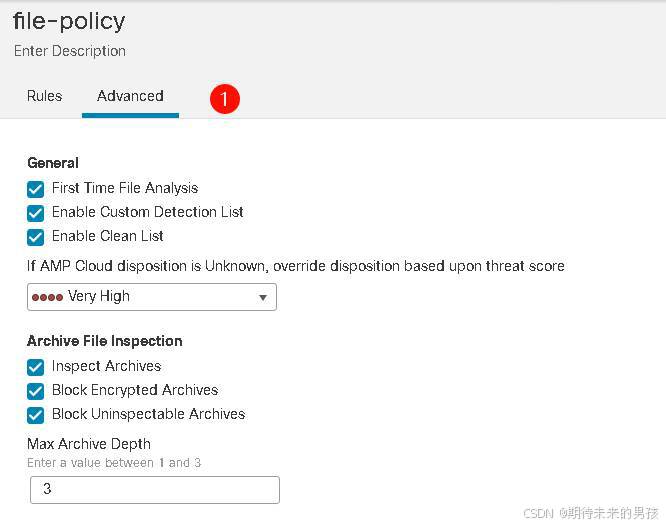

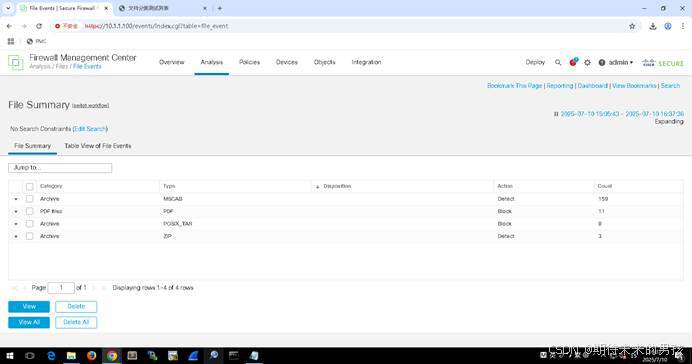

- 使用文件过滤功能过滤PDF文件,并测试对正常PDF,PDF压缩文件,修改PDF后缀名的PDF文件的过滤效果,查看日志并截图。

提示:测试文件在win2008服务器上

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

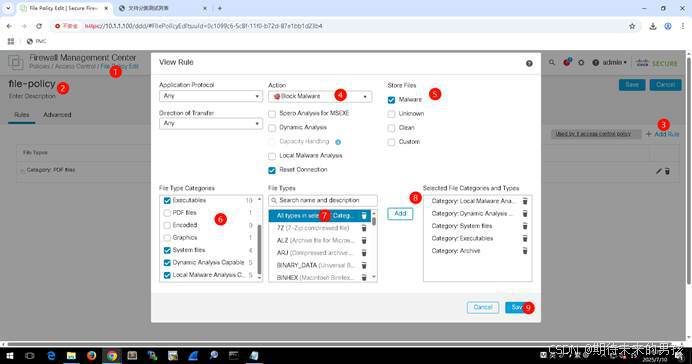

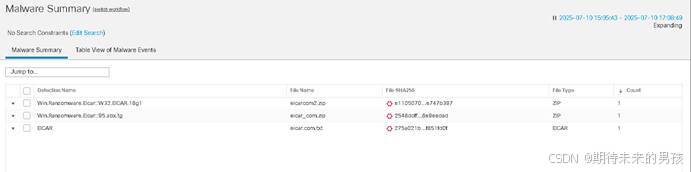

- 使用AMP文件规则,通过http和https下载病毒测试文件,查看AMP阻止日志并截图。

提示:测试文件在win2008服务器上

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

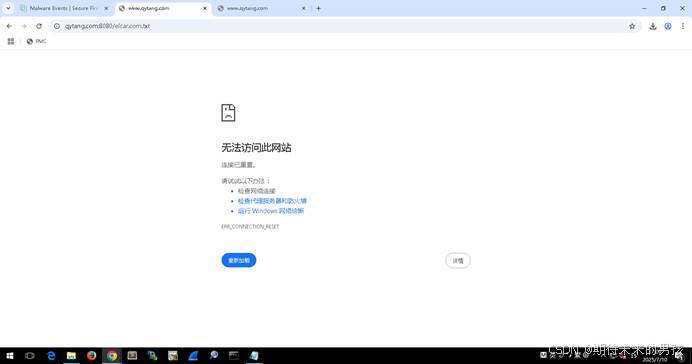

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

HTTP

HTTPS

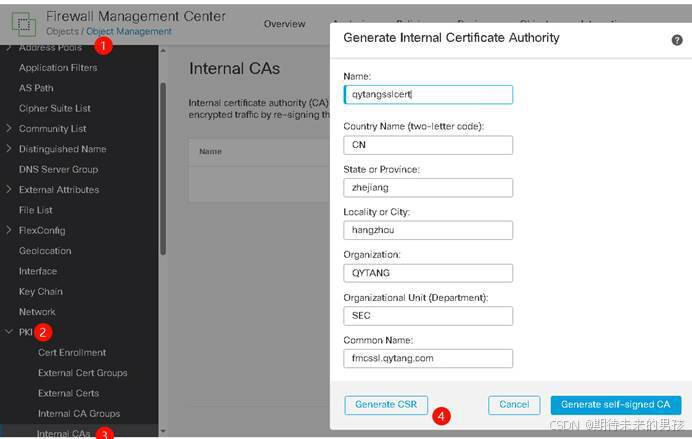

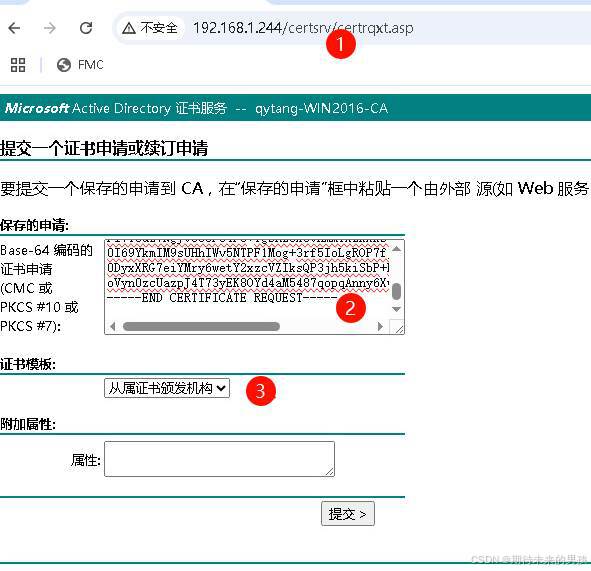

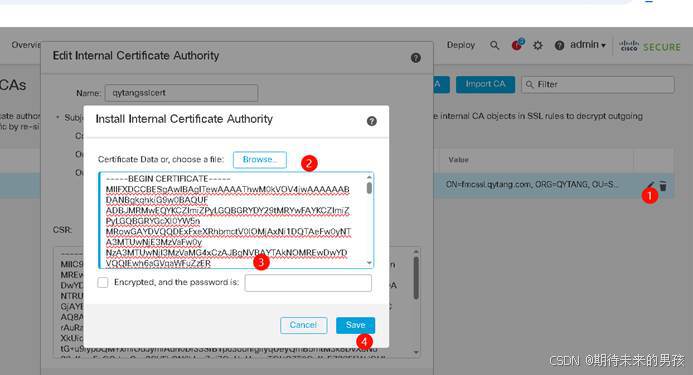

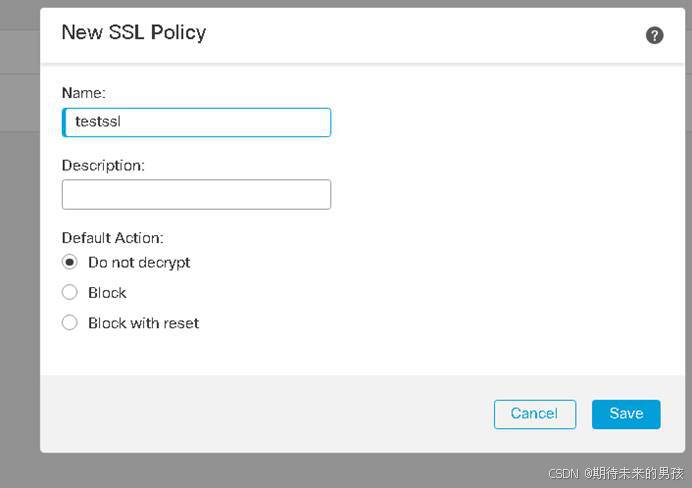

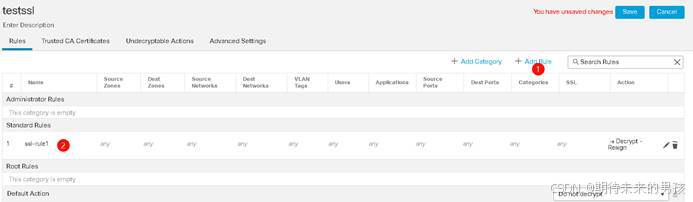

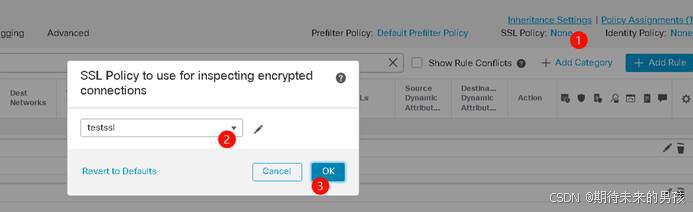

- 申请内部证书,并创建SSL Policy解密。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##

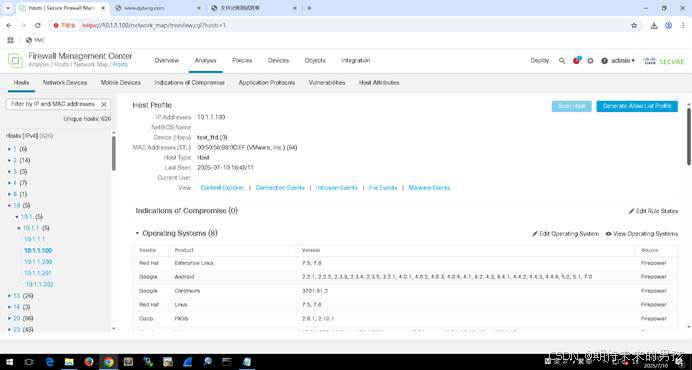

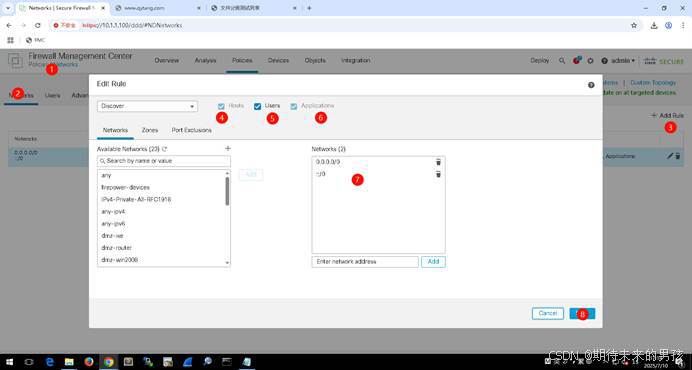

- 配置Network Discovery策略,并查看发现结果。

设备配置:

##此处展示各设备的配置,可以粘贴文字,也可以粘贴截图##

测试现象:

##此处展示实验需求的测试结果,可以粘贴文字,也可以粘贴截图##