【课程笔记】华为 HCIE-Cloud Computing 云计算04:华为云Stack LLD设计_华为云stack网络平面

华为云Stack LLD设计

目录

华为云Stack LLD设计

一、整体架构设计

二、网络设计

三、部署设计

一、整体架构设计

二、网络设计

HCS网络平面设计

(1)公共服务平面

①External_OM(OpenStack manager):HCS云平台管理平面,主要负责运维接入对接外部服务器,以及流量转发,分为了Cascading管理流量和Cascaded被管理流量

②DMZ_Service:公共服务区云服务使用的网络,包括LVS、Nginx负载均衡类服务,CloudConsole云控制服务以及相关的一些接入性控制服务。同时包含了高级云服务和底层VM互通的网络服务提供

(2)存储平面

①管理存储平面:Management_Storage_Data

②业务存储平面:Service_Storage_Data

(3)OpenStack管理平面

①External_Relay_Network:租户内大网平面,主要是负责VM内部与管理侧相关服务进行通信的需求,由于在实际使用过程中,多个VPC内部的VM地址可能重叠,但是这些VM在访问公共服务以及相关的管理服务的时候,是不能使用VPC内部IP的,会导致网络冲突,所以就需要内大网平面进行NAT转换,将VPC内部的地址转换为不冲突的IP,保证每个VM的内大网地址是唯一的,这样就可以避免冲突,保证全局内大网地址唯一

-

内大网的分配一般来说会建议分配一个非常大的网段,尤其是在业务量比较大的情况下,因为内大网分配的IP地址是要求全局唯一的,但是内部的VM数量是非常多的。所以内大网分配的网段IP数量一定要非常多,一般建议选择10.0.0.0/10这个范围以上

②Internal_Base:内部管理平面,主要承担的是PXE流量(DHCP网卡启动),OpenStack的南向通信,代理、运维、网络配置手机、升级、告警、公共服务等相关的流量。所以Internal_Base一般也建议选择一个比较大的网段,如172.16.0.0/15网段,这个网段内的IP,也是通过DHCP分配的,由OpenStack进行分配

规划规则

①单个Region内,所有网络平面的分配是不允许冲突的

②多个Region的时候,建议不要选择合并设计IP,最好是分开设计,全局统一IP设计的时候,容易造成IP地址不足

③针对于网络服务、VPN、专线服务等固定IP的设计,不允许冲突,不能复用,即不允许一个公网IP,即作为网络出口也作为专线接入接口,这样做容易造成网络拥塞和网络冲突

④External_OM平面在进行管理的时候,必须要和BMS、存储的带外管理网络互通。其他服务也遵循这个概念,但是大数据FusionInsight HD除外

⑤规划的IP地址,至少要以120%的标准超分

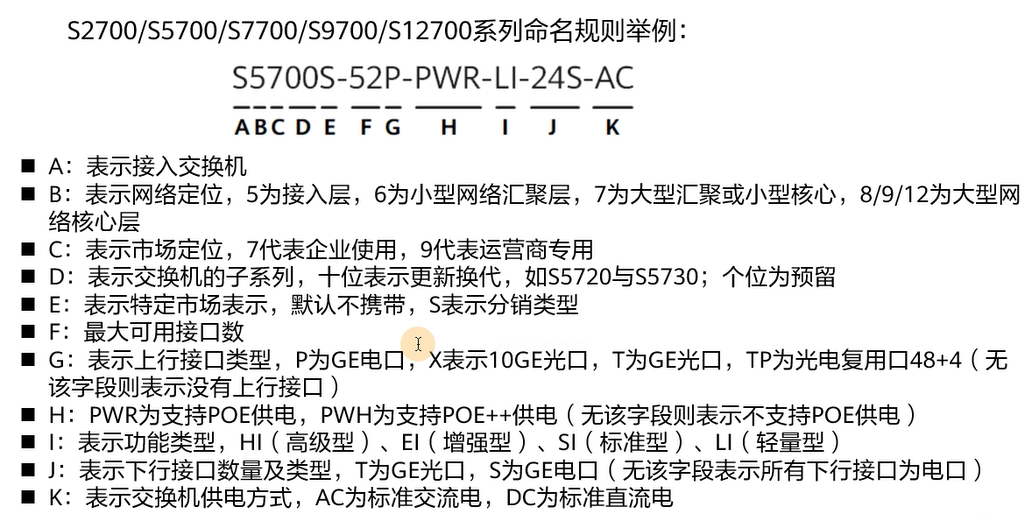

交换机VRF(虚拟路由转发)设计

交换机中不同功能的接入和流量必须要做好隔离,不允许在交换机层面进行互通

如果真的平面之间需要进行互通,则需要通过北向转发,到防火墙层面通过安全策略开放互通

交换机的几种流量设计:

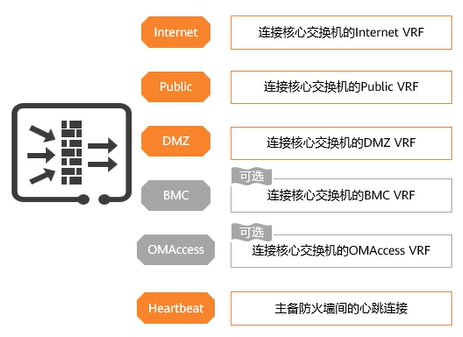

①InterNet:主要是承担外部访问流量,虽然名字叫互联网,但是实际设计的时候,只要是从外部来的流量,都属于外部访问流量,这个流量可以来自于公网,也可以来自于内部的东西向或者是南向流量。所以这种流量名字也可以被叫做External

-

②Public:也成为公共区流量,主要传递的是内部运维流量和云服务之间通讯流量,包括前往内大网、东西向以及VXLAN相关的多种流量都是通过公共服务平面转发

-

③DMZ:主要负责的是云服务业务流量,包括对公网暴露的服务的流量

-

④BMC:底层带外管理流量,一般不建议管理业务流量和带外管理流量通过一台服务器进行转发,最好是底层带外管理流量接入专门的交换机进行统一纳管

-

⑤OM Access:运维接入平面,主要是远程接入和本地运维使用,属于可选项,一般来说可以和管理业务平面使用相同的交换机。但是在高安全的场景下,比如等保和涉密场景,业务、管理、带外管理、运维需要通过不同的设备做物理隔离

(4)防火墙域设计

为了能够满足网络安全性需求,我们将不同设备接入的物理连线划分到对应的domain域中,通过安全区域的设计,将各种流量进行隔离,根据用户的需求,底层交换机由多少个网络平面类型,防火墙就应该由多少个安全区域

(5)网络互联设计

①核心网互联IP规划需要遵循可用,足够使用即可,不要多分IP,即交换机和出口PE或外部接入TOR之间的访问,IP地址至少需要一个30位掩码的IP规划。如果交换机连接不同设备使用不同网段,那么就配置30位掩码,即2个可用IP配置在连接的设备两端。多设备使用相同的VLAN时,根据实际需求按需分配

②核心区和防火墙互联的时候,需要保证交换机的每个平面或者说时防火墙的每个安全区域都要和核心交换机有一个网段做互联,不要使用相同网段的IP。每对互联的地址,至少是29位IP(6个可用IP,防火墙1,核心交换机1,接入TOR 1,业务服务器1),根据实际提供服务的服务器的数量进行合理划分,建议超分50%

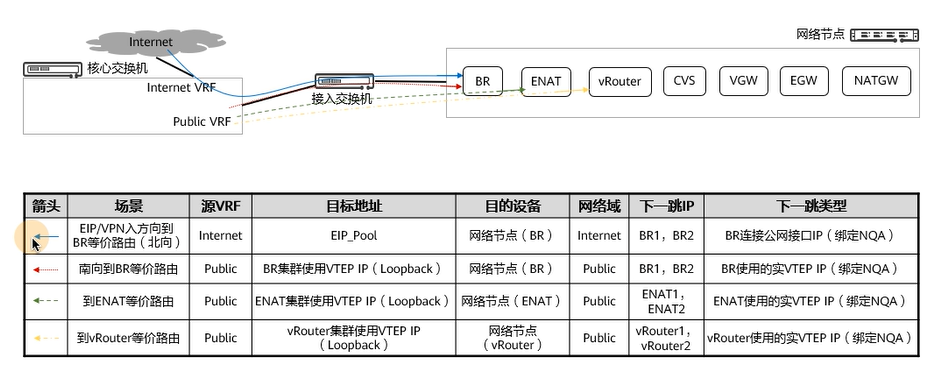

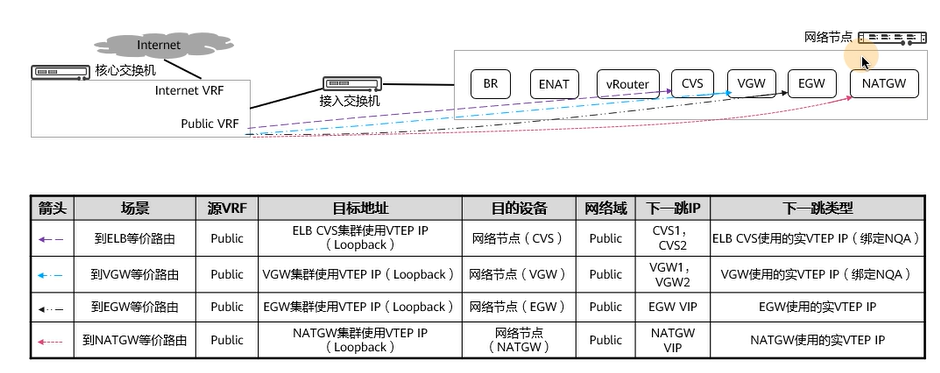

(6)静态路由设计

交换机对于整体性转发或默认路由转发都需要以静态路由配置,静态路由需要完成几个任务

①默认路由到PE:负责对外转发流量

②默认路由由核心交换到管理墙:负责将网络平面的流量转发到防火墙的安全区域网关或VRF,每个VRF都需要由默认路由的存在

③公网访问:公网访问的流量,首先需要通过核心交换转发到防火墙进行安全检查,所以访问内部的流量都需要先行转发到防火墙,然后再通过核心交换转发到对应的位置

④网络节点流量转发:外部访问流量,经过防火墙之后,会被转发到BR进行内部转发(SDN),内部流量根据转发的位置不同,转发到相应的服务,BR(外部访问),ENAT(外部访问、VPC互访、云连接)、vRouter(跨网段站点内互访使用)......参考HCS网络流量概述章节

防火墙的静态路由分为了两个部分,对外使用默认路由直接转发到出口PE,对内通过VRF进行转发即可

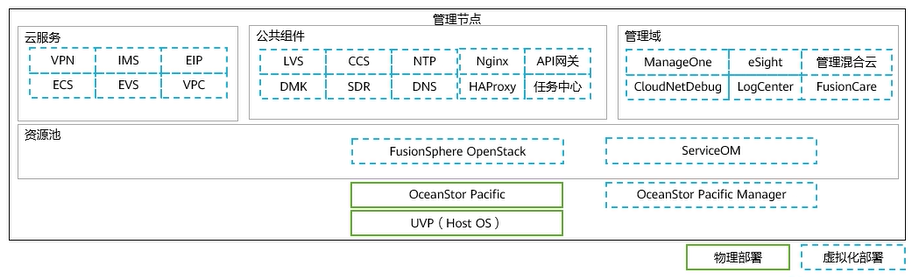

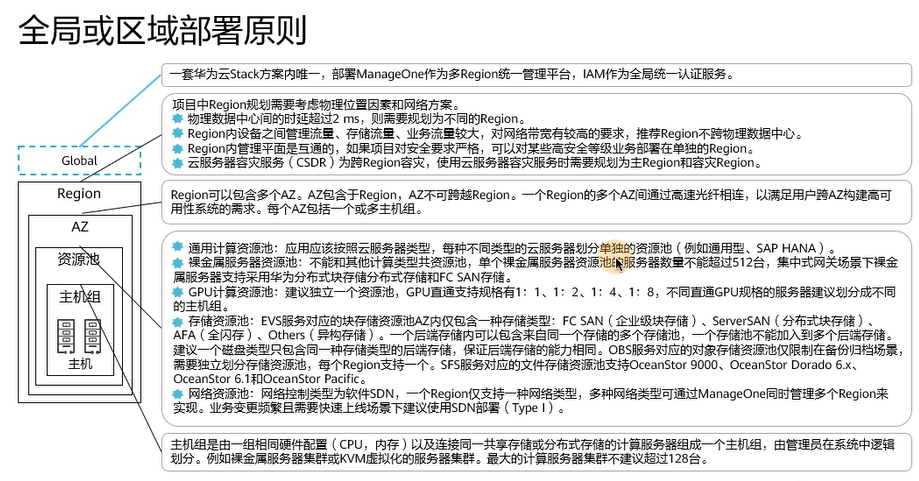

三、部署设计

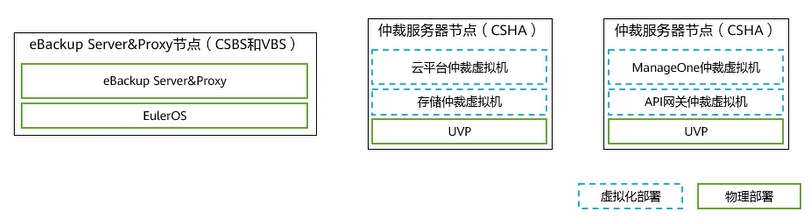

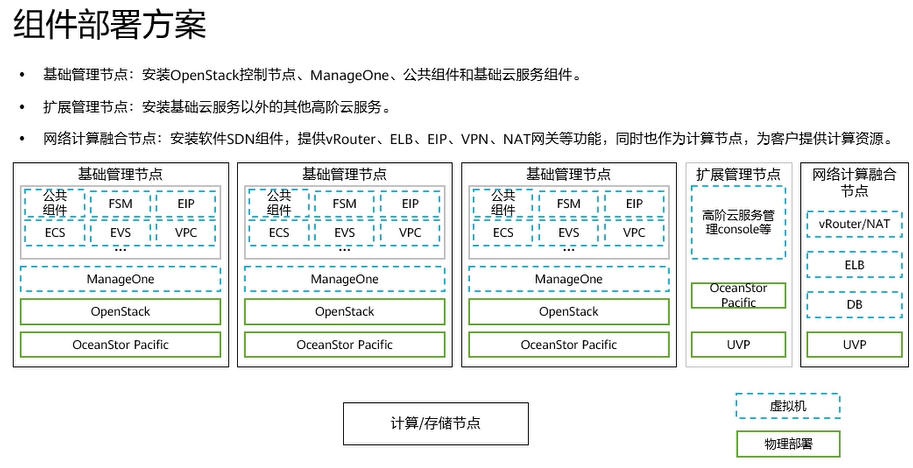

基础控制节点至少3台,网络计算融合节点至少2台,计算节点按需设置,扩展管理节点根据部署的高阶云服务进行扩展:

①管理节点

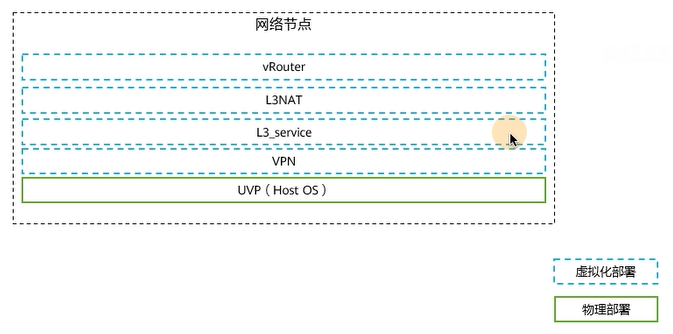

②网络节点

由于网络服务是通过SDN实现的,所以均支持虚拟化部署

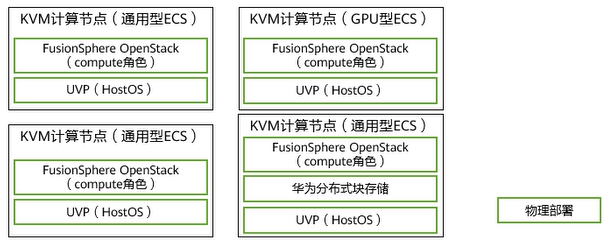

③基础云服务节点(ECS、EVS)

通用ECS是必选的,计算节点中的EVS是可选的,但是EVS服务是必选的。计算节点中的EVS是属于扩展资源类,EVS服务是ECS启动的必选项,如果不使用计算节点的存储资源建设EVS,那么就必须通过其他形式实现,如IPSAN、Dorado存储、OceanStor Pacific等

-

ECS和EVS并没有在基础云服务中直接安装,只是按照了一个可用发放和创建ECS和EVS的管理框架,即FusionSphere OpenStack,实际安装的时候,就是按照这个进程和服务接口

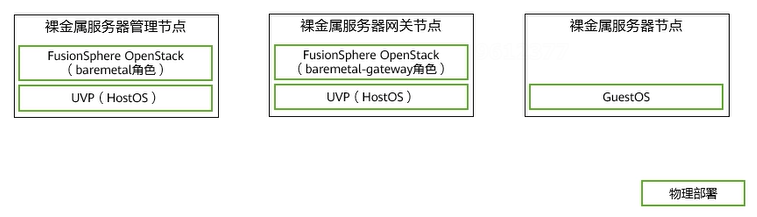

④BMS节点

可选服务,如果安装BMS,那么FusionSphere OpenStack和BMGW是必须要安装的,其他的待发放的BMS节点,都没有预制相关的进程,仅当用户下发请求要求拉起BMS的时候FusionSphere OpenStack才会下发请求到BMS节点,加载EVS硬盘拉起系统给用户使用

⑤备份和高可用性节点

ebackup:备份容灾服务,预制安装ebackup服务端、代理。Agent客户端仅当发起备份容灾的业务的时候,才会安装在被备份和容灾的系统上。ebackup本身是一个软件,预制在EulerOS系统中,我们没办法直接装ebackup软件,只能是安装系统,系统自动化会部署好(ebackup虽然在图中标识必须要物理部署,但是实际上虚拟机部署也可以用)

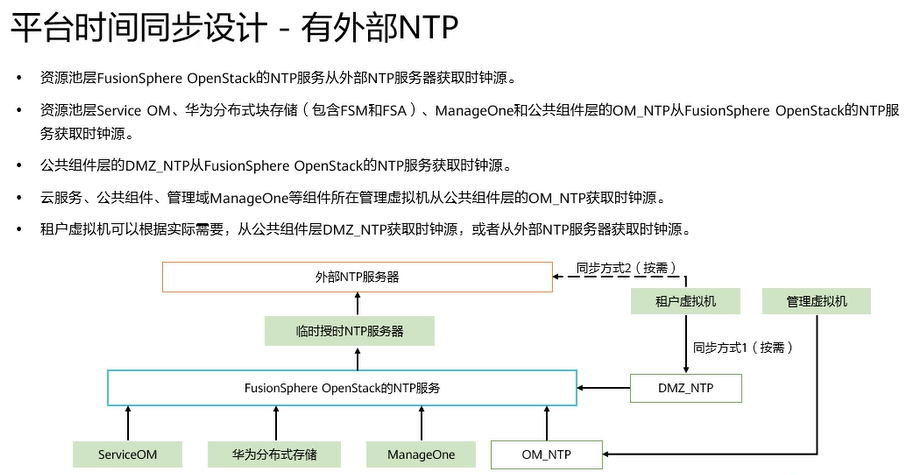

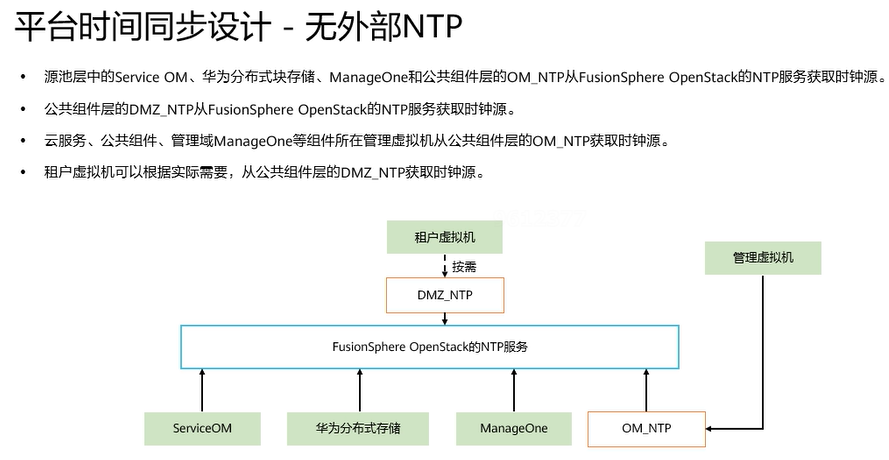

⑥时间同步

全局所有的服务器、所有的进程、所有的业务,必须要保证时间差不能超过5min,否则会直接导致业务离线。在实际交付中,必须要配置NTP时钟源,时间可以不正确,但是必须全局一致

如果没有时钟源,建议配置一个时钟服务器,可以以虚拟机的形式进行提供,但是要绝对保证稳定,全局和时钟源进行时间同步