GRE实验

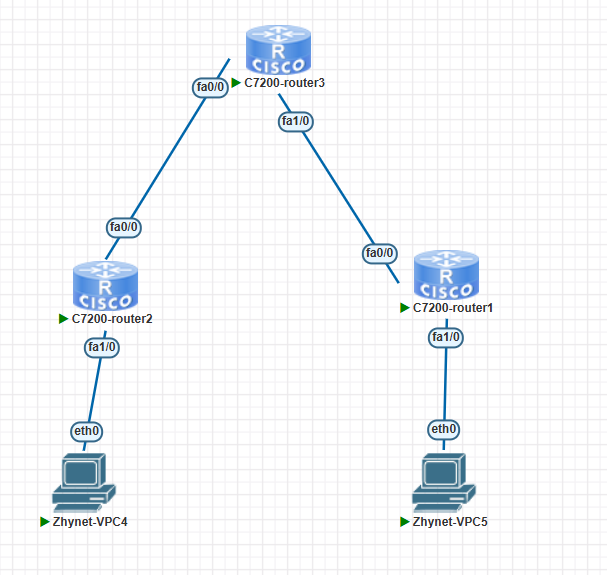

一、实验拓扑

二、试验配置

1.静态路由实现GRE

R1配置:

Router(config)#int fa1/0Router(config-if)#ip add 192.168.20.1 255.255.255.0Router(config-if)#int fa0/0Router(config-if)#ip add 172.1.1.2 255.255.255.0Router(config-if)#exitRouter(config)#ip route 0.0.0.0 0.0.0.0 172.1.1.1Router(config)#interface tunnel 0Router(config-if)#ip add 1.1.1.1 255.255.255.0Router(config-if)#tunnel source fastEthernet 0/0Router(config-if)#tunnel destination 172.1.2.2Router(config-if)#exitRouter(config)#ip route 192.168.36.0 255.255.255.0 tunnel 0R2配置:

Router(config)#int fa1/0Router(config-if)#ip add 192.168.36.1 255.255.255.0Router(config-if)#int fa0/0Router(config-if)#ip add 172.1.2.2 255.255.255.0Router(config-if)#exitRouter(config)#ip route 0.0.0.0 0.0.0.0 172.1.2.1Router(config)#interface tunnel 0Router(config-if)#ip add 1.1.1.2 255.255.255.0Router(config-if)#tunnel source fastEthernet 0/0Router(config-if)#tunnel destination 172.1.1.2Router(config-if)#exitRouter(config)#ip route 192.168.20.0 255.255.255.0 tunnel 0R3配置:

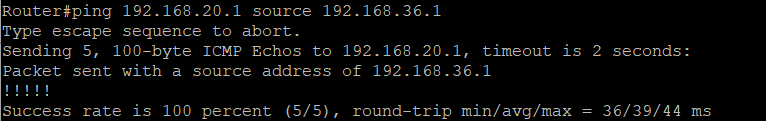

Router(config)#int fa1/0Router(config-if)#no shutRouter(config-if)#no shutdownRouter(config-if)#ip address 172.1.1.1 255.255.255.0Router(config-if)#int fa0/0Router(config-if)#ip address 172.1.2.1 255.255.255.0Router(config-if)#no shutdownR2pingR1:

本实验现象:

在ping包过程中的数据包没有加密

2.OSPF over GRE

R1配置

Router(config)#interface tunnel 0Router(config-if)#ip add 1.1.1.1 255.255.255.0Router(config-if)#tunnel source fastEthernet 0/0Router(config-if)#tunnel destination 172.1.2.2Router(config-if)#exitRouter(config)#no ip route 192.168.36.0 255.255.255.0 tunnel 0Router(config)#router ospf 1Router(config-router)#network 192.168.20.0 0.0.0.255 a 0Router(config-router)#exitR2配置

Router(config)#interface tunnel 0Router(config-if)#ip add 1.1.1.2 255.255.255.0Router(config-if)#tunnel source fastEthernet 0/0Router(config-if)#tunnel destination 172.1.1.2Router(config-if)#exitRouter(config)#no ip route 192.168.20.0 255.255.255.0 tunnel 0Router(config)#router ospf 1Router(config-router)#network 1.1.1.0 0.0.0.255 a 0Router(config-router)#network 192.168.36.0 0.0.0.255 a 0Router(config-router)#exit本实验现象:

OSPF邻居通过tunnel隧道建立,ospf数据包来触发GRE,OSPF数据报文承载在GRE数据包中,学习到对方的私网路由

3.GRE over IPSec

R1配置

Router(config)#interface tunnel 0Router(config-if)#ip add 1.1.1.1 255.255.255.0Router(config-if)#tunnel source fastEthernet 0/0Router(config-if)#tunnel destination 172.1.2.2Router(config-if)#exitRouter(config)#crypto isakmp enableRouter(config)#crypto isakmp policy 1Router(config-isakmp)#authentication pre-shareRouter(config-isakmp)#hash md5Router(config-isakmp)#group 2Router(config-isakmp)#encryption desRouter(config-isakmp)#exitRouter(config)#crypto isakmp key 0 cisco address 172.1.2.2Router(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmacRouter(cfg-crypto-trans)#exit Router(config)#access-list 101 permit ip host 172.1.1.2 host 172.1.2.2Router(config)#crypto map cisco 10 ipsec-isakmpRouter(config-crypto-map)#set peer 172.1.2.2Router(config-crypto-map)#set transform-set ciscoRouter(config-crypto-map)#match address 101Router(config-crypto-map)#exitRouter(config)#interface fastEthernet 0/0Router(config-if)#crypto map ciscoR2配置

Router(config)#interface tunnel 0Router(config-if)#ip add 1.1.1.2 255.255.255.0Router(config-if)#tunnel source fastEthernet 0/0Router(config-if)#tunnel destination 172.1.1.2Router(config-if)#exitRouter(config)#crypto isakmp enableRouter(config)#crypto isakmp policy 1Router(config-isakmp)#encryption desRouter(config-isakmp)#authentication pre-shareRouter(config-isakmp)#hash md5Router(config-isakmp)#group 2Router(config-isakmp)#exitRouter(config)#crypto isakmp key 0 cisco address 172.1.1.2Router(config)#crypto ipsec transform-set cisco esp-des esp-md5-hmacRouter(cfg-crypto-trans)#exitRouter(config)#access-list 101 permit ip host 172.1.2.2 host 172.1.1.2Router(config)#crypto map cisco 10 ipsec-isakmpRouter(config-crypto-map)#set peer 172.1.1.2Router(config-crypto-map)#set transform-set ciscoRouter(config-crypto-map)#match address 101Router(config-crypto-map)#exitRouter(config)#interface fastEthernet 0/0Router(config-if)#crypto map cisco本实验现象:

GRE本身不能解决VPN传输数据的安全性,通过承载在IPSec VPN中实现安全性的要求,R2客户端定义感兴趣的流量是公网地址,R2pingR1的时候,触发GRE的流量,被GRE封装,打上新的IP头部,这时匹配IPSec的流量做IPSec,这样实现的了GRE被IPSec承载,实现了安全性的要求。

三、实验总结

GRE能实现多协议的支持,但是没有安全性,结合IPSec能够实现更好的数据传输。