pikachu靶场漏洞练习 越权漏洞和xss前4个

pikachu靶场漏洞练习

越权漏洞

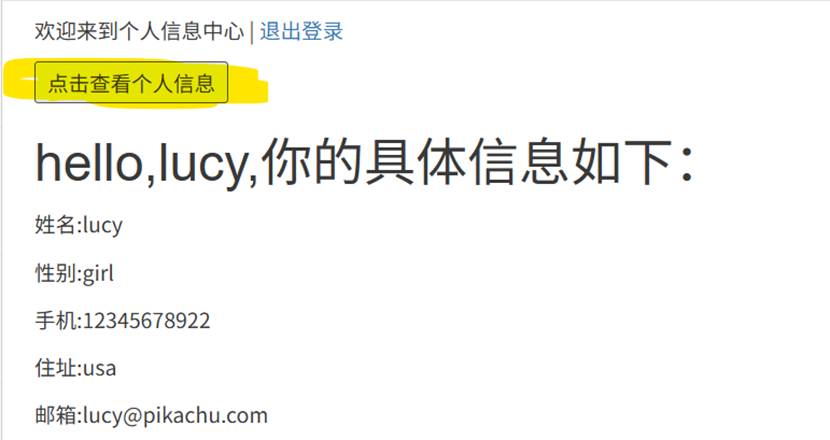

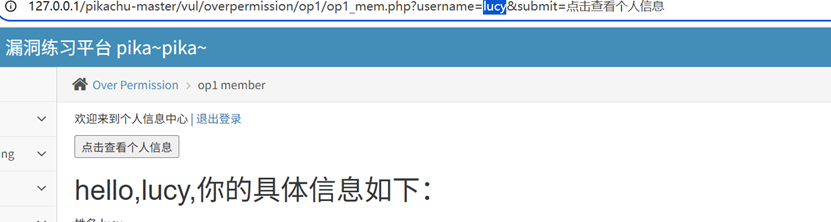

水平越权

然后查看个人信息

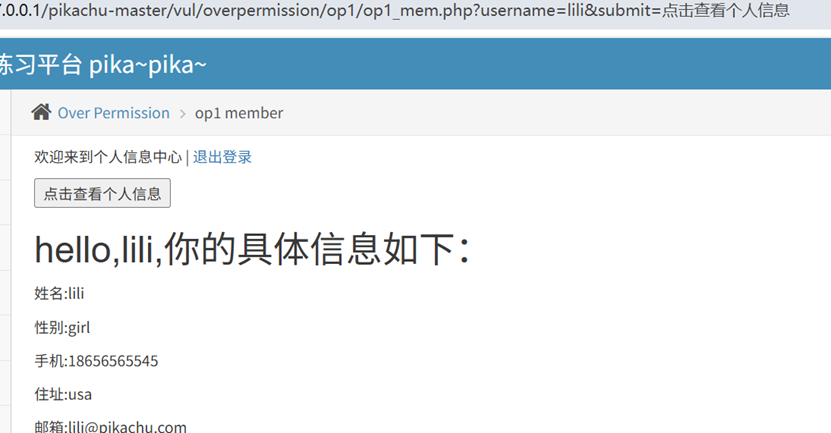

我们可以在上方URL发现,直接修改 username就可以查看其他个人信息

修改为 lili

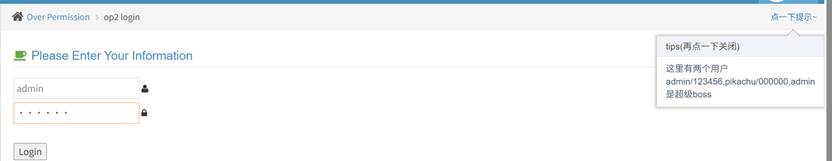

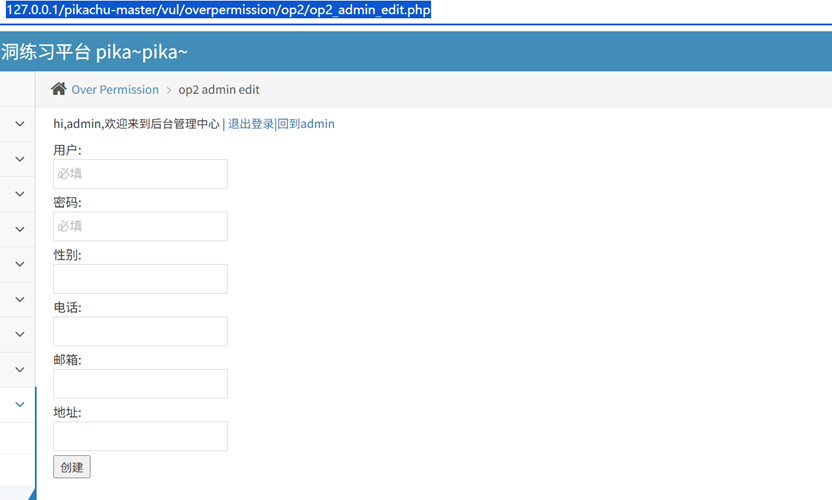

垂直越权

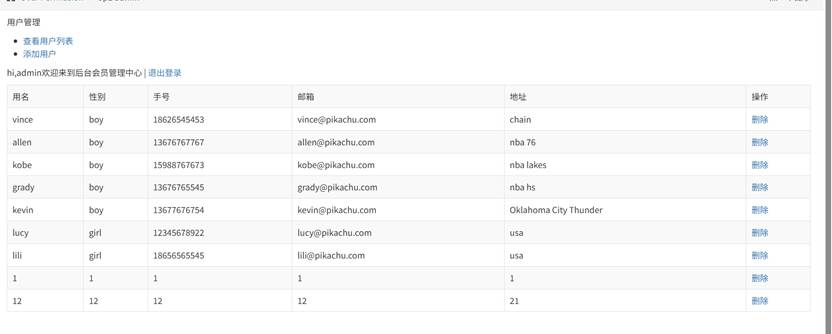

先登入admin账号看一下,这个账号是可以添加用户的

我们点击添加用户,复制URL,尝试看能不能让pikachu账号拥有添加账户的权利

登入pikachu的账户,把刚刚复制的url放进去

发现pikachu也拥有了添加用户的权利

xss

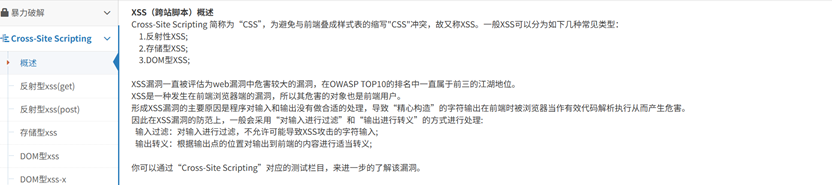

反射型xss(get)

右击检查,改 maxlength=200 (字节数改大点,要不然命令写不进去)

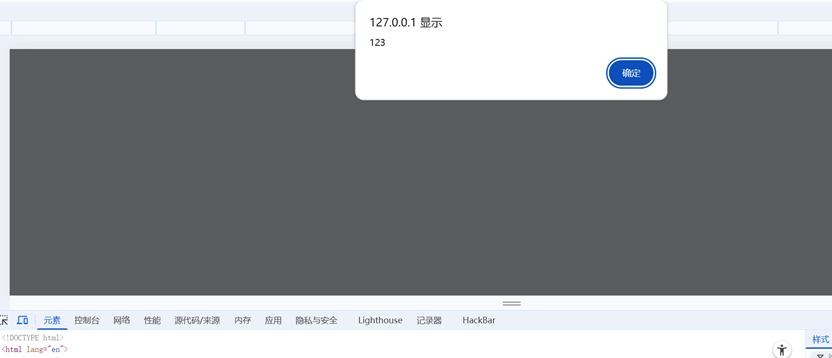

然后输入命令

alert(123)

是一个简单的 JavaScript 脚本示例,用于在网页中弹出一个包含数字 \"123\" 的警告框

然后点击 submit

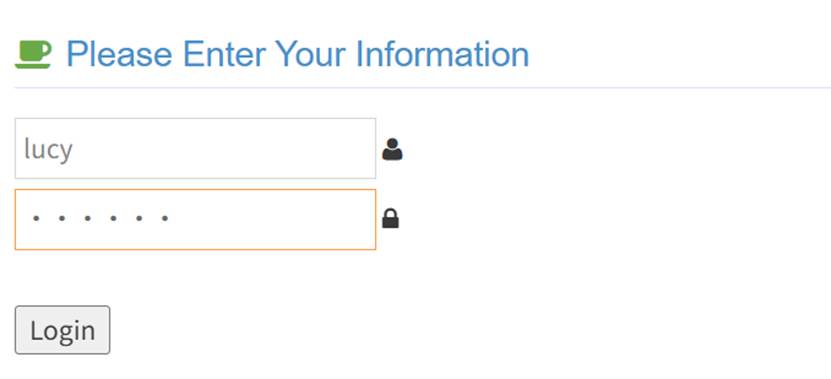

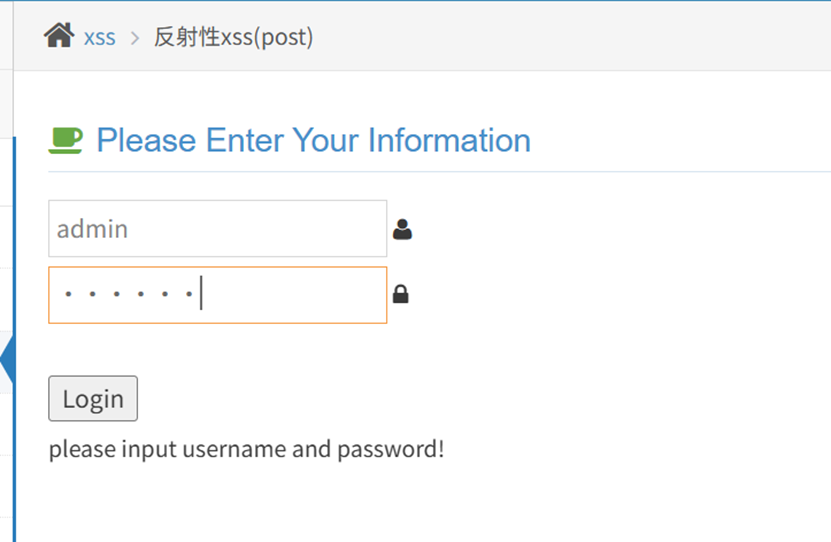

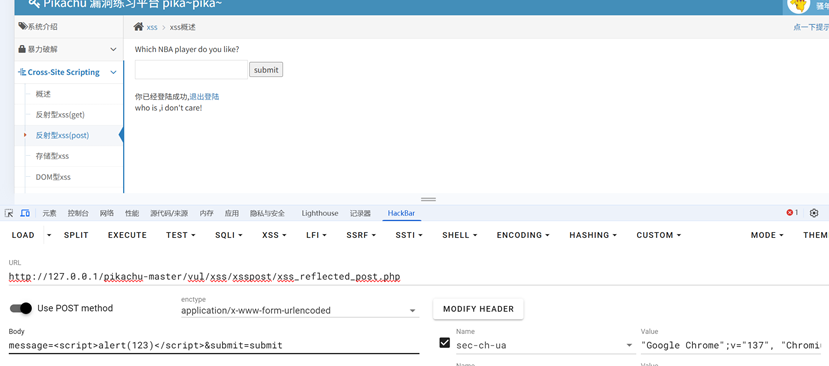

反射性xss(post)

先登入

这个是post型,所以必须在框框里,或者用HackBar 写

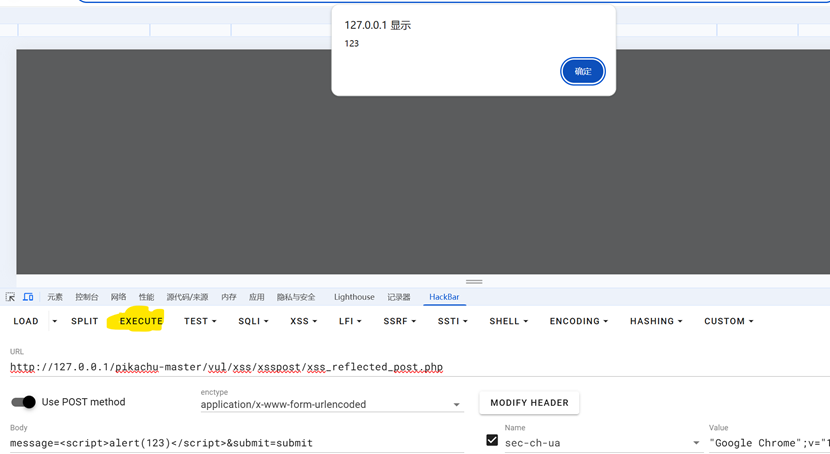

然后点击 execute

存储型xss

点进来后

刷新页面也有弹窗,再次进入这个页面也有弹窗

这说明我们的数据被存储起来了,也就是存储型的xss

一样在框框里面写入 alert(123)

并且这个还有一个特性就是,留言几次,就会弹出几次弹窗

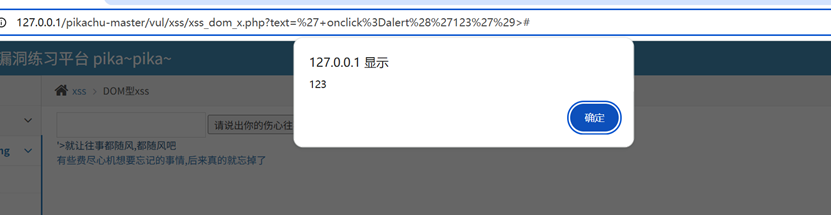

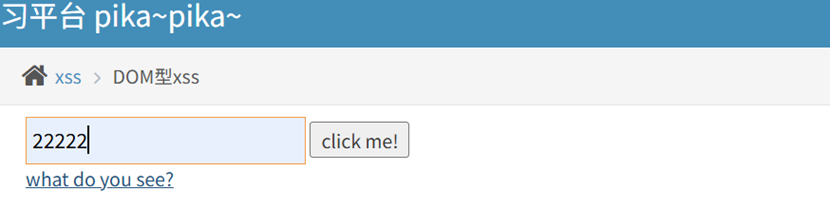

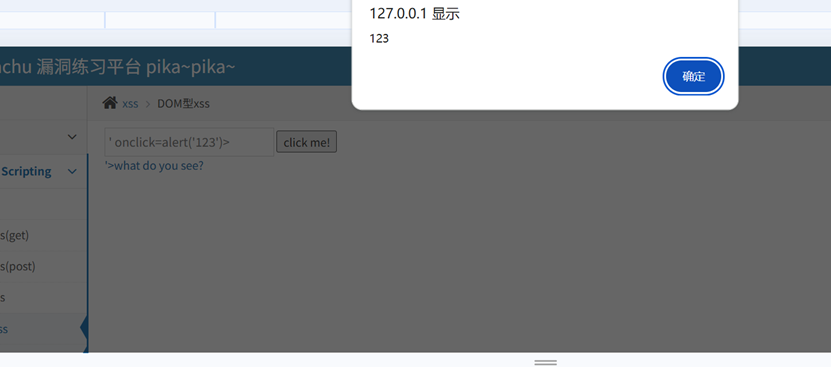

DOM型xss

随便输入一些东西

然后点击下面的 what do you see?

就会跳转页面

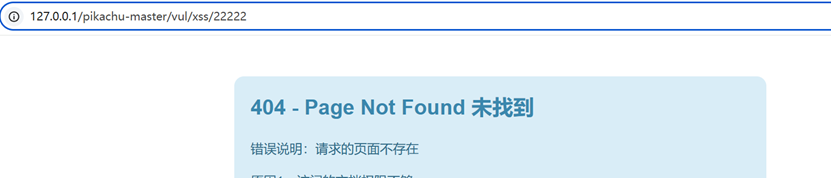

我们先查看代码

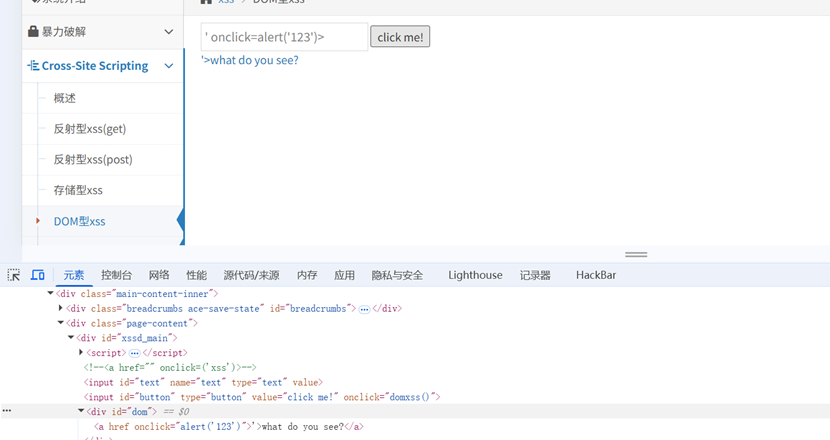

我们要构造payload,首先我们需要先闭合我们的语句,然后构造一个onclick

这里使用单引号 闭合

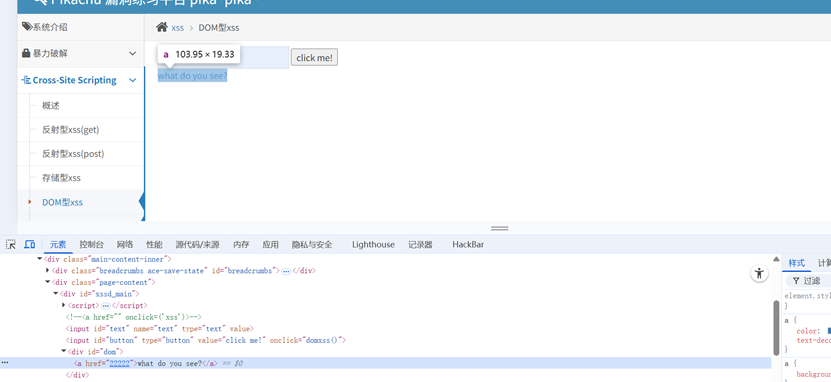

输入

\' onclick=alert(\'123\')>

然后点击what do you see?

DOM型xss-x

payload和上一关一样

不一样的地方是,提交paylaod看url